如何使用GPT_Vuln-analyzer并利用ChatGPT来进行网络安全分析

Alpha_h4ck

Alpha_h4ck- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

如何使用GPT_Vuln-analyzer并利用ChatGPT来进行网络安全分析

关于GPT_Vuln-analyzer

GPT_Vuln-analyzer是一款基于人工智能技术实现的网络安全工具,该工具能够演示如何使用人工智能技术为漏洞分析生成准确的结果。该工具使用了当前炙手可热的ChatGPT API,以及Python Nmap和DNS Recon模块,并使用了GPT3模型基于Nmap扫描数据和DNS扫描信息创建漏洞报告,而且还可以执行漏洞分析、DNS枚举以及子域名枚举等网络安全分析任务。

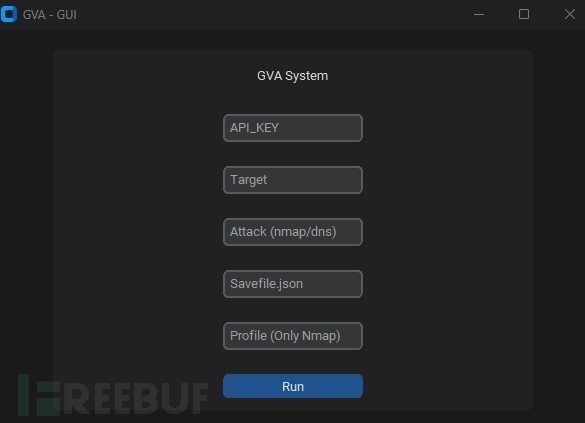

值得一提的是,该工具还使用了customtknet和tkinter作为GUI。这也就意味着,该工具提供了命令行接口CLI以及图形化GUI界面。

工具要求

Python 3.10

requirements.txt中所有的依赖组件

OepnAI API

工具下载

由于该工具基于Python 3.10开发,因此我们首先需要在本地设备上安装并配置好Python 3.10环境。

接下来,广大研究人员可以使用下列命令将该项目源码克隆至本地:

git clone https://github.com/morpheuslord/GPT_Vuln-analyzer.git

然后切换到项目目录中,使用pip3命令和项目提供的requirements.txt文件安装该工具所需的依赖组件:

cd GPT_Vuln-analyzer. pip3 install requirements.txt

CLI使用

该工具的命令行接口使用支持Windows和Linux操作系统。

首先,我们需要修改代码中的“API_KEY”部分,并填写你的OpenAI API密钥:

akey = "__API__KEY__" # Enter your API key

然后完成依赖组件的安装:

pip3 install -r requirements.txt

最后,运行命令“python3 gpt_vuln.py”即可执行GPT_Vuln-analyzer:

# 常规工具帮助菜单 python gpt_vuln.py --help # 帮助菜单详细显示 python get_vuln.py --r help # 指定扫描目标 python gpt_vuln.py --target <IP> --attack dns/nmap # 指定扫描目标和nmap配置文件 python get_vuln.py --target <IP> --attack nmap --profile <1-5> (默认:1) # 指定DNS枚举目标,不需要提供配置 python get_vuln.py --target <IP or HOSTNAME> --attack dns # 指定子域名枚举目标,不需要提供配置 python get_vuln.py --target <HOSTNAME> --attack sub

CLI输出

Nmap输出

{

"Vulnerability Report": {

"Target IP": "127.0.0.1",

"OS Detected": {

"Name": "Microsoft Windows 10 1607",

"Accuracy": "100",

"CPE": [

"cpe:/o:microsoft:windows_10:1607"

]

},

"Open Ports": {

"Port 135": {

"State": "open",

"Reason": "syn-ack",

"Name": "msrpc",

"Product": "Microsoft Windows RPC",

"Version": "",

"Extra Info": "",

"Conf": "10",

"CPE": "cpe:/o:microsoft:windows"

},

"Port 445": {

"State": "open",

"Reason": "syn-ack",

"Name": "microsoft-ds",

"Product": "",

"Version": "",

"Extra Info": "",

"Conf": "3",

"CPE": ""

}

},

"Vulnerabilities": {

"Port 135": [],

"Port 445": []

}

}

}DNS枚举输出(目标为google.com)

{

"A" : {

"ip": "142.250.195.174",

},

"AAAA": {

"ip": "2404:6800:4007:826::200e"

},

"NS": {

"nameservers": [

"ns2.google.com.",

"ns1.google.com.",

"ns3.google.com.",

"ns4.google.com."

]

},

"MX" : {

"smtp": "10 smtp.google.com."

},

"SOA" : {

"nameserver": "ns1.google.com.",

"admin": "dns-admin.google.com.",

"serial": "519979037",

"refresh": "900",

"retry": "900",

"expire": "1800",

"ttl": "60"

},

"TXT": {

"onetrust-domain-verification": "de01ed21f2fa4d8781cbc3ffb89cf4ef",

"webexdomainverification.8YX6G": "6e6922db-e3e6-4a36-904e-a805c28087fa",

"globalsign-smime-dv": "CDYX+XFHUw2wml6/Gb8+59BsH31KzUr6c1l2BPvqKX8=",

"google-site-verification": [

"wD8N7i1JTNTkezJ49swvWW48f8_9xveREV4oB-0Hf5o",

"TV9-DBe4R80X4v0M4U_bd_J9cpOJM0nikft0jAgjmsQ"

],

"docusign": [

"05958488-4752-4ef2-95eb-aa7ba8a3bd0e",

"1b0a6754-49b1-4db5-8540-d2c12664b289"

],

"atlassian-domain-verification": "5YjTmWmjI92ewqkx2oXmBaD60Td9zWon9r6eakvHX6B77zzkFQto8PQ9QsKnbf4I",

"v=spf1 include:_spf.google.com ~all": "v=spf1 include:_spf.google.com ~all",

"facebook-domain-verification": "22rm551cu4k0ab0bxsw536tlds4h95",

"MS=E4A68B9AB2BB9670BCE15412F62916164C0B20BB": "MS=E4A68B9AB2BB9670BCE15412F62916164C0B20BB",

"apple-domain-verification": "30afIBcvSuDV2PLX"

}

}GUI使用

python GVA_gui.py

主窗口

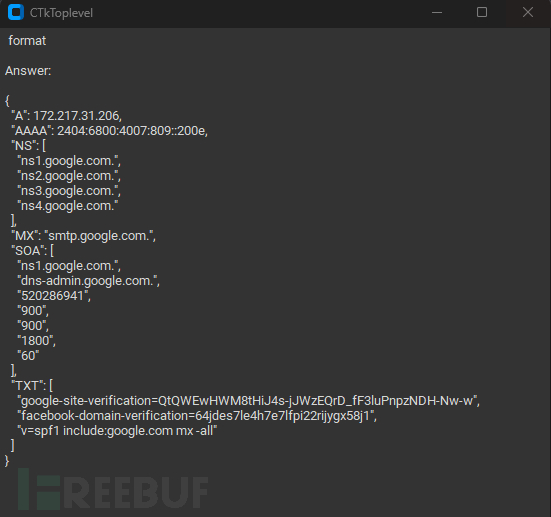

DNS枚举输出

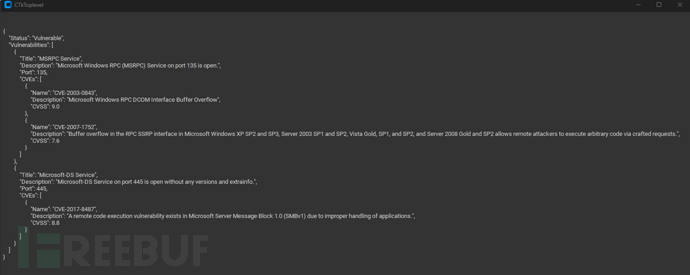

Nmap输出

许可证协议

本项目的开发与发布遵循MIT开源许可证协议。

项目地址

GPT_Vuln-analyzer:【GitHub传送门】

本文为 Alpha_h4ck 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

Tetragon:一款基于eBPF的运行时环境安全监控工具

2025-01-21

DroneXtract:一款针对无人机的网络安全数字取证工具

2025-01-21

CNAPPgoat:一款针对云环境的安全实践靶场

2025-01-21

文章目录