Titan Stealer 可以从失陷主机上窃取各种信息,包括来自浏览器和加密钱包的凭据、FTP 客户端信息、屏幕截图与系统信息等,并且通过 Telegram 进行营销和销售。

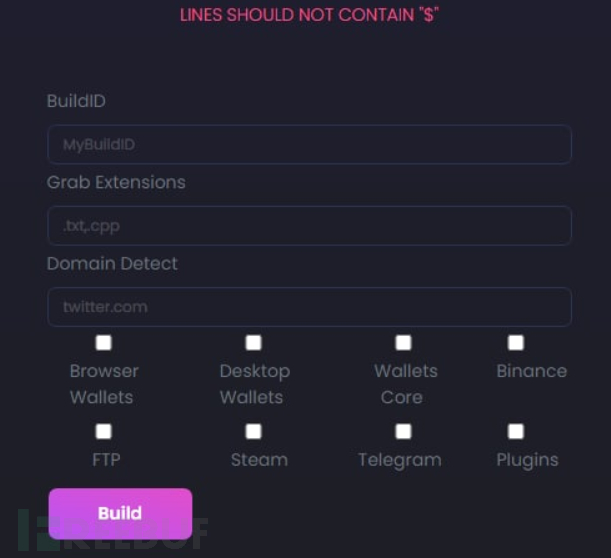

Titan Stealer 的恶意软件构建工具如下所示,可以配置窃取特定类型的信息。

Titan Stealer 构建工具

Titan Stealer 构建工具

恶意软件

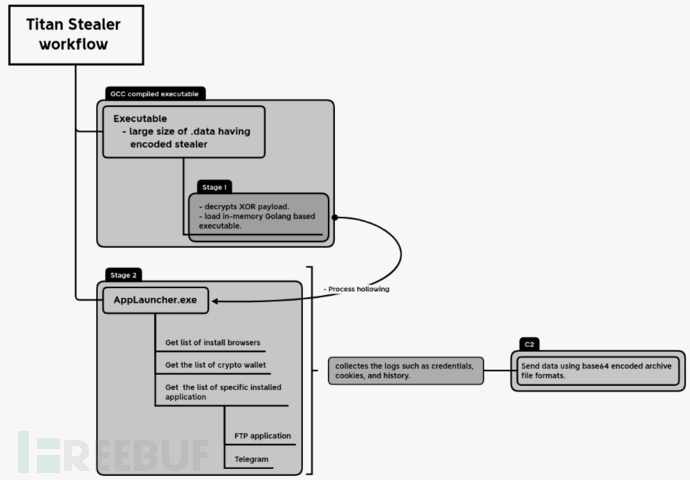

Titan Stealer 的恶意操作行为如下所示:

整体流程

整体流程

技术分析

阶段一

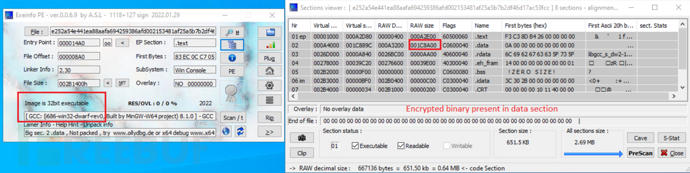

分析的二进制文件是一个 GCC 编译的 32 位可执行文件,其中 .data 段较大且包含加密数据。

初始文件

初始文件

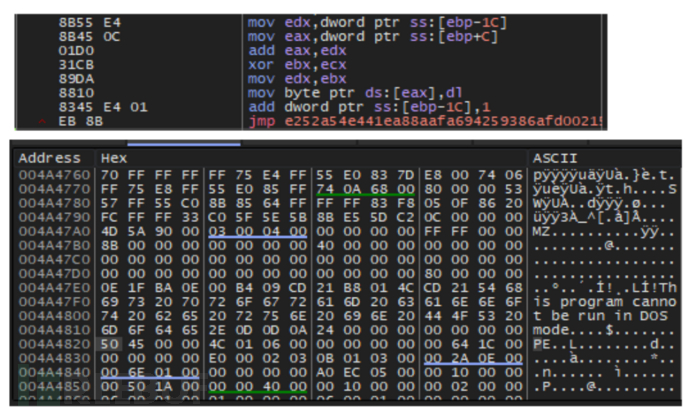

执行文件时,就会进行异或解密释放 Golang 编译的二进制文件。该文件会使用 Process Hollowing 技术将自身注入名为 AppLaunch.exe 的合法进程中。

处理 Payload

处理 Payload

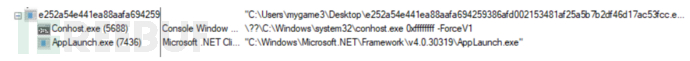

下图为 Titan Stealer 的进程树:

进程树

进程树

阶段二

二阶段的文件是一个 32 位可执行文件,注入成功后从 AppLaunch.exe 进程的内存区域开始运行。其 Golang 编译的构建 ID 为:

构建 ID

构建 ID

该恶意软件尝试使用 CreateFile API 读取各种浏览器的“用户数据”文件夹中的所有文件,以窃取凭证、自动填充等信息。

Titan Stealer 也使用 FindFirstFileW API 来搜索系统上的特定文件或目录,例如安装浏览器的目录,路径为:

%USERPROFILE%\AppData\Local\Google\Chrome\%USERPROFILE%\AppData\Local\Chromium\%USERPROFILE%\AppData\Local\Yandex\YandexBrowser\%USERPROFILE%\AppData\Roaming\Opera Software\Opera Stable\%USERPROFILE%\AppData\Local\BraveSoftware%USERPROFILE%\AppData\Local\Vivaldi\%USERPROFILE%\AppData\Local\Microsoft\Edge\%USERPROFILE%\AppData\Local\7Star\7Star\%USERPROFILE%\AppData\Local\Iridium\%USERPROFILE%\AppData\Local\CentBrowser\%USERPROFILE%\AppData\Local\Kometa\%USERPROFILE%\AppData\Local\Elements Browser\%USERPROFILE%\AppData\Local\Epic Privacy Browser\%USERPROFILE%\AppData\Local\uCozMedia\Uran\%USERPROFILE%\AppData\Local\Coowon\Coowon\%USERPROFILE%\AppData\Local\liebao\%USERPROFILE%\AppData\Local\QIP Surf\%USERPROFILE%\AppData\Local\Orbitum\%USERPROFILE%\AppData\Local\Amigo\User\%USERPROFILE%\AppData\Local\Torch\%USERPROFILE%\AppData\Local\Comodo\%USERPROFILE%\AppData\Local\360Browser\Browser\%USERPROFILE%\AppData\Local\Maxthon3\%USERPROFILE%\AppData\Local\Nichrome\%USERPROFILE%\AppData\Local\CocCoc\Browser\%USERPROFILE%\AppData\Roaming\Mozilla\Firefox\

Titan Stealer 窃取如下加密货币钱包,将凭据信息回传到服务器:

Edge WalletCoinomiEthereumZcashArmorybytecoin

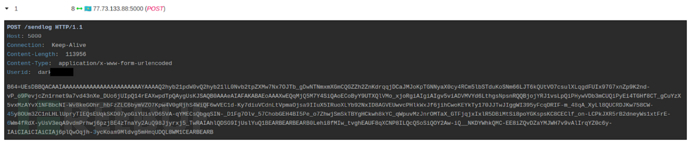

Titan Stealer 会窃取各种类型的日志,包括 Cookie 、浏览器历史记录、加密钱包凭据与 FTP 客户端等。Titan Stealer 使用 base64 编码将信息传送到 C&C 服务器,如下所示:

回传数据

回传数据

OSINT

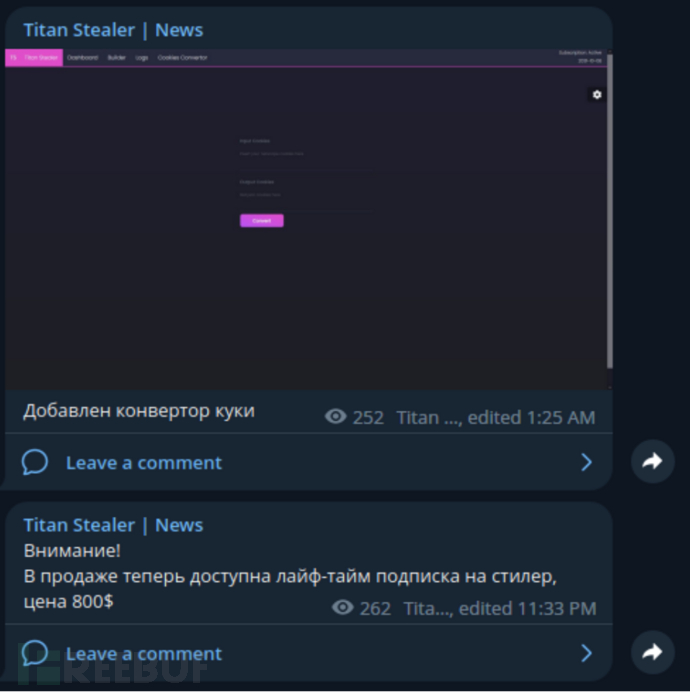

攻击者通过俄罗斯的 Telegram 对外宣传并销售 Titan Stealer,恶意软件开发者经常进行版本更新与 Bug 修复。

Telegram 频道

Telegram 频道

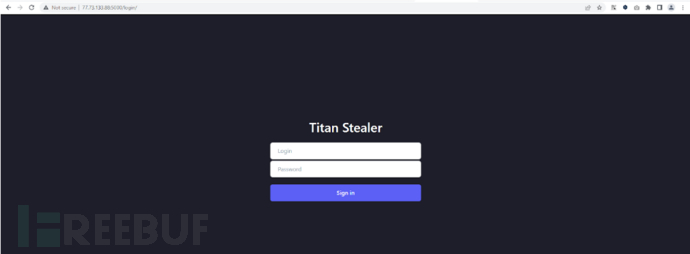

攻击者可以访问独立的控制面板,来查看受害者的具体情况。

控制面板

控制面板

控制面板

控制面板

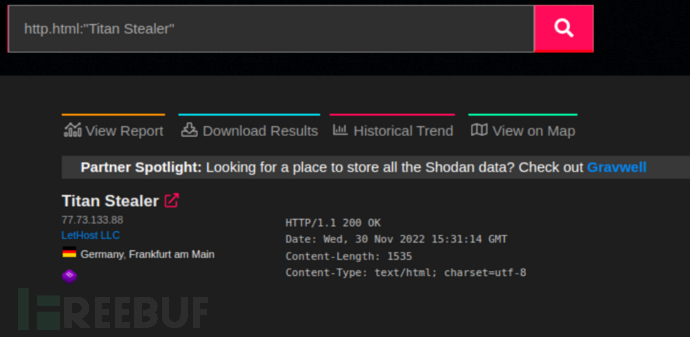

通过 Shodan 可以跟踪 Titan Stealer 的控制面板:

Shodan 查询检索

Shodan 查询检索

IOC

e7f46144892fe5bdef99bdf819d1b9a6

b10337ef60818440d1f4068625adfaa2

82040e02a2c16b12957659e1356a5e19

1af2037acbabfe804a522a5c4dd5a4ce

01e2a830989de3a870e4a2dac876487a

a98e68c19c2bafe9e77d1c00f9aa7e2c

7f46e8449ca0e20bfd2b288ee6f4e0d1

78601b24a38dd39749db81a3dcba52bd

b0604627aa5e471352c0c32865177f7a

1dbe3fd4743f62425378b840315da3b7

5e79869f7f8ba836896082645e7ea797

2815dee54a6b81eb32c95d42afae25d2

82040e02a2c16b12957659e1356a5e19

http[:]//77.73.133.88[:]5000

http[:]//77.73.133.88[:]5000/sendlog