Avenger

Avenger- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

RedLine、RecordBreaker、ArkeiStealer、Vidar、Satacom、BatLoader 等窃密类恶意软件通常使用恶意软件即服务(MaaS)模式进行销售,并且不断更新升级攻击方式。

近期,研究人员发现有攻击者伪装成交易应用程序的 Windows 安装程序来分发 ArkeiStealer。该程序中嵌入了 SmokeLoader 的下载后门,可以进一步下载其他窃密恶意软件。在 2021 年 5 月,研究人员就发现了与之类似的攻击行动,远控木马 MineBridge 隐藏在虚假 TradingView 网站下载的虚假 TradingView 应用程序中。

技术分析

研究人员确定了以下特征对于识别与标记 C&C 通信至关重要:

频繁的 C&C Beacon 活动

域名声誉较低

新注册的域名

据此,研究人员针对威胁的 TTP 进行了威胁狩猎。IP 地址 85.208.136.162 被标记为 SmokeLoader 的 C&C 地址,如下所示:

SmokeLoader 恶意软件配置

SmokeLoader 恶意软件配置

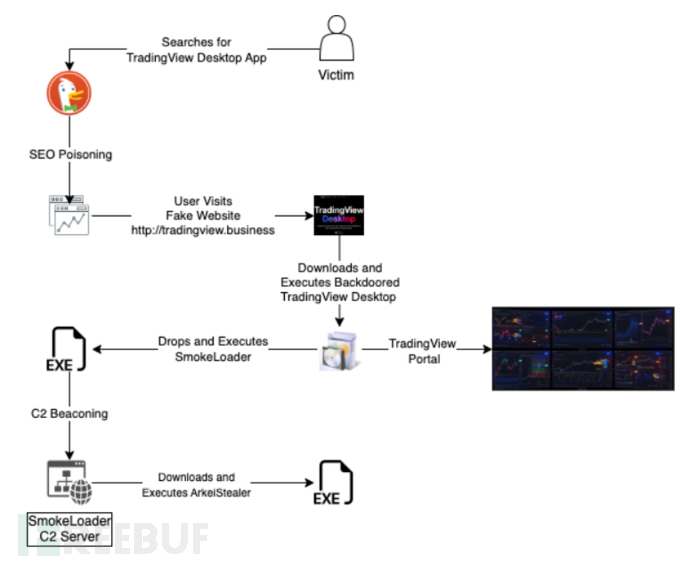

在威胁狩猎过程中,研究人员确定了端到端的攻击流程,如下所示。

完整攻击链

完整攻击链

在重构攻击链时,在以下 URL 中识别出 3 次针对 TradingView 桌面应用程序的下载尝试:

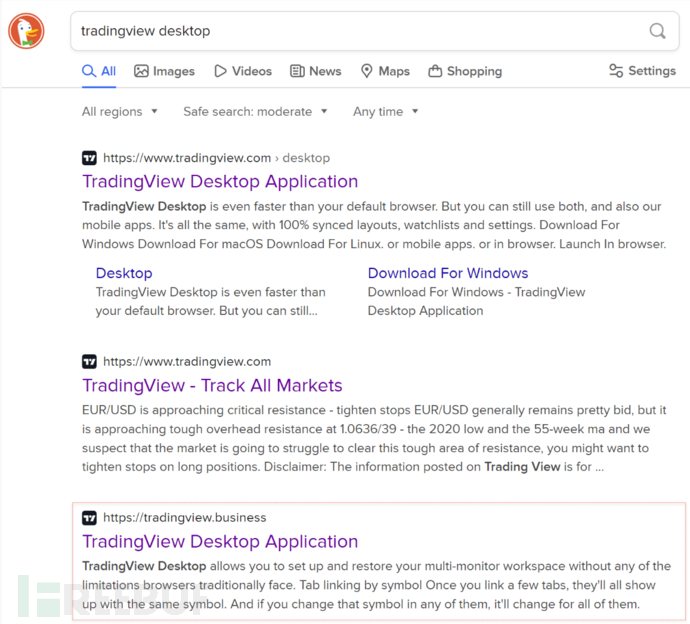

sxvlww.am.files.1drv.com/y4mqgb...ktaq/tradingvlev_x32_x64bit.zip?download&psid=1受害者在 DuckDuckGo 搜索引擎上搜索 TradingView 桌面应用程序,如下所示:

搜索引擎投毒

搜索引擎投毒

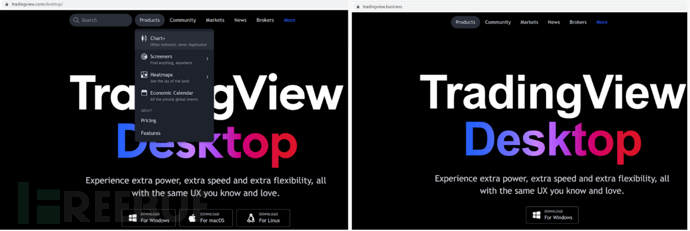

2022 年 10 月 6 日,攻击者注册了域名 tradingview.business。不仅该域名与合法域名 tradingview.com很相似,网页看上去也一模一样。

合法网站为用户提供了 Windows、macOS 和 Linux 平台的客户端,而虚假网站只提供 Windows 应用程序。如下所示:

虚假网站与合法网站

虚假网站与合法网站

TradingView 桌面应用程序的最新版本于 2022 年 10 月 25 日发布,但恶意网站在 2022 年 10 月 6 日就已经注册,等待发布。在发布后数天的 2022 年 10 月 31 日,攻击者就正式开始攻击。这表明攻击者为这次攻击蓄谋已久,并且开发与部署的速度极快。

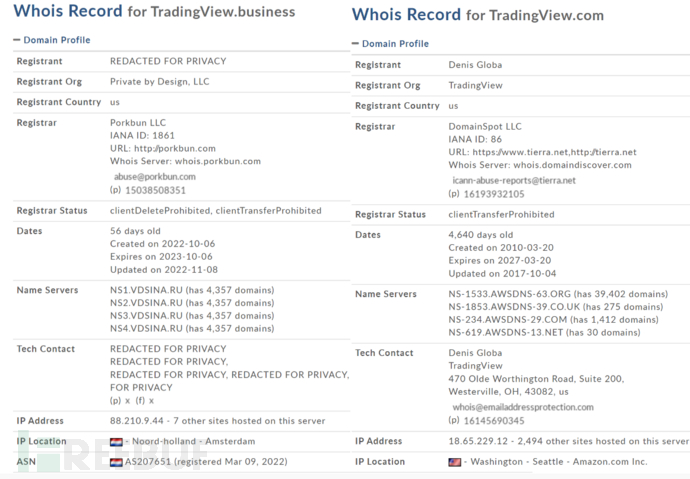

虚假网站与合法网站的 Whois 记录对比,如下所示:

whois 记录对比

whois 记录对比

虚假网站的下载页面(hxxps://tradingview[.]business/download.php)会从如下 URL 下载恶意程序:

sxvlww[.]am[.]files[.]1drv[.]com/y4mqgbxmxiwuw8zm66u0rrrpceovu5hvhzmpooyrgnaaafadcqoiy-b3zjggi68kx_kt1c99vy4av6z5hznc6gumfg9hrnozccxmfiifzy6qf0rsqexsduxn06mtqzcccwb_iek8lvhu0wi-zupdr4sjpfack_tipf0psgzy5qw6ryzjdc8ny-zclsu716jxa7l1sss6r2jhl7lcdijpcktaq/tradingvlev_x32_x64bit.zip?download&psid=1仅当 HTTP 请求头中的 User-Agent 对应为 Windows 10 操作系统时,请求 URL 会下载恶意软件,否则会返回 404 错误。

通过分析,恶意 TradingView Windows 桌面应用程序如下所示:

Name: TradingVlev_x32_x64bit.exeMD5: 467d42eca35c0571c30d3f20700d9dffSHA1: e26512838e6ffb8af84743ae37821694cd380003SHA256: 9abdfcea109db4763065fee6d3e87299f03f57dba0307c67ad10cd86f0f2acf3

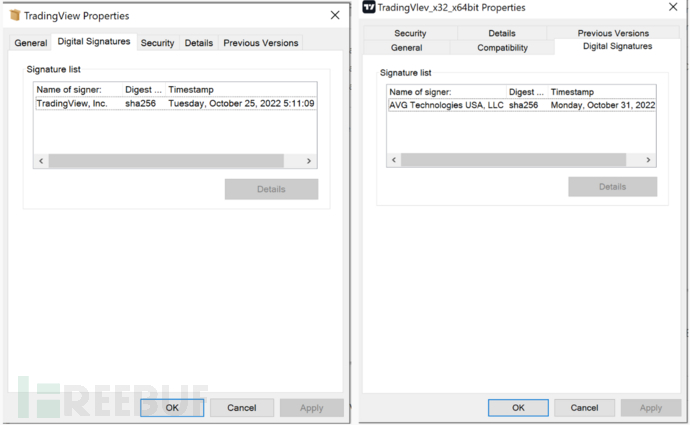

安装程序伪装为 TradingView 桌面 Windows 应用程序,并由 AVG Technologies USA, LLC 进行数字签名。其数字签名的指纹如下所示:

ThumbPrint: 63fb7fe4f171bd6dde774ae9365d91ac132616afCN = AVG Technologies USA, LLCOU = RE stapler cistodcO = AVG Technologies USA, LLCL = NewtonS = North CarolinaC = US

虚假的和合法的 TradingView 桌面应用程序签名如下所示:

数字签名对比

数字签名对比

执行后,安装程序会显示一个用来欺骗用户的界面。它会在与 TradingView 安装文件夹相同的文件夹中放置一个名为 Scintilla.DLL 的 SmokeLoader DLL。该 SmokeLoader DLL 随后会在用户桌面上创建一个名为 bot.exe 的副本文件。

SmokeLoader 会与 85.208.136.162 进行 C&C 通信,下载其他恶意软件:

212[.]8[.]246[.]70/builds/still[.]exe - 16857afad0b6c40469e5d9d9b63a2927

212[.]8[.]246[.]70/builds/still[.]exe - 55552ed60bddd332eee8a23f0494174f

212[.]8[.]246[.]70/builds/installer[.]exe - 4d7f538bf21bf0c42fee87d28d3f3079

212[.]8[.]246[.]70/build/bot[.]exe - 0743250f8bb1a0baa01affcfd963d171

研究人员判断所有四个 Payload 都是 ArkeiStealer 恶意软件。ArkeiStealer 是一个窃密恶意软件家族,最早在 2018 年 5 月被发现。这是一种隐蔽且灵活的窃密程序,会从 Web 浏览器、加密货币钱包和文件中获取敏感数据。ArkeiStealer 后来还衍生出了名为 Vidar Stealer 的变种。

ArkeiStealer 会通过 C&C 服务器获取配置文件,如下所示:

GET /1769 HTTP/1.1Host: 95.217.31.208HTTP/1.1 200 OKServer: nginxDate: Sat, 26 Nov 2022 15:21:14 GMTContent-Type: text/html; charset=UTF-8Transfer-Encoding: chunkedConnection: keep-alive1,1,0,1,0,30e8151b350f29168e37e1eea06ed1b4,1,1,1,0,0,Default;%DOCUMENTS%\;*.txt;50;4;movies:music:mp3:exe;DESKTOP;%DESKTOP%\;*.txt;50;4;movies:music:mp3:exe;

ArkeiStealer 会根据配置文件执行不同的恶意活动,动态配置也为攻击者提供了更多的灵活性。

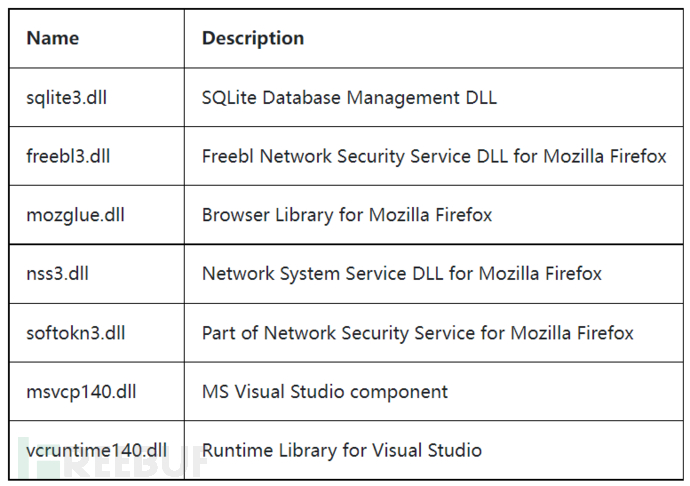

如下所示,ArkeiStealer 会下载 ZIP 压缩文件中的合法 DLL 文件,这些 DLL 文件是必需的。

GET /547345733334.zip HTTP/1.1Host: 95.217.31.208Cache-Control: no-cacheHTTP/1.1 200 OKServer: nginxDate: Sat, 26 Nov 2022 15:21:14 GMTContent-Type: application/zipContent-Length: 2685679Last-Modified: Mon, 12 Sep 2022 13:14:59 GMTConnection: keep-aliveETag: "631f30d3-28faef"Accept-Ranges: bytes

ArkeiStealer 通常会使用这些 DLL 文件从 Web 浏览器读取信息,ArkeiStealer 下载以下 DLL 文件并将其存储到 %\ProgramData\%目录中。

合法 DLL 文件列表

合法 DLL 文件列表

结论

信息窃密类恶意软件层出不穷,尤其是攻击者想要获取更多敏感信息时。ArkeiStealer 攻击者使用合法的 DLL 文件枚举敏感信息,并且通过动态配置获取更好的灵活性。

IOC

fc99ea424df48f2b661219b71f33b979

1a70718eefa2aef42f4b09577aea7b43ff874e02

f4c166dddefd29eb457d0a7b426928b1123626c6c1568bc998440dac72a816b7

467d42eca35c0571c30d3f20700d9dff

e26512838e6ffb8af84743ae37821694cd380003

9abdfcea109db4763065fee6d3e87299f03f57dba0307c67ad10cd86f0f2acf3

85.208.136.162

sxvlww.am.files.1drv.com

tradingview.business

hxxps://tradingview[.]business/download.php

212[.]8[.]246[.]70/builds/still[.]exe

212[.]8[.]246[.]70/builds/installer[.]exe

212[.]8[.]246[.]70/builds/bot[.]exe

4d7f538bf21bf0c42fee87d28d3f3079

55552ed60bddd332eee8a23f0494174f

16857afad0b6c40469e5d9d9b63a2927

0743250f8bb1a0baa01affcfd963d171

参考来源

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)