BlackCat Ransomware 勒索软件分析

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、概述

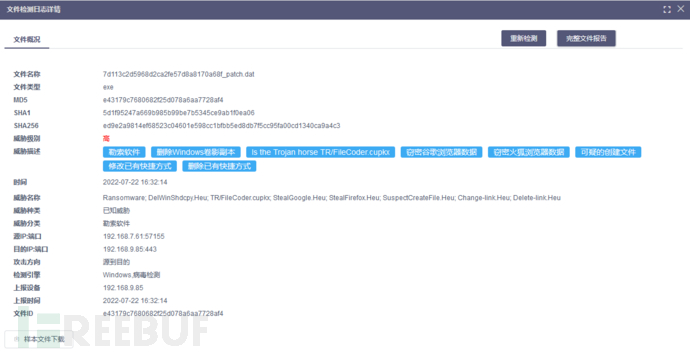

此次分析的样本是一种勒索软件,属于BlackCat Ransomware家族。兰眼下一代威胁检测系统对该文件的告警信息如下:

BlackCat(又名ALPHV)是一个勒索软件家族,于2021年11月中旬浮出水面,并因其复杂性和创新性而迅速臭名昭著。BlackCat采用勒索软件即服务(RaaS)商业模式,在已知的网络犯罪论坛中招揽附属公司,允许附属公司利用勒索软件并保留80%-90%的赎金,其余部分将支付给BlackCat作者。

二、分析

2.1 基本信息

| 文件名 | 7d113c2d5968d2ca2fe57d8a8170a68f |

| 文件类型 | PE32 executable (GUI) Intel 80386 (stripped to external PDB), for MS Windows |

| 文件大小 | 827918 bytes |

| MD5 | 7d113c2d5968d2ca2fe57d8a8170a68f |

| SHA1 | 002b2329018e16938525a9abddd6e424b5df4a29 |

| 编译器 | GNU linker ld (GNU Binutils)(2.37)[GUI32] |

| 编译时间 | 1970-01-01 08:00:00 (被修改过) |

| 所属家族 | BlackCat Ransomware |

2.2 关键行为分析

2.2.1 反沙箱

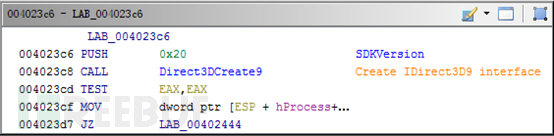

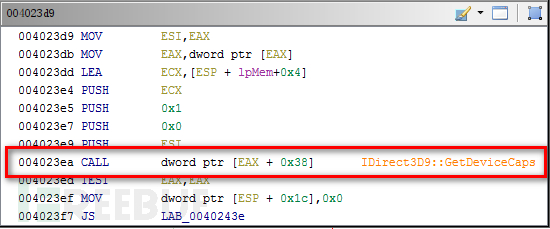

该样本通过检查DirectX是否正常来判断当前环境是否为真实环境。当IDirect3D9::GetDeviceCaps() 方法返回D3DERR_NOTAVAILABLE(0x8876086A)时,则说明当前环境缺少图形驱动程序和DirectX组件,进而判断当前环境为沙箱。样本相关代码如下:

创建IDirect3D9对象

调用IDirect3D9::GetDeviceCaps() 方法判断设备信息。这里样本通过偏移的方式调用了该方法。

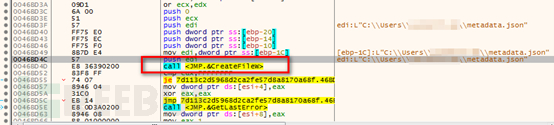

2.2.2 释放文件

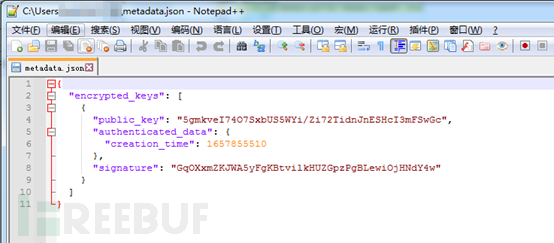

该样本在 C:\Users\xxx\ 下释放公钥信息。

文件内容如下:

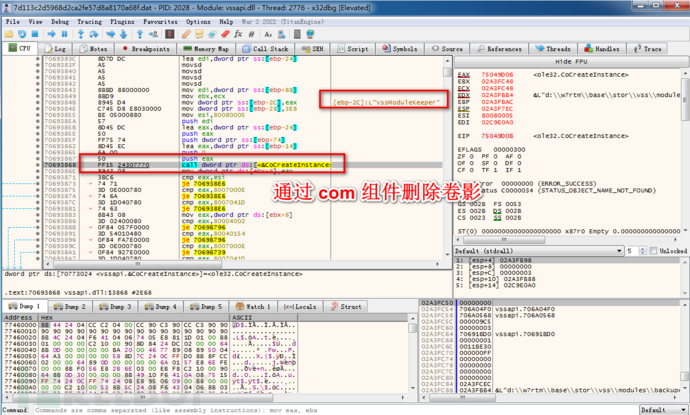

2.2.3 删除卷影

该样本通过com组件VssModuleKeeper删除卷影'\?\Volume{cd35a174-87d4-11e7-afcc-806e6f6e6963}。

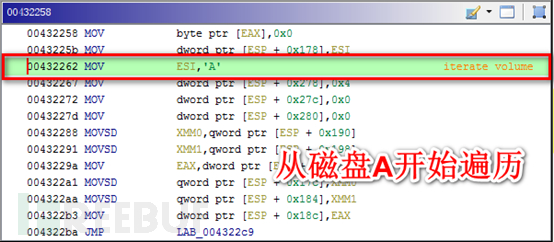

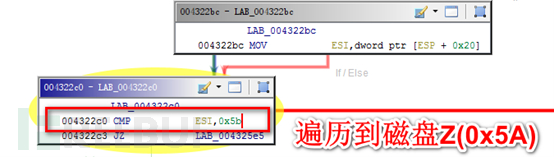

2.2.4 遍历文件并加密

遍历卷行为:

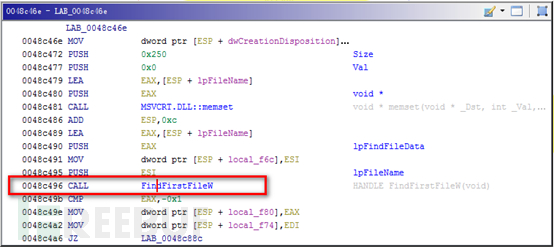

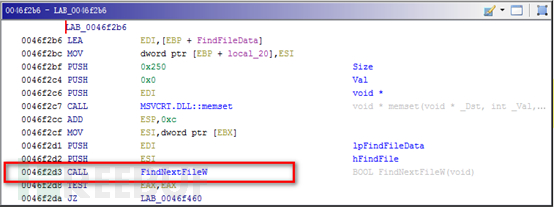

遍历文件行为:该样本首先获取所有待加密文件的句柄,再执行加密。

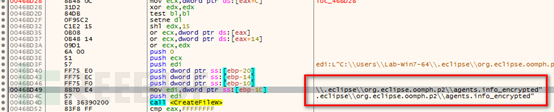

加密文件以_encrypted结尾:

该样本将所有待加密文件的内容全部读取到内存,而后在内存中一次性加密,内存占用非常大。

三、总结

本次分析的样本通过调用com组件删除卷影,进而加密文件防止恢复。且其反沙箱手段对qemu沙箱效果显著。近期勒索软件事件频发,各企业机构应当重视网络安全。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录