Avenger

Avenger- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

自 2022 年 4 月投入运营以来,Black Basta 对全球近 50 家组织发起了攻击。攻击者使用了“双重勒索”策略,如果受害者不交付赎金就会被公开数据。

勒索团伙会不断改进攻击方式,最近研究人员发现 Black Basta 与银行木马 QakBot 勾结在一起,利用 QakBot 作为跳板入口。并且还新增利用 PrintNightmare 漏洞(CVE-2021-34527)执行特权操作。

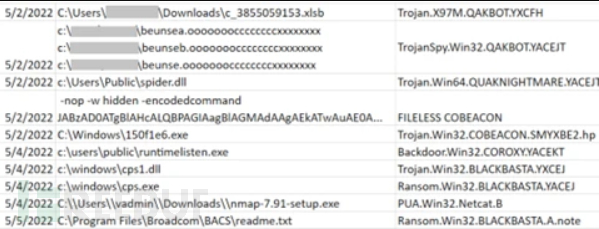

失陷主机检测文件时间线

失陷主机检测文件时间线

失陷主机感染了 QakBot 之后又部署了 Black Basta 勒索软件,如下所示。QakBot 也多个勒索软件家族的“探路先锋”,分发过 MegaCortex、PwndLockerm、Egregor、ProLock 和 REvil。最早 QakBot 在 2007 年被发现,以攻击性强而闻名,现在也拥抱“恶意软件即服务”。QakBot 也变得越来越复杂,新微软零日漏洞 Follina(CVE-2022-30190)披露不久就被纳入武器库中。

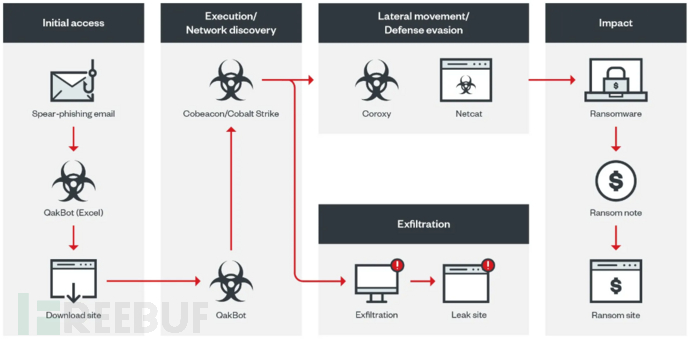

QakBot 的感染链

QakBot 感染链

QakBot 感染链

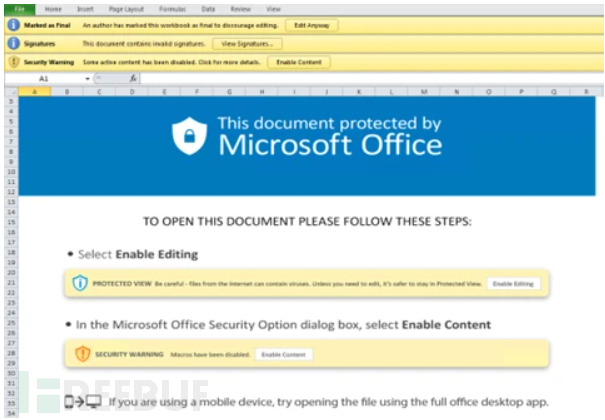

QakBot 使用鱼叉邮件进行分发,其中包含带有 Excel 4.0 宏的 Excel 文件。这些电子邮件会诱使收件人启用宏代码,宏代码会下载并执行 QakBot DLL 文件。

诱使启用宏代码

诱使启用宏代码

下载 URL

下载 URL

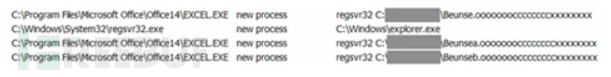

下载的 QakBot DLL 文件被放置到特定的文件路径,并通过 regsvr-32.exe 执行。

释放文件

释放文件

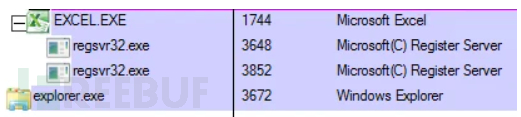

QakBot DLL 文件使用 explorer.exe 执行进程注入。

进程注入

进程注入

之后会创建一个计划任务来维持恶意软件在受感染系统中的持久化。

计划任务

计划任务

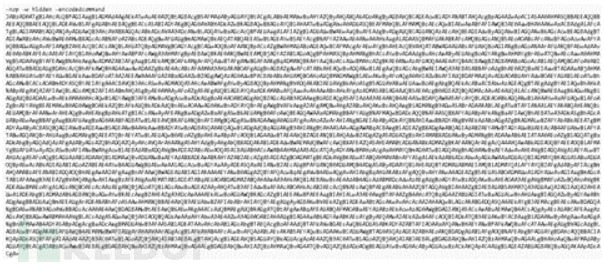

一旦 QakBot 安装到系统中,就会继续下载并释放感染链中的其他组件,例如 Cobeacon 后门。研究人员已经观察到 Cobeacon 使用多层混淆的无文件 PowerShell 脚本执行。

第一层混淆为 base64 编码的 PowerShell 命令

第一层混淆为 base64 编码的 PowerShell 命令

第二层混淆在内存中加载并读取压缩文件

第二层混淆在内存中加载并读取压缩文件

第三层混淆解码 base64 编码的 shellcode

第三层混淆解码 base64 编码的 shellcode

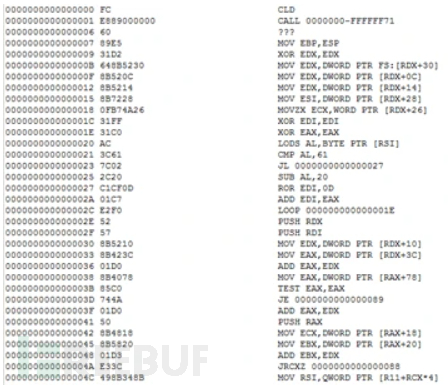

shellcode 的反汇编代码

shellcode 的反汇编代码

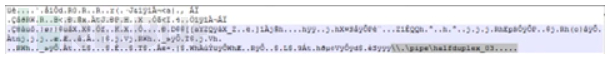

已安装的 Cobeacon 的 Base64 编码的 shellcode 会建立并命名一个用于通信的管道,如下所示。一旦从目标系统收集到信息,通过该管道进行数据外带。如果受害者不支付赎金,Black Basta 勒索软件组织会在其泄密网站上发布窃密数据。

用于 C&C 通信的命名管道

用于 C&C 通信的命名管道

新增漏洞利用 PrintNightmare

在对 Black Basta 攻陷的系统进行进一步分析后,研究人员发现了该勒索软件组织利用 PrintNightmare 漏洞的证据。利用此漏洞,Black Basta 就可以滥用 Windows Print Spooler Service 或 spoolsv.exe 来释放其 Payload、通过 spider.dll 执行特权文件操作。攻击者还利用该漏洞在失陷主机中执行了另一个文件,但该文件未能保留下来。

此外,研究人员发现勒索软件攻击者使用了 Coroxy 后门。攻击者使用 Coroxy 与 Netcat 一起完成横向平移。一旦攻击者在网络中获得广泛的立足点,就会执行 Black Basta 勒索软件进行感染。

IOC

24.178.196.44:2222

37.186.54.185:995

39.44.144.182:995

45.63.1.88:443

46.176.222.241:995

47.23.89.126:995

72.12.115.15:22

72.76.94.52:443

72.252.157.37:995

72.252.157.212:990

73.67.152.122:2222

75.99.168.46:61201

103.246.242.230:443

113.89.5.177:995

148.0.57.82:443

167.86.165.191:443

173.174.216.185:443

180.129.20.53:995

190.252.242.214:443

217.128.122.16:2222

elblogdeloscachanillas.com.mx/S3sY8RQ10/Ophn.png

lalualex.com/ApUUBp1ccd/Ophn.png

lizety.com/mJYvpo2xhx/Ophn.png

01fafd51bb42f032b08b1c30130b963843fea0493500e871d6a6a87e555c7bac

72a48f8592d89eb53a18821a54fd791298fcc0b3fc6bf9397fd71498527e7c0e

580ce8b7f5a373d5d7fbfbfef5204d18b8f9407b0c2cbf3bcae808f4d642076a

130af6a91aa9ecbf70456a0bee87f947bf4ddc2d2775459e3feac563007e1aed

c7eb0facf612dbf76f5e3fe665fe0c4bfed48d94edc872952a065139720e3166

ffa7f0e7a2bb0edf4b7785b99aa39c96d1fe891eb6f89a65d76a57ff04ef17ab

2083e4c80ade0ac39365365d55b243dbac2a1b5c3a700aad383c110db073f2d9

1e7174f3d815c12562c5c1978af6abbf2d81df16a8724d2a1cf596065f3f15a2

2d906ed670b24ebc3f6c54e7be5a32096058388886737b1541d793ff5d134ccb

72fde47d3895b134784b19d664897b36ea6b9b8e19a602a0aaff5183c4ec7d24

2e890fd02c3e0d85d69c698853494c1bab381c38d5272baa2a3c2bc0387684c1

c9df12fbfcae3ac0894c1234e376945bc8268acdc20de72c8dd16bf1fab6bb70

8882186bace198be59147bcabae6643d2a7a490ad08298a4428a8e64e24907ad

0e2b951ae07183c44416ff6fa8d7b8924348701efa75dd3cb14c708537471d27

0d3af630c03350935a902d0cce4dc64c5cfff8012b2ffc2f4ce5040fdec524ed

df35b45ed34eaca32cda6089acbfe638d2d1a3593d74019b6717afed90dbd5f8

3fe73707c2042fefe56d0f277a3c91b5c943393cf42c2a4c683867d6866116fc

433e572e880c40c7b73f9b4befbe81a5dca1185ba2b2c58b59a5a10a501d4236

c4683097a2615252eeddab06c54872efb14c2ee2da8997b1c73844e582081a79