引言

在对抗日益激烈、加密手段逐渐成为主流的今天,攻防演练场景中的加密流量也已逐渐成为主流,对加密流量检测的技术变得愈发重要。

目前针对攻防演练场景中的加密流量检测主要分为解密后检测和不解密检测两大类。传统的解密检测拥有可以直接将加密流量转化为明文后采用完善的传统手段继续检测的优势,但也有诸如性能耗损、隐私泄露以及可以解密的流量有限等缺点。基于上述问题,不解密检测的方法逐渐受到业界重视,本文将从不解密的前提下讨论加密流量检测技术。

在上期文章中,我们将攻防演练场景下的加密流量分为ru联、横向、出联等三个大的类别,以下分别对三类流量的检测做相应介绍。

ru联加密威胁

渗透阶段

在渗透过程中,加密流量多来自对暴露在公网上资产的扫描探测与暴力破解。这部分涉及到的主流加密协议主要有HTTPS(TLS)、RDP、SSH等,一套可行的方法是通过计算TLS、RDP、SSH等协议中每一组IP对在一个时间区间内时间与空间分布的平均值、标准差等属性,结合特定数学模型进行验证,初步判断这些流量在行为特征上是否可能存在漏洞扫描、暴力破解等攻击行为。行为符合的流量作为可疑流量,再结合事先搜集、研究、整理得到的工具静态特征、协议指纹进行二次判断,确定此次是否为攻击与攻击使用工具的具体的家族信息。以下分别进行举例:

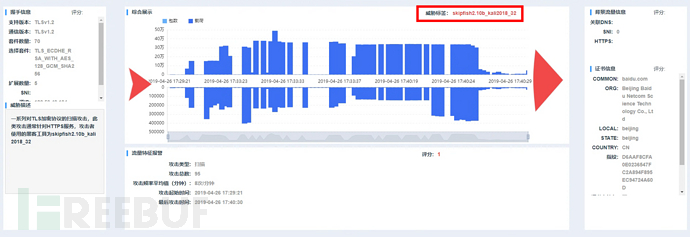

- TLS扫描检测

利用“鱼骨图”进行分析,攻击总数为95次,频率为8次/分钟,多次会话中上下行载荷基本相似,最终检测攻击类型为扫描,威胁标签为skipfish2.10b_kali2018_32。

- RDP暴力破解检测

攻击总数:1312,攻击频率:43次/分钟,威胁标签:hydra,攻击类型:暴力破解。

- 后渗透阶段

在渗透阶段getshell之后,会有一系列持久化预置的动作,例如上传Webshell、正向代理等后门,从不解密加密流量检测的视角看,这一类问题的本质都是对Web服务等业务主机不合常规的访问,所以涉及的加密协议也以HTTPS(TLS)为主,我们的检测技术会围绕行为模型来设计:针对各种Webshell、正向代理进行深入研究,通过研究其业务特点总结流量特征,对目标为Web服务的多条TLS流中存在的多次会话进行切割比对,从流量的时空特征的角度入手来对会话做区分,分出哪些是以传输、响应指令为主的流量,哪些是正常的访问浏览,最后把认为不正常的这类流量再在现有的知识库中做对比以识别出真正的Webshell、正向代理类流量及其相关信息。

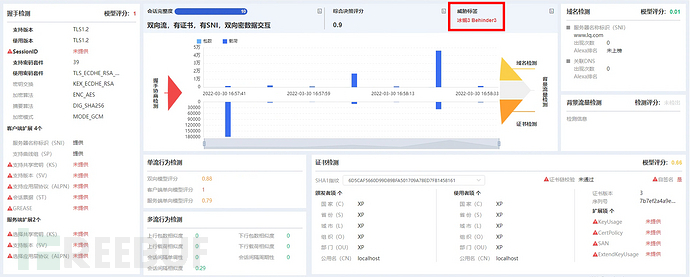

- 冰蝎加密流量检测

利用“鱼骨图”进行分析,握手模型评分:1,握手多处属性异常,单流行为模型评分:1,证书模型评分:0.66。系统综合决策评分:0.9,威胁类型:冰蝎3。

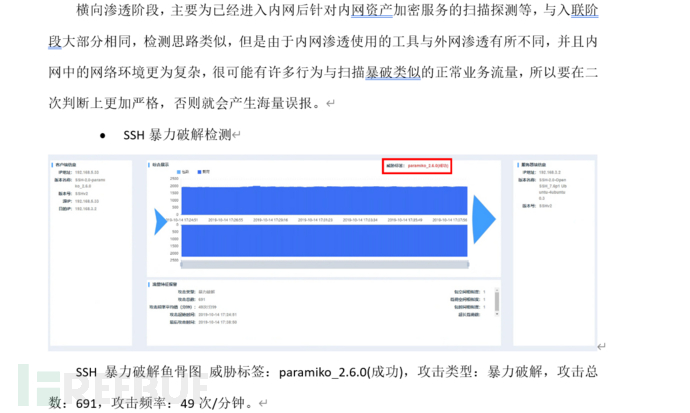

横向加密威胁

渗透阶段

出联威胁

加密远控木马

一次完整的攻击很大概率会以最终的远控木马上线进行收尾,而在加密流量的领域,传统方法使用的字符串特征与各种匹配规则都不再奏效,而且与渗透阶段使用的工具类型比较集中完全相反,远控木马的种类极多,可以说是千变万化各不相同。很难做到获得大多数家族的特征,且本身这个所谓的特征大部分时候人眼看不出来,所以我们选择了人工智能机器学习为主结合特征、行为和指纹的综合决策方法来解决这个问题。以TLS协议为例子,我们将一条TLS流按握手、证书、域名、流行为等维度拆成了不同部分,每个部分单独训练模型,在学习了海量黑流量后最终得出一套多模型方案,其可以通过对TLS等标准协议的加密流量在握手、证书、流行为等维度进行分析,判断流量的黑白,再在此基础上与限定域指纹技术、多流行为模型等辅助方法有机结合判断家族,最终达到有效对各种使用了标准加密协议手段的木马通信做出报警的目的。

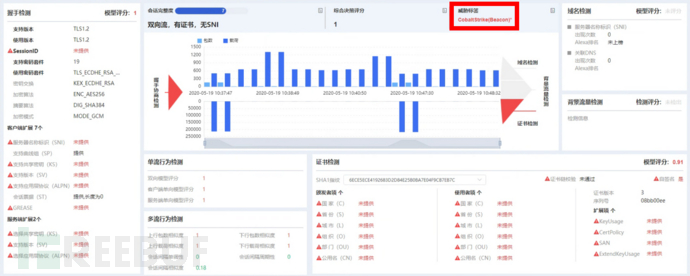

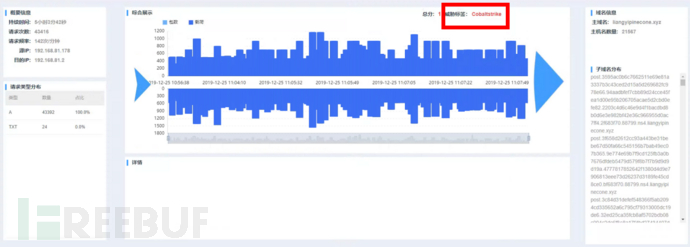

- Cobalt Strike TLS加密流量检测

TLS木马回联鱼骨图,威胁类型:Cobalt Strike(Beacon),综合决策评分:1,握手模型评分:1,握手多处属性异常,单流行为模型评分:1,证书模型评分:0.91,会话完整度:7(缺少SNI)。

加密隐蔽隧道

此处加密隐蔽隧道特指依托于不以加密通信为设计目的的常见标准协议之上,并自行设计加密方式通信的技术,严格来讲这种流量会出现在各个阶段,我们暂且放在出联威胁来讲。隐蔽隧道可能依托的协议分布于网络层、传输层、应用层等各个层面,设计协议也很广,常见的有TCP、UDP、HTTP、ICMP、DNS等协议。不论是对于ICMP、DNS这类在协议本身一些特性上进行设计意图之外的构造与利用而达到隐蔽通信目的的协议,还是TCP、UDP、HTTP这类只要把数据放在载荷中传输即可的协议,都可以先通过信息熵、01频次等算法确定数据是否加密来缩小范围,筛选出待检测流。再针对自行设计加密的隧道流量载荷中必定存在自定义结构的弱点,来设计一类一法对其做出检测。

- Cobalt Strike DNS隐蔽隧道流量检测

DNS隐蔽隧道检测鱼骨图,威胁类型:Cobalt Strike,综合决策评分:1,请求次数:43416,请求频率:142次/分钟,A类型请求占比43392条,TXT类型请求占比24。

综述

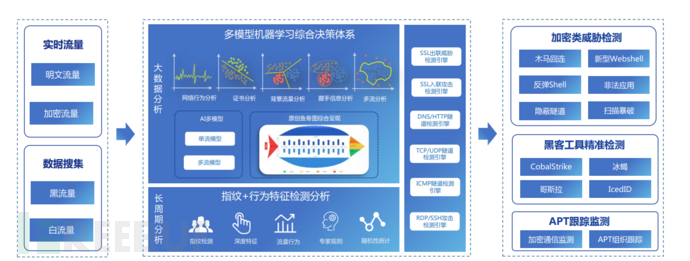

综上所述,我们综合利用多模型机器学习、指纹检测、特征检测、行为检测、统计检测等方法,对各种不同类型的加密流量进行有针对性的检测,在实战中对各类加密威胁、黑客工具等流量达成了较好的检出效果。检测技术简要架构如下图所示:

在上述检测方法中,都涉及到对攻防演练场景下大量黑客工具、木马等恶意软件本身的分析与特征规律的研究整理,这本身就是加密流量检测中除检测思路之外最重要也是最艰巨的步骤。攻防演练场景下加密流量增加的趋势不会改变,目前针对各类标准或非标准加密流量,我们进行了系统化对抗检测。未来会继续保持跟踪研究。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)