Avenger

Avenger- 关注

2020 年 3 月,一个名为 VHD的勒索软件家族浮出水面,业界分析该勒索软件家族与朝鲜黑客有关。它与 Hermit Kingdom 组织都使用 MATA 框架进行分发,并且有多处特征都能够将二者联系起来。

2016 年 2 月,攻击者入侵孟加拉国银行,试图通过 SWIFT 系统向其他银行转账近 10 亿美元。经过调查发现了名为 Hidden Cobra的朝鲜黑客组织,从那时开始该组织就一直保持活跃,进行了非常多次的攻击。在一次攻击中国台湾的银行的攻击行动中,使用勒索软件干扰安全团队的视线,偷偷将资金转移到其他银行账户中。

Hidden Cobra 被认为是朝鲜黑客组织中的一份子。朝鲜的黑客组织是各司其职的,统一向 Bureau (or Lab) 121汇报。其中,负责攻击外国金融系统(包括银行和加密货币交易所)的是 Unit 180,也被称为 APT 38。该组织的成员被认为广泛居住在朝鲜以外的其他国家内,例如俄罗斯、马来西亚、泰国、孟加拉国、印度尼西亚和印度等国。

狩猎发现

通过对 VHD 勒索软件的源码分析,确定部分可被重复使用的功能,以此为起点狩猎 2020 年 3 月以后的恶意软件。

过滤掉一些可确认的误报,发现了一系列存在代码相似的样本:

BEAF 家族

PXJ 家族

ZZZZ 家族

CHiCHi 家族

除了以上四个勒索软件家族外,还发现使用 MATA 框架分发的 Tflower 勒索软件。此外,BEAF勒索软件的四个字母与 APT 38 所使用的 Beefeater 在握手时的前四个字节完全相同。

代码相似度

利用 BinDiff 等工具,通过代码相似的角度进行分析:

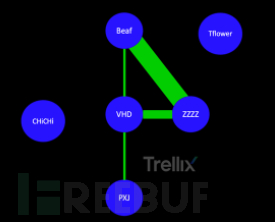

相似关联

相似关联

ZZZZ、PXJ 和 Beaf 都是与 VHD 源码存在大量代码相似的三个家族,其中 ZZZZ 几乎就是 Beaf 的翻版。Tflower 和 ChiChi 确实也存在部分代码共用,但是这些都是通用功能,和传统意义上的代码共用不同,没有在图中显示出来。

代码可视化

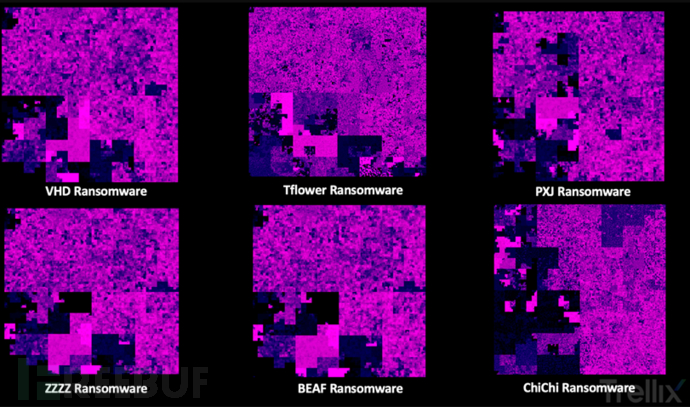

分析人员利用希尔伯特曲线映射将代码可视化,为六个家族生成的图像如下所示:

可视化描述

可视化描述

不需要是安全专家也可以发现 ZZZZ 和 BEAF 几乎完全相同。而且,Tflower 和 ChiChi 与 VHD 大不相同。

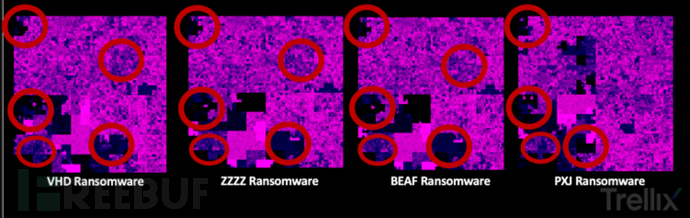

相似比较

相似比较

通过代码相似分析的特征,也可以在希尔伯特曲线上得到佐证。

例如电子邮件地址 Semenov.akkim@protonmail.com在 CHiCHi和 ZZZZ样本均有出现。

随钱而动

受害者似乎多为亚太地区的特定目标,没有关于受害者更详细的信息,包括泄密页面或者谈判聊天记录等。

资金流向

资金流向

研究人员跟踪了攻击者的比特币钱包地址,监控并追踪其交易流向,但并没有发现不同恶意软件家族间的账户存在关联关系。

当然,目前发现的赎金金额都比较小。例如 2020 年年中支付的大约 2 万美元的比特币,在年底被转移出去。其中一笔交易是通过加密货币交易所完成的,攻击者可能将其兑现或者换成了另一种可追溯性较差的加密货币。

总结

最近几年,除了全球的银行之外,韩国的加密货币服务提供商与用户也受到了鱼叉邮件、虚假应用程序等攻击手段的渗透和攻击。这些攻击主要针对亚太地区,例如日本和马来西亚,攻击可能通过勒索软件的方式进行获利。