psexec.py规避杀软

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

在内网渗透中,当获取到一个账号密码后,经常会使用impacket套件中的psexec.py进行远程连接并执行命令,但是因为用的人多了,杀软也对psexec.py特征进行了拦截,也就导致了如果使用默认的psexec.py进行执行命令时会失败。

原理分析

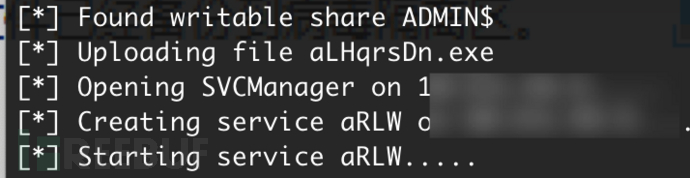

psexec.py的原理是通过smb上传一个服务程序到c:\windows(ADMIN$)目录,服务程序通过管道进行后续的命令执行的输入输出。

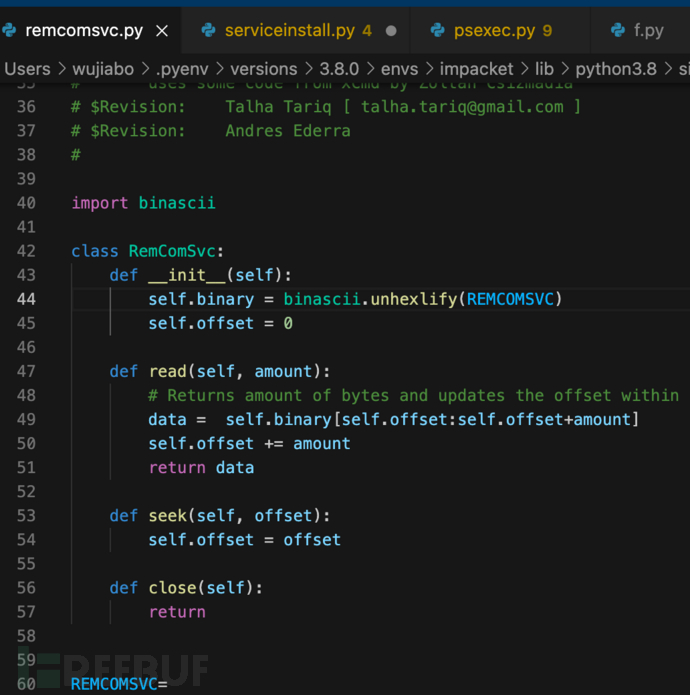

服务程序来自于remcomsvc.py:

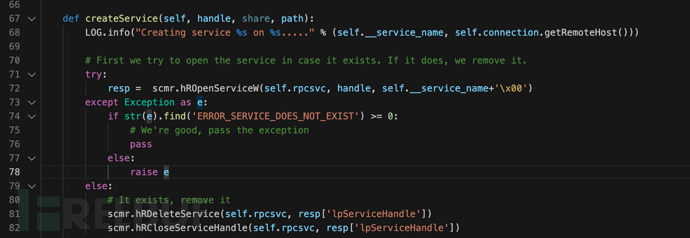

服务安装通过serviceinstall.py进行:

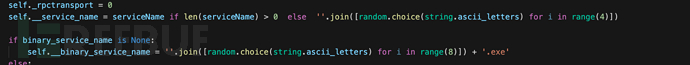

服务和服务文件的名字默认是随机的:

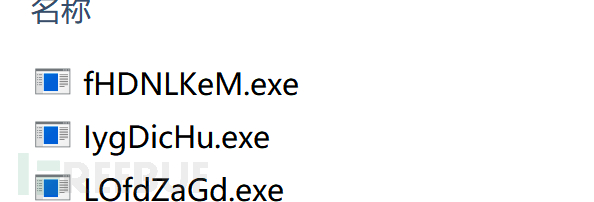

直接psexec.py不带任何参数,上传过去的服务文件名就长这样:

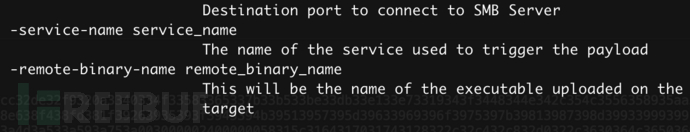

因此为了防止奇奇怪怪的名字很容易被机器负责人发现,psexec.py也是提供了相应的参数用来自定义:

这里要提一嘴的是,因为UAC的缘故,如果RID不是500,就算账号是管理员也是没权限上传文件到ADMIN$目录,程序报错如下:

改造

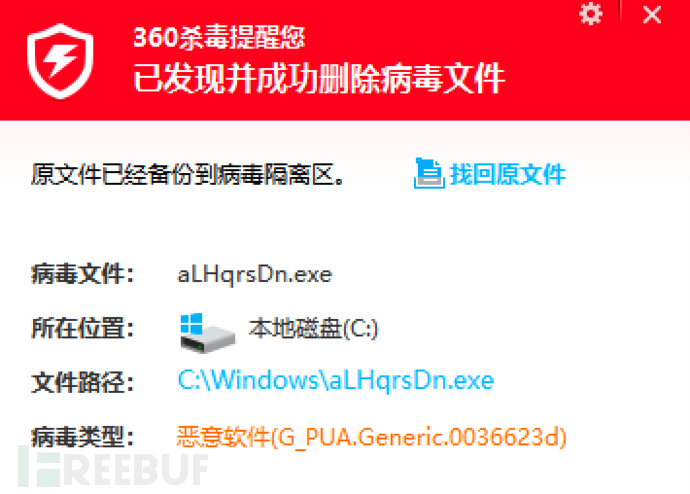

默认情况下,使用psexec.py会被拦截:

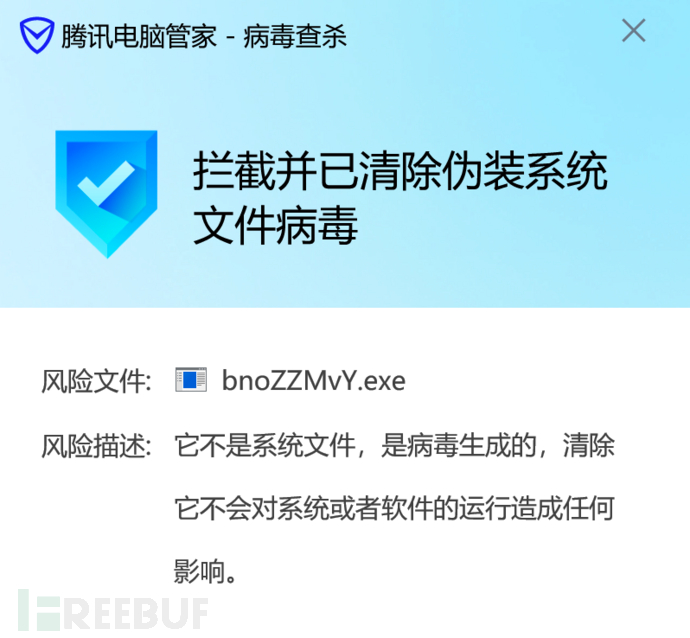

根据上面的杀软截图能看到是服务程序被拦截,因此我们需要对服务程序进行修改来尝试绕过杀软,源码在这:

https://github.com/kavika13/RemCom

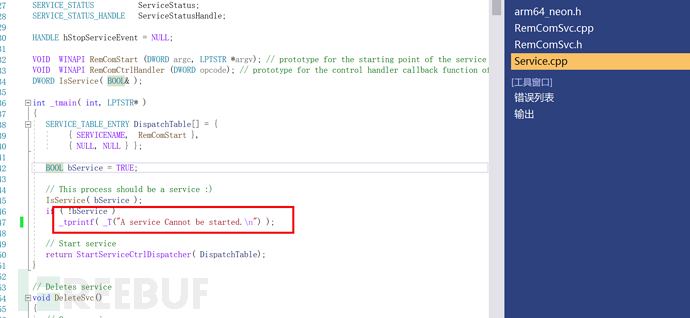

这里可以尝试修改print的输出:

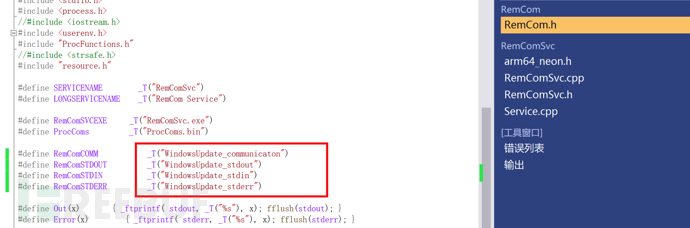

或者修改管道名称:

然后重新生成RemComSvc,然后转成hex:

import binascii

filename = 'RemComSvc.exe'

with open(filename, 'rb') as f:

content = f.read()

print(binascii.hexlify(content))

最终可以规避杀软进行命令执行:

总结

本文介绍了通过修改服务程序来绕过杀软,让psexec.py再次大放异彩。

更多网安技能的在线实操练习,请点击这里>>

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐