本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

人往往就是这个样子,一个人的时候是一种样子,好多人聚在一起的时候就会完全变成另外一种样子。-------《白鹿原》陈忠实

start

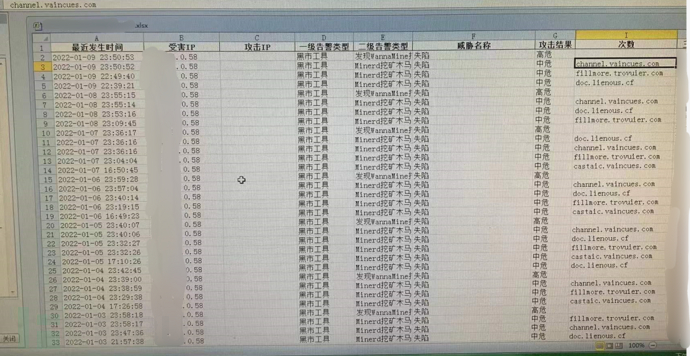

某单位接到上级单位通报存在挖矿病毒,通报的地址0.58是一台路由器的地址,拓扑情况是该单位出口是一台路由器,路由器的镜像接口接到上级单位的感知设备上,出口地址肯定是做了NAT转换,所上级单位下发的通告中受害IP只是一台路由器。安全设备上未能发现有效信息,只能人工去分析。通报中存在四个危险矿池域名:

channel.vaincues.com

doc.lienous.cf

fillmore.trovuier.com

castaic.vaincues.com

First

思路真的很重要,既然通报是挖矿病毒,我们首先是要清楚挖矿病毒的行为特征。

挖矿病毒下载到本地后,利用被入侵计算机的算力,运行特定算法,挖掘加密数字货币,与矿池服务器通信后得到相应的比特币。所以会导致CPU/GPU使用率较高,系统卡顿,部分服务无法正常运行,这也是挖矿木马最明显的特点,在内网的挖矿木马会一直请求与外网矿池服务器请求连接。(本次应急响应的网络环境即为只连接上下级单位的ZW内网,无外网环境)

淦

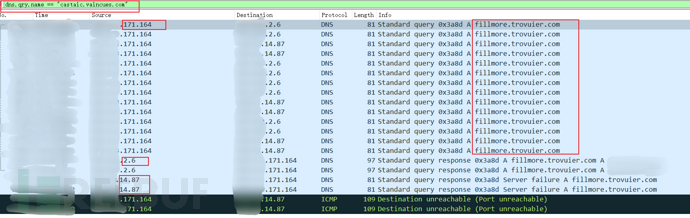

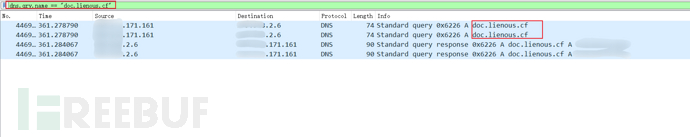

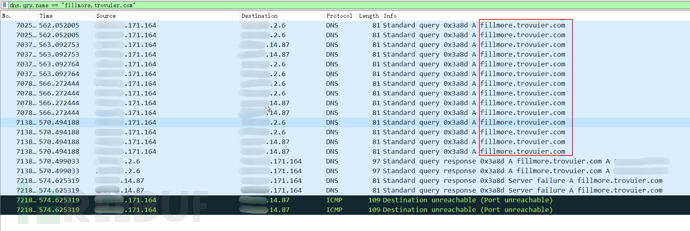

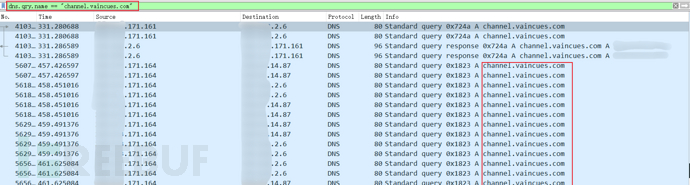

考虑以上,因为上级单位的感知设备是在出口路由器之外的,既然检测到了挖矿病毒,那异常的流量行为肯定过内网核心交换机,来到机房,wireshark接内网核心交换机镜像流量口抓包就没错,通报显示有域名地址,wireshark抓的包过滤DNS,过滤命令

dns.qry.name == "castaic.vaincues.com"

DNS是实现域名和IP地址相互映射的一个分布式数据库,域名和IP地址相互转换的过程叫做域名解析,用户通过容易记忆的域名访问网络资源。DNS域名解析服务器,承担域名到IP地址解析或者IP地址到域名的解析工作。DNS协议运行在UDP协议之上,使用53端口号

2.6是DNS服务器地址,因为在内网,DNS服务器上没有与威胁域名对应的IP地址,所以DNS服务器的地址也会有解析记录,14.87是上级领导的机器,不在客户这里,但是也告知客户了,基本可以确定客户现场的两台机器,171.161,171.164,找客户相关人员看这是哪间办公室的机器。

找到机器后,发现是两台服务器,CPU,带宽占比都不高,因为挖矿活动还没开始,木马只是一直向公网危险域名请求链接,在纯内网哈哈哈所以就请求不到。服务器上安装了某绒,杀了一遍没有反应,上某0,直接查杀出来三个高危,所以在应急响应的时候,最好要多准备几个AV查杀,一般常见的蠕虫,勒索,挖矿木马不会像APT那样做隐匿或者免杀,多换几个AV基本上一杀一个准。

因为在内网环境,询问该两台服务器的使用人员,经常存在插拔外网的移动存储设备也有在内网机器上插拔的现象,应该是通过该途径下传染进来的,所以在使用过程中应该交叉环境下的移动存储设备的使用

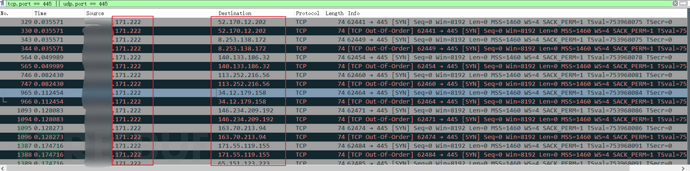

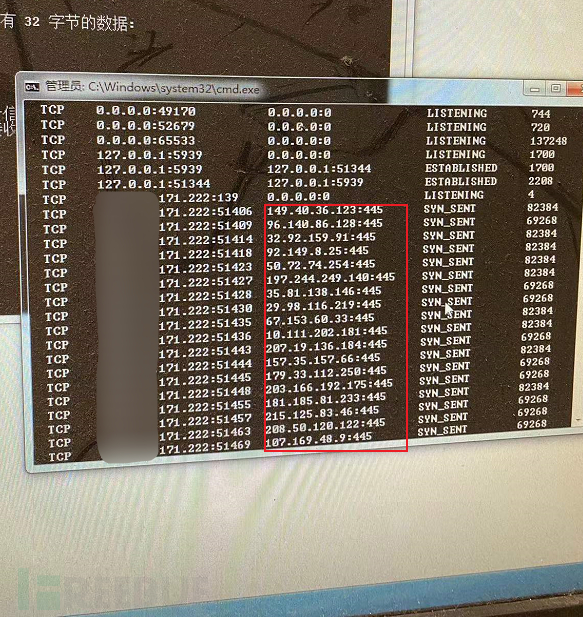

重新调整下wireshark过滤器,tcp.port == 445 || udp.port == 445,查看一下高危445端口有无异常,意外收获,发现171.222这台机器在一直请求公网,觉得有问题,去机器上看下。

发现是一台控制大屏显示的电脑,伊拉克战损成色,躲在角落里面,开机都贼卡,cmd下netstat -ano查看下当前连接,确实是在请求公网地址。

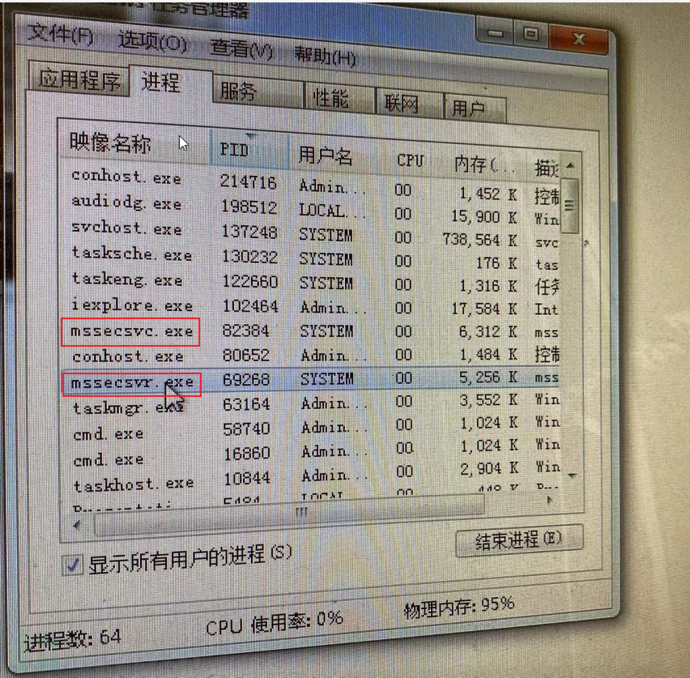

任务管理器,看一下进程,mssecsvr.exe和mssecsvc.exe是wanna cry的勒索病毒

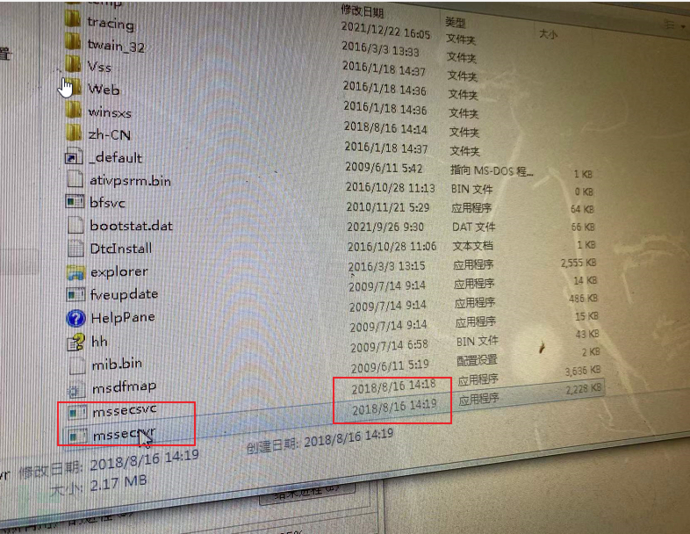

这机器真的放这里好久了,病毒文件显示18年的(照片上有只蚊子不要介意嘻嘻嘻)

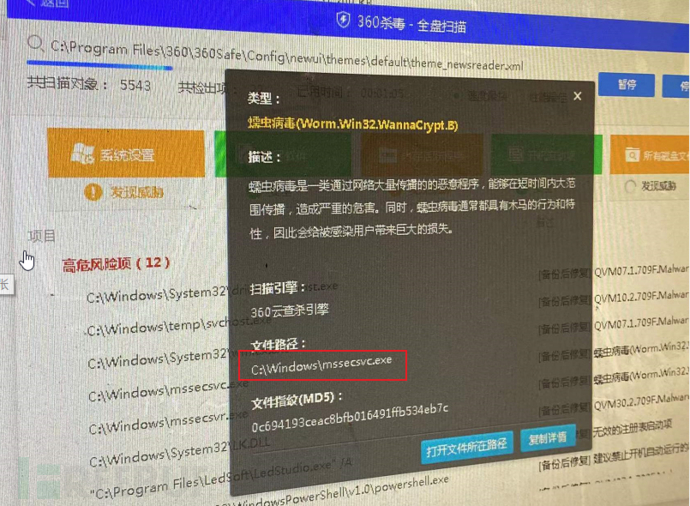

上杀软发现好多高危。

因为这是一台控制显示大屏的内网机器,了解到此部分工作外包给数字媒体公司来完成,因为需要电子大屏需要显示一些内容,电脑本身存在的驱动程序也有限,所以在当时该机器上安装了低版本的驱动人生,低版本的驱动人生系列软件会通过升级通道进行下发木马,并利用永恒之蓝漏洞扩散传播。经过第一次查杀后,还有病毒反复的现象,将驱动人生卸载后,恶意木马的告警现象消失。详情见链接:https://guanjia.qq.com/news/n3/2473.html。也就此建议避免安全性未知的移动设备(u盘)在终端设备上的插拔,避免安装安全性未知的软件,未使用的老旧设备,或者躲在角落,日常巡检涉及不到的设备及时撤出内网

Thanks

感谢此次应急响应中邓总,殷少,叶神思路的帮助和支持,学习到了针对应急响应的一些思路,还是要多经历,多学习

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)