步行者i

步行者i- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

步行者i 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

步行者i 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

1 应急响应事件结论

中招主机被植入的勒索病毒为Devos勒索病毒,暂时没有密钥进行解密。资源服务器被入侵的时间为2021年9月19号凌晨2:49:37。造成被入侵的原因是该主机被通过RDP爆破成功并于2:56:06植入勒索病毒。经过检测该主机还存在严重系统漏洞补丁未打——永恒之蓝漏洞。

应急现场记录

客户描述

上午运维人员接到有员工反馈读取文件缓慢,运维人员重启主机后情况稍微好转,运维人员误以为服务器资源不足并未上机查看,n小时后员工反馈无法读取文件,运维人员上机排查后发现文件后缀异常,随即联系我司上门处置,了解情况后指导客户隔离该物理服务器。

现场环境

| 主机/ip | 192.168.0.66 |

| 操作系统 | windows server |

| 主要用途以及应用 | 文件服务器主要用于资料储存 |

| 主机行为表现 | 被加密的文件名后缀为Devos |

| 主机防护情况 | 服务器前端有阿姆瑞特防火墙,未使用终端防护 |

事件排查过程

现象确认

服务器被植入勒索病毒,文件被加密,加密文件的后缀为Devos,根据勒索信息和加密后缀判断该勒索病毒为勒索病毒Devos,该病毒暂时没有密钥无法对加密的文件进行解密。同时该主机3389端口被映射到公网以及存在严重系统漏洞:永恒之蓝漏洞。

事件处置

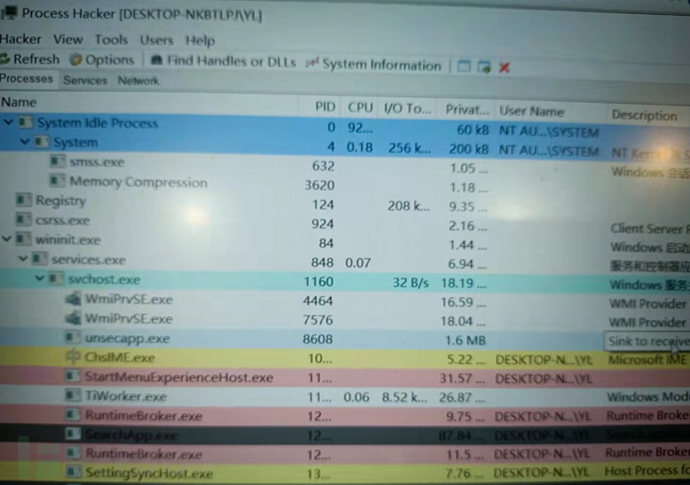

查看进程,并没有发现可疑进程:

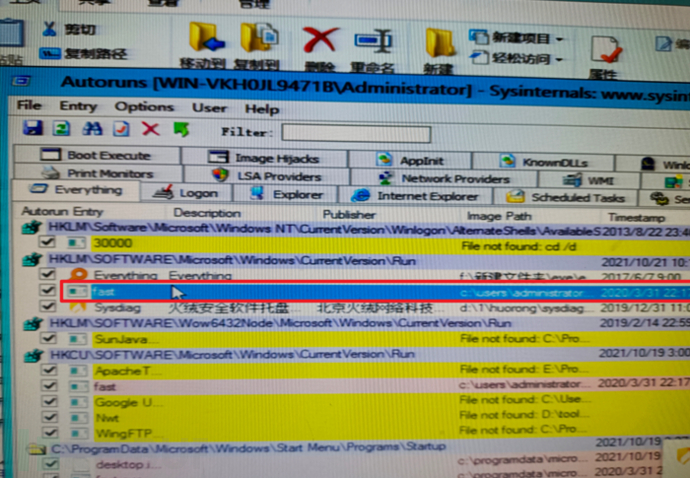

通过查看启动项,发现可疑启动项fast.exe

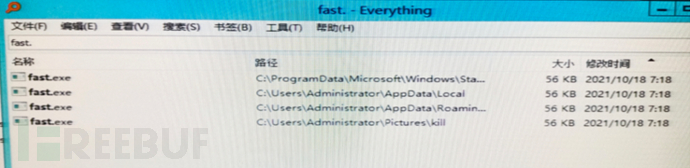

通过搜索fast.exe发现四个fast应用程序 :

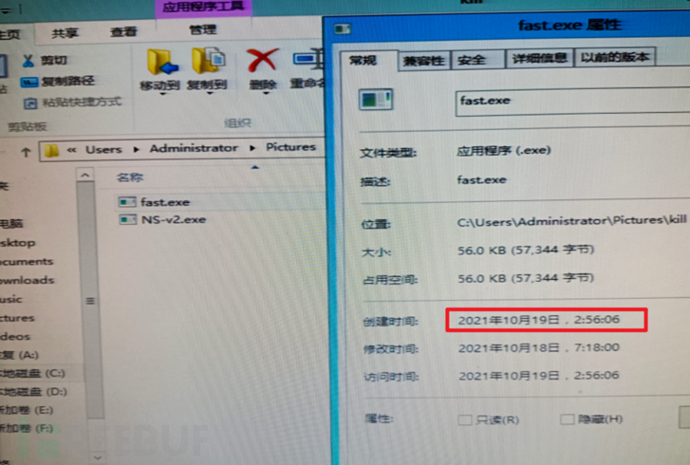

定位到该运行程序的目录位置时发现可疑程序NS-v2.exe,查看该程序的生成时间,判断该程序安装时间为2:56:06 :

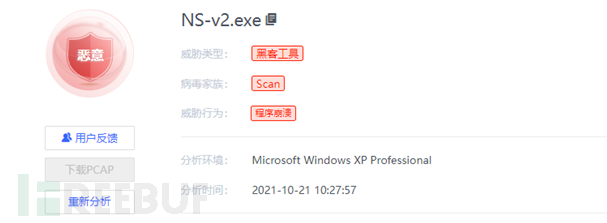

将两个运行程序放进沙箱进行分析,确定NS-v2.exe为后门程序,fast.exe为勒索程序:

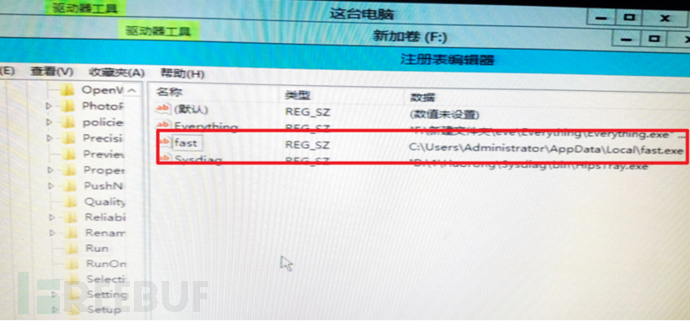

通过分析注册表,找到fast运行此程序的注册键值:

查看账号并无可疑,根据以上得出的事件节点开始进行溯源分析。

溯源分析过程

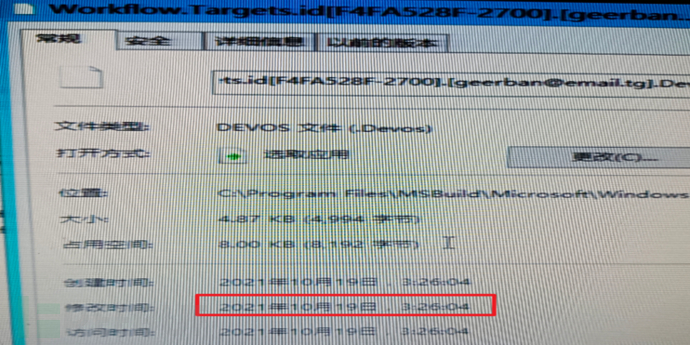

查看加密文件的生成时间,判断主机被入侵的时间为10月19号凌晨3:26:04之前 :

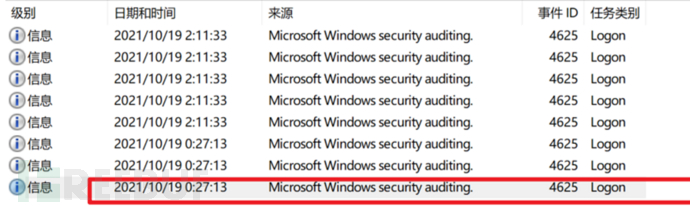

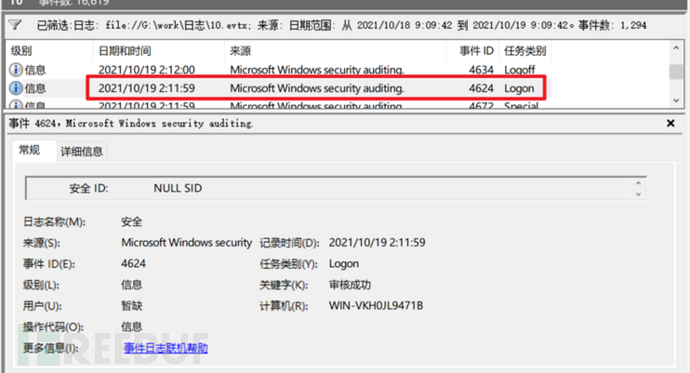

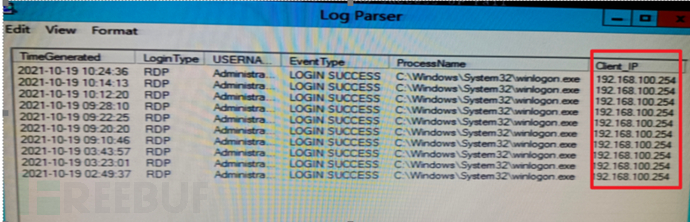

通过分析系统日志得出,造成被入侵的原因是该主机被爆破,于19日00:27:13开始爆破,并在2:11:59时登录成功过一次:

爆破成功,登录时间截图

通过日志分析,发现爆破者ip指向防火墙网关(192.168.100.254)

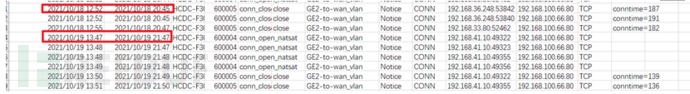

筛选防火墙的日志,发现防火墙日志缺少19日凌晨的告警日志:

至此,溯源受阻,GG

表弟第一次应急,思路有不正确之处劳请师傅们加以指导。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

安全运营

安全运营