yumusb

yumusb- 关注

起因

我有一个朋友。。。

过程

按照这个密码,我觉得90%的可能是被爆破了。随即登录进行排查。

1. 登录行为定位

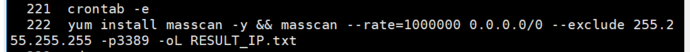

通过history发现在扫描全网3389:

看到此处使用yum安装了masscan,果断查看yum日志。

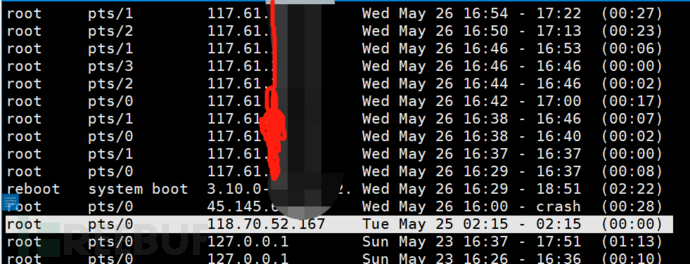

发现了时间点,通过此时间点对登录者进行定位。

118.70.52.167 越南 河内 河内市

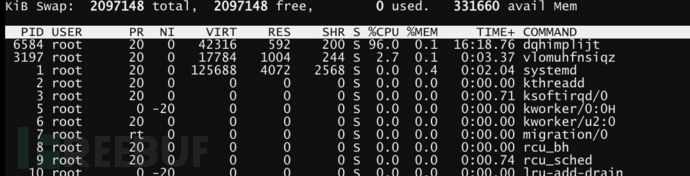

2. 可疑进程

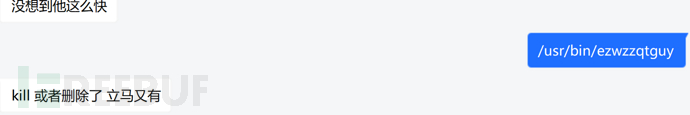

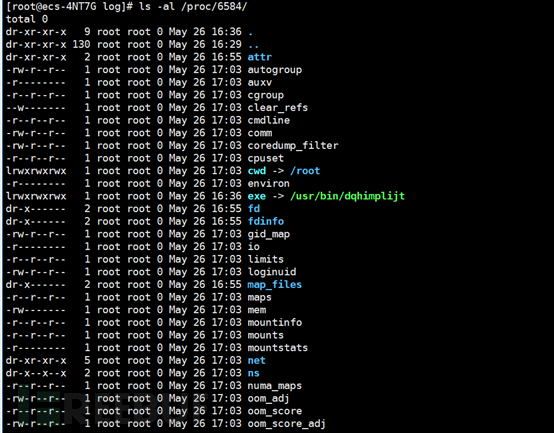

发现一进程大量占用CPU,对该进程文件进行定位。然后通过kill -9 杀掉进程,文件进行改名移动。

此处我大意了。忘记截图了,只有当时交流的截图。

果然一会,又新起来了一个新的进程。

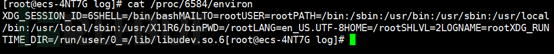

在查看进程env时候发现了端倪。

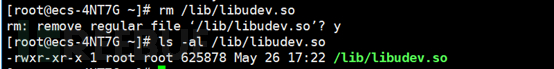

同样的,该文件删除后也会立刻恢复。

3. 定时任务

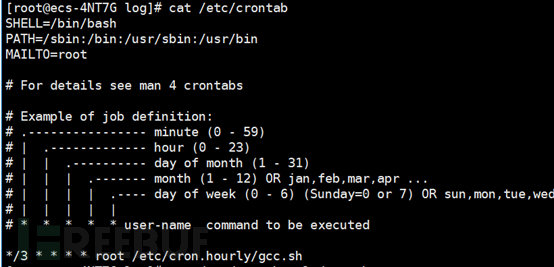

刚开始朋友说使用crontab -l查过了计划任务,但是又无法解释删除后又出现。便查看/etc/crontab文件

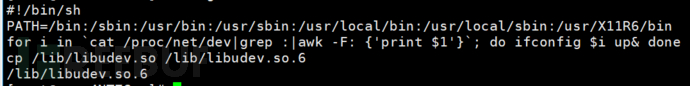

gcc.sh 内容如下:

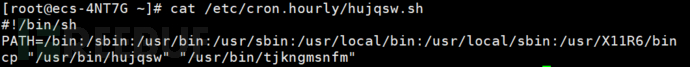

同时也在/etc/cron.hourly/发现了可能是运行产生的临时文件(名字也是随机的10位字符串)

4. 清理

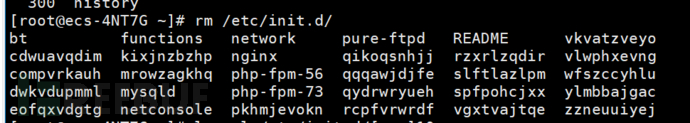

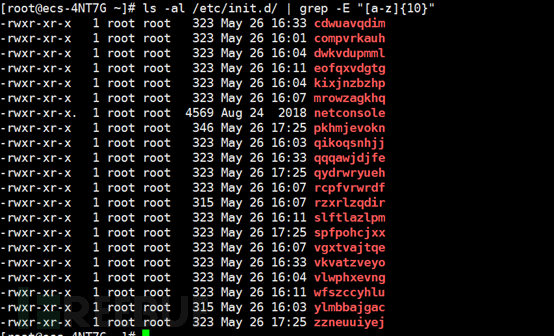

注释掉/etc/crontab中的恶意内容,将libudev.so、/usr/bin/hujqsw进行改名移动。又发现/etc/init.d情况如下:

使用grep -E 进行定位:

发现有一个正常的netconsole也被定位到了。可以先将其改名再恢复或者直接grep -v。

然后使用xargs进行传参给rm

5. ioc 溯源

118.70.52.167 越南 河内 河内市

41c85522f8a2a2a1235523cb3a1a24b8 libudev.so

ca1fa3bbed65438116ad707900c63ecf hujqsw

样本已上传微步、VT。搜索即可查看分析结果。对应标签为:DoS、Xorddos

结束

总的来说,此次处理过程只能说是比较大意。有看到ps -aux结果中恶意进程pid对应的名字为gnome-terminal,但是没有截图留存。也完美体现了/etc/crontab文件与crontab -l命令返回的差异性。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)