未来零信任发展会呈现明显的“四化”特征,即应用零信任化、传统网络安全产品零信任化、零信任技术协议标准化和零信任落地成熟度评估模型化。

本篇主要探讨应用零信任化趋势分析。

关键词:应用零信任 网络安全趋势 身份访问

01信息化发展的不同阶段

自计算机面世以来,企业的信息化发展产生了翻天覆地的变化,业务需求不断涌现,企业应用也随之不断丰富和成熟。

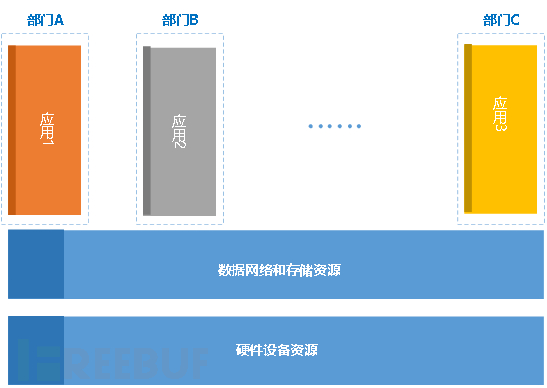

在应用建设的初期,企业的各个不同部门为满足各种不同业务目的,采用烟囱式的建设方式,设计和开发了大量应用,例如财务系统、人事系统、库存系统、办公系统等,满足了特定用户群体的特定业务需求,也为企业的信息化管理带来了严峻的问题。

随着企业应用的爆发式发展,结合应用技术的革新,企业应用为用户提供了便捷的使用体验,企业应用版图逐渐形成了以应用门户为基础、以专业应用为补充的应用格局。面对越来越复杂的应用场景,企业IT管理者的应用建设思路完成了从无序向有序的转变,然而在长期的实践中发现,由于用户角色、应用场景、用户设备和IT网络的差异持续存在,应用建设的标准始终无法固化和统一。

02当前应用安全体系的局限

IT信息化帮助企业提升运营效率,而应用的广泛使用给企业信息安全带来了大量威胁,企业的信息安全建设紧跟信息化建设步伐,在访问环境安全、认证安全、传输安全、系统安全等方面形成了覆盖应用使用全流程的成熟的安全技术和产品。

应用从应用开发厂商和企业IT管理员的角度分别实现不同的安全保护功能。

应用开发厂商以应用的功能实现为主要任务,采用统一身份管理、PKI证书和SSL加密等方式,在用户认证、数据传输上提供应用的基本安全保护。

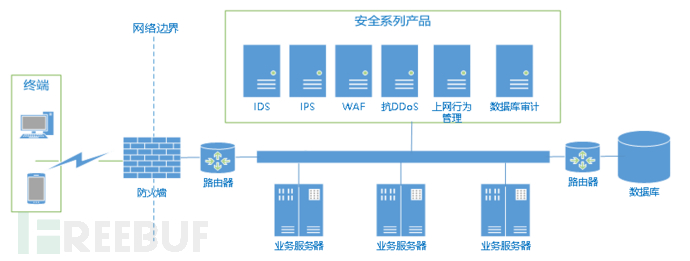

企业IT管理员坚守内网安全边界,虽然部署了各种安全产品,但偏向于全网的被动防御的安全框架,各安全产品彼此相互独立,无法为IT管理者提供完整的应用访问安全视图和全局访问控制,发挥的整体效果大打折扣,业务应用自身风险仍然较高,一个风险点的突破会影响大面积的IT信息安全。

网络防御设备

防火墙、IPS、IDS等产品都是针对网络流量的检测,容易被非法攻击绕过,同时无法检测跟踪加密流量。

杀毒软件

不管是终端杀毒软件还是服务器端杀毒软件,依赖于特征库的持续更新,而特征库本身只能应对已发现的病毒,无法检测未发现的病毒,仍属于被动防御。

WEB应用防火墙(WAF)

WAF是基于应用层的安全防护产品,通过特征提取和分块检索技术进行特征匹配,能够对常见的网站漏洞攻击进行防护,但仍旧是被动防御的方式,只能应对已知的漏洞和攻击。同时WAF在使用中也存在弊端,在对访问请求进行特征匹配时,由于特征库匹配规划的局限性,存在漏报和误报的情况。

03应用发展的新形势

企业的应用需求不断增多,应用的使用场景随着新技术的出现变得多元化,不同专业的厂商也在各自领域为应用的开发、部署、访问提供业务和安全上的深入研究和支持。

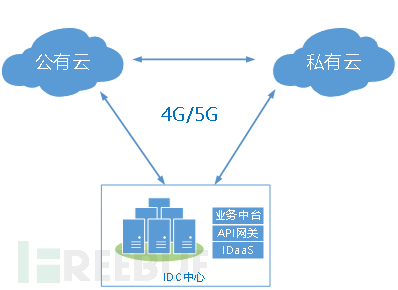

业务中台、API网关、IDaaS等产品的出现,为应用的建设提供了标准化选择;云计算、大数据、物联网、人工智能等技术的发展,打破了企业固有的IDC建设模式,应用分散部署在不同的公有云、私有云及传统的IDC机房,大量标准化SaaS应用也成为企业的选择;在4G/5G网络全面覆盖的移动互联网发展趋势下,应用的移动化使用已经深入人心,传统的IT建设方式对于越来越模糊的边界的防护显得力不从心。

传统的应用技术发展以建立业务和安全的标准为方向,致力于通过技术的方式建立应用的开发和管理规范,通过堆叠部署不同维度的安全产品建立统一的安全边界。长期的实践表明,建立标准的方式无法完全适应应用发展的新形势,标准化的实现要求企业投入过高的成本,降低应用发展的灵活性,无法完全避免应用的个性化问题,疲于应付各种安全风险。

未来应用的发展要保持灵活性和适当的标准化,避免早期建设的应用的较大改造;同时,需要新的安全构架解决新形势下的应用安全问题,加强安全能力的关联,减少单一安全风险的影响范围,提升应用的整体安全强度。

04应用零信任化趋势

与其不断创造应用的建设标准,不如适当放开禁锢,在减少应用改造的基础上,仍然保持良好的应用体验,通过应用安全架构的革新,为未来的应用建设提供可持续的安全护航。自零信任概念提出以来,经过长时间的发展和实践,零信任构架理论已经趋向完善,获得了包括安全厂商、企业CTO及应用开发厂商的广泛认可,应用零信任化趋势逐渐清晰。

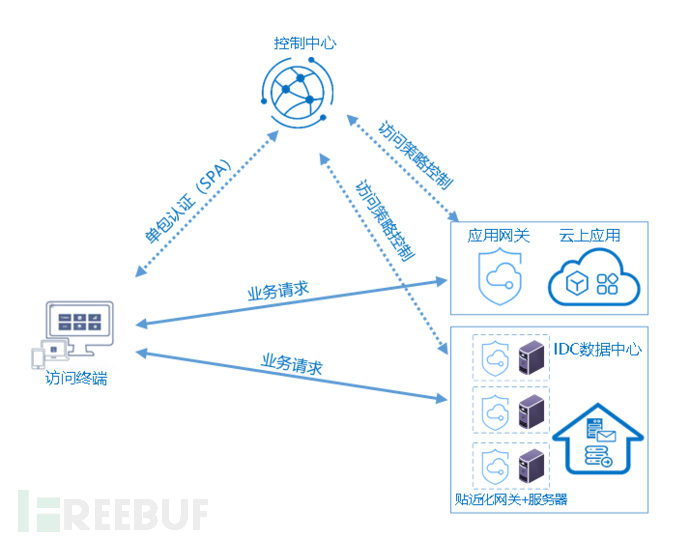

零信任理念秉持“永不信任,持续验证”的原则,应用的所有请求流量,都由零信任的应用网关进行代理,只有信任评估结果为可信的账号、设备、网络的流量才能正常访问应用系统,实现了应用全流程的安全因子汇聚和动态评估,限制了应用的风险暴露面,减少了攻击的威胁影响范围。

零信任架构不要求应用进行大量的改造,根据应用的实际使用需要提供包括代理程序(Agent)、客户端、可集成的SDK三种实现方式,在零信任安全的基础上,最大限度地保持良好的用户体验。

服务隐藏

传统的边界防护理念中,应用需要在网络边界暴露业务端口,从而给不法人员提供了可以攻击的目标。零信任采用单包认证(SPA)的方式,业务服务端口对外不可见,非法攻击将失去攻击的入口,从而保护应用安全。

零信任身份验证与授权

传统的边界防护基于已知的风险进行被动保护,在很大程度上加大了攻击者突破边界防护的难度。然而,应用漏洞、系统漏洞、0Day漏洞、病毒等层出不穷,甚至内部人员的无意识行为,都会造成安全边界被攻破。

零信任网络不再设置可信的网络边界,采用主动防御的方式,只有信任评估为合法的请求才允许访问业务服务,且持续进行动态验证,非法攻击将无法穿透到业务服务上。

贴近化网关

相比于传统网络边界所定义的内网可信区域,零信任框架将内网服务识别为不可信,通过贴近化网关将内网业务服务器进行微隔离,只有可信的身份和权限才能访问授权的业务服务资源,从而实现各应用服务之间的零信任化。

基于信任评估的访问控制

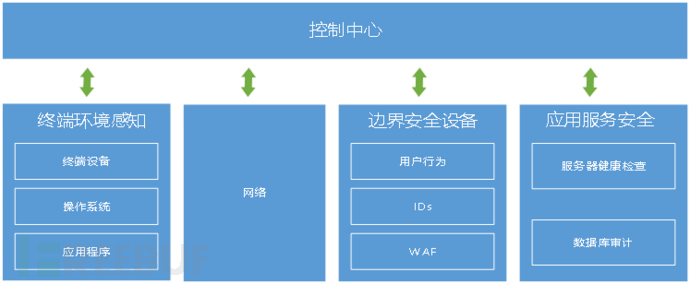

传统的安全保护机制相互独立,无法为应用提供整体的安全访问控制。而零信任的信任评估机制,结合了包括用户环境、网络、角色及权限、用户行为等全面的因素进行综合安全评估,根据应用安全要求,提供与风险评估结果一致的访问权限。

零信任的访问控制并不消灭传统的安全措施,而是在零信任构架的基础上,结合并利用传统的安全措施,形成从环境、角色、权限、网络到数据等全面的纵深安全防御体系。