一.应急响应体系背景

欧盟对网络安全的重视由来已久,早在2004年3月,为提高欧共体范围内网络安全的级别,提升欧共体、成员国以及业界团体对于网络安全问题的防范、处理和响应能力,欧盟成立了“欧洲网络与信息安全局(ENISA)”。

2009年4月,欧盟网络与信息安全局(ENISA)发布了《通信网络弹性:成员国政策和法规及政策建议》报告,明确要求每个成员国必须建立各自的国家级计算机应急小组,来提高成员国以及欧盟地区的应急响应能力。

2017年上半年,欧盟委员会与成员国和相关组织召开会议,进行咨询和讨论后,发布了《大规模跨国网络安全事件协调应对计划》(Blueprint for Coordinated Response to Large-scale Cross-border Cybersecurity Incidents and Crises),较为全面的阐释了欧盟自上而下的应急响应,也表明了欧洲已经具备了较为成熟的应急响应体系。

二.应急响应机制

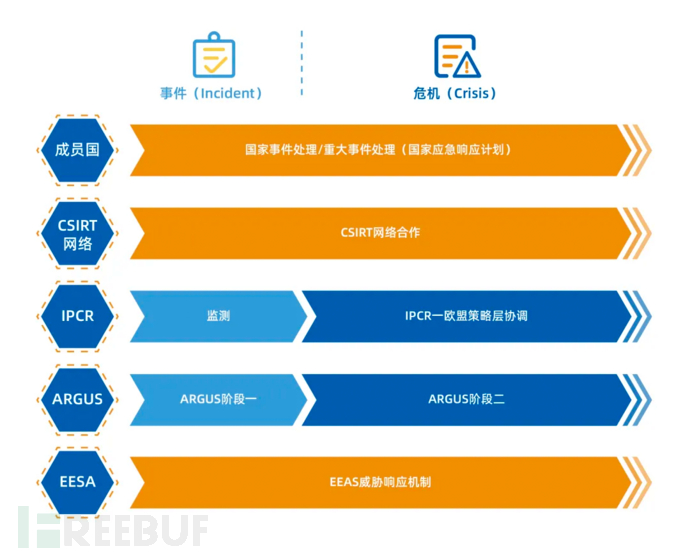

根据《大规模跨国网络安全事件协调应对计划》,欧盟网络安全应急响应机制包括国家应急响应计划,CSIRTs(计算机安全事件应急响应小组- Computer Security Incident Response Teams)网络,IPCR(综合政策威胁响应-Integrated Political Crisis Response),ARGUS和EEAS(欧盟对外行动署-European External Action Service)威胁响应机制等几个主要部分。

IPCR作为顶层机制之一为欧盟理事会进行策略协调提供了有力的保障,ARGUS作为下层机制,为欧盟委员会提供信息共享和内部协调的渠道,CSIRTs网络作为较为底层的响应机制,用于共享技术信息,如果网络安全事件涉及非欧盟地区,则需要启动EEAS威胁响应机制,具体的应急响应活动,则由相关的成员国根据自身的应急响应策略进行响应,五种应急响应机制如图1所示:

图 1 欧盟网络安全应急响应机制

这些响应机制协调着不同的机构,拥有着不同的职责。通过各个响应机制之间相互协调,共同应对重大的网络威胁。

(1)综合政策威胁响应机制(IPCR)

IPCR机制是欧盟理事会的一种应急处置机制,用来应对大规模的突发事件,帮助理事会进行决策并在欧盟层面进行政策协调。该机制共有两种模式:信息共享模式和协调响应模式。例如在面临重大的网络安全事件时,欧盟委员会,EEAS等相关机构有权决定是否启动信息共享模式,而欧盟理事会主席有权决定是否启动协调响应模式。

(2)ARGUS机制

ARGUS机制是欧盟委员会的一种预警机制,负责协调欧盟层面跨部门之间的应急响应。该机制共分为两个模式:信息共享模式和协调响应模式。欧盟委员会有权决定是否启动ARGUS机制的协调响应模式。

(3)CSIRTs网络机制

为了加强成员国之间的信任关系并快速协调应急活动,欧盟各成员国建立了CSIRTs网络,包括成员国的CSIRTs和CERT-EU。ENISA作为CSIRTs网络的秘书处,促进各成员国CSIRTs之间进行技术沟通。

(4)欧盟对外行动署(EEAS)威胁响应机制

EEAS威胁响应机制是为了响应涉及非欧盟地区的重大事件,可以通过威胁评估,信息共享等相关措施帮助外交部长-外交与安全政策联盟高级代表(HR)-进行决策,来应对大规模的突发事件。

(5)国家应急响应机制

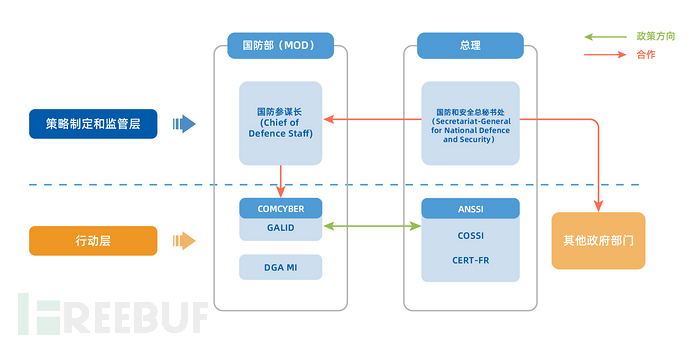

各成员国都会根据自己国家的实际情况制定各自的应急响应机制和流程,来应对网络威胁。例如,多年来,法国政府在陆续发布了《防御和国家安全白皮书》及国家网络策略等相关文件,逐步建立起自己的应急响应机制,涉及的响应单位主要有法国国家网络安全局(ANSSI),信息系统安全营运中心(COSSI),国防部(MOD),网络司令部(COMCYBER),其中国防部和国防和安全总秘书处负责策略的制定,具体实施则由网络司令部,COSSI和其他政府部门进行。具体流程如图2:

图 2 法国网络安全应急响应流程

三.应急响应实施

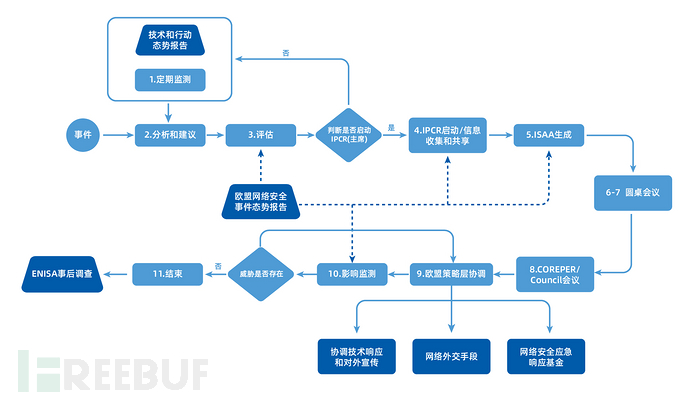

根据《大规模跨国网络安全事件协调应对计划》,欧盟网络安全应急响应的实施过程包括11项核心工作,具体流程如下图3所示:

图 3 欧盟网络安全应急响应流程

(1)定期监测和预警

ENISA根据公开的信息或各成员国的CSIRTs和欧盟情报中心(INTCEN)等部门共享的相关信息,进行分析,定期提供有关事件和威胁的欧盟网络安全技术态势报告。

(2)分析和建议

根据当前的监测和预警,欧盟委员会相关单位、欧盟对外行动署(EEAS)和欧盟理事会总秘书处(GSC)分析发展态势,并向欧盟主席建议是否启动综合政策威胁响应机制(IPCR)。

(3)评估是否启动综合政策威胁响应机制(IPCR)

通过与欧盟理事会主席协商,欧盟委员会、欧盟对外行动署(EEAS)和欧盟理事会总秘书处(GSC)可以共同决定是否启动IPCR的信息共享模式。欧盟理事会主席评估是否在欧盟层面启动协调响应模式,进行策略协调。

(4)综合政策威胁响应机制(IPCR)启动/信息收集和共享

在IPCR(信息共享模式或协调响应模式)启动后,在其Web平台上会生成一个安全事件页面,用于共享信息,收集情报,为 ISAA报告的生成及后期策略层的讨论做准备。

(5)综合态势感知和分析报告(ISAA)生成

欧盟委员会(通信网络,内容和技术总局(DG CNECT)或移民和内政总局(DG HOME))和欧盟对外行动署(EEAS)将根据ARGUS IT系统以及其他数据源提供的数据生成ISAA报告。

(6)圆桌会议的准备工作

在欧盟理事会秘书长的协助下,欧盟理事会主席来确定会议的时间,议题,参与人员和目标。欧盟理事会总秘书处(GSC)会将相关信息,包括会议通知发布到Web平台上。

(7)圆桌会议

欧盟理事会主席组织圆桌会议,判断当前的形势,讨论提交到常驻代表委员会或理事会的应急方案。理事会网络问题横向工作小组(Council Horizontal Working Party on Cyber Issues)准备政治和安全委员会(PSC)或常驻代表委员会(COREPER)会议的召开。

(8)常驻代表委员会(COREPER)/欧盟理事会决策

COREPER/欧盟理事做出相关决定,指导后续工作的开展。

(9)策略层、行动层和技术层响应

相关单位分别在策略层、行动层和技术层中进行响应,包括采取外交手段,提供应急响应专项基金及进行对外通报和技术响应。

(10)风险监控

在相关单位协助下,ISAA的主导单位提供网络安全事件的进展情况,并为之后的工作提供情报支持。

(11)取消综合政策威胁响应机制(IPCR)

欧盟理事会主席会召开非正式圆桌会议,来评估是否取消综合政策威胁响应机制(IPCR)。根据相关规定,在事后,ENISA会进行技术方面的询问。

四.应急响应体系分析

通过对应急响应体系的分析,欧盟网络安全应急响应体系呈现出如下特点:

(1)突出信息共享和协同应对

欧盟网络安全应急响应体系建立在成员国的基础上,其内容和组织的特点是组织合作和行动协同,既包括:指挥、协调、实施等纵向协同,也涵盖了欧盟部门、成员国、非欧盟国家、计算机响应小组、私营企业等各层次机构组织的横向合作。欧盟历年来的“网络欧洲”演习活动也主要以欧盟及其成员国的组织合作、行动协调、信息共享等内容为目标进行演练。

(2)应急响应体系不断优化

随着网络技术的不断发展,欧盟网络安全应急响应体系也在不断的改善。从优化突发事件和危机协调协定(CCA),升级为综合性政治危机响应机制(IPCR),进而加强欧盟统一、协调与及时应对大规模突发事件的能力,到每两年举行一次的‘网络欧洲’演习,都可以看出欧盟都在紧跟时代,根据外部环境的变化,完善并提高自己的应急响应体系。

(3)共享协调方面仍然存在问题

由于欧盟网络安全应急响应体系由五个协调机制构成,涉及成员国内部、成员国之间、欧盟外部、欧盟决策、协调和实施等各个层面,导致其应急响应协调处置存在诸多问题。

虽然通过网络演习不断改善应急响应机制,但是每次演习同样暴露出新的问题,例如:公私领域的合作流程不成熟、部分参与方信息共享交流机制不完善、信息共享不及时等。组织合作协同方面的问题也导致欧盟应急响应机制的成本较高,运行效率不高。