HW期间,为防范钓鱼,即日起FreeBuf将取消投稿文章的一切外部链接。给您带来的不便,敬请谅解~

背景

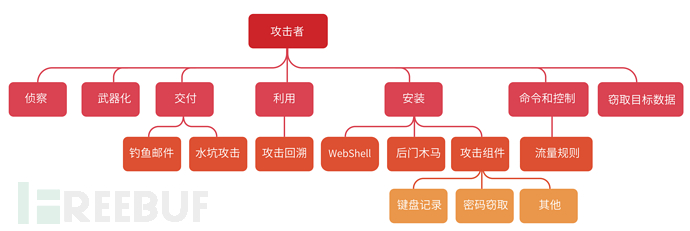

众所周知,攻防演练过程中,攻击者千方百计使用各种方法渗透目标。一般情况下攻击链包括:侦察、武器化、交付、利用、安装、命令和控制、窃取目标数据。在溯源中,安全人员对攻击者某个阶段的攻击特点进行分析,再结合已掌握的威胁情报数据将攻击特点和数据聚类,能够有效掌握攻击者的攻击手法和 IP &域名资产等。前文(蓝队的自我修养之事中监控)中讲到了在攻防演练场景下如何从海量的告警日志中获取高度疑似攻击者的 IP,在发现有攻击者之后,快速对其进行精准地溯源反制,收集攻击路径和攻击者身份信息,描绘出完整的攻击者画像。本文中笔者将对溯源的难点、目标以及方法论展开讨论。

难点

当前,攻击者溯源主要存在以下几个难点:

安全分析人员经验缺乏,水平参差不齐;

安全分析人员易疏忽有利于溯源的关键点;

没有具体的关联点,无法自动化或者半自动的溯源。

目标

通过攻防演练的实践,我们总结出一套能够有效溯源(归因)攻击者的方法。通过此方法我们可以将攻击者信息有效聚类达到深度溯源的目的,预期的目标包括:

掌握攻击者的攻击手法(例如:特定木马、武器投递方法);

掌握攻击者背后的 IP&域名资产(例如:木马 C2、木马存放站点、资产特点);

掌握攻击者的真实-身份;

掌握攻击者武器的检测或发现方法,将捕获的数据形成新的线索。

方法论

我们针对交付、利用、安装、命令和控制四个阶段捕获到的数据做深度分析,聚类提取数据特点形成规则。将规则应用于一些安全设备产出高可信度的告警用于防御,或者结合情报数据(如样本信息、域名信息、IP 信息等),将深度溯源的情报(如身份信息、攻击队伍等)产出。

1. 攻击链部分可溯源关键点

下图列举攻击链中部分可溯源的关键点:

2. 攻击链利用阶段可溯源方法及关键点

下图是在攻击链的利用阶段可溯源的方法&关键点:

攻击回溯的关键点主要分为两类:

攻击分类:根据攻击者的漏洞利用数据包特点(如:字符串格式、特殊字符串)。

攻击者信息:攻击者使用其公司(个人)特有的漏洞利用工具时,可能会在请求包中存在公司(个人)信息。

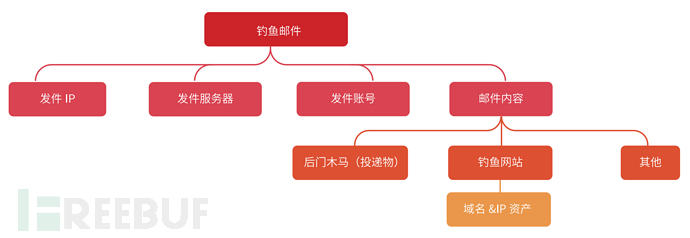

3. 钓鱼邮件可溯源方法及关键点

下图是钓鱼邮件中可溯源的方法&关键点:

发件 IP、发件账号、邮件内容(格式特点等)可用于将攻击者投递的邮件分类;

发件账号中可能存在个人信息,如:“账号@qq.com”、“昵称@gmail.com” 等此类字符串,检索该字符串可用于挖掘身份信息;

邮件内容大致可分以下三类:

- 投递物(后门木马、其他攻击组件)

- 钓鱼网站,包含域名、IP 等信息

- 其他,需要研究邮件中的字符串,邮件可能存在攻击者的其他账号(在真实场景中出现过)

发件 IP、发件服务器,属攻击者资产。

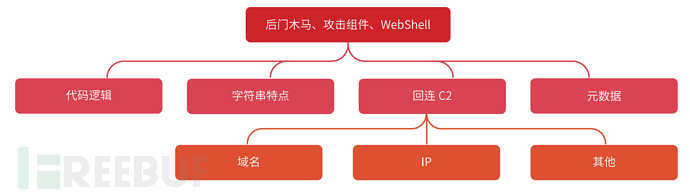

4. 后门木马可溯源方法及关键点

下图是后门木马(需要对二进制后门、脚本后门进行分析)可溯源的方法&关键点 :

代码逻辑,由于人的惰性,红队开发者可能会复用以前的一些代码。如代码特点比较明显,可用于分类和拓线。

字符串特点,用于将红队投递的样本分类和拓线更多的样本,将检索到的样本再进行分析,分析历史样本(如测试阶段的样本)看是否会暴露出更多信息。

元数据(投递的诱饵不同,得到的元数据不同。诱饵类型包括:LNK、EXE、DOCX等)。

- EXE 文件:存在 PDB 信息,部分开发人员将项目存放在桌面,这会导致编译信息带入开发人员的终端名称(极大可能为个人昵称)。

- LNK 文件:由于 LNK 文件在新建的时候会带入计算机名称,这可以用于样本的拓线和分类,极少情况下可找到个人昵称。

- DOCX 文件:可能存在“最后编辑者名称”。

回连 C2,属攻击者资产。

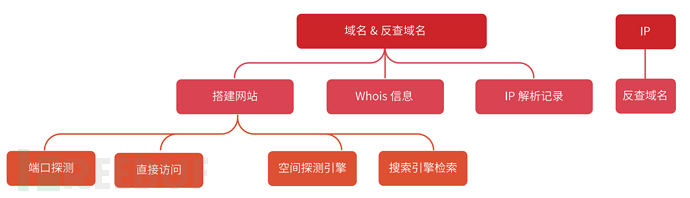

5. 攻击者资产维度可溯源方法及关键点

攻击者资产维度可溯源的方法及关键点,主要如下图:

域名自身特点,如:昵称字符串

搭建网站(通过图中四种方法探测资产的现有数据和历史数据)

a. 网站可能存在红队的其他攻击组件

b. 网站存在个人昵称、简介等

c. 网站备案信息

Whois 信息,可能包含:注册者邮箱、电话号码等

IP 信息需要考虑如下两点:

a. 是否定位到某个安全公司的地理位置

b. 是否标记为某个安全公司的网关

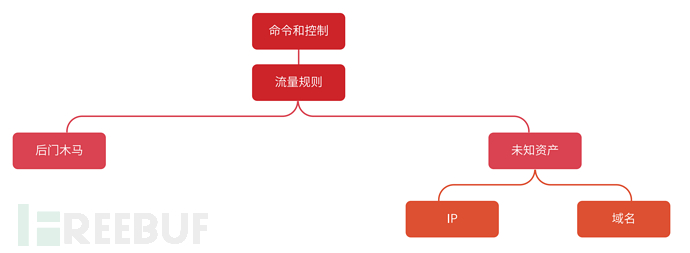

6. 命令和控制阶段可产出的数据

下图中是在命令和控制阶段可产出的数据点,结合上述的方法进一步溯源。

用于防御,将掌握的流量规则部署在安全设备中

积累数据,掌握更多的木马、资产,支撑上述中的各种溯源方法

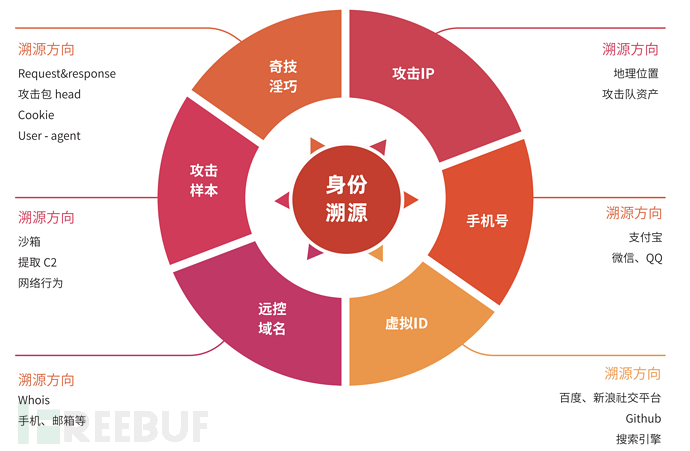

7. 身份信息溯源方向

下图中列举身份信息的溯源方向:

虚拟身份

攻击者资产暴露的信息,如:Whois 信息、个人网站简介、GitHub 个人简介

样本暴露的信息,如:PDB 信息、个人昵称、存放特马的 Github 账号

蜜罐捕获,如:百度 ID、新浪 ID 等

利用密码找回功能,如:阿里云IP找回、腾讯密码找回、邮箱密码找回

真实-身份

社交平台(如百度贴吧、QQ 空间、新浪微博等)暴露真实姓名、手机号码

支付宝转账功能,搜索邮箱、手机号

已知的线索(邮箱、QQ、昵称等)在招聘网站搜索

利用搜索引擎,如:手机号和真实姓名存放一起的 XXX 学校表格

公司信息

IP资产定位、域名 Whois 信息

特有漏洞利用工具暴露的信息,如:User Agent、Cookie、Payload

社交平台,如:钉钉、企业微信等

攻击者个人简历中的工作经历

上述所列举的框架图中,基础数据可自动化或者半自动化分析,提高溯源效率的同时还能减轻安全人员的运营成本,在溯源真实-身份中则更倾向于安全人员使用谷歌或百度检索的能力。需要注意的是,方法并非是固定流程或者固定逻辑的,需要灵活组合使用,从攻击者的一个点覆盖到面。

总结

在本文中,我们从攻击手法、资产、样本、流量四个维度提出追踪溯源攻击方的5个关键点,分别是:

攻击链利用阶段可溯源方法及关键点

钓鱼邮件可溯源方法及关键点

后门木马可溯源方法及关键点

攻击者资产维度可溯源方法及关键点

命令和控制阶段

通过上述方案的实施,整个攻防演练期间,我们累计发现了多个攻击者针对防守方公司数百位员工的鱼叉式钓鱼邮件攻击。通过上述方法拓线关联,掌握攻击者更多资产情报,在防守中抢占了先机,相关攻击均在第一时间得以拦截,并且运用上述的方法,多次溯源到红队攻击者的真实-身份信息,取得了很大的战果!

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)