绿盟科技

绿盟科技- 关注

2月13日,中国人民银行发布《个人金融信息保护技术规范》的行业标准,指导各相关机构规范处理个人金融信息,最大程度保障个人金融信息主体合法权益,维护金融市场稳定。标准规定了个人金融信息在收集、传输、存储、使用、删除、销毁等生命周期各环节的安全防护要求,从安全技术和安全管理两个方面,对个人金融信息保护提出了规范性要求。

本标准适用于提供金融产品和业务的金融业机构,并为安全评估机构开展安全检查与评估工作提供参考。本标准起草单位包含国有银行、金融公司、第三方支付、认证测评中心、保险公司,安全公司未参与。

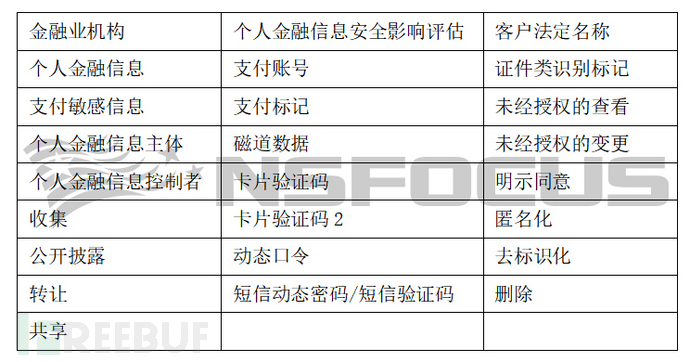

术语解读

本标准共提出25个术语其中大多属于行业专用词语。

其中“匿名化”和“去标识化”可以简单理解为脱敏的两种技术,对个人隐私保护起到重要的作用。

匿名化:指通过对个人金融信息的技术处理,使得个人金融信息主体无法被识别,且处理后的信息不能被复原的过程

注1:个人金融信息经匿名化处理所得的信息不属于个人金融信息。

去标识化:指通过对个人金融信息的技术处理,使其在不借助额外信息的情况下,无法识别个人金融信息主体的过程。

注1:去标识化仍建立在个体基础之上,保留了个体颗粒度,采用假名、加密、加盐的哈希函数等技术手段替代对个人金融信息的标识。

分析:匿名化与去标识化的区别指信息处理后是否能被复原,信息处理后是否属于个人金融信息。

另外本标准中还提到了信息展示同样需要用到脱敏的技术。

模糊化:指通过隐藏(或截词)局部信息令该个人金融信息无法完整显示。

不可逆:指无法通过样本信息倒推真实信息的方法。

个人金融信息内容与分类分级

个人金融信息包括账户信息、鉴别信息、金融交易信息、个人身份信息、财产信息、借贷信息和其他反映特定个人金融信息主体某些情况的信息。

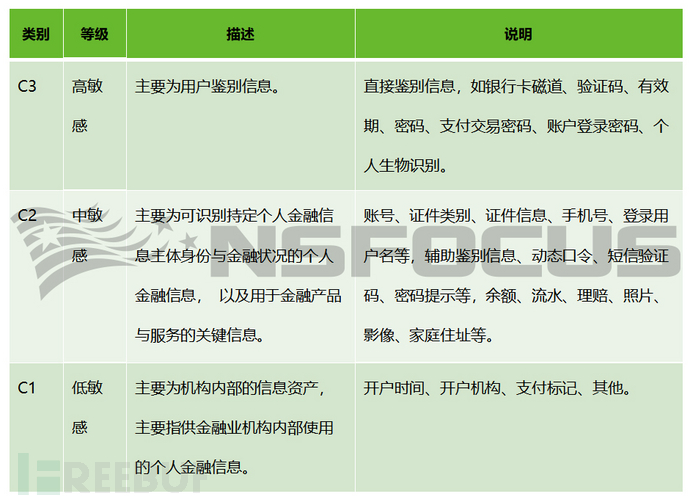

根据信息遭到未经授权的查看和未经授权的变更后所产生的影响和危害,将个人金融信息按敏感程度从高到低分为C3、C2、C1三个类别。

另外特别提出:两种或两钟以上的低敏感度类别信息经过组合、关联和分析后可能产生高敏感程度的信息,同一信息在不同的服务场景中可能处于不同的类别,应依据服务场景以及该信息在其中的作用对信息的类别进行识别,并实施针对性的保护措施。

解读:两个或多个数据进行组合、关联和分析产生的数据,必须按新数据做分类分级

个人金融信息生命周期

数据收集安全:对个人金融信息主体各类信息进行获取和记录的过程。

数据传输安全:个人金融信息在终端设备、信息系统内或信息系统间传递的过程。

数据存储安全:个人金融信息在终端设备、信息系统内保存的过程。

数据使用安全:对个人金融信息进行展示、共享和转让、公开披露、委托处理、加工处理等操作的过程。

数据删除安全:使个人金融信息不可被检索、访问的过程。

数据销毁安全:对个人金融信息进行清除,使其不可恢复的过程。

解读:与国标数据安全成数据模型中的生命周期不同,行业特征明显,将数据处理安全和数据共享安全都归集为数据使用安全,增加数据删除安全,此阶段可以看做是数据半销毁的阶段。

个人金融信息生命周期各阶段技术要求

1、收集:主要是对业务系统的,来源追溯,隐私明示,加密保护,密码遮蔽,支付信息保护余留存;(可采用安全合规评估来落地监控)

2、传输:数据保密性、完整性校验、链路可用性;(可采取链路加密、身份鉴别和认证、数据验证的手段来实现防护)

3.、存储:是加密,留存清除,去标识、匿名化;(可采用数据库加密、脱敏、匿名化技术来落地保护)

4、使用:

• 信息展示:屏蔽、授权;(可采用授权+脱敏技术实现业务信息屏蔽)

• 共享与转让:业务需要最小授权;(可对共享前做安全评估,利用脱敏、加密、数据防泄漏、权限等方式实现防护,利用数据流转审计对数据进行溯源)

• 公开披露:准确性,安全评估;(对此过程进行安全评估,对风险进行监控)

• 委托处理:授权、脱敏;(对此过程进行安全评估,利用授权、脱敏、审计等技术监控风险)

• 加工处理:识别匿名化、去标识化的效果;(对处理后的数据做识别评估,识别效果是否合规,对日志做到防泄漏,对数据处理全程进行审计)

• 汇聚融合:影响评估后定技术措施;(先做数据的合规风险评估,再根据实际情况进行响应的技术防护)

• 开发测试:隔离,去标识化,脱敏;(直接采用环境隔离、脱敏实现安全防护)

5、删除:不可被检索和访问;(通过权限和业务系统自身实现)

6、销毁:不可被恢复 (对数据存储介质、云环境要做到销毁,不可恢复)

个人金融信息安全运行的技术要求落地解读

• 网络安全要求:承载和处理按等保2.0,JR/T 0071的要求,存储访问控制(可利用数据库防火墙实现防护)

• Web应用安全要求:C2\C3,漏洞防护,系统及组件安全评估,阻止非法访问;(可利用WAF实现WEB防篡改,WEB防攻击,利用漏洞检查、配置核查等 工具实现环境的检查与评估)

• 客户端应用软件安全:按要求上线前评估;(终端及应用软件、APP等座上线前的安全评估:漏洞、配置、用户知情、许可等)

• 密码技术与密码产品要求:符合国家密码管理部门和行业主管部门的要求

安全管理要求解读

• 在数据收集、数据存储、数据使用的环节提出了安全检查准则。

• 在制度建设、人员建设、流程建设方面提出了安全策略的要求。

• 在个人金融信息生命周期的各个环节提出了访问控制的管理要求。

• 从行为审计、合规评估、事件处置的层面提出了安全检测与风险评估的要求。

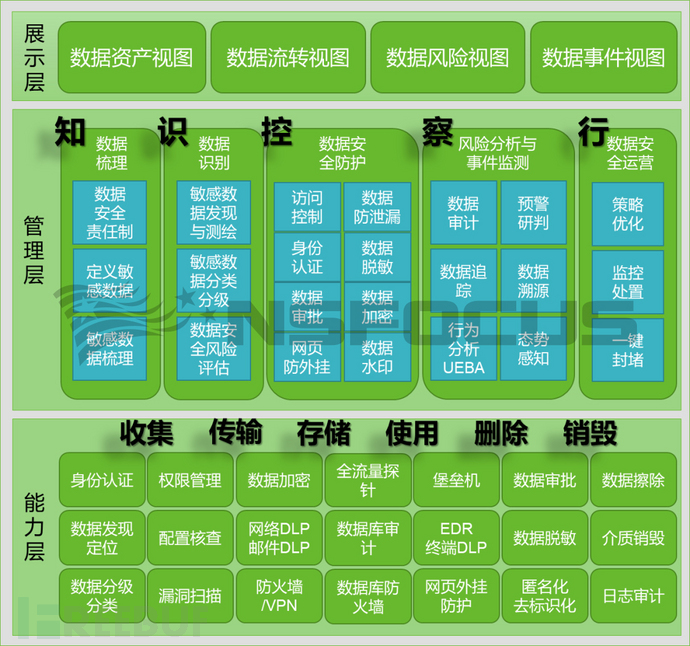

绿盟数据安全解决方案

绿盟数据安全解决方案,围绕着数据安全合规性管理、个人信息安全保护、重要数据安全保护来设计,针对《个人金融信息保护技术规范》的要求提供全方位多角度的保护措施。

以绿盟数据安全管控平台为总控中心,在展示层提供四种展示视图展示,从数据资产、数据流转、数据风险、数据事件的层面展示个人金融信息的状态与风险。从绿盟数据安全方法论的角度出发,在管理层将“知识控察行”进行管理集成,统一管控,集中分析,对个人金融信息做到全面的监管。能力层,通过各种探针能力来解决个人金融信息生命周期各阶段的安全问题,同时为管理层输送全面的分析数据。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

绿盟科技

绿盟科技

数据安全

数据安全