0x00 前言

近几年来,电子数字取证技术在网络攻击窃密、反欺诈调查、内部审计、失泄密痕迹发现、恶意网站查处等案件中发挥着举足轻重的作用。随着计算机犯罪及网络失泄密案件的频繁发生,电子数字证据作为一种新的证据形式势必越来越多的出现在司法活动中。

0x01 取证概述

韦氏大学词典(Dictionary by Merriam-Webster)

取证(Forensic)是科学知识在法律问题中的应用,或,对物证的科学分析。取证属于、用于或适用于法院法庭或公开讨论和辩论。

美国司法学会(National Institute of Justice, NIJ)

定义电子数据是以二进制形式存储或传输的信息,可以在法庭上被依赖,可以在电脑硬盘、移动电话、个人数字助手、数码相机中的闪存卡等中找到。电子数据证据可用于起诉所有类型的犯罪,而不仅仅是电子犯罪。

取证科学(Forensic Science)

取证科学是把物理学、化学、生物学、计算机科学和工程学等科学应用于法律问题上的科学。取证科学通过物证分析提供科学依据,在刑事司法系统中发挥着至关重要的作用。在调查过程中,在犯罪现场或从某一人收集证据,在犯罪实验室进行分析,然后在法庭上提交结果(NIJ)。

电子取证(Digital Forensic)定义

使用科学的可验证的方法对电子证据进行识别、保存、检查和分析的过程,并且最终这些证据是可以作为呈堂证供的(Jason Jordaan,DFIRLABS)。

传统的电子数字取证最简单的解释是检查电子设备和计算机中存储的数据及其环境来确定发生了什么(Joakim Kavrestad,瑞典舍伍德大学)。

0x02 国内外取证概况

国外动态

1、始于80年代

2、20世纪90年代创立“国际计算机证据组织”

3、已建立有较完善的法律原则和电子取证规范,但没有统一可靠的标准

4、取证过程模型:基本过程模型(BPM)、事件响应过程模型(IRPM)、 法律执行过程模型(LEPM)、过程抽象模型(APM)

5、英国《电子证据取证的最佳实践指南》(1999年)

6、美国犯罪实验室主任协会/试验鉴定委员会编制的取证标准和准则(2003年)

7、欧洲法学研究所(ENFSI)出版一系列取证指南(2008-2011年)

8、取证工具:Encase(GUIDANCE)、DIBS(美国计算机取证与司法鉴定公司)、Flight Server(Vogon)等

国内动态

1、电子取证专家委员会(2005年)

2、计算机取证与司法鉴定技术峰会和高峰论坛(CCFA,2005)

3、已建立电子取证规范

4、国家标准

GB/T 29360-2012 《电子物证数据恢复检验规程》GB/T 29361-2012 《电子物证文件一致性检验规程》GB/T 29362-2012 《电子物证数据搜索检验规程》

5、公安部

GA/T 754-2008 《电子数据存储介质复制工具要求及检测方法》GA/T 755-2008 《电子数据存储介质写保护设备要求及检测方法》GA/T 756-2008 《数字化设备证据数据发现提取固定方法》

……

6、司法部

SF/ZJD0400001—2014《电子数据司法鉴定通用实施规范》

SF/ZJD04OlOOl一2014((电子数据复制设备鉴定实施规范》

……

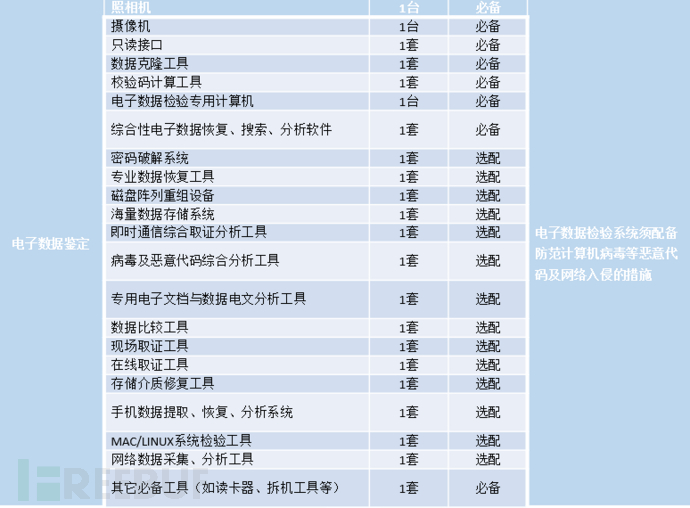

司法鉴定设备配置标准

国内现状

1、计算机取证与司法鉴定方面研究和实践刚起步

2、工具多是利用国外常用取证工具

3、缺乏对取证和鉴定流程的深入研究

4、证据收集、文档化和保存不完善

5、数字证据分析和解释不足

6、缺少取证和司法鉴定工具的评价标准

7、欠缺取证和司法鉴定操作规范

0x03 取证技术发展趋势

主机电子证据保全、恢复和分析技术

针对一台可能含有证据的非在线计算机进行证据获取的技术,包括:

存储设备的恢复技术

隐藏数据的再现技术

加密数据的解密技术

数据挖掘技术……

网络数据捕获与分析、网络追踪

网络追踪可分为四类:

基于主机

基于网络

被动式追踪

主动式

网络信息数据流捕获工具有:

NetXray

SnifferPro

Lanexplore

主动取证

主动取证主要指通过诱骗或攻击性手段获取罪犯证据,蜜罐技术是主要研究的方向,美国已成熟的网络诱骗系统包括:BackOfficer Friendly、Specter、Mantrap、DTK等

诱骗系统要求保证入侵者在进入系统后,不能利用诱骗主机对内网其他主机构成威胁,但能监控入侵者在系统中一举一动,而且系统和日志必须要能伪装不能被发现。

密码分析和破解

目前密码加密技术的方向向量子密码、生物密码等新一代密码加密技术发展,因此密码分析技术也会随之进入一个新的领域。

各类系统各类机密信息很大部分经过加密处理,因而密码分析和破解成电子取证中必须面对的问题。

0x04 取证流程

不同国家

1、《电子证据取证最佳实践指南》(英国)

证据是从任何类型的电子数字存储中收集到的数据

收集 -> 分析 -> 报告

2、美国司法部(DOJ)

证据是硬盘驱动器或手机或其他数字信息载体

收集 -> 检验 -> 分析 -> 报告

收集

现场证据:电子数字媒介、终端设备

线上证据:网络公开的(社交媒体帖子)、私人的(社交媒体账号信息)、易失性数据(进程、网络连接和开放端口等)

须由调查人员做备份,不能对其内容进行删改

分析

需要做存储镜像,在副本进行非破坏性分析

能够对证据的取得作出复现

尽可能将被嫌疑人删除、修改或隐藏的数据恢复

报告

取证的最终成果

体现整个取证检查过程和数据恢复的过程(时间、地点、人员、方法以及理由等)

易懂通俗(司法人员等非IT行业人员能明白)

数据(证据)采集

1、静态采集(Static)

当主机是关闭的

低效率

无法取得易失性数据

2、动态采集(Live)

当主机是运行中的

数据可能采集的同时被修改

从不可信的网络获得的数据是不可靠的

0x05 熊猫烧香案例

背景

2006年底-2007年初,不断入侵PC、门户网站,给个人用户、企业局域网和网吧带来巨大损失。《2006年度中国大陆地区计算机病毒疫情和互联网安全报告》评为“毒王”

熊猫烧香病毒介绍

名称:熊猫烧香,worm.whBoy,worm.nimaya

类型:蠕虫,能够终止大量的反病毒软件和防火墙软件进程

描述:蠕虫病毒,多次变种,可执行文件出现“熊猫烧香”图案

危害:通过局域网在极短时间内感染数千台计算机,中毒后可能蓝屏、频繁重启以及数据文件被破坏等。无法使用Ghost恢复。

鉴定要求

1、鉴定检材中是否存在制作传播病毒的证据

2、鉴定病毒编写的相关事件信息及病毒制作方式

鉴定环境

硬件:取证计算机(Dell-DIMENSION5150)、高速硬盘复制机、四合一只读读卡器、取证硬盘、各类接口转化卡、数据线、移动硬盘、U盘

软件:Win Svr 2003 Etprs Ed.、EnCase、UltraEdit-32

鉴定过程

1、存储介质正常工作,可读

2、“移动硬盘”分区1中找到Delphi7和Vmware,构成进行木马病毒实验的基本环境,ICO用于更改程序图表

3、分区1、2的收藏夹(Favrites)发现大量黑客、木马、病毒技术相关网站

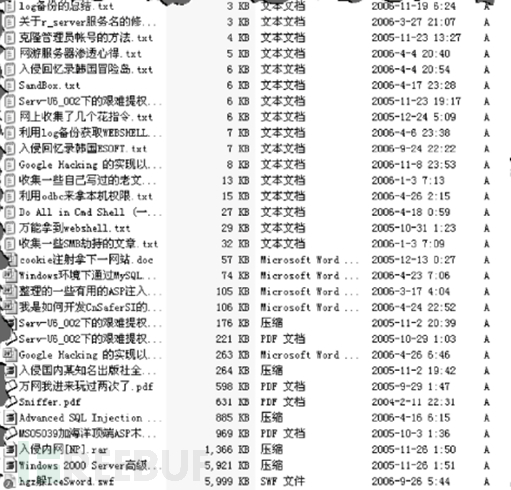

4、分区5(tools)myhacker目录下找到灰鸽子、nc、Sniffer、DDoS.EXE、黑客之门、网络神偷、Web3389.exe等大量黑客工具软件及说明书、录像等资料。历史日志发现嫌疑人多次访问这些数据。

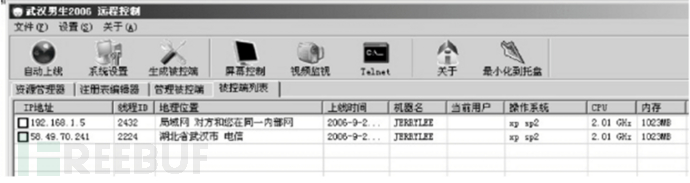

5、在分区5(tools)和桌面等目录下发现可执行木马程序,\Source Code\Delph\My_Work目录下,发现“武汉男生”的客户端和服务端程序, \Source Code\Delph\My_Work\武汉男生进程监控\code下发现病毒源代码,同时有病毒说明文件。 \Source Code\Delph\My_Work\传染 目录下发现多个版本的源文件。

6、在分区2号码为35551的OICQ文件夹中,找到嫌疑人使用木马进行黑客活动的截图

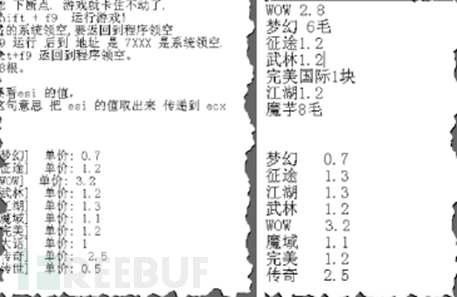

7、在“xxx的文档”中发现大量IP地址、计算机名以及网络游戏(如征途、冒险岛)账密。结合在\Source Code\Delphi\My_Workd\传染 目录下“readme.txt”文件,可认为嫌疑人最终目的是通过出售木马程序和所盗取的信息获得经济利益

在“MyHacker\常看文章\账单”目录下,发现2005年1月-2006年7月的账目信息,合计约40余万元

鉴定结论

1、制作和传播木马病毒的实验环境

2、编写病毒的软件工具

3、多个病毒的源代码及可执行文件

4、通过木马直接或间接获得的游戏账密等信息

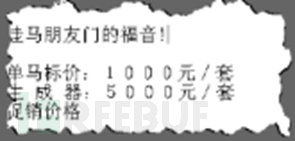

5、所出售木马病毒代码和木马生成器的价格

6、收藏的相关技术资料的网址和多次访问病毒源码留下的历史记录

7、病毒制作时间在2006年10月26日或更早,之后多次对其进行修改和升级

法律依据

刑法第二百八十六条

违反国家规定,对计算机信息系统功能进行删除、修改、增加、干扰,造成计算机信息系统不能正常运行,后果严重的,处五年以下有期徒刑或者拘役;后果特别严重的,处五年以上有期徒刑。

违反国家规定,对计算机信息系统中存储、处理或者传输的数据和应用程序进行删除、修改、增加的操作,后果严重的,依照前款的规定处罚。

故意制作、传播计算机病毒等破坏性程序,影响计算机系统正常运行,后果严重的,依照第一款的规定处罚。

总结展望

1、"熊猫烧香"案为以后的计算机网络案件处理提供了借鉴。

2、案件中出现的计算机技术给计算机科学界和司法部门提出了新的挑战,促使相关法律的完善以及司法鉴定技术的进一步成熟。

参考文献

国内外电子数据取证标准规范研究(http://www.gjbmj.gov.cn/n1/2017/0316/c411145-29149427.html)

熊猫烧香案件的电子数据司法鉴定理论与实践(http://www.doc88.com/p-041682211628.html)

*本文作者:Qftmer,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)