导语:

「天下熙熙,皆为利来;天下攘攘,皆为利往。」太史公一语道尽众生之奔忙。在虚拟的世界,同样有着海量的「众生」,它们默默无闻,它们不知疲倦,它们无穷无尽,同样为了「利」之一字一往无前。其事虽殊,其理一也。且随腾讯安全云鼎实验室揭开这虚拟世界的「众生之相」。

一、恶意流量概述

1. 恶意流量是什么

要定义「恶意流量」,先来看「流量」是什么。说到「流量」,仅在网络领域就存在许多不同的概念:

手机流量:每个月给运营商付费获得若干G上网流量。

网站流量:网站访问量,用来描述一个网站的用户数和页面访问次数。

网络流量:通过特定网络节点的数据包和网络请求数量。

在安全领域,研究的主要是网络流量中属于恶意的部分,其中包括网络攻击、业务攻击、恶意爬虫等。恶意流量绝大部分都来自自动化程序,通常通过未经许可的方式侵入、干扰、抓取他方业务或数据。

2. 为什么研究恶意流量

腾讯云作为国内最大最专业的云厂商之一,如何从海量的网络流量中对恶意流量进行识别,保护客户利益的同时为业界输出优质数据,一直是我们努力的目标。

3. 恶意流量的研究方法

为了捕获真实的恶意流量,云鼎实验室在全球多个节点部署了蜜罐网络集群,每天捕获数亿次的各类攻击请求。

获取海量真实恶意流量后,再通过对流量的研究和分析,反哺腾讯云对恶意流量的识别和防护能力。

二、恶意流量现状

1. 恶意流量占比

根据国外公司 Distil Networks 发布的报告,2017年机器流量占全网流量的42.20%,其中恶意机器流量占21.80%。

这里「机器」指的是互联网上的爬虫、自动程序或者是模拟器。部分机器流量来自于搜索引擎爬虫、RSS 订阅服务等,属于正常机器流量。另外一部分由自动化攻击、僵尸网络、恶意爬虫等产生,属于恶意机器流量。本文所描述的恶意流量几乎都是自动化的机器流量。

![01 2017 年互联网流量[人类 vs 机器] 分布.png](https://image.3001.net/images/20181018/1539862346_5bc86f4a0c29d.png!small)

2. 恶意流量在做什么

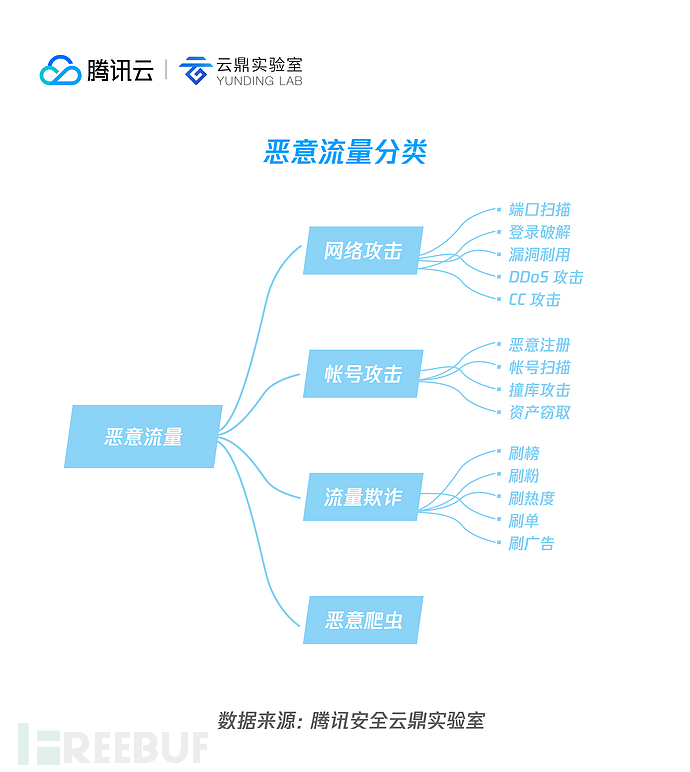

从云鼎实验室捕获到的恶意流量数据来看,大致可以分为四个大类,每个大类又可以分为若干个小类,详细划分如下:

1)网络攻击

☞ 端口扫描

扫描服务器常用的端口和指定的端口是否开放,并进一步进行服务器软件指纹探测。

☞ 登录破解

主要指对服务器 SSH 服务(Linxu)或远程桌面服务(Windows)使用弱口令进行破解。

☞ 漏洞利用

利用已知或未知漏洞及利用工具(EXP)试图获得服务器权限。

☞ DDoS 攻击

主要指源自僵尸网络或反射攻击的分布式拒绝服务攻击。

☞ CC 攻击

目的和 DDoS 攻击类似,通过大量访问对方网站中对系统性能消耗较大的页面(如需要进行较复杂的数据库查询),造成数据库或系统卡死,导致对方无法对外提供服务。

2)帐号攻击

☞ 恶意注册

在网站(社交类网站居多)注册大量小号,并持续养号,用于后续谋取利益,尤其是在下面描述的「流量欺诈」领域。

☞ 帐号扫描

探测某帐号(包括用户名、邮箱、手机号等)是否在某网站注册过,通常是作为「恶意注册」和「撞库攻击」的前置步骤。

☞ 撞库攻击

使用 A 网站泄漏的帐号密码信息在 B 网站尝试登录,如果成功登录,则撞库攻击成功。由于近年来许多网站发生帐号密码泄漏事件,导致撞库攻击变得非常流行。

☞ 资产窃取

当撞库攻击成功后,盗取帐号内资产,例如虚拟币、游戏帐号、装备等。

3)流量欺诈

☞ 刷榜

在 AppStore(iOS)和其他 Android 软件市场通过技巧,进行刷下载量、刷评价、刷排行、刷点击、刷关键词等操作。

☞ 刷粉

主要是在公众号、社交类网站、贴吧等刷粉丝、刷关注等,俗称僵尸粉。

☞ 刷热度

在公众号、短视频、直播、视频播放等领域刷观看次数、阅读量、访问量、点赞量等等。

☞ 刷单

在电商类平台刷成单量、商品评论等,达到影响商品排序等目的。

☞ 刷广告

在广告圈,总流传着这样一句话:“我知道我的广告费有一半是被浪费的,但我不知道究竟是哪一半。”这个定律在互联网广告界亦是如此,乃至更甚。

4)恶意爬虫

和遵循 Robots 协议的正规搜索引擎或 RSS 订阅爬虫不同,恶意爬虫通过分析并构造参数对公开或非公开接口进行大量数据爬取或提交,获取对方本不愿意被大量获取的数据,并造成对方服务器性能损耗。爬虫工程师和反爬虫工程师的交锋,是互联网上的一大战场。

三、十个结论

通过对恶意流量数据进行详细分析,云鼎实验室对监测到的恶意流量所反映出的一些互联网安全趋势进行了总结:

1.「永恒之蓝」依然肆虐严重

由于美国国家安全局(NSA)掌握的网络武器「永恒之蓝」漏洞在2017年4月被某黑客组织获取并泄漏,导致利用该漏洞的恶意程序在网络上肆虐,其中最典型的正是令人闻之色变的勒索病毒。经统计,在2018上半年基于「永恒之蓝」的攻击尝试超过漏洞攻击总量的30%以上。

2.挖矿成为自动化入侵的主要目的

早期,黑客拿到普通服务器权限后主要以 DDoS 为变现途径,但近年来数字货币大热后,用服务器挖矿成为黑客入侵变现的主要途径。这种无差别变现方式的兴起,导致自动化入侵攻击越发猖獗。

3.反射放大类 DDoS 攻击成为主流

自从各种放射放大类 DDoS 攻击方法被研究出来,普通肉鸡服务器早已满足不了黑客的「打击欲」,各种将攻击放大几百倍乃至数万倍的攻击手法层出不穷,无论是从流量规模还是伤害大小来看,反射放大类攻击已成为 DDoS 主流。

4.黑灰产间互相攻击依然激烈

有人的地方就有江湖,黑灰产则是互联网江湖水最浑的领域,而黑灰产内部为了利益也是不断乱斗,其中不择手段之处更甚于正规商业江湖。

5.黑色产业链已实现资源平台化

相对早期黑客的单打独斗,如今互联网黑色产业更像一个航母战斗群,各种外部资源如手机号、邮箱号、IP 资源、过验证码服务,都已经形成规模化平台,犹如航母战斗群里的护卫舰、补给舰,使得黑客只要专注最核心的技术实现,就可以快速整合资源对各公司造成危害。

6.各厂对新注册帐号应保持谨慎

通过自动化运营大量小号,利用「长尾效应」获取利益的模式(小额度大基数),已成为黑客获利的主流。很多时候,各厂对大量新增用户的欣喜,背面却是大量对抗成本的付出。

7.撞库攻击成为帐号类攻击主流

由于网民安全意识的不足,习惯在多个网站使用相同帐号密码,以及众多网站用户密码的泄漏,导致撞库攻击异常泛滥。这早已替代传统的盗号木马成为主流的盗号攻击模式。各厂商应加强登录接口的监管,尤其是边缘业务使用登录接口的审核。

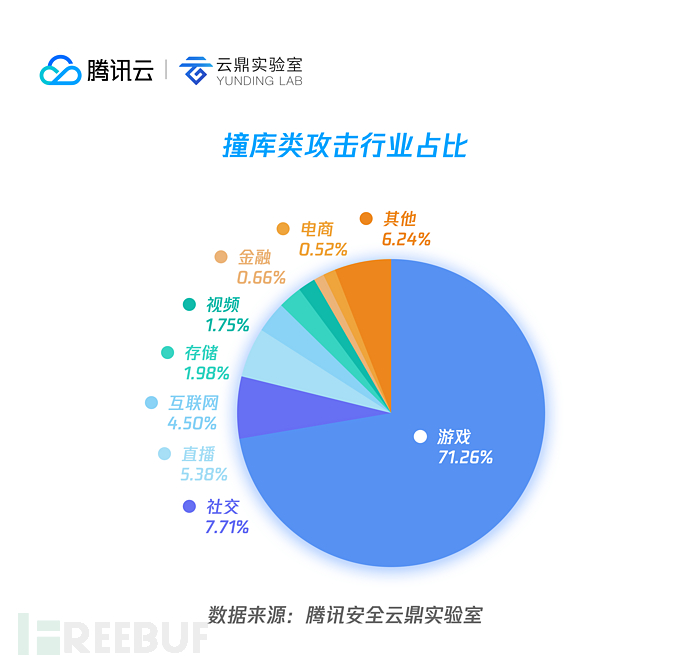

8.游戏行业是黑客攻击第一大目标

由于游戏行业拥有可观的资金,庞大的用户量,以及便捷的虚拟物品变现渠道,故而一直是黑客最青睐的行业,该行业拥有渗透最广泛的黑色产业链,没有之一。

9.热门行业虚假繁荣状况依然严峻

互联网创投热点的领域几乎都是黑灰产关注的领域,从团购到共享单车,从自媒体到直播,无不存在大量虚拟小号炒作出来的热度。君不见,从微博千万大V到抖音全民网红,从公众号10w+阅读量到电视剧数亿播放量,其中有多少真实、多少虚幻,恐怕谁也说不清楚。

10.恶意爬虫渗透到生活方方面面

前不久,我们发布了互联网恶意爬虫分析报告,报告显示,每天至少数十亿的爬虫在互联网上孜孜不倦地工作,影响着我们生活的各个方面,从火车抢票到医院挂号,从热点炒作到信息泄漏……无不有汹涌的黑客在蚕食其中的利益。

四、部分详细数据剖析

1. 端口扫描

1)TCP 扫描

此处,我们列举了近期 TCP 端口被扫描情况,相关端口涉及的具体业务如下:

| TCP 端口 | 涉及环境/协议 | 说明 |

| 445 | SMB | 永恒之蓝/勒索病毒 |

| 23 | Telnet | 部分路由器支持 Telnet 登陆 |

| 22 | SSH | Linux 远程登录 |

| 3389 | RDP | Windows 远程桌面 |

| 3306 | MYSQL | 数据库 |

| 80/8080 | Web | 众多web服务 |

| 81 | Web/IoT | web服务或某些物联网设备 |

| 1433 | SQL Server | 数据库 |

| 5555 | adb 远程调试 | Android |

△ TCP 被扫描端口涉及环境或协议1

从 TCP 扫描情况来看,针对 Windows SMB 协议的攻击依然最大量,远超其他类型。从请求数据来看,大部分是基于 NSA 泄漏的「永恒之蓝」漏洞在进行自动化攻击。

其他端口都比较常规,但在后面的长尾数据中我们发现了大量对非常规端口的扫描行为,例如:

| TCP 端口 | 涉及环境/协议 | 说明 |

| 7547 | TR-064 协议 | 涉及多个路由器品牌 |

| 8291 | MikroTik Winbox | 路由器漏洞 |

| 8088 | Hadoop | 远程执行漏洞 |

| 5900 | VNC | 远程控制弱口令漏洞 |

| 8545 | JSON-RPC | 以太坊节点服务器,盗取ETH |

| 9300 | ElasticSearch | 漏洞 |

| 11211 | Memcache | 漏洞 |

| 5984 | CouchDB | 漏洞 |

| …… | …… | …… |

△ TCP 被扫描端口涉及环境或协议2

这个列表还能列很长,千万不要以为自己的服务器不会被人注意到,每天有大量黑客在通过自动化扫描器在寻找攻破你服务器的机会。

2)UDP 扫描

相关端口涉及的具体业务如下:

| UDP 端口 | 涉及环境/协议 | 说明 |

| 5060 | SIP | 用于DDoS 反射放大攻击 |

| 53413 | Netcore 路由器后门 | 获得root权限 |

| 123 | NTP | 用于DDoS 反射放大攻击 |

| 443 | HTTPS/QUIC | web服务 |

| 53 | DNS | 用于DDoS 反射放大攻击 |

| 1900 | SSDP | 用于DDoS 反射放大攻击 |

| 623 | IPMI | 用于DDoS 反射放大攻击 |

| 11211 | Memcached | 用于DDoS 反射放大攻击 |

| 161 | SNMP | 用于DDoS 反射放大攻击 |

| 389 | LDAP | 用于DDoS 反射放大攻击 |

△ UDP 被扫描端口涉及环境或协议

对 UDP 端口的扫描行为绝大多数都是为了搜索 DDoS 攻击资源,由于许多对外的 UDP 类服务都被发现可以用来做 DDoS 反射放大攻击,因此寻找此类服务器成为黑产一大行为。另外,53413端口的 Netcore 路由器后门漏洞依然利用十分猖獗。

根据我们的统计数据,在网络上,平均每台机器每天要遭受数万到数十万次的扫描。想象一下,每天有一火车站那么多的人偷偷瞄你家窗户看里面有什么好东西,你还不重视服务器安全么。

2. CC 攻击

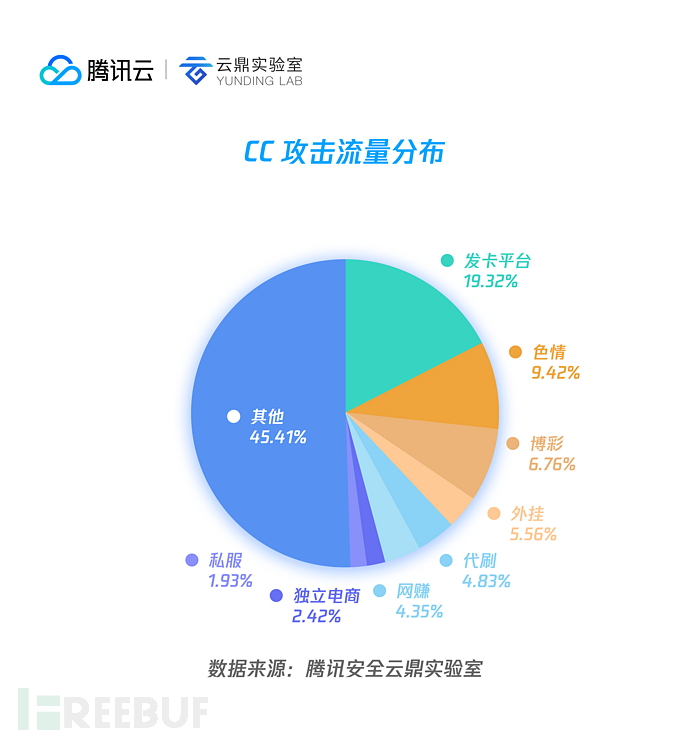

源于黑灰产的暴利,黑灰产间互相攻击一直是恶意攻击的很大一部分,除了使用 DDoS 攻击外,CC 攻击由于简单实用,也是黑灰产间互相攻击的主要方式之一。上图可见,超过一半的 CC 攻击流量都是黑灰产之间互相攻击,剩下的也部分由于网站直接打挂了或转移了无法统计。

由于黑灰产服务器、域名变换频繁,多是垃圾域名,服务器也多在海外,互相攻击不影响大公司,此类攻击也一直游离于三不管的灰色地带,仅在他们对主流互联网公司造成影响的的时候才为人们所知。其中最受关注的一次是2009年由于游戏私服火拼导致的「六省断网」事件。

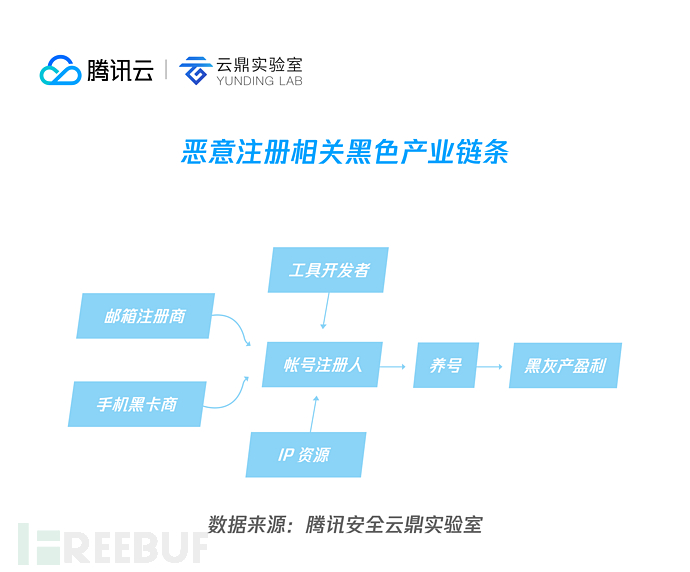

3. 恶意注册

各类帐号可以说是黑灰色产业的基石,下图简单绘制了这个产业链的流程,而实际上该链条上的每一个群体,都还有更小的产业链在支撑其业务。

产业链的模式极大地简化了黑色产业的入行门槛,例如帐号注册人需要注册对应网站的帐号,可以直接购买更基础的服务,例如已注册好的邮箱帐号密码或手机接收验证码服务,再配上自动化工具和相关 IP 资源,一个毫不懂技术的「黑客」就可以直接开始他的业务了。

如下图为例,是某邮箱注册商的自动销售页面,可以精准购买用于注册不同网站帐号的邮箱(由于一个邮箱可以注册多个网站,故可针对不同网站重复售卖)。

△ 某邮箱注册商的销售页面

4. 帐号扫描

帐号扫描指判断某帐户是否已在该网站注册,扫描方法通常有以下几种方式:

➢ 从帐户注册接口的返回信息判断

➢ 从帐户登录接口的返回信息判断

➢ 从找回密码接口的返回信息判断

而帐号扫描在攻击链中的作用通常有以下几种:

➢ 判断该帐号是否可注册,若可以,则进行恶意注册。

➢ 判断该帐号是否已存在,若存在,则进行撞库攻击。

➢ 判断该帐号是否已存在,若存在,抓取相关信息收录到社工库用户画像。

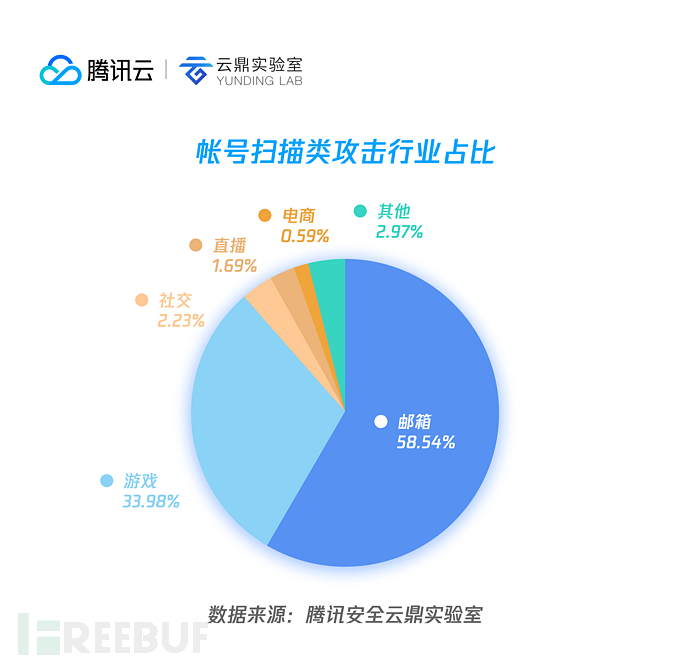

根据捕获到的攻击数据,帐号扫描类攻击在各行业所占比重如下:

可以看到,针对邮箱和游戏两大行业的帐号扫描行为占据了绝大多数,超过总量的90%。究其原因,因为邮箱和手机号是黑灰产的最底层基础设施,而且相对手机号,邮箱的获取成本又低得多。因此,大量注册邮箱号是极其刚需的,注册之前先判断一下随机生成的用户名是否可用,也是增加效率必要的操作。故而针对邮箱进行的帐号扫描占据接近六成的攻击量。

而第二大领域游戏行业,这是撞库攻击的重灾区,因为游戏业庞大的现金流,以及游戏道具或者金币盗取后可以方便变现。因此,针对游戏业的帐户攻击占比,是非常可观的。

5. 撞库攻击

继续看帐号扫描的下级攻击流程——撞库攻击。

云鼎实验室监测数据显示,在2018上半年,游戏行业占据了撞库攻击超过七成的份额。排除掉邮箱注册类,帐号扫描和撞库攻击在各个行业的占比基本相符,间接说明帐号扫描和撞库攻击是同一个攻击链上的行为。

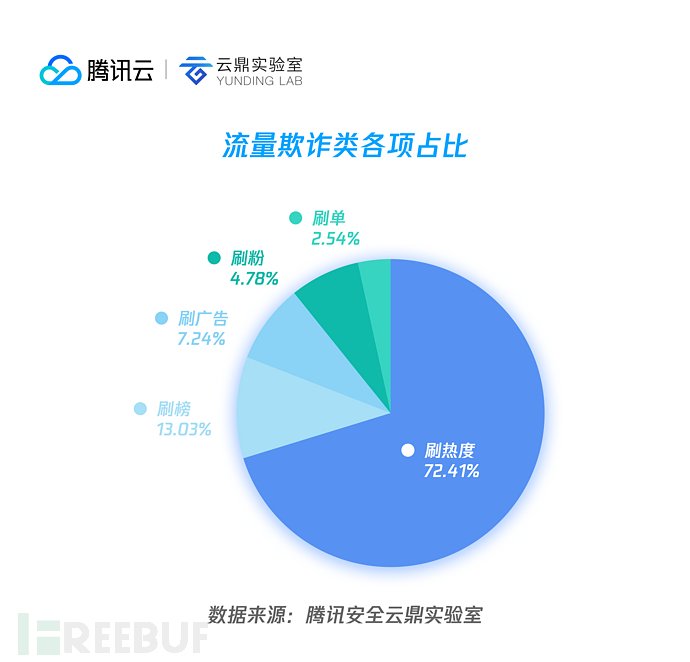

6. 流量欺诈

云鼎实验室上半年恶意流量监测数据显示,在流量欺诈方面,刷热度占据最大的比例,超过七成;基于 AppStore 和各个手机厂商 Android 软件市场的刷榜占据第二;其次是对网络广告的假点击方面,由于国内 CPC(点击付费)类广告相对较少,这块主要集中在海外。

展开占比最大的「刷热度」部分数据,可以看到,由于近两年直播、短视频相关 APP 的高速发展,包括传统的视频播放类网站,视频类刷热度直接占据了相关数据欺诈领域的 TOP 3。排在之后的是相对传统的如公众号、微博等领域。

可见,平时媒体热衷的各种「十万阅读」、「百万点赞」、「千万网红」、「亿次播放」等等数据,其实到底有多少是真实的,怕是厂商也说不出个所以然。

7. 其他

其他详细数据可参见本系列其他报告,本篇不进行罗列,详见下方部分参考资料链接。

五、写在最后

作为一个专注安全多年的少年,对种种技术的研究我都能保持着少年之心,好奇地看着这个世界的未知。但研究恶意流量的感觉却全然不同,看着亲手捕获的种种攻击行为,当无数的贪婪、痴念和焦虑毫无顾忌地展示在眼前,让人莫名有了种「少年子弟江湖老」的情愫。我们努力揭示这一切,也并不觉得能改变多少局面,只是觉得,不能把心中的美好轻易让出去。

参考资料

[1] https://resources.distilnetworks.com/whitepapers/2018-bad-bot-report

[2] https://mp.weixin.qq.com/s/uFaiXpYJigilckNSDPfpZw

[3] https://mp.weixin.qq.com/s/EqIuxDHnWnwDvMGqOOVJww

[4] https://mp.weixin.qq.com/s/-NRqdU-P6jkQvItfyXHjpg

[5] http://tech.qq.com/zt/2009/duanwang/

*本文作者:腾讯云鼎实验室-karmayu,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)