转载情报员

转载情报员- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文来源IT的阿土 ,如有疑问请联系FreeBuf客服(微信号:freebee1024)

本文来源IT的阿土 ,如有疑问请联系FreeBuf客服(微信号:freebee1024)春节前,有个安全甲方的朋友谈起最近的苦恼。

在2025年的年度规划和预算中,关于安全运营驻场人员的预算科目问题,安全驻场作为厂商提供的运营支持服务是服务产品的成本科目还是人力外包的成本科目,财务、人力资源、安全部门、管理层的讨论陷入了僵局。在管理层看来驻场相当于变相增加了人力成本,在人力资源看来缺少人力外包的筛选,考勤,考核机制是个黑盒,不适用人力外管理。原则上管理层认为不该发生不纳入人力外包管理的人力外包,安全部门作为需求部门需要解释清楚为什么不走人力外包的驻场服务,说明必要性,说明成本核算,说明管理风险。财务作为预算管理部门按照管理层要求调减了安全部门的驻场外包部门预算要求纳入人力资源外包预算,人力资源部门认为没有增加人力资源外包预算包的可能性。于是,这笔预算就理所当然的计入降本增效的成本,直接消减。

这个问题很有意思,网络安全厂商运营人员驻场外包这件事为什么会发生,有什么特点,能不能纳入通用人力资源外包去管理。而安全部门如何管理驻场人员的成本,考核与绩效,并能和人力资源,财务,管理层就预算科目达成一致。

退而求其次,在公司降本增效的压力下,驻场人员预算削减后如何保障网络安全运营工作的正常开展。在工作范围,工作质量,工作效果上不打折扣,这是一系列问题和挑战。

当然,工作的核心就是不断面对新问题,分析新问题,解决新问题,这既是困境和挑战,也未尝不是网络安全运营转型的新机遇。

一、网络安全运营外包的必要性

网络安全运营首先在运营什么,这个先要做个简单的阐述。简单来说,安全运营就是对网络安全风险建设的安全策略和能力动态的优化和调整。通过及时有效的检查、监测、预警,发现潜在的威胁、脆弱性和安全事件,迅速作出分析,决策,及时处置避免安全事故的发生;并通过举一反三的抽象进行风险评估,协同相关业务,管理,决策部门,形成新的安全策略,更新安全措施,预防同类事件的发生;并向相关关系人通报,报告相关的风险,事件,和应对措施,达成风险决策的共识。

很多企业重视安全能力的建设,投入大量安全产品,但对安全风险预防,发现,处置的有效性和相关效率缺少评估,也即缺失安全运营部分。

网络安全运营的复杂性在于网络安全的策略,措施和安全能力是针对不同资产的威胁和脆弱性构建的松散的分散式安全能力结构,虽然致力于统一的安全运营体系的SOC、SIEM、XDR、安全态势感知平台等做了一系列努力,但异构的安全产品割裂的现实始终存在,而产品的兼容性,数据的统一性,接口的开放性,虽然呼吁众多,但囿于利益冲突和核心竞争力的理解,跨厂商的产品整合仍面临实际上的困难。

再加上很多安全产品的设计在UIUE层面缺少易用性和客户作业的流程设计,操作更重视炫技的功能堆积,反人类的设计比比皆是,产品的使用学习曲线同样陡峭(如果说故意设计成这样希望卖点服务,我觉得可能有些阴谋论了,但也不排除有些大聪明这么做了,但我觉得大部分厂商仅是产品设计能力不足而已)。

所以,厂商驻场解决产品使用的数据处理能力,是一个驻场服务需求。

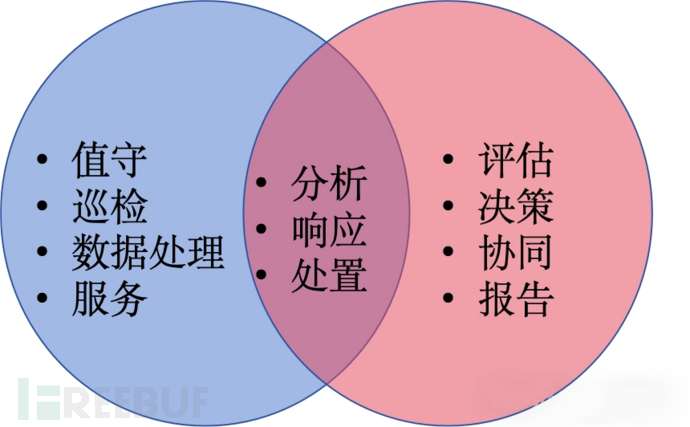

但驻场需求的核心其实是一种分工的成本效益最佳组合而已,这一点可以从安全运营工作的分工来看。安全运营工作简单可以分为两类:

1、事务处理工作

有一类是和产品使用相关的事务性处理工作。

值守这个词其实比较好理解,类似于值班。春节期间很多单位需要有人值班,SRE或韵味部门需要安排7*24的值班。这个看的并不是工作量多少,也不一定有事情发生,就是需要人盯着,用人工来解决难以自动化处理的预警问题。

巡检就像铁道上的巡道工,以及电力的电路巡检,通过定期的检查发现潜在的问题,和失常的常规功能。

数据处理就是对产品例如工具、平台的操作,使用,收集,处理数据,常规的操作。

服务是针对客户,用户的问题进行人工的处置。企业层面尤其涉及到终端的安全策略执行问题,涉及到终端硬件,软件的兼容性,性能和效率以及产品异常问题的处置。这些工作和用户规模与产品的稳定性,兼容性密切相关,但凡涉及到终端的安全策略,繁重的现场服务都消耗大量的人力处理。

有些根本可能和安全无关的问题,但自证清白这件事往往需要先把问题处理掉。所以,有些事情无奈却又不得不做。

这部分事务性工作,繁琐,耗时,但复杂度和专业要求没那么高,重要的是产品和工具的使用熟练程度,和处理服务问题的经验。

在重视人力资源成本与效率的情况下,自有人力成本受限,自有人力从事这部分工作从投入产出的角度并不划算,而驻场人力服务的方式应运而生。

2、专业性处理工作

另一类是安全相关的专业性处理工作。

评估需要针对当下的环境,具体的事件,涉及到的威胁,脆弱性,业务性影响,做综合的分析与判断,判断事件,风险,以及相关影响。

决策是根据分析的结果和自己的经验以及公司的制度和流程要求,形成有效的策略和措施。及时阻断和处置威胁,及时弥补和补偿脆弱性,溯源事件的威胁以及影响,制定紧急的措施,降低影响,防治影响扩大演变成事故。并决定及时汇报上级和通知利益相关方的方式和内容。

协作是要协调业务部门,职能部门,以及相关技术部门,采用联合措施,进一步遏制事件,和降低事件的影响。并制定长期的方案,对修改风险的应对策略,调整风险接受程度给出建议,对风险的趋势以及解决方案进行测试,验证,并推动和安全策略的规划设计和能力建设。

要向管理层,监管方,以及利益相关方通报风险和事件,以及影响。制定风险决策的建议和风险应对的规划,策略和解决方案,协助管理层和相关方实现网络安全风险的治理。

这部分运营工作需要的是懂业务,懂管理,懂安全的评估,决策,协作,报告能力。相对于事务性操作,更多的是专业性和跨域思考与沟通。这部分工作在安全团队小而精悍的前提下,是自有安全运营人员的主要工作范围。当然,现实情况是小而精悍的团队并没有专业的安全运营岗位。这些专家们往往主要进行安全能力建设的工作,包括产品选型,测试,部署以及能力集成的工作。

当然,两部分工作在分析,响应,处置环节是有重合的。并且优秀的专业性运营工作的安全运营工作人员在职业的初始阶段也有可能是从事事务性运营工作的外包人员。

所以,从这个角度而言,并不是歧视事务性工作的从业人员,只是从职业发展周期的角度来看,工作的经验以及专业能力和通用能力的需求不同,所处的职业阶段和路径不同。一般而言,事务性工作中会动脑,积极主动爱学习的员工往往很快脱颖而出,成为专业性安全运营专家。

二、网络安全运营外包的挑战

1、通用人力外包与厂商驻场

从人力资源的角度希望人力资源外包从成本,筛选,考勤,绩效,调整方面保持管理一致性的要求,自然是不错的。

但相对于安全运营驻场人员有什么困难?

首先,从职业路径的角度来看,希望从事网络安全行业的人员希望入职专业的网络安全公司,在相关的氛围和环境中实现自己职业路径的发展,而不希望入职通用的人力派遣公司。

其次,网络安全从业人员的专业属性决定薪酬水平高于通用的IT派遣员工水平,统一的成本限制难以满足安全运营的工作需求。

第三,安全的学习曲线,决定不具备相应工作能力基础的IT人员,在工作上手层面需要一定的培训周期。

当然,不同企业的人力资源用工策略不同,也不排除精细化分工的人力资源外包工种策略,针对网络安全的需求,单独的选型与处理。只不过,这样做可能需要达到一定的规模。3、5个人的需求,可能从外包资源管理成本效益角度不适合。

2、厂商驻场人力的管理与绩效考核

打卡考勤这是无论是多么有争议,在没有其他管理指标的前提下,还是很多企业可以约束员工的手段。那么理论上对归属感低于自主员工的外包员工而言,是工作强度的考核手段之一。如果不纳入人力资源部门的统一管理,安全部门的自行管理在这个层面是一种缺失,存在管理风险。

工作量的考核同样是一个可以衡量工作强度,必要性和投入产出比的指标。

安全部门如果不能给出这个指标,同样难以说服财务部门和管理层成本的必要性。大型企业的工单机制是一种度量手段,可以根据工单的耗时,数量,作为评估标准。安全部门管理的难度在于是否有可以度量的工单系统,安全的产品重点是解决威胁,脆弱性,预警,事件,服务,至于工作过程的管理性数据有可能是缺失的。在追求及时性和效率的安全事务来看,工单的流程复杂性和额外的管理成本存在争议,即使有录入的工单流程和系统,脱离业务动作的管理动作,真实性和完整性存疑。

这涉及到另外一个问题,管理成本也即为了管理而管理,是有益的还是有害的?如何评估管理带来的成本与效益。

当然,这么说并不是为安全部门不做外包员工的工作的度量,评估与考核。只是需要思考,什么样的管理是低成本且高效的。

三、如何面对趋势与挑战

存在即合理,这个合理既包括在一定阶段内安全厂商驻场提供运营服务的合理性,也包括在降本增效的前提下,企业取消安全驻场运营服务的合理性。

现在需要解决的是厂商安全驻场运营服务取消的前提下,如何弥补网络安全运营服务出现的空白,面对这个挑战,存在什么样的机遇。

1、机器人流程自动化(RPA)

原来听到不少机构采用RPA技术的时候还有点不以为然,为什么需要模拟人工访问产品的方式实现产品的事务性操作。

听朋友解释过从成本角度看人工事务性操作岗位缩减的必要性之后有所理解,到这次在网络安全运营驻场服务面对挑战,总算感同身受。安全能力建设,安全产品的更新换代显然从投入成本周期的角度而言,仍需要持续应用,在缺少事务性工作运营人员的前提下,通过RPA技术的软件机器人实现值守,巡检,数据处理,显然是一种可行的方案。

2、大语言模型智能体(LLM Agent)

大语言模型的兴起,对理解,推理以及生成领域的应用带来了自动化的新机会,原来需要人来分析,理解,交互的服务,可以通过大语言模型智能体实现替代服务。例如,原来复杂的用户终端安全服务,在分析,理解,交互,处理层面上,可以一定程度上替代人工服务。当然,现场服务部分可能需要持续不断的删减。

这里想到了银行的柜台服务,虽然数字化带来金融服务的极大便利,但依然需要柜台服务,可柜台事务性工作的削减,现在去任何一家银行,柜台服务的等待时间都绝对让人崩溃和难以接受。也许安全的运营服务有些环节仍需要面对同样的困境。

3、过程挖掘

为了管理而管理,通过设置业务异步的管理平台实现数据统计功能,作为度量和管理指标是我一向不怎么认可的。异步的录入工作,增加了繁琐的管理成本,却难以达到数据的完整性和一致性,假数据,真分析,效果存疑。

过程挖掘需要完整的日志数据支持,通过日志数据结合大语言模型的分析能力,对业务操作真实数据建模分析,应该成为管理的必要手段。但这需要在日志建设和过程挖掘两个专业领域发力,是机会也是挑战。

4、安全产品设计

安全产品需要摆脱技术和功能主义的设计思路,在产品设计层面加强UIUE的专业能力,让产品的易用性和自动化提升到用户快速上手,提升运营效率,支持运营自动化,替代RPA的模式。

另外,保障产品的开放性,方便管理平台,数据平台,分析平台的接入。提升API的兼容与开放能力,支持软件定义管理和过程挖掘的应用,实现安全功能与管理功能兼具的能力。为运营工作的成本绩效评估提供依据。

四、总结

网络安全运营的特征决定了厂商驻场服务的必要性。但厂商驻场服务如何达成网络安全部门,人力资源部门,财务部门,管理层的管理维度共识,仍面临艰巨和复杂的挑战。

在拉扯的过程中,网络安全部门如何面对现实,从自身角度出发,改善工作思路和工作方法,保障工作效果和效率是不得不思考的问题。

问题可能长期存在,但面对趋势勇于变革,永远是破题之道。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)