加勒比海盗

加勒比海盗- 关注

本文由

加勒比海盗 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

加勒比海盗 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

近期,我对77个政府直属部委网站、95个央企网站、32个地方政府网站、75个教育部直属高校网站公开发布的文档进行了大规模收集和分析,通过提取文档创建者、最后修改者、公司名称、创建和修改时间、应用程序名称及版本等元数据信息,分析发现这些敏感的文档使用者信息普遍存在于公开发布的文档中,这为网络攻击者实施精准的鱼叉钓鱼攻击提供了极大便利。鉴于此,我相关部门应借鉴美NSA的做法,针对不同的文件类型给出文件隐藏数据检查和清洗操作指南,要求政府及企业网站将文件的去标识化纳入现有文件发布流程中,降低敏感数据泄露带来的网络安全风险。

一、文档属性信息

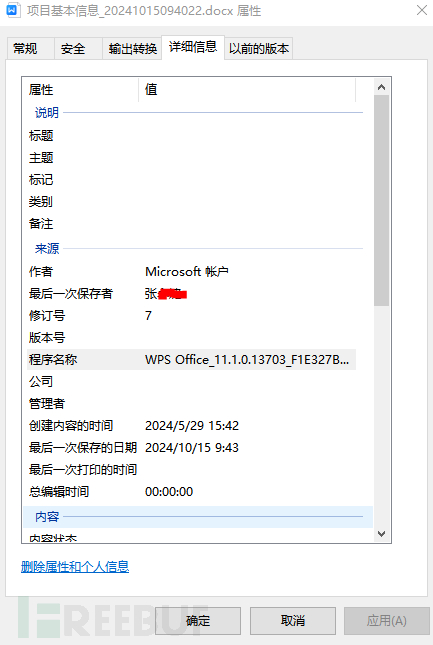

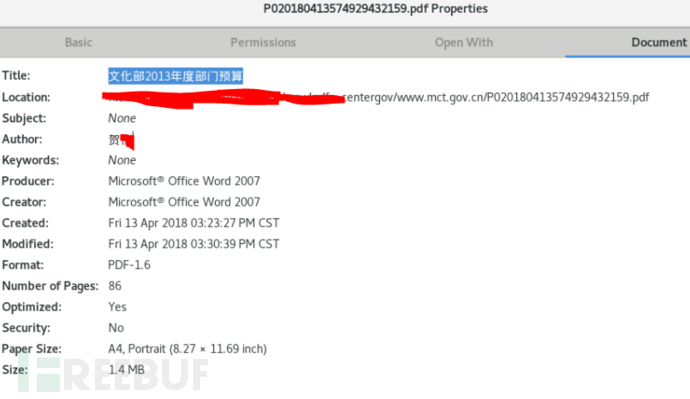

Office文档和PDF文档是使用最广泛的电子文档类型,且都定义了各自的属性信息,如Word文档的主题、作者、公司、修订版本、页数、字数等便是常用的属性信息,PDF文档的属性包括作者、主题、关键词、页数等信息。下图分别显示了一个Word文档和PDF文档的属性信息,从示例的Word文档属性信息中能够看到使用者姓名,且使用的Office程序为WPS Office 11.1.0.13703,从示例的PDF文档能够看到作者姓名,并且PDF文档由软件Microsoft Office Word 2007产生。

图1 DOCX文档属性示例

图2 PDF文档属性示例

二、数据收集和结果分析

为了分析通过文档属性信息产生的敏感数据泄露,我从政府直属部委网站收集了doc、docx、wps文档11883个,地方政府网站收集了doc、docx、wps文档8361个,从央企网站收集了doc、docx、wps文档5491个,从主要高校网站收集doc、docx、wps文档16023个,然后利用工具提取了文档的属性信息,包括文档创建者、最后修改者、公司、创建日期、最后修改日期、应用程序名称及版本。

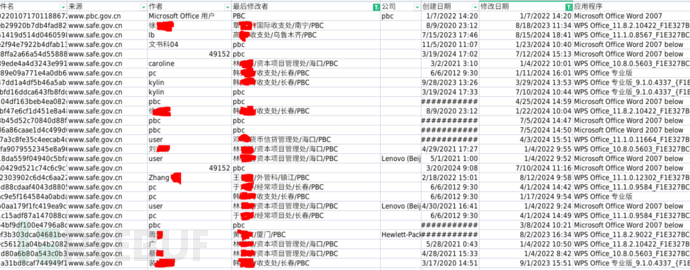

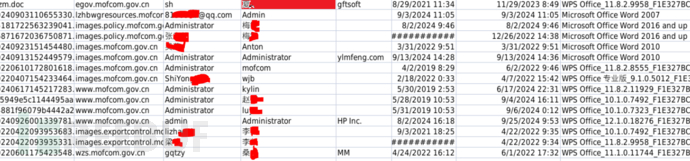

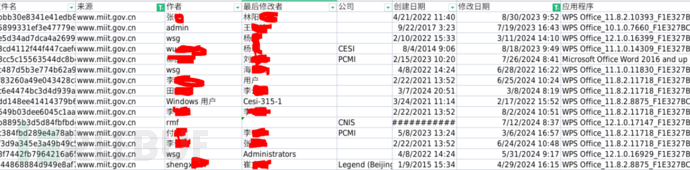

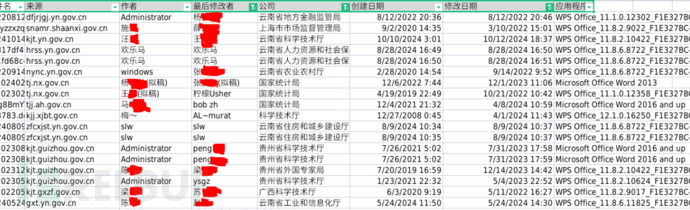

考虑到早期创建的文档可能不能够客观地反应当前用户的使用习惯,我们从收集的文档中筛选出修改时间在2022年到2024年之间的文档进行分析,下面先给出一些敏感信息泄露的示例截图,其中隐私数据已经做了特殊处理。

图3 敏感信息泄露示例1—人民银行

图4 敏感信息泄露示例2—发改委

图5 敏感信息泄露示例3—商务部

图6 敏感信息泄露示例4—工信部

图6 敏感信息泄露示例5—央企

图7 敏感信息泄露示例6—地方政府

图7 敏感信息泄露示例7—高校

下面给出我依据政府部门公开的文档得出的分析结果:

超过60%的文档包含个人敏感信息,如姓名、姓名拼音、昵称、邮箱、单位名称等;部分文档甚至直接暴露单元内部组织架构、岗位和人员信息。

超过94%的文档包含了文档最后编辑的应用程序名称及版本信息,且国产WPS Office办公软件已经成为主流使用的办公软件。

近30%的文档仍然采用Microsoft Office 2013及以下版本进行处理,反应了一些政府部门对软件的升级更新不及时、长期使用存在安全隐患的旧版软件。

对于国产WPS Office软件,通过对比使用版本及最后修改时间就可以知晓软件是否有及时更新。从软件使用大版本看,即使是2024年发布的922个文档中,100个由WPS Office 10.x.x.x(WPS 2016)处理,371个由WPS Office 11.x.x.x(WPS 2019)处理,451个由WPS Office 12.x.x.x处理,可见老版本的WPS Office软件仍被频繁使用(不知道这些老版本的软件是如何维持安全更新的,不做进一步解读分析)。

此外,我也收集了上述网站公开发布的PDF文档,发现泄露使用者个人敏感信息、使用软件等现象也普遍存在。

三、安全风险

站在网络攻击者的角度,一旦攻击者通过上述渠道获得了使用者姓名、单位、创建与修改时间、使用的办公软件应用程序及版本信息,就可以知道哪个部门的哪些使用者仍然在使用存在安全隐患的旧版软件,从而筛选出重点目标,并基于对目标内部组织架构的了解,向目标发送带有恶意文档的鱼叉钓鱼邮件。虽然仍然属于社会工程学攻击,但在这些信息的帮助下能够极大地提升攻击的成功率。

例如,从图3中能够看到PBC镇江外管科王xx在2024年8月12日使用WPS Office 11.1.0.12302进行了文档编辑处理,而PBC的官方邮箱域名也很容易从互联网上获取到,为@pbc.gov.cn,猜测目标邮箱为wangxx@pbc.gov.cn(其他政府部门也可以按照类似的方式获得目标邮箱地址),因此,攻击者可以冒充目标的同事,向目标投递附带有恶意文档(如利用宏、漏洞等)的钓鱼邮件,诱导目标打开恶意文档,实现对目标的攻击突破。并基于此实现组织内的横向渗透和拓展。

因此,不难看出,我国的政府部门、企业及高校在公开发布文档资料时普遍存在敏感信息泄露的现象,为网络攻击者实施定向攻击提供了便利,加剧了面临的网络安全风险。

四、应对建议

文档中的属性信息如创建者、最后修改者来源于Office软件账户名称,再没有配置Office软件账户的情况下则默认使用系统账户名称,而人们在设置这些账户时往往会使用个人姓名、姓名拼音、昵称、邮箱等,从而导致用户在使用Office软件处理文档时毫无察觉地将这些敏感信息保存到了文档的元数据中,因此在公开发布这些文档时有必要对文档中的隐藏信息进行检查和清除。

目前虽然我国相关部门出台一些关于个人信息保护的法律、规范和指南,如《数据安全法》、《个人信息保护法》、《个人信息安全规范》、《个人信息去标识指南》等,其中2023年信通院发布的《数据清洗、去标识化、匿名化 业务规程(试行)》虽然给出了常见标识信息的说明及处理方法参考,但在各类文档敏感信息的去标识化上仍缺乏具体的实践指导文件,即各类文档的去标识化、匿名化处理需不需要做、如何去做的问题还未引起重视。

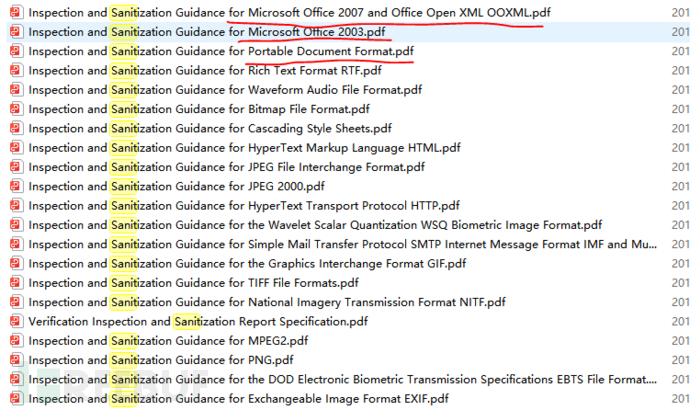

而在这方面,美国国家安全局(NSA)的统一跨域能力办公室(Unified Cross Domain Capabilities Office)早在2010年就针对多种不同类型的文件给出了检查和清洗的指南,不仅包括常用的文档类型如Office 2003文档、Office 2007、OpenXML文档及PDF文档,还包括网页、图片、音频、视频等多媒体文件,如下图8所示,并在指南中详细说明了不同类型的文件中可能实现数据隐藏的地方及推荐的处理方式。

图8 NSA发布的系列文件检测和清洗指南

因此,相关部门可以借鉴NSA的做法,针对我方常用的文件类型给出对应的文件检查和清洗指导文件,同时要求政府及关键部门将文件的去标识化纳入现有的文件发布流程中,并保持对一些重点网站的持续跟踪监测,降低政府及企业部门因敏感信息泄露带来的网络安全风险。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)