前言

威胁情报已经成为全球网络安全行业最热门的话题之一,国内外越来越多的厂商开始推出与威胁情报相关的产品或服务,如果对不明白什么是威胁情报?也不知道威胁情报该如何获取?怎么去生产威胁情报?利用威胁情报可以做什么事?笔者之前写过一篇《威胁情报从哪儿来,你知道吗?》里面有一些相关的介绍,有兴趣的可以去看之前的文章,最近几年随着威胁情报的流行,有一个新的名词在全球范围内开始讨论起来,国外叫threat hunting,国内有有人翻译成威胁狩猎,有人翻译成威胁猎捕,还有其他一些翻译的,至于翻译成什么名词并不重要,我更喜欢威胁猎捕这个词,很多人想从事这方面的工作,但又不知道怎么做?也不知道怎么入门?究竟应该猎捕什么?如何进行猎捕?这篇文章作为威胁猎捕的前言篇,先给大家介绍一些名词背后的真正意义是什么?让大家能真正了解什么是安全研究,我们究竟在研究什么?为什么要研究这些东西?加深对安全研究的理解,做为一句专业的安全研究人员,其实就是一句威胁猎人,我们的使命就是不断地寻找网络世界中存在的各种安全威胁,如何成为一名合格的威胁猎人呢?

什么是威胁猎捕

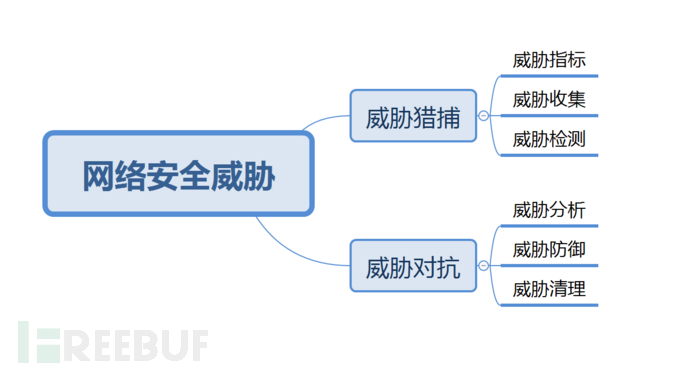

网络安全威胁是什么?其实说白了,安全威胁就是可能发生或已经发生的通过其它黑客组织发起的网络攻击活动,这些攻击活动就是网络安全威胁,网络安全威胁在实际的应用中被分为威胁猎捕和威胁对抗两部分。

威胁猎捕,就是通过各安全厂商发布的各种产品发现企业中存在的各种网络安全威胁,威胁对抗,就是对发现的威胁进行深入分析,然后利用各种安全产品进行防御或清理,就是威胁对抗,这是一个不断运营更新的过程,因为威胁在变化,威胁对抗也在不断变化,安全的核心就是人与人的对抗,做黑产的在变,做安全的也在变。

威胁猎捕宏观上讲,就是从企业的海量数据中找到威胁数据,微观上讲就是给你一台可疑机器,你能不能在里面发现可能存在或已经发生的威胁事件,比方:平时我们去给客户做一次应急响应或安全服务等,发现里面的恶意软件或企业存在的安全漏洞等安全威胁,其实就是一次威胁猎捕。

之前一直给大家分享威胁对抗方面的知识,涉及到各种不同类型的恶意软件的深入分析与研究,后面笔者打算给大家分享一些威胁猎捕基本的方法以及工具的使用,以及如何快速进行威胁猎捕,恶意软件深入分析是内功的修练,属于威胁对抗,只有深入的分析了恶意样本才知道怎么去防御和清理,威胁猎捕通过各种方法以及工具,再加上内功的功底,就是外功的体现了,行走江湖,内外兼修,才能练就一身好本领,独步武林。

不管是国外的安全厂商,还是国内的安全厂商,搞来搞去,大致就可以分为威胁猎捕和威胁对抗,基本都是围绕的这两个方向来推出自己的各种产品和服务的,同时市面上所有的安全产品都是围绕上面这些来做的,万变不离其宗,最后的目标还是为了帮助客户尽早的发现威胁,现在有多少企业已经感染了恶意软件其实是未知的,有多少企业其实早已经被黑客组织攻陷安装了后门,所有的一切都需要进行威胁猎捕,通过各种平台、产品或工具发现异常,然后安全分析师再对这些异常进行分析处理,确认是否被攻击了,是否感染了某个恶意软件,数据是否泄露,都泄露了哪些数据,这个主要是威胁对抗需要做的事了。

如何进行威胁猎捕

全球每天都在发生各种安全威胁事件,而且这些威胁每天都在变化,黑客组织会不断更新他们的攻击手法,我们要如何进行威胁猎捕呢?

正所谓,巧夫难为无米之炊,要想进行威胁猎捕,首先需要要去收集各种威胁情报数据,在通过收集到的这些威胁情报数据中去发现威胁,至于怎么收集威胁情报数据,就是之前我讲的威胁情报从哪儿来了?现在安全行业威胁情报很火,很多公司都开始大力投入威胁情报,威胁情报确实是未来安全的一个核心数据支撑,但是很多人连威胁情报是啥都没有搞清楚就说要搞威胁情报,仅仅是听过几个名词,看过几个PPT,了解几个概念而已,安全的核心是人,威胁情报的运营也是靠人,没有专业的安全人员持续运营,谈威胁情报就是纯扯淡,不是搭个什么平台就可以了,威胁情报是一个持续运营的过程,里面的数据需要专业的安全人员去运营,不然就是一堆垃圾数据在哪,没啥用。

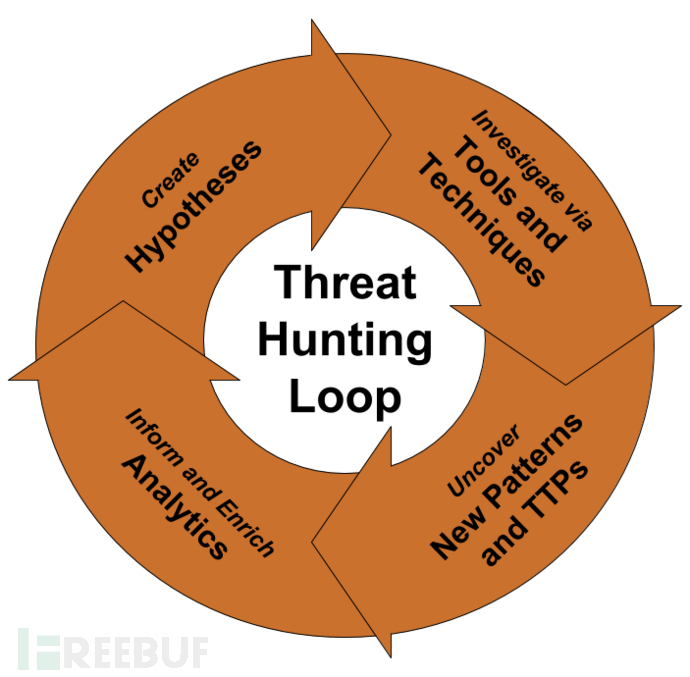

下面我主要讲解一下威胁猎捕的过程,威胁猎捕是一个持续的过程,正所下面的图所示,它其实是一个“死循环”,需要专业的安全人员不断的运营,才能真正达到威胁猎捕。

(1)威胁猎捕是从建立假设或者是根据猜测开始的,先假设你的网络环境中可能存在黑客攻击的活动,这些假设是由安全分析师基于多种因素或相关的威胁情报,或者是自己多年经验构建的威胁猎捕分析系统。

(2)威胁猎人(指专业的安全分析人员)通过各种工具和技术来对假设进行调查跟进,安全分析师可以使用这些获取的威胁数据来发现存在的威胁,并揭露出黑客攻击所使用的TTP(战术、技术和攻击过程)。

(3)通过专业的安全分析人员对网络环境中的威胁数据进行分析,来判断是否真的存在安全威胁。

(4)如果存在安全威胁,则通过分析这些威胁,获取相应的威胁指标数据和对应的检测规则,改善威胁猎捕分析系统,捕获网络环境中可能存在的黑客攻击活动。

现在国内外出现了很多威胁猎捕相关的平台和工具,比方国内外一些厂商会使用Zeek、Splunk、SIEM、ELK、Brim、Sysmon等数据平台、工具进行威胁猎捕,笔者后面也会讲到这里面的一些平台和工具,主要还是从实战的角度给大家介绍威胁猎捕的相关知识,因为在笔者看来,任何平台和工具,也仅仅是一个平台和工具,它本身解决不了什么安全问题,解决安全问题的最后永远是人,不是平台,也不是工具,安全永远是人与人的对抗,安全的核心也是人。

通过上面的一些平台和工具可以帮助专业的安全专家发现威胁,同时专业的安全专家会将自己的能力赋能给这些平台和工具,这是一个长期相互运营的过程,威胁在升级,平台和工具也会升级,安全最重要的还是运营,任何一款平台、产品、工具,只要不运营,就是一个空框架,没啥用,也发现不了任何安全威胁,安全就是一个持续运营的过程,所以笔者说安全永远在路上,没有结果,只要黑客组织不停止攻击,安全问题就会一直出现,而且会越来越多。

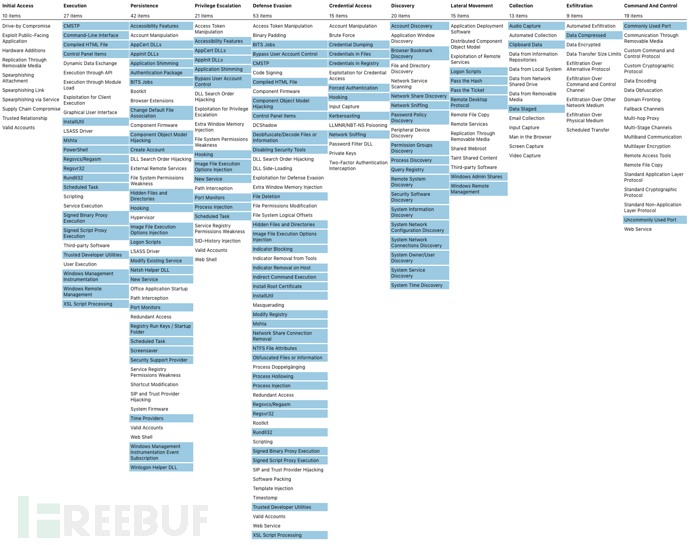

现在很多人讲ATT&CK啥的,利用ATT&CK来进行威胁猎捕,ATT&CK如下所示:

其实可以看到ATT&CK仅仅只是一个框架吧了,我们在分析和研究各种不同的恶意软件就包含了ATT&CK里面所有的技术点,这个框架也是根据之前安全分析人员分析各种恶意软件提取得到的,只能深入研究恶意软件才能理解ATT&CK里面的东西,也能更好的利用ATT&CK来进行威胁猎捕,而且能不断的扩充这个框架,因为威胁一直在变,使用攻击手法也一直在变,通过威胁分析来补充威胁猎捕的平台、工具以及框架。

其实可以看到ATT&CK仅仅只是一个框架吧了,我们在分析和研究各种不同的恶意软件就包含了ATT&CK里面所有的技术点,这个框架也是根据之前安全分析人员分析各种恶意软件提取得到的,只能深入研究恶意软件才能理解ATT&CK里面的东西,也能更好的利用ATT&CK来进行威胁猎捕,而且能不断的扩充这个框架,因为威胁一直在变,使用攻击手法也一直在变,通过威胁分析来补充威胁猎捕的平台、工具以及框架。

总结

这一篇主要是介绍一些威胁猎捕的理论知识,实践才是检验一切的真理,后面有空我将通过各种实战分析,给大家详细如何通过各种平台、工具以及方法等进行威胁猎捕,简单的威胁猎捕,就是你会使用一些平台和工具进行简单的数据分析,真正想要深入研究威胁猎捕,威胁分析是必不可少的,想要深入的研究威胁分析,就要去学习很多专业的安全知识了,安全的路还很长,网络安全威胁会一直存在,我们要做的还有很多,需要静下心进行深入的研究。

威胁对抗和威胁猎捕是安全研究人员的两项硬技能,同时基于两项能力提供的相关安全产品和安全服务,也是企业最需要的,想做好安全就一定要做好这两项。

网络安全威胁会一直存在,为什么网络安全威胁会一直存在?主要原因就是下面两个:

1.漏洞会一直存在,不管任何系统,只要是人开发的就一定存在漏洞,因为人就是最大的安全漏洞,所有的安全漏洞也是由人构造的,人一直存在,所以漏洞总是会一直存在。

2.利益会一直存在,这种利益会驱使黑客组织不断地发起攻击,利用各种不同的恶意软件达到自己的目的,获取利益,这种利益现在已经发展到了国家与国家之间的,网络安全战已经开始了。

全球安全攻击事件每天都在发现,恶意软件会一直存在,而且会越来越多,不管是哪个平台,哪个系统,因为大部分黑客组织攻击的目的就是为了赚钱,黑客可以通过什么方式来赚钱,主要还是两种方式:1.盗取企业数据 2.破坏企业数据,就是现在大家经常谈论的数据安全,数据安全其实就是这两个,如何保护企业的数据不被盗取或破坏。

1.盗取企业数据,高端的黑客组织往往都是通过APT的方式,最后在企业中安装各种后门,盗取企业核心数据。

2.破坏企业数据,一种是国家与国家之间通过破坏敌方国家的基础设施,达到攻击敌方国家的目的,还有一种就是现在很流行的勒索病毒,这种方式简单直接,黑客组织通过各种攻击方式,给企业安装勒索病毒,破坏企业的核心数据,影响企业的业务,然后勒索高额的赎金,现在大多数黑客组织会先盗取企业的核心数据,再最后才进行勒索病毒攻击。

好了,就写到这里吧,安全要讲的东西太多了,不是一时半会的事,最后欢迎关注安全分析与研究公众号,想更深入学习和交流的可以加入笔者的专业微信群,网络安全威胁主要从两个方向进行研究,一个方向是威胁猎捕,一个方向是威胁对抗,威胁猎捕包含各种威胁情报数据的采集方法,并利用各种平台和工具,从实战的角度讲解威胁猎捕的方方面面,以及深度的剖析市面上出现的各种威胁猎捕相关知识,平台以及工具等等,威胁对抗包含全球恶意软件家族的分析,通过深度分析这些恶意软件家族,提取相应的威胁指标和威胁情报数据,同时跟踪全球的黑客组织各种攻击活动。