kirazhou

kirazhou- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

10年前,John Kindervag提出了“零信任”和“零信任架构”这两个词。

或许天才的理念总是难以在当下被普遍认可,零信任被提出的前几年里,只在一些社区里引发小范围的讨论和尝试。更多的企业基于传统IT基础架构,依然信奉“护城河”理念,即护城河外是外网,是不安全的,护城河内是内网,是默认安全的。而护城河则由无数边界安全设备组成。

然而,随着威胁形势改变,传统IT基础架构岌岌可危,一条护城河,很难再抵挡来自四面八方乃至内部裂变的威胁……

“废墟”中全面觉醒的零信任理念

到2024年,30%的企业安全服务支出将专门用于开发、实施和维护信任框架。

在2020 ZTAT Summit零信任架构技术峰会上,对于传统企业IT基础架构正在崩塌这一点,大家似乎已经达成了共识。

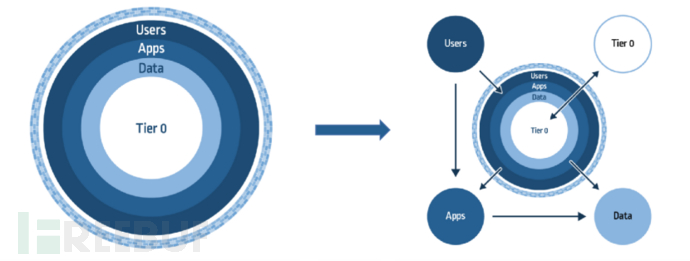

确实,在属于防火墙的黄金年代,用户、应用程序、数据和Tier 0资产全部留在物理墙内,一道边界防御就可保证企业资源的安全无虞。

而现在,随着移动互联、lOT设备的发展,企业接入大量设备,办公网络受到巨大冲击。与此同时,越来越多的企业选择全站上云或关键业务上云,整个IT防护环境由此发生改变。

图:企业防护环境变化

当海量、异构的边缘计算兴起,可扩展的混合IT环境成为主流,移动和异地访问正在打破物理网络安全边界,“内网可信”言论在扁平的IT架构崩塌下随之被推翻。这时候,企业亟需一个全新的安全架构体系来保护动态、灵活的数据。

用数篷科技创始人刘超的话来说,就是“为每个风筝(数据)系上一根线,让它想往哪飞就往哪飞,一拉还能找回来。”

零信任,则为新一代的数据安全提出了解决思路。

Zero Trust,既意味着没有默认的信任,所有行为都需要经过验证,也意味着没有永久的信任,所有身份的权限都将动态授予。在企业IT架构的变革中,基于零信任理念的新一代架构正在不可信的网络环境中重建信任,让企业得以重新掌控“内部网络”和数据流通。

就此,企业对零信任的需求全面觉醒。

走向零信任:IAM等技术成熟

每一场革命战中,当需求开始觉醒,那么下一步就是配备武器——成熟的技术。

2019年9月,美国国家标准技术研究院(NIST)发布《零信任架构》草案。2019年10月,美国防创新委员会(DIB)通过《通往零信任安全之路》白皮书,并敦促军方尽快实施零信任架构。2020年8月,我国发布首个基于产业攻防实战的《零信任实战白皮书》,中国电子技术标准化研究院郝春亮博士也透露,零信任网络安全标准实践指南编制工作正在开展……

在相关规范的出台、民间(企业)的研究下,基于零信任理念的技术和解决方案不断成熟,市场也从观望转向开放。

值得注意的是,零信任本身是一个安全理念、策略、架构设计方案,而非某一具象的安全产品,不过目前市场上已经涌现了一批优秀的基于零信任理念、利用IAM、SDP等技术研发的产品和解决方案,比如Forrester 的ZTX、Google 的 BeyondCorp、Gartner的CARTA,还有国内数篷科技的DAAG(零信任安全网关)。

和传统的安全策略不同,企业走向零信任既不需要大规模更换现有网络,也无需费尽心思地引入大量新技术。零信任的落地以循序渐进为主,在规模和实现程度上都有比较大的自由。

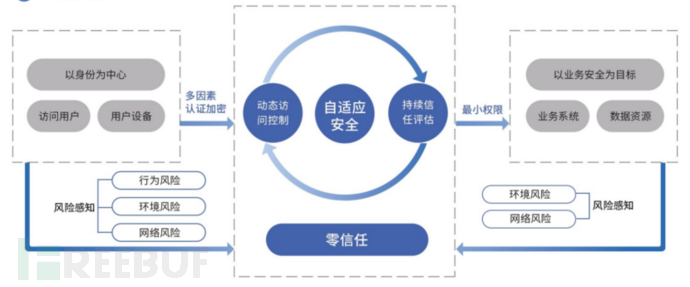

因此,以身份为中心的资源访问控制往往是大多数企业尝试迈入零信任的第一步。

下面是数篷科技零信任安全网关(DAAG)的相关资料,可以帮助企业免改造一步实现统一身份认证和业务权限管理,让企业可以安全发布业务到互联网访问,快速低成本地实现零信任架构改造。

图:零信任应用访问网关DAAG 模型

基于零信任“永不信任、持续验证”的理念,企业可以接入统一身份认证系统(IAM),以身份为核心,对默认不可信的访问请求进行多因素认证加密,再结合动态访问控制和持续信任评估等核心能力,低成本实现安全访问控制能力的统一建设。此外,这也避免了员工越权操作等权限使用不当带来的安全隐患,权限分散、跨站点/业务的资源访问难等问题。

在权限管控上,主要有4个重点:

1. 权限最小化:在权限授予时秉持最小权限原则,即明确谁可以在什么时间什么地点访问哪些资产,在安全性和业务可持续性中寻找平衡。

2. 权限精细化:面临超大规模权限数据时,可以通过RBAC、ABAC等典型的权限控制模型高效管理权限精细化授予,也就是增加“角色”以及“属性”概念。如企业有100名基层员工,且权限一致,那么只需设置一个“基层员工”角色,就可批量进行100名员工的权限调整。

3. 动态访问控制:动态授予不同人以不同权限,如根据时间、地点等因素的变化而动态调整访问权限。

4. 持续信任评估:安全状况每时每刻都在发生变化,因此始终保持持续验证的理念,在交互过程中不断监视和评估信任级别。

可以说,借助IAM、SDP、微隔离等核心技术,零信任理念得以实现,并且正有效解决边界模糊化带来的权限控制粒度粗、有效性差的问题。

不过,这就是零信任最终的happy ending吗?

HyperCloak:软件定义新一代基础架构

零信任是一个理念,IAM、SDP、微隔离都是其核心技术,那么未来的零信任落地还有什么?

事实上,在零信任发展道路上,不乏诸如此类的质疑,如其基于身份与访问管理技术、终端设备环境风险评估技术、基于机器学习的身份分析技术等核心组件,听上去似乎并没有太多激动人心的新技术?甚至以Google BeyondCorp为代表的ZTNA零信任安全框架风靡一时,但在协议支持、落地实施上依然受到一定争议。

零信任该如何取信于企业?访问控制即零信任吗?

有趣的是,就在几天前,数篷科技正式发布了名为HyperCloak®(凌界)的增强型零信任安全框架,这也是国内第一个零信任安全框架。

从HyperCloak®(凌界)或许可以看到零信任的未来,这也是笔者想和大家分享这一框架的关键原因。

首先,目前的零信任框架主要面临的挑战包括:

· 访问:数据存储、计算和传输安全缺失

· 传输:支持协议有限

· 成本:应用与资源配合改造成本高

基于此,数篷科技提出从单点实施(访问接入)到全面覆盖(基础设施),让零信任安全框架与基础设施深度融合,是一种不错的思路。既然基础架构决定安全问题的复杂度,那么就让零信任覆盖到底层基础设施,这也对以往的IT基础架构提出了一个跨越性的补充。

零信任安全基础设施通过软件定义的方式部署在物理基础设施和应用层之间。整个零信任框架基于底层可信计算,构建可信沙箱环境,从而构建可信安全容器,形成可信安全域。

图:HyperCloak® v1.0框架

终端设备上构建的沙箱容器可以设置不同的安全级别,且只能通过应用级可信隧道访问企业内部资源。而可信隧道同样设置了不同的细粒度区别,保证隧道中不同容器的通信互相不可见,访问环境高度加密。

HyperCloak框架的出现意味着安全边界从网络层扩展到了无数终端设备上。

当用户一打开设备,安全边界就虚拟架构在了设备之上,形成了看不见的防护罩。

当甲乙方企业进行跨组织、跨机构的协同研发时,往往面临数据管控问题,也就是实现对甲方数据最小权限访问,避免乙方二次分发。而通过将多方组织数据隔离放置,再设置一个协作区,由甲方设置策略保证最小访问权限,就可以让数据流转在可控范围内,快速形成一个安全的研发环境。

通过安全容器、可信隧道、广泛协议支持、深度隔离的新一代基础架构,“数据可用不可拿”的信任级别将被轻易实现,而这一网络架构由软件定义的特性,使得架构升级过程中实现应用免改造和几乎零成本。

软件定义的网络安全基础架构,或许就是零信任理念落地的未来。而网络安全行业发展过程中,涌现过无数新词汇、新理念,零信任同样在此行列,就像谭晓生说的,可能过个几年,零信任会换个名字,可能不再新颖,但这又如何?重要的是零信任的理念将为网络安全带来什么样的改变,零信任厂商能否真正成为生态引领者。

从需求的觉醒到技术成熟,再到企业的实践,零信任的“乌托邦”论调被终结,一场跨越10年的零信任革命,吹响号角。

数篷科技CEO刘超认为:“未来的IT环境一定是虚拟化、无边界(从单一物理边界到更细粒化边界)、智能化、全球化的。”与此同时,我们或许也能畅想,新一代IT基础架构将脱离时间、地域、设备的限制,全面颠覆传统架构,带来一个真正的自适应的可信空间。

后记

零信任、基础架构、软件定义、安全框架、应用实战、等级保护、IDC、谭晓生......这些关键词会组成什么?2020 ZTAT Summit零信任架构技术峰会。

作为安全峰会里的新面孔,其主题、内容及嘉宾设置上仍然让笔者感到惊喜和诚意。本文的思路同样来源于会议的分享。

尽管零信任理念出现已10年有余,近几年国内也涌现了很多零信任厂商与产品。但数篷科技,或者说HyperCloak安全框架的不同之处在于,有别于市面上基于IAM等技术的零信任基础产品,提出并落地了零信任安全基础设施,从底层、架构上体系化地思考零信任的实现,为数据安全提供了新的解决思路。

HyperCloak将在国内如何发展,值得期待,而下一届的ZTAT Summit零信任架构技术峰会上,或许我们可以看到一个答案……

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

kirazhou的安全杂谈

kirazhou的安全杂谈