收藏一下~

可以收录到专辑噢~

解锁、线刷、获得Root和隐藏Root

前言

在进行移动端安全渗透过程中,通常需要一台没有任何限制的真实手机进行安装应用以及抓取流量包。真实机器上运行软件能够避免部分应用在模拟器中出现闪退的问题。工欲善其事,必先利其器,所以想要进入移动端安全的第一步就是需要获得一部已经获得root权限的手机。

已经获得root权限还不行,因为在我们抓取部分金融的应用时会发现这些应用都有对设备是否已经解锁和root进行检测,如果被发现设备已经root,则将会被拉入设备黑名单,从而出现应用强制退出的问题。此时就需要我们进行root权限的隐藏了。

一、背景介绍

- 本次实验使用的是红米Note 5,如果有其他型号的设备也可以按照差不多的步骤进行操作。当然,如果一开始手上并没有任何淘汰的手机,可以去淘个二手的谷歌手机,谷歌手机非常适合进行调试。

- 除了一台淘汰的手机外,还需要准备一根数据线即可开始我们的解锁和获得root之路。

- 如果不需要进行刷入第三方的Rom,只是需要进行root的话,可以不用进行线刷那一步。

二、解BL锁

(一)基本概念

- BL锁:即BootLoader,在手机安全启动中最底层的一环,通过启动过程中检查加载对象的签名信息,如果签名与官方签名不一致则拒绝启动。

- 作用:防止手机启动第三方的ROM,避免安全风险。但是也因此无法进行后续的线刷获得Root权限。所以需要先解除该锁定后。

(二)绑定账号

- 准备好需要解锁的手机,需要提前做好数据备份工作,解锁后所有数据都将清除。本次以红米Note5作为解锁设备进行解锁演示。详细信息如下

- 打开设备的全部参数中,点击5次MIUI版本进入开发者模式中

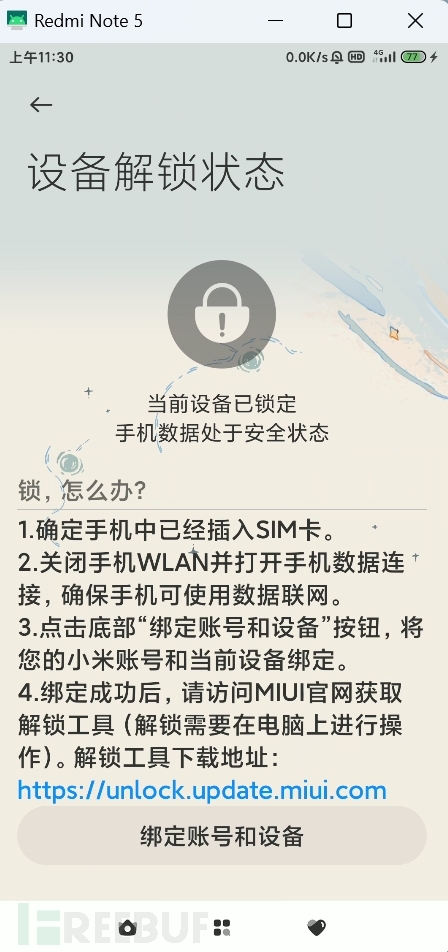

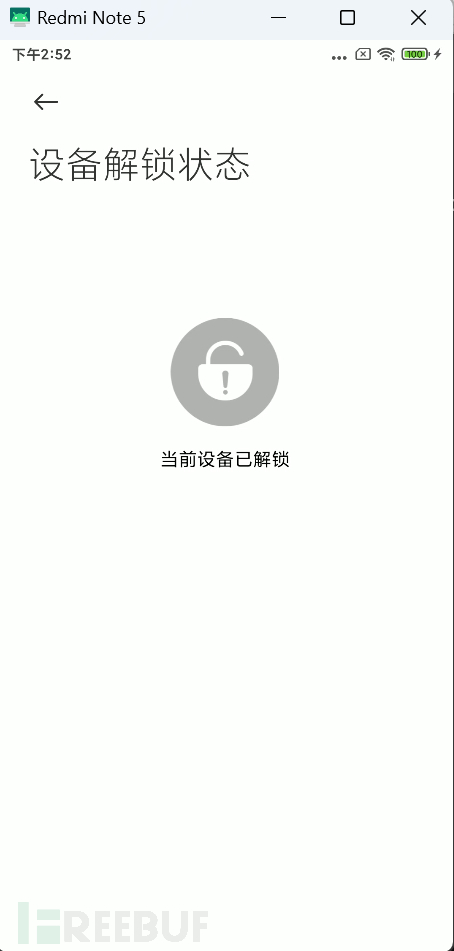

- 在设置中搜索解锁状态,此处是绑定设备账号与解锁的位置

- 先进行绑定账号与设备,需要插入SIM卡并且关闭WIFI使用移动网络进行绑定

(三)解锁设备

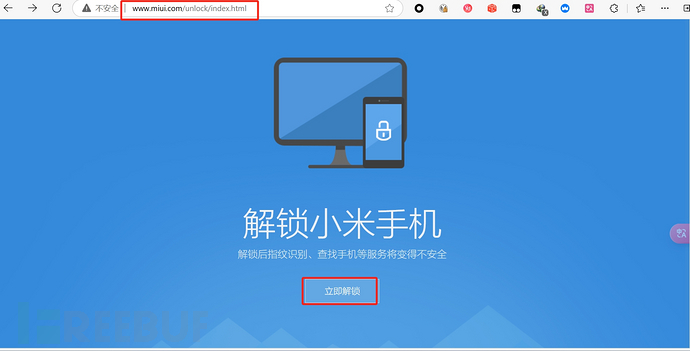

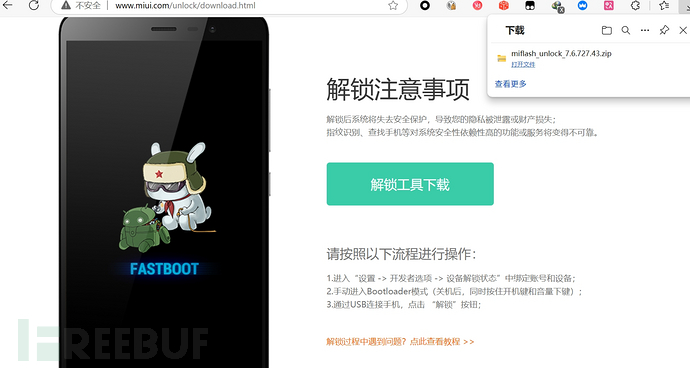

- 绑定后设备与账号后就可以开始解锁设备了,需要访问到[小米官方解锁工具下载页面]( "http://www.miui.com/unlock/")

- 下载后解压,运行里面miflash_unlock.exe文件

- 按照工具下载页面的说明操作手机。先将手机关机,然后同时按住关机键和音量减键,此时会出现一个安卓形象。此时用数据线连接电脑

- 连接好后,可以看到解锁说明和按钮

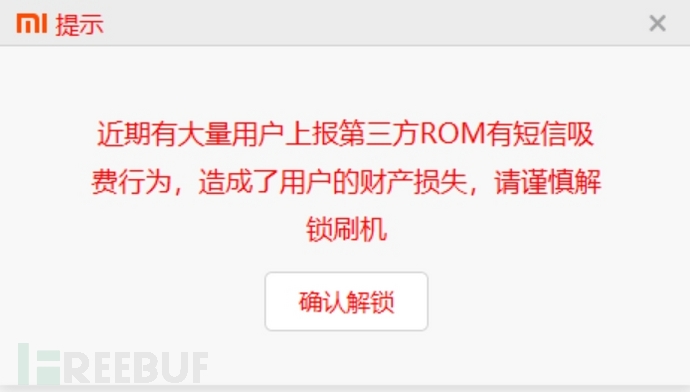

- 点击解锁按钮,其他的都是按确定即可

- 看到如下页面,说明解锁成功

(四)进入设备

- 解锁后设备全部数据清空,就像个新手机一样需要设备语言、WIFI等

- 设置好后重新进入开发者模式,并查看解锁状态,发现此时设备已经解锁

三、线刷

(一)条件准备

- 说明:线刷是指通过数据线刷入ROM的方式,该方式并非是获得Root的必要条件,只是可以通过该方法获得刷入第三方ROM,或者刷入低/高版本系统,从而实现特殊功能或者降低/升高系统版本的目的。线刷相对于卡刷更加稳定和安全,推荐使用线刷。

- 条件:

- 已经解锁BL,解锁BL是线刷的必要前提

- 下载好需要降低/升高的系统镜像文件,可在 "https://miuiver.com/tag/whyred-stable-rom/"下载。当然,如果是其他设备,可以去网络上寻找对应的系统镜像文件。

- 下载好小米的专门刷机工具XiaoMiFlash,可在"https://file.miuiver.com/MiFlash"下载,下载2022年版本的即可

- 手机充满电,并且已经进行数据备份

(二)安装软件

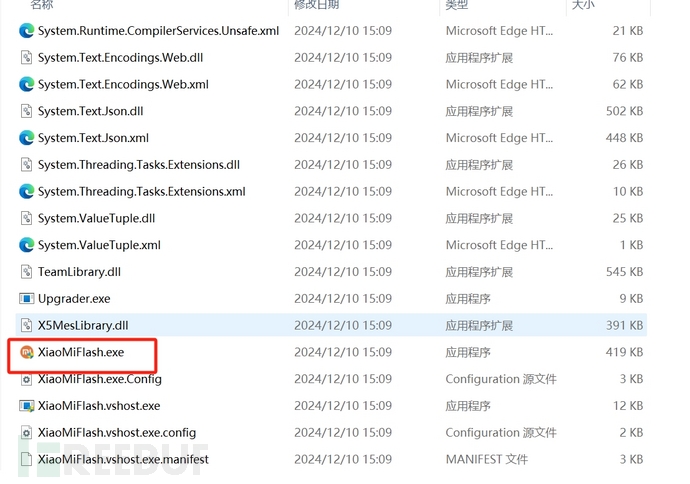

- 将下载好的XiaoMiFlash放置于D盘,解压后双击运行

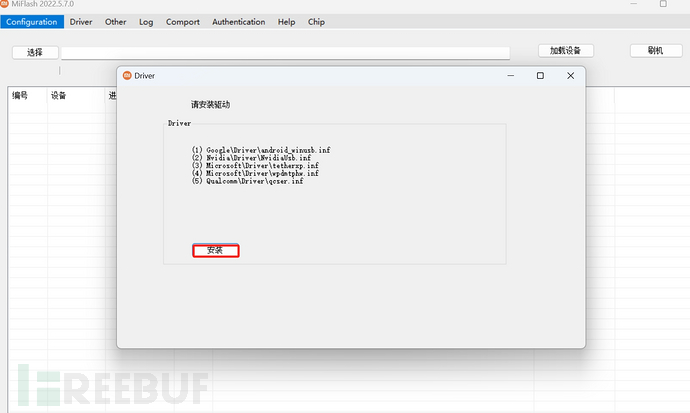

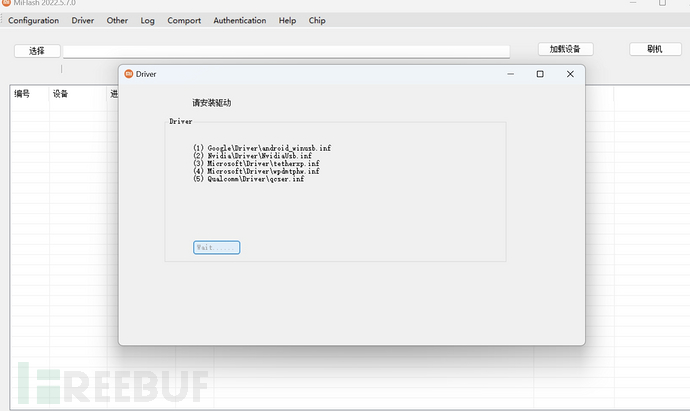

- 解压后可能会出现缺少驱动的情况,此时可以点击安装驱动

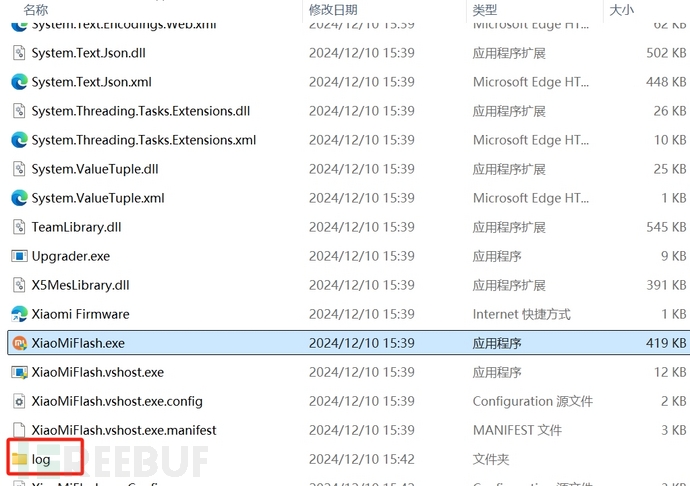

- 安装过程中可能会遇到缺少文件的错误,此时只需要在同目录下新建一个名为log的文件夹即可解决,新建后进行安装则不会报错

- 安装好驱动后会自动退出,需要重新进入一下软件

(三)执行刷机

- 将手机进入到fastboot模式(关机状态下按音量减键+关机键)

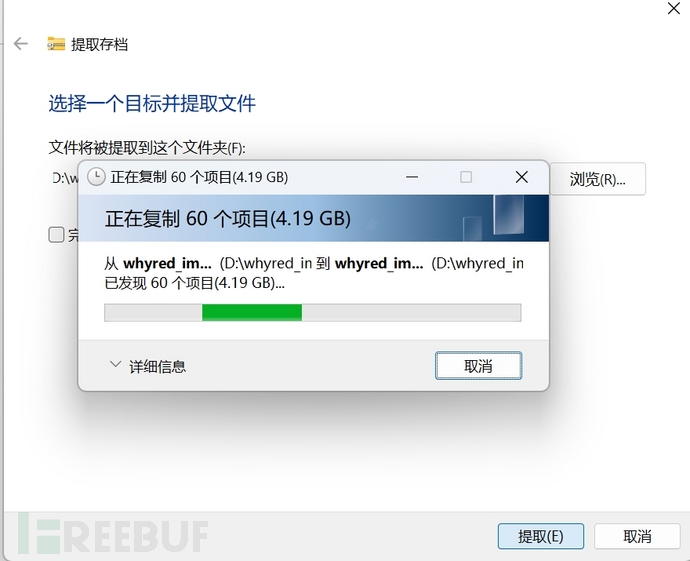

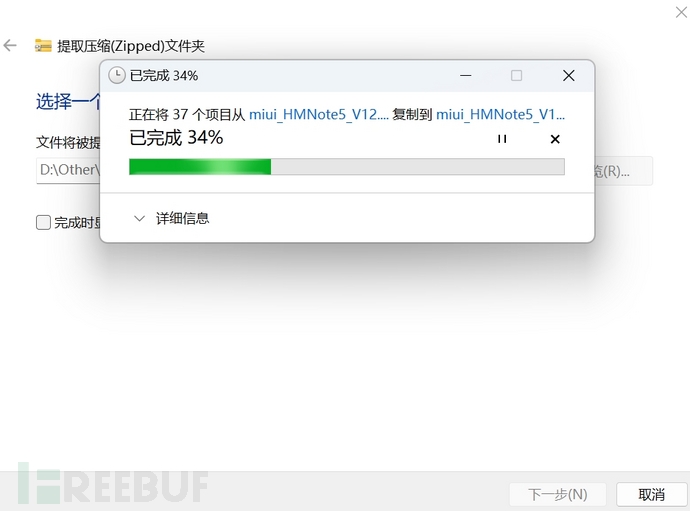

- 使用数据线连接手机,并将下载好的镜像包文件解压

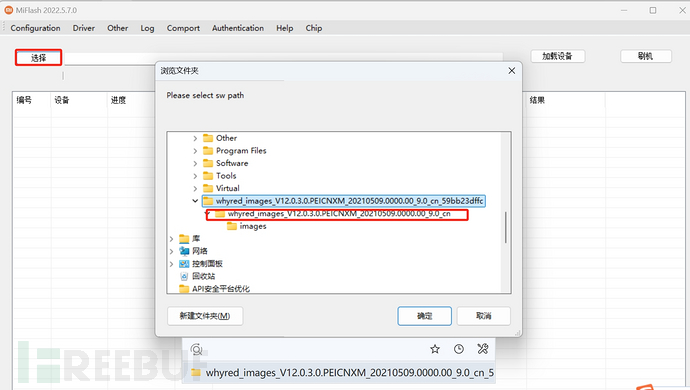

- 在XiaoMiFlash软件中选择加载镜像包文件,路径为image的前一个路径

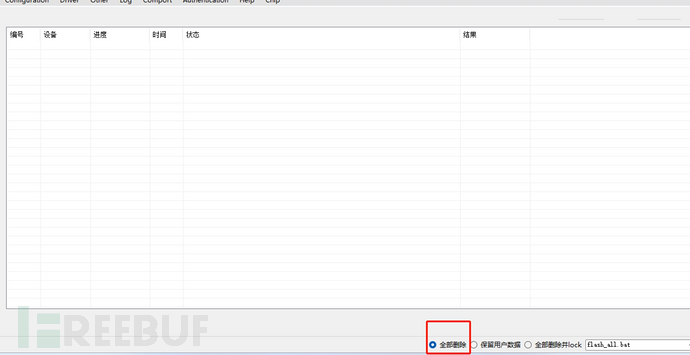

- 在底下选择删除所有文件(需要选择全屏时查看),保留数据的功能可能不完善,第三个选择会重新锁上BL锁,容易造成错误时需要重新解锁BL

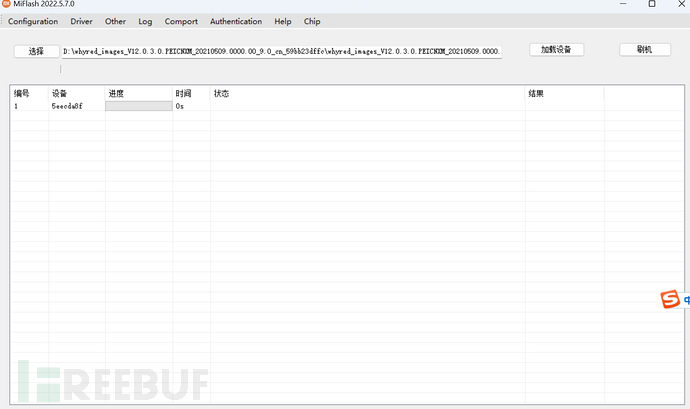

- 点击识别设备,可以看到页面出现设备ID

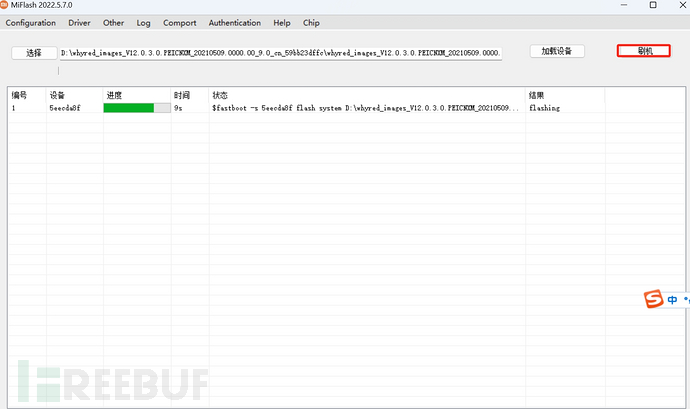

- 点击刷机,等待刷机完成即可

- 刷机完成的标志是手机已经重启进去到桌面

四、获得Root权限

(一)准备工作

- 备份数据:在开始之前,请务必备份手机中的所有重要数据,以防操作过程中出现意外。

- 解锁Bootloader:确保手机的Bootloader已经解锁。如果未解锁,请先按照上面的解锁方式进行解锁设备。

- 下载Magisk:https://magiskcn.com/magisk-download

- 下载adb-fastboot:https://mrzzoxo.lanzoue.com/b02plghuh

- 电脑环境:已安装配置好adb环境变量

(二)获得镜像文件

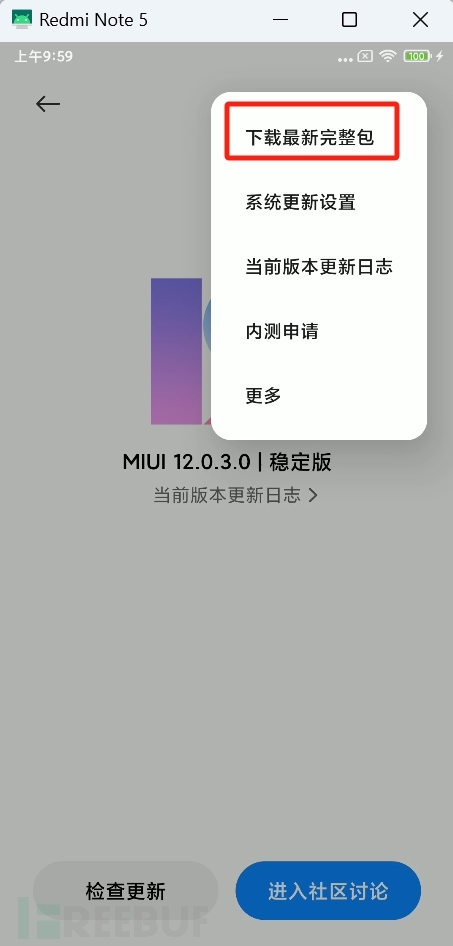

- 下载官方ROM,进入我的设备中找到MiUI版本。

- 点击下载最新完整包,当下载到2%的时候点击停止下载

- 然后找到下载管理,并点击继续下载,在这里下载完成。

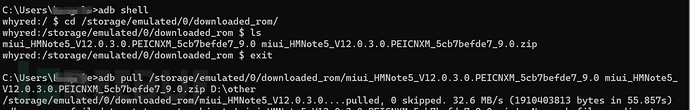

- 下载完成后,将这个使用adb命令复制到电脑上。可以先用`adb shell`进入该手机shell页面然后再进入`/storage/emulated/0/downloaded_rom`中获得该Rom压缩包名称,方便复制。

adb pull /storage/emulated/0/downloaded_rom/miui_HMNote5_V12.0.3.0.PEICNXM_5cb7befde7_9.0 miui_HMNote5_V12.0.3.0.PEICNXM_5cb7befde7_9.0.zip D:\other

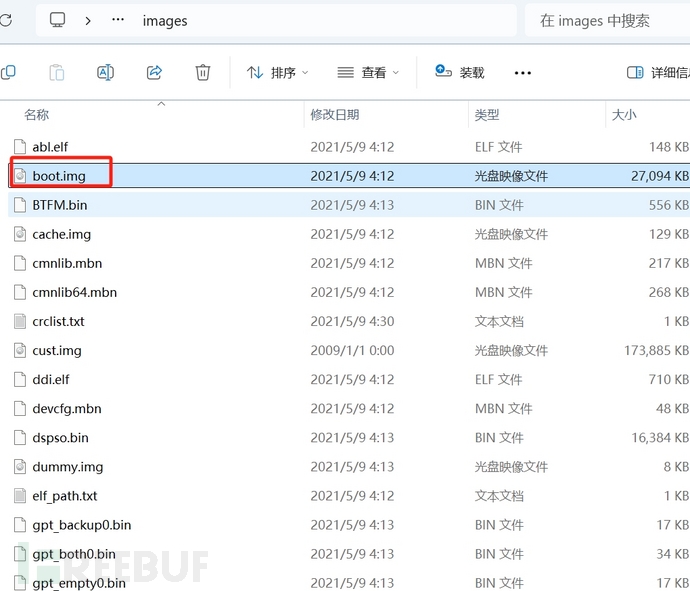

- 解压该镜像包,获得该boot.img文件,如果该boot.img大小为0说明没有下载成功,如果出现解压失败说明该升级包已经解压过,均需要按照上面的方法重新下载。

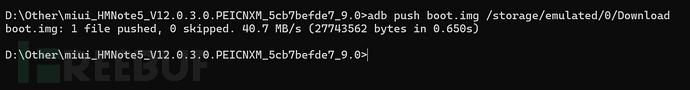

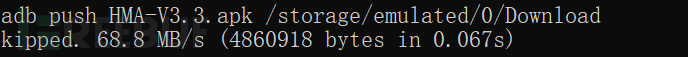

- 然后将该boot.img使用adb传回到手机上。注意此时是传入到download文件夹中,后面需要在这个文件夹中找到该文件。

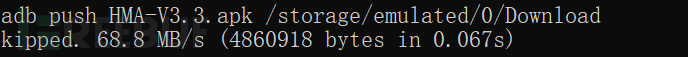

adb push boot.img /storage/emulated/0/Download

(三)准备Magisk

- 下载Magisk:从Magisk的Github页面下载最新版的Magisk APK文件。

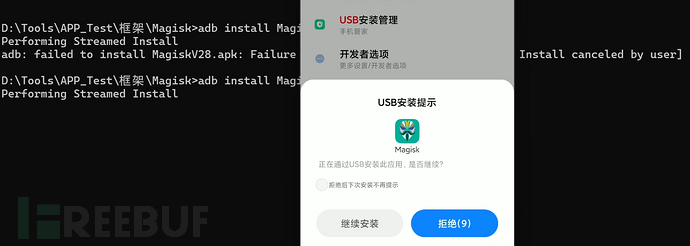

- 通过adb安装Magisk:直接通过命令安装Magisk。

adb install magisk.apk

- 安装好可以查看到基本情况,此时magisk的很多配置都不可以使用。

(四)获取Root权限

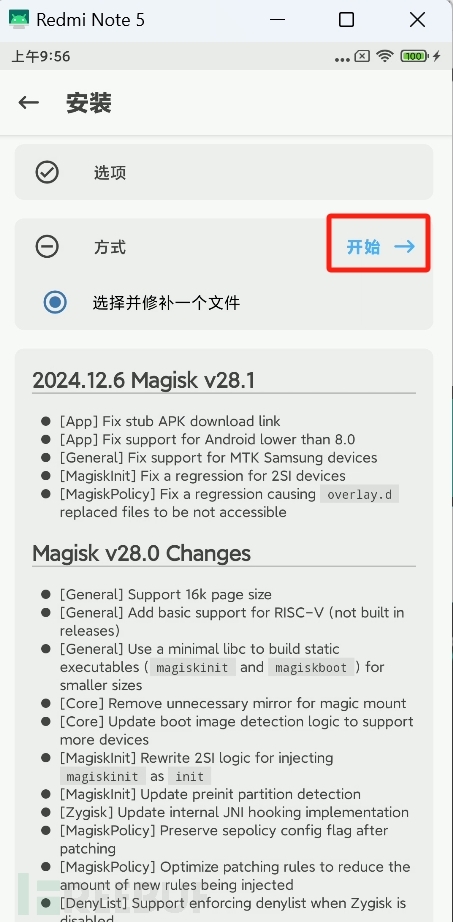

- 第一步需要刷入Magisk:进入到Magisk中,然后点击安装。

- 按照原本的配置选择下一步。

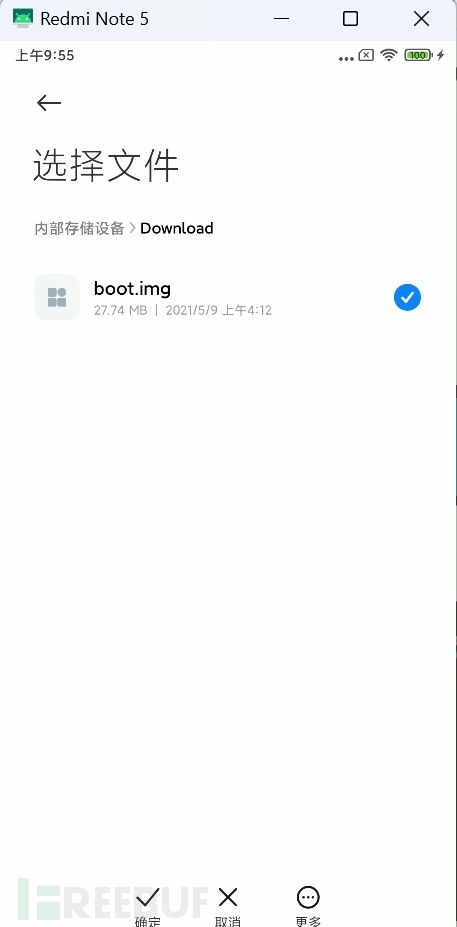

- 选择文件并修补一个文件。

- 选择刚才传入手机的boot.img镜像。并点击开始。

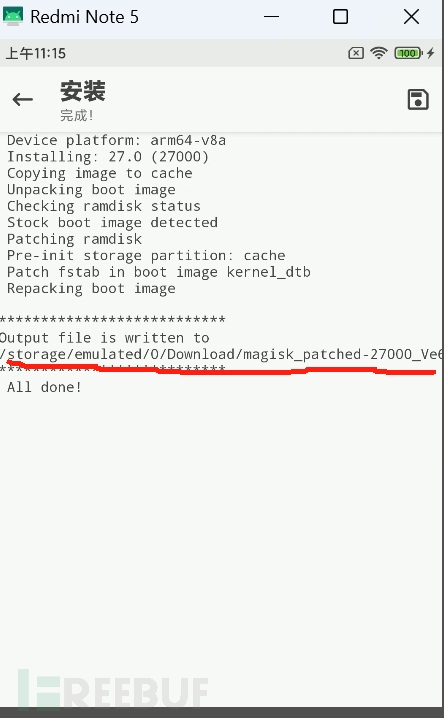

- 等待出现修补完成即可,此时会提示有一个文件生成,该magisk文件等下需要用到。

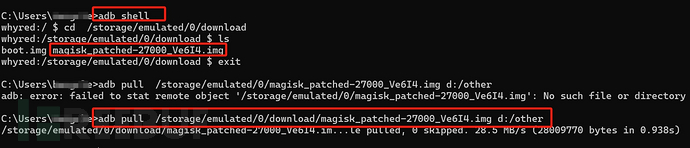

- 第二步进行fastboot修补:将刚生成的文件导入到电脑中,并将其放置在adb-fastboot的解压目录下。

- 让手机进入fastboot模式,即关机状态下,同时按住音量下键和电源键。

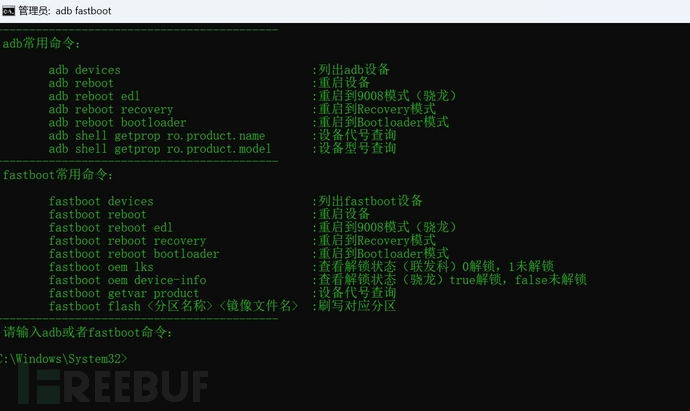

- 然后双击运行打开CMD命令行.bat文件,此时会运行一个绿色的命令行界面。

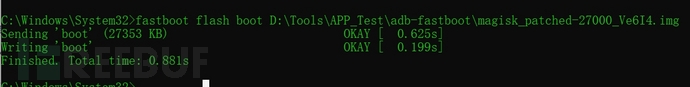

- 运行该命令输入镜像。

fastboot flash boot 【该传入电脑的Magisk文件】

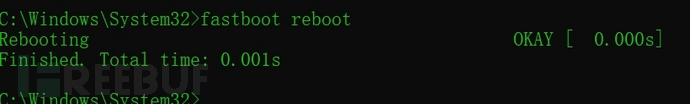

- 最后重启手机。

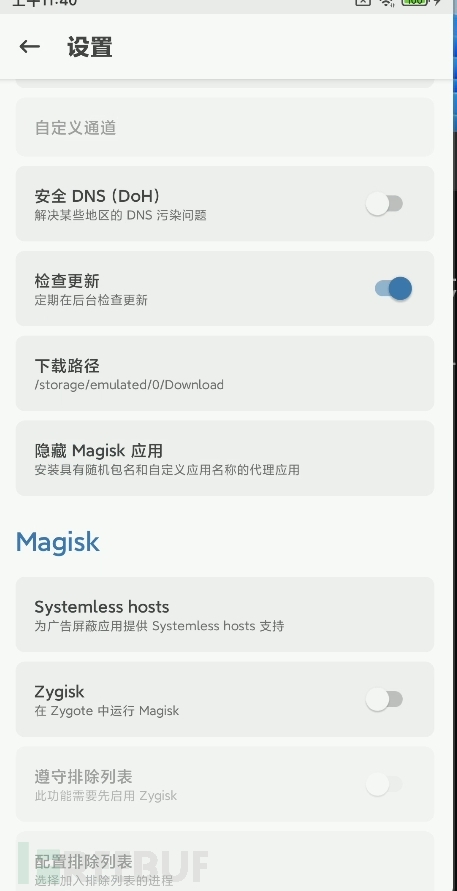

- 此时可以看到Root成功:此时可以看到Magisk中的设置均可以使用,说明获得Root权限成功

(五)验证Magisk

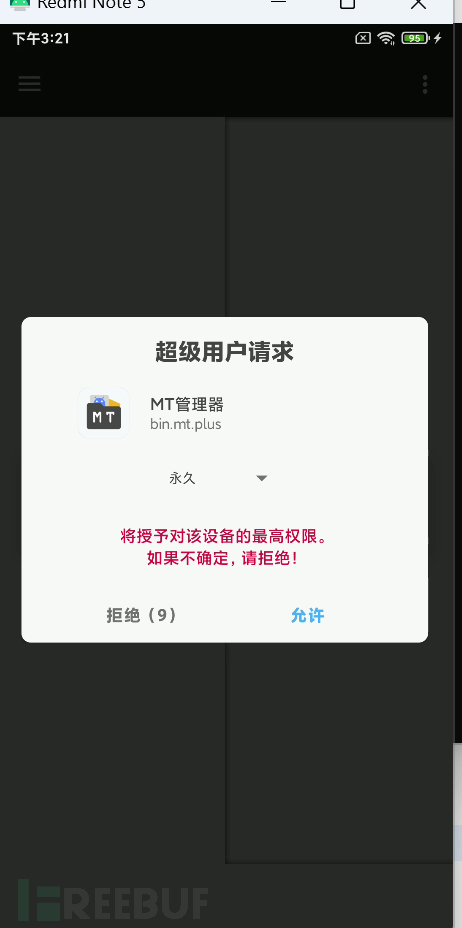

- 安装MT文件管理器:

- [MT文件管理器]( "https://github.com/msmtmsmt123/MTutorial")需要Root授权,该管理器能够很好地查看文件信息,功能很强大

- 下载好后,直接用adb安装该软件adb install MT文件管理器2.14.6.apk

- 在Magisk中对该软件进行root授权,出现该root授权页面说明已经获得Root权限

(六)注意事项

- 风险提示:获取root权限可能会导致保修失效,并且在某些情况下可能会导致系统不稳定或数据丢失。请谨慎操作。

- 定期更新:定期检查并更新Magisk和Magisk Manager,以确保root权限的安全性和稳定性。

- 备份重要数据:在进行任何系统修改之前,请务必备份所有重要数据。

五、隐藏Root

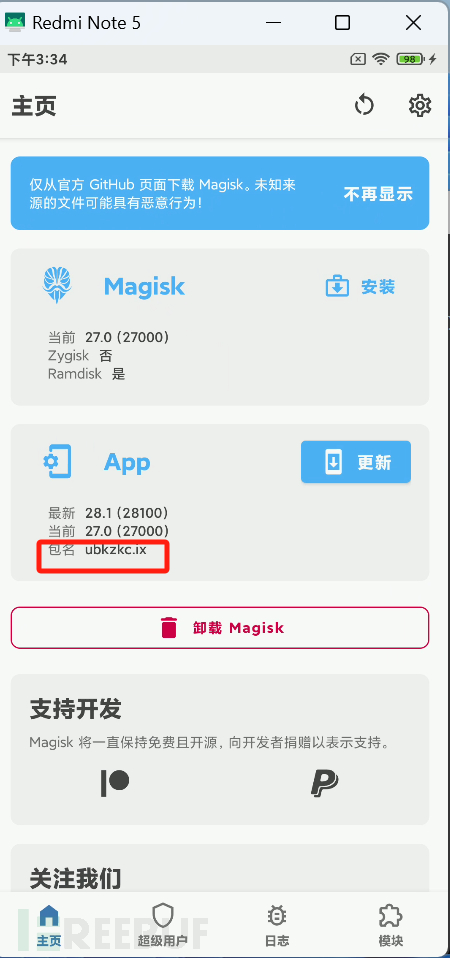

(一)隐藏Magisk

- 很多APP中的安全检测程序都是通过检测程序名和包名判断是否安装Magisk,从而防止这些已经安装Magisk的设备访问应用程序,所以得隐藏Magisk。

- Magisk中支持直接隐藏magisk包名,点击Magisk中的设置,可以看到有个隐藏magisk应用,点击该按钮。

- 然后设置一个具有迷惑性的名称即可。

- 然后程序会自动安装,可以看到桌面上的Magisk已经变成修改后的名称。

- 此时可以看到包名使用的是随机包名了。

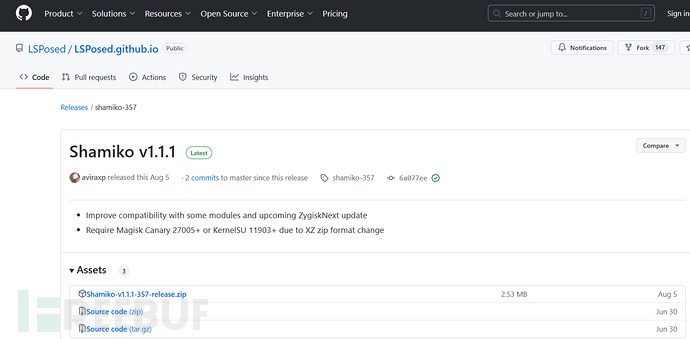

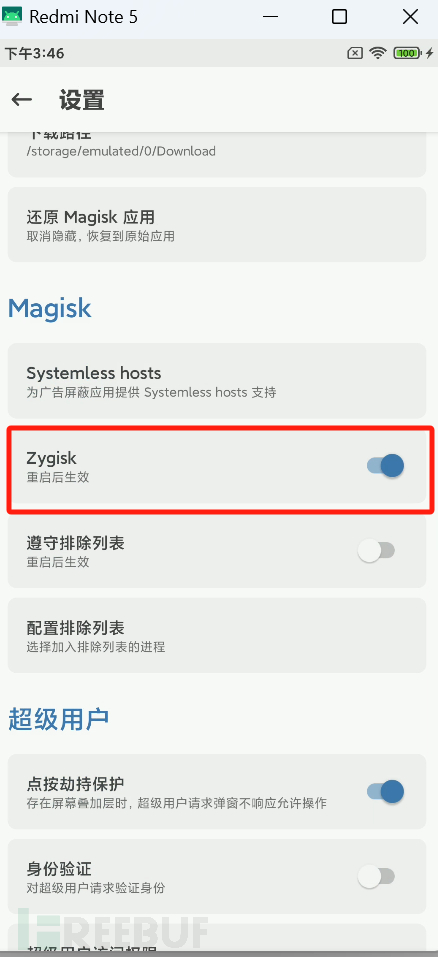

(二)隐藏Root权限

- 此时需要设置非授权应用获得Root,从而绕过某些具有Root检测的应用,需要使用到[Shamiko模块]( "https://github.com/LSPosed/LSPosed.github.io/releases/tag/shamiko-357"),下载该模块到本地中。

- 通过adb命令传到手机中。

adb push Shamiko-v1.1.1-357-release.zip /storage/emulated/0/Download

- 打开 Magisk中的设置,然后开启 Zygisk。

- 然后重启手机。

adb reboot

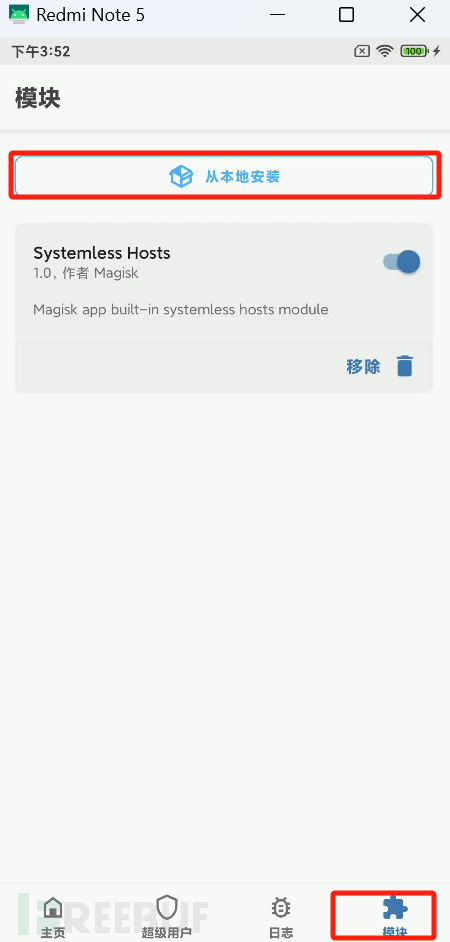

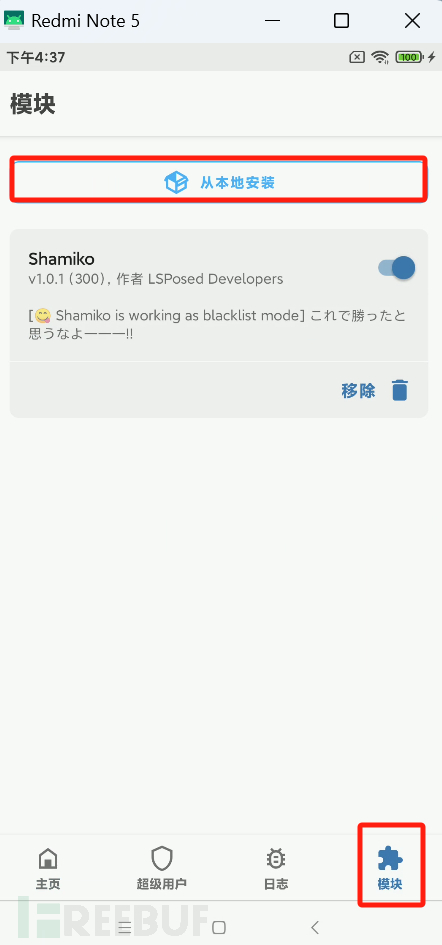

- 在模块中选择从本地安装模块。

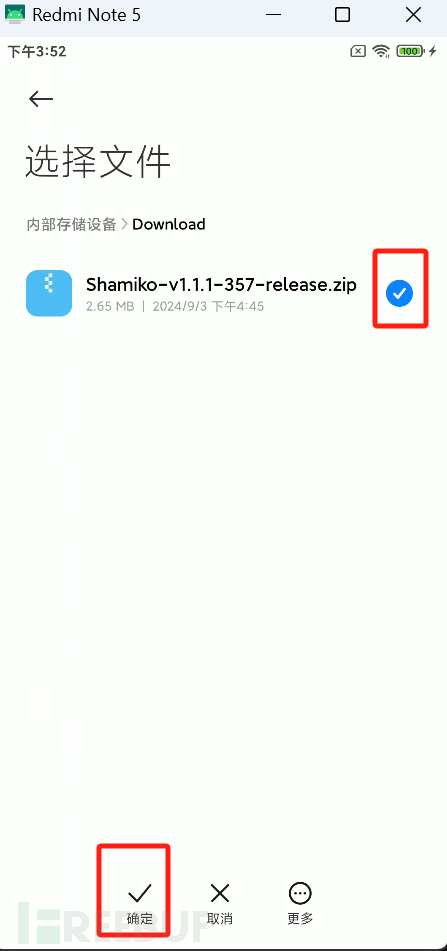

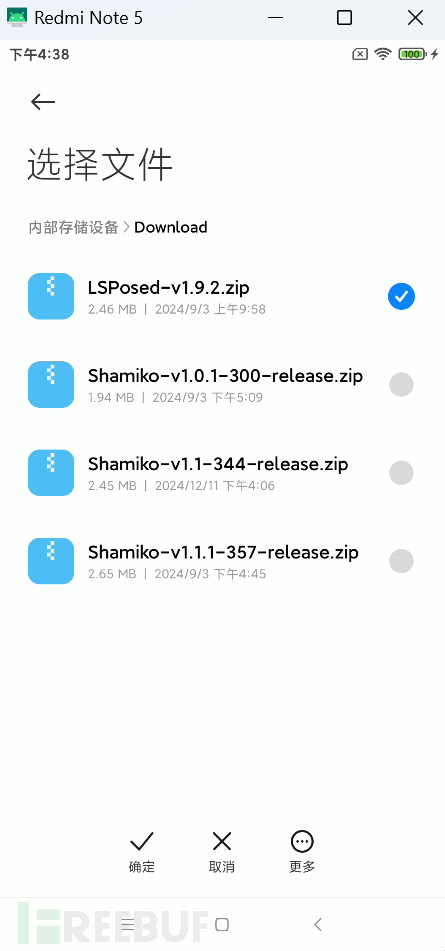

- 选择刚才上传到Shamiko文件。

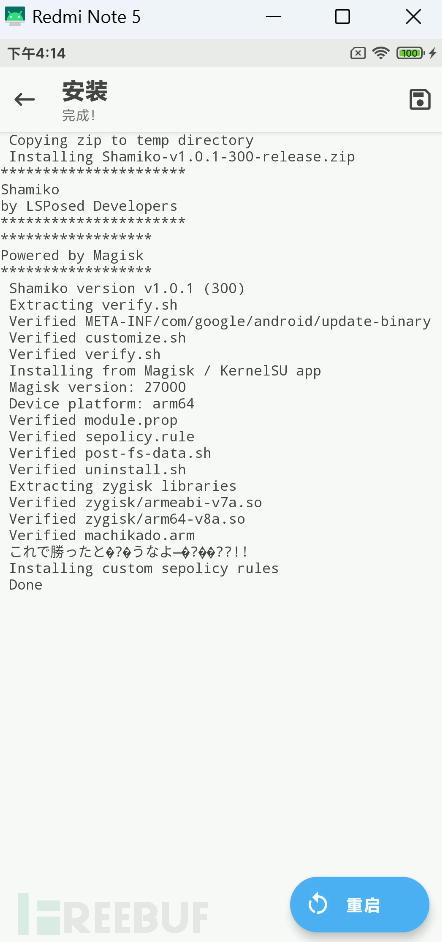

- 等待安装完成后,点击重启即可。

- 如果安装失败了,可以下载Shamiko的其他低版本尝试是否可行,如果Magisk是最新版,就用最新版的Shamiko。

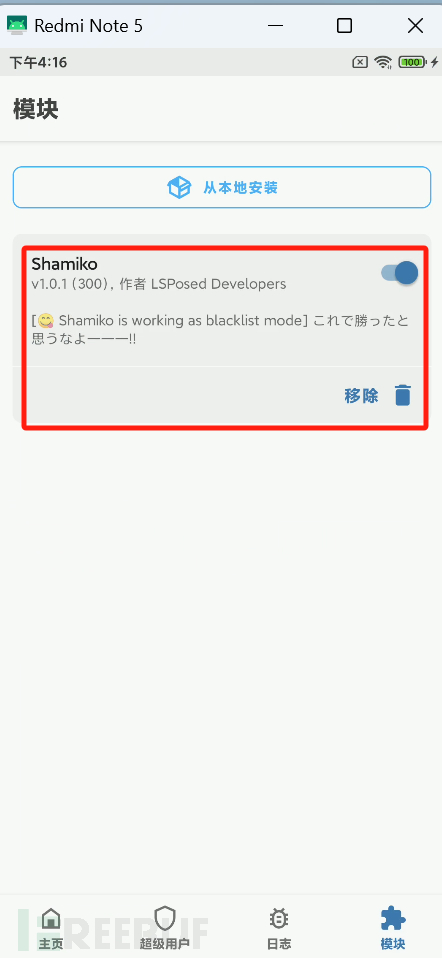

- 重启后查看模块,可以发现已经成功安装该模块。

- 此时可以看到使用的是黑名单模式。

- 配置排除列表来让这些软件检测不到Root。

(三)安装LSPosed框架

- 后续的模块安装中需要用到[LSPosed]( "https://magiskcn.com/lsposed-install")框架进行管理模块。

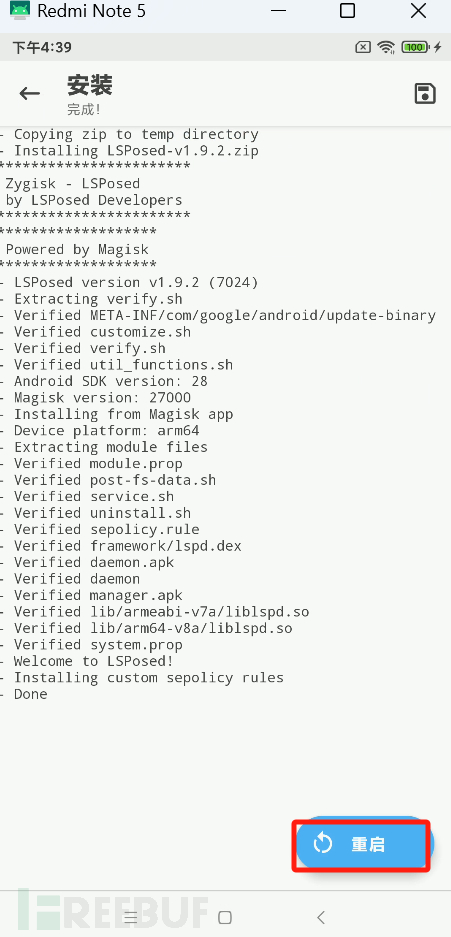

- 使用adb传入该安装包后,按照刚才的安装模块的方法进行安装LSPosed框架。

- 选择安装包进行安装

- 安装完成,重启一下

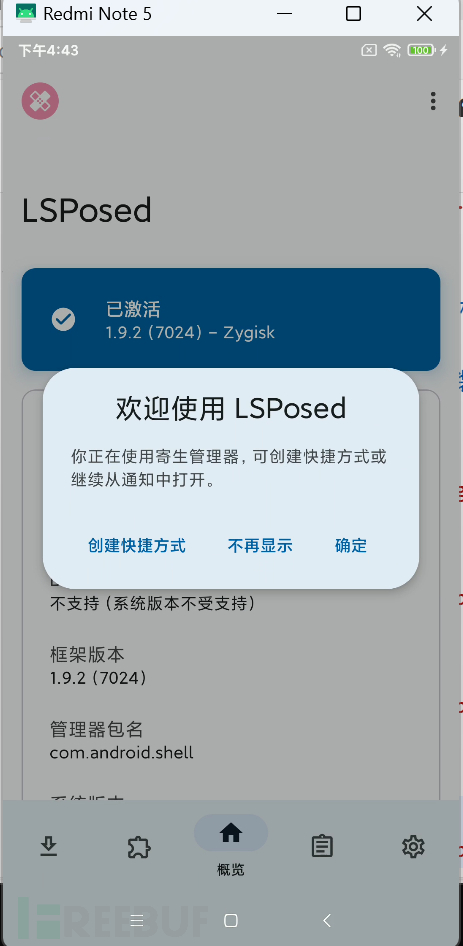

- 此时可以看到该模块成功安装。

- 该模块通过下拉通知栏进入。

- 可以在此模块中管理安装的模块。

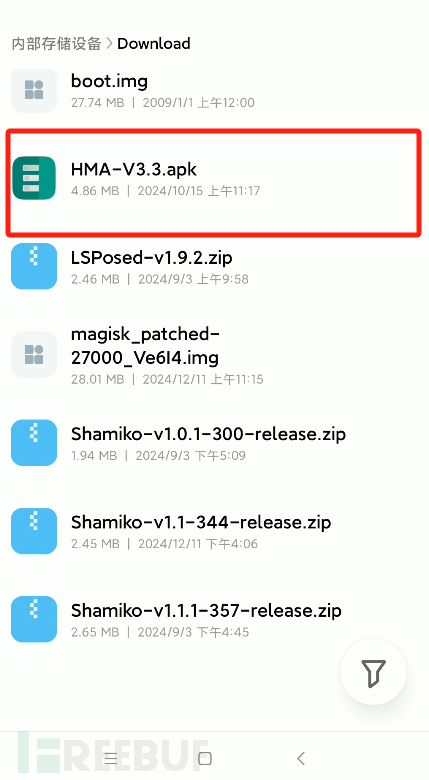

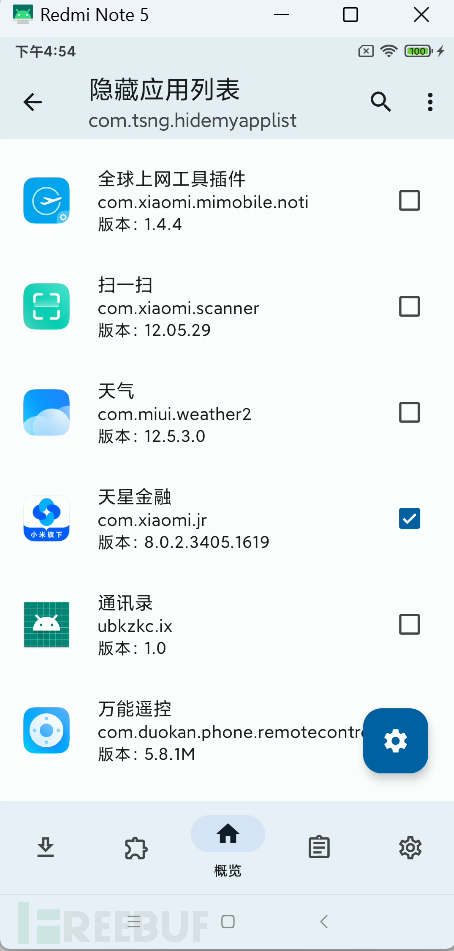

(四)隐藏应用

- 隐藏应用使用到LSPosed中的[Hide My Applist]( "https://github.com/Dr-TSNG/Hide-My-Applist/releases/latest")模块,可在Github上下载。

- 将下载好的应用包使用adb传入手机。

adb push HMA-V3.3.apk /storage/emulated/0/Download

- LSPosed的模块可以直接双击安装。

- 安装好后在通知栏中进入LSPosed,并且开启该模块。

- 将有Root检测到应用进行勾选,同时勾选一下系统框架。

(五)隐藏检测

- 经过上面的三个步骤已经完成了对root权限的隐藏,但是如果此时直接进行使用带有root检测的应用,如果没有隐藏到位,可能直接就被发现从而拉入黑名单设备了。所以为了避免这种情况的发生,需要在运行前进行root检测。

- 常用的隐藏root检测软件包括有momo、Ruru、Applist Detector,可以在Github中下载安装检测一下。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录