本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

写在前面的话

Unit 42的研究人员近期对合法流量中的威胁识别进行了深入研究,在此过程中,一种由Android Package Kit(APK)文件生成的活动吸引到了研究人员的注意力。因此,Unit 42的研究人员对该活动中的相关APK文件进行了深入调查,并成功发现了一系列针对国内用户的恶意APK活动,在此活动中,威胁行为者将会尝试利用恶意APK窃取目标用户的信息并执行金融欺诈攻击。

为了实现金融欺诈目的,威胁行为者会伪装成执法部门的工作人员,并告知目标用户他们的电话号码或银行账号涉嫌参与金融欺诈活动。接下来,他们会引导目标用户下载一个应用程序,并允许威胁行为者调查目标用户的银行交易记录。然后,威胁行为者会告知目标用户从应用程序中选择对应的银行并填写个人信息,其中包括支付卡的详细信息。此时,威胁行为者就可以提取或转移目标用户银行账号中的全部可用资金了。

在这篇文章中,我们将对这个伪装成“安全防护”产品APK的金融欺诈活动进行分析和介绍,并阐述该活动所使用的策略和技术。

恶意活动概述

早在2022年11月,研究人员就已经发现了这个恶意APK活动的迹象,销声匿迹了几个月之后,这个恶意软件活动于2023年9月份出现了激增,峰值达到了单月717次。

下图显示了2022年11月至2023年11月期间该恶意活动的感染尝试次数变化图:

真实案例

根据受害者的描述,当时受害者接到了一个自称为浙江省信息防控中心的电话,对方称他名下有一个电话号码在发诈骗短信,如果不报案就会把电话号码停机了。随即,对方为他转接到了xx市xx区公安局,“民警”表示他名下有一张招商银行的卡涉嫌洗黑钱。随后,并让他下载一个名为“安全防护”的软件。根据对方发来的链接,他一步步填写着自己银行卡号和支付密码等信息。威胁行为者随后便要求将他所有的钱转移到填写的银行账号中,以避免被冻结。接下来,他便开始将自己所有的钱全部转了进去,包括各种贷款平台借出来的钱。

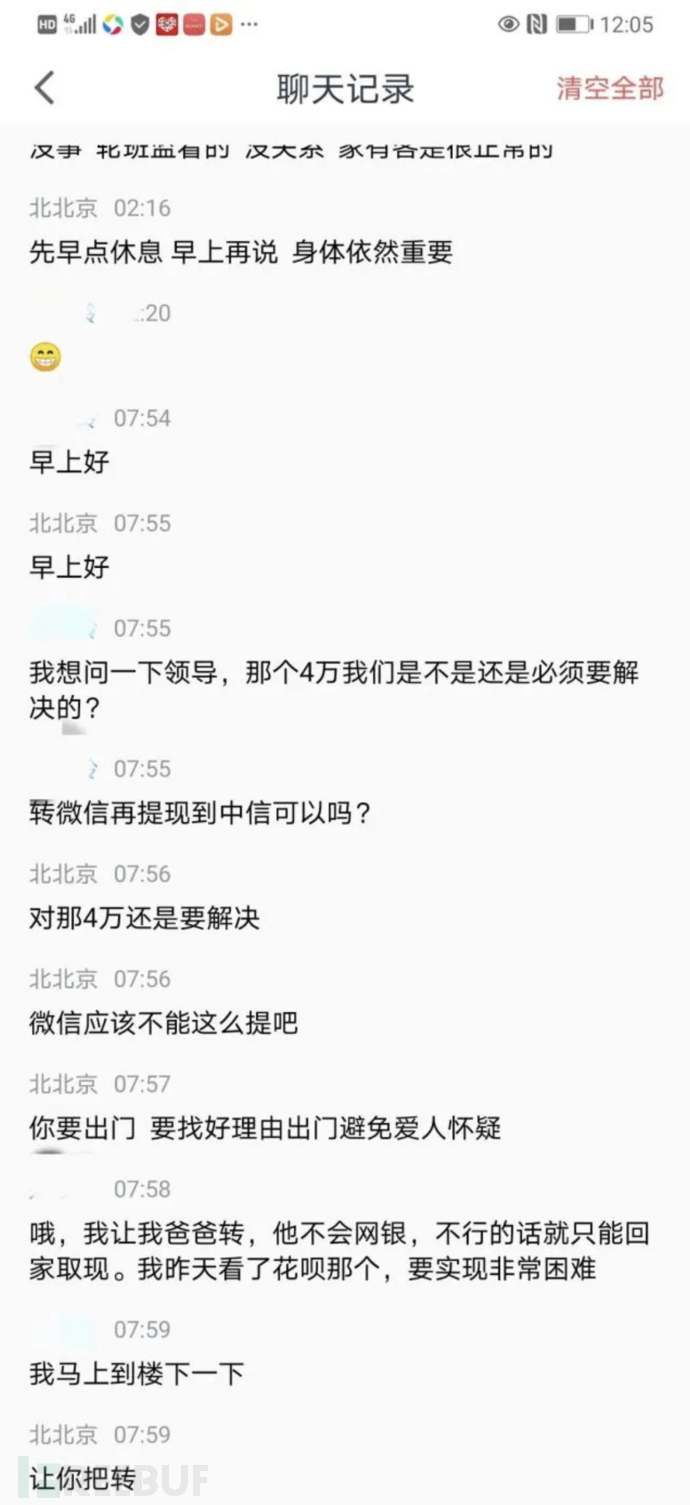

下图为目标用户与威胁行为者的聊天记录:

恶意软件分析

恶意软件安装

研究人员对恶意APK样本的分析结果表明,这个恶意APK肯定不符合Google Play官方应用商店的上架政策,因此目标用户肯定是从非官方的第三方源下载的这个APK文件。

研究人员认为,威胁行为者很可能是通过社会工程学技术来传播和发送这些恶意APK样本。同时,威胁行为者使用了这个恶意Android应用程序来冒充执法机构。他们声称,目标用户的银行账户涉嫌参与洗钱或其他与金融相关的犯罪活动。接下来,他们会给目标用户发送恶意APK应用程序包的下载链接,并敦促目标用户将个人信息和敏感数据输入到恶意应用程序之中。

恶意软件行为

这个恶意Android应用程序将安装在目标用户的移动设备上,应用程序名称为“安全防护”。执行后,该应用程序会请求以下权限才能拨打电话和接收短信:

android.permission.CALL_PHONE android.permission_RECEIVE_SMS

android.permission.CALL_PHONE权限将允许应用程序挂断电话,而android.permission_RECEIVE_SMS权限允许应用程序阻止Android设备接收短信。

如需控制或阻止电话呼叫以及短信消息,通常需要将应用程序设置为设备的默认电话/短信消息处理程序。下图显示的是该恶意软件尝试修改相关设置的请求界面截图:

通过阻止来电通话和短信消息,目标用户将无法接收到来自其他人或合法执法部门的有关金融欺诈攻击的警报提醒。

威胁行为者如何进行金融欺诈攻击

首先,威胁行为者会伪装成官方执法机构的工作人员,并声称木笔爱哦用户的电话号码或银行账号涉嫌参与金融欺诈活动。

为了让目标用户相信该应用程序是合法应用程序,威胁行为者还会提供一个合法的案件编号,并要求目标用户在恶意应用程序中搜索该案件编号。除此之外,威胁行为者还会生成一份虚假的法律案件文件,上面会写有目标用户的名字。如下图所示,恶意软件会尝试请求法律案件编号和相关人员的敏感个人信息:

一旦目标用户完全相信该应用程序来自真正的执法机构,威胁行为者就会引导目标用户下载下一阶段的Payload。该应用程序会以调查银行交易和存入资金来源为借口,通过发送下载链接来实现这一目的。

研究人员分析的恶意软件APK样本支持让目标用户选择相应的银行机构,选择完成之后,威胁行为者就会指示目标用户填写敏感的个人信息,其中还包括支付卡信息:

由于该恶意软件能够拦截目标设备的来电通话和短信消息,因此这些金融机构无法通过Android设备来联系目标用户,这将导致目标用户极大可能地落入威胁行为者的金融欺诈圈套中。

网络流量特征

WildFire沙箱环境能够捕捉、检测和阻止这种特定的恶意软件活动,从而更好地保护用户免受此类攻击的威胁。通过对动态分析日志进行调查,研究人员发现了Android设备跟远程节点之间的出站HTTP网络链接,即log[.]tbs[.]qq[.]com和52[.]221[.]181[.]208。

下面给出的是研究人员记录下的URL样例:

hxxp://log[.]tbs[.]qq[.]com/ajax?c=dl&k=27d9e98adf5322f7ed5d3ba399165d4f hxxp://52[.]221[.]181[.]208/api/GetCmd[.]aspx hxxp://52[.]221[.]181[.]208/api/getconfig[.]aspx hxxp://52[.]221[.]181[.]208/resource/260707[.]jpg

总结

在本文所分析的金融欺诈活动中,威胁行为者利用了信息差以及普通人对卷入违法事件的恐惧感,再加上精心设计的社会工程学技术,以获取巨额的非法收益。为了抵御此类网络威胁,我们建议广大用户不要从不受信任的移动应用商店下载任何第三方应用程序,也不要与未知来源共享个人敏感信息。

入侵威胁指标IoC

恶意APK样本

2cf117abf5ced6d37e98068d1961b85f400ecede4c11ebd69cc5cc9629aaaacd 6e43d2d4f14b26a75b9094eb1bd509b0f63e069a3c97867bfb0ac6c2a154dcd6 b0ad0de29f9c64e696212121e5e716b99668906d6531804fd6e5a55d95c9bd1f bf4a214782d6a3ce14fb37af919b4803d3013cc5774b2782290e33985bebd01b d342c40f126a150cd93da083c237cda7d9fc739a2050a819573b5fb4a3a67026

基础设施

13[.]250[.]172[.]152 18[.]143[.]192[.]34 18[.]166[.]72[.]58 52[.]221[.]181[.]208

参考链接

https://www.paloaltonetworks.com/network-security/security-subscriptions

https://start.paloaltonetworks.com/contact-unit42.html

https://play.google.com/about/developer-content-policy

https://new.qq.com/rain/a/20210506A00ZLG00

https://www.thepaper.cn/newsDetail_forward_13049550

https://www.virustotal.com/gui/file/2cf117abf5ced6d37e98068d1961b85f400ecede4c11ebd69cc5cc9629aaaacd

参考资料

https://unit42.paloaltonetworks.com/malicious-apks-steal-pii-from-chinese-users/