本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

1. 总体概述

随着5G时代的到来,再次促进移动互联网的飞速发展,移动支付、网络购物等网络便捷方式确实给用户带来非常好的体验,但是,网络诈骗案件频发,给用户的个人隐私,个人财产的安全造成极大的威胁,再加上受疫情的影响,经济下滑,给大家造成巨大的经济压力,不法分子就利用用户缺钱的现状,伪装成各类贷款软件,诱骗给用户提供贷款业务,利用后台制作话术,业务场景十分逼真,让用户防不胜防。

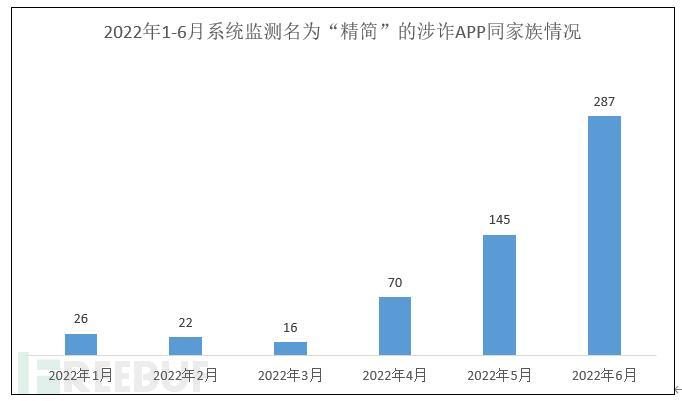

涉诈类应用监测、研判分析一直是恒安嘉新暗影移动安全研究室关注的重点,在日常涉诈应用监测中,研究人员分析发现,一款名为“精简”的贷款类涉诈APP,伪装成中国农业银行图标,冒充贷款业务,实际上是窃取用户的证件信息(真实姓名、证件号、证件正面照片、证件反面照片、手持证件照片)、银行卡信息(预留手机号、开户银行、银行卡号)、手写签名等信息,后台服务器在美国、新加坡,截止目前,系统监测发现566款同家族变种应用,其中,6月份最多,数量为287个,其次是5月份,数量为145个,2022年1-6月份系统监测名为“精简”的涉诈APP同家族情况如图1-1所示。

图1-1 2022年1-6月系统监测名为“精简”的涉诈APP同家族情况

本文将从该应用的运行原理、技术原理、同家族关联分析、溯源分析、封堵处置等不同维度,全面阐述应用的运行过程,诈骗手段,以及采用的技术手段,一方面,让用户对这类贷款类应用的套路全面了解,另一方面,给监管部门封堵处置提供一定的技术思路,以便达到减少用户的个人信息泄露的风险,避免用户个人财产受到损失。

2. 基本信息

该应用冒充中国农业银行图标,冒充农业e贷,从证书签名的时间来看,应用是最新打包的,详细信息如表1所示。

表1 应用基本信息

应用名称 | 精简 |

MD5值 | 8930A469A3137DCFD621F6C02FAA241E |

应用包名 | cn.woaatydogj.yhkgyott.bbrlu.ipswrchneitegtelznndqgsdukiivigjys otpxjzqxhvrfbklzwxjqmmbov |

应用版本 | 1.0.0 |

应用签名 | CN=e91afa51af6a4d9,OU=b474,O=6b9d9fbbbc,L=0de34f1e0bf4, ST=14df4ff45ca6e4d80cee57b6,C=4cc6591 |

签名MD5 | b715b6d615d527d0a41864bd7294b93d |

证书起始时间 | 2022-06-06 13:14:44 |

证书截止时间 | 2033-05-19 13:14:44 |

安装图标 |

|

3. 详细分析

3.1 运行原理分析

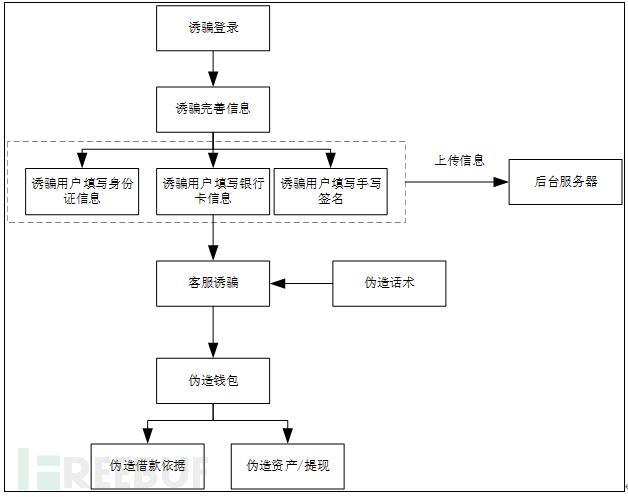

下面将模拟用户使用该应用,从实际功能来看,这类贷款类诈骗应用是如何诈骗用户的,任意手机号码登录,诱骗用户完善信息,填写证件信息、银行卡信息、用户签名等,并上传至后台服务器,并伪造借款合同,利用后台设计的话术客服诱骗。

应用业务流程如图3-1所示:

图3-1 应用业务流程图

3.1.1 登录功能

启动后,是一个注册/登录界面,要求用户输入手机号码和验证码,但应用并没有做真实的验证码,当用户输入任意手机号码,然后点击验证码后,应用会自动生成一个6位验证码并填充,即可登录成功,如图3-2所示。

【温馨提醒:正规软件会有严格的注册/登录验证,不会默认自动生成】

前端服务器地址: http://[*].itfrs.xyz/?_proxy=http://idayq.tyhrf.xyz

后端服务器地址:http://[*].cfdya.xyz/api/v2/user/no_password

图3-2 登录界面

3.1.2 完善信息功能

登录成功后,要求用户完善信息,用户可以返回到首页,但是借款时还是会要求用户完善个人信息,分别是证件信息(真实姓名、证件号、证件正面照片、证件反面照片、手持证件照片)、银行卡信息(预留手机号、开户银行、银行卡号)、手写签名,提交后,会伪造借款审核等待界面,如图3-3和3-4所示。

【温馨提醒:用户互联网上,未确认安全的情况下,不要填写个人真实信息】

服务端地址:

http://[*].cfdya.xyz/api/v2/user_info/idcard

http://[*].cfdya.xyz/api/v2/user_info/bankcard

http://[*].cfdya.xyz/api/v2/user_info/sign

图3-3 完善信息界面

图3-4 伪造借款界面

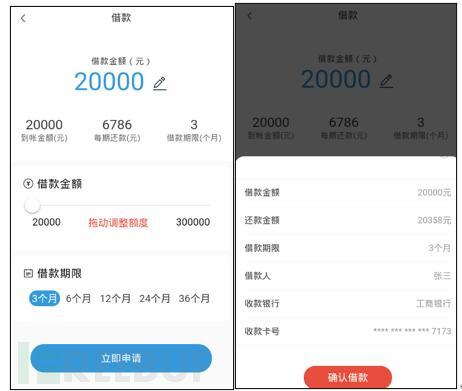

3.1.3 钱包功能

钱包功能,显示用户的资产、借款进度银行卡信息等内容,如图3-5所示。

【温馨提醒:这些信息都是后台设置的,用户不可轻易相信】

服务端地址:

http://[*].cfdya.xyz/api/v2/order/info

http://[*].cfdya.xyz/api/v2/user_info/bankcard

http://[*].cfdya.xyz/api/v2/config/info

图3-5钱包功能界面

3.1.4 客服功能

客服功能,应用利用某客服,作为后台与用户沟通的平台,如图3-6所示。

【温馨提醒:请勿相信客服中聊天内容,内容是自动化话术模板生成】

客服地址:

https://new-api.*.com/widget/scheduler?ent_id=501bb9c876de95a441b2c80616e346e9

https://vuy1df.*.com/widget/standalone.html?eid=501bb9c876de95a441b2c80616e346e9

应用ID:501bb9c876de95a441b2c80616e346e9(应用在某客服SDK中的唯一识别ID)

图3-6客服功能界面

3.1.5 我的功能

我的功能,展示钱包总览,借款情况,我的资料,借款信息,查看还款,账号设置,常见问题,关于,如图3-7所示。

【温馨提醒:请勿相信这些内容,内容是后台伪造的】

服务端地址:http://[*].cfdya.xyz/api/v2/user_info/idcard

图3-8我的功能界面

3.1.6 后台服务器

在完善功能章节,应用会收集用户的证件信息(真实姓名、证件号、证件正面照片、证件反面照片、手持证件照片)、银行卡信息(预留手机号、开户银行、银行卡号),上传至后台服务器,如图3-9所示。

【注意:后台地址域名是根据服务器返回的JS任意变化的】

http://[*].wfdyhs.xyz/admin/login.html

http://[*].cfdya.xyz/admin/login.html

图3-9后台服务器界面

服务器域名对应IP地址:

序号 | IP地址 | IP地址归属地 |

1 | 54.254.228.53 | 新加坡 亚马逊云 |

2 | 18.128.183.249 | 美国 亚马逊云 |

3 | 52.74.35.154 | 新加坡 亚马逊云 |

3.2 技术原理分析

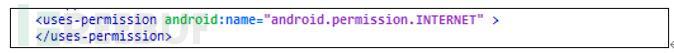

3.2.1 权限分析

从应用的权限来看,应用只有访问网络的权限,可以判定这类诈骗应用主要功能并不是通过代码实现的,而是其他方式快速构建诈骗页面,如:JS,申请权限如图3-10所示。

图3-10权限注册

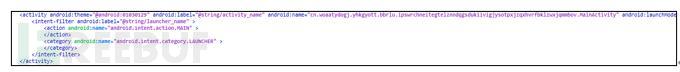

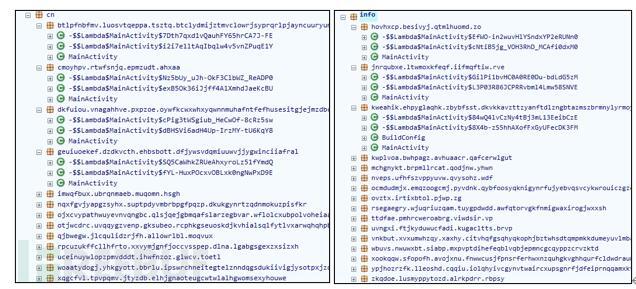

3.2.2 代码架构分析

从代码注册的activity来看,应用只注册了一个activity,如图3-11所示,理论上也应该只有一个类,但实际代码确有130个类,并且代码结构基本上一致,只是服务端的地址不同,从此可以推断出这类应用开发极其简单,变种应用非常容易,代码架构如图3-12所示。

图3-11 activity注册

图3-12相似代码架构

3.3.3 实现原理分析

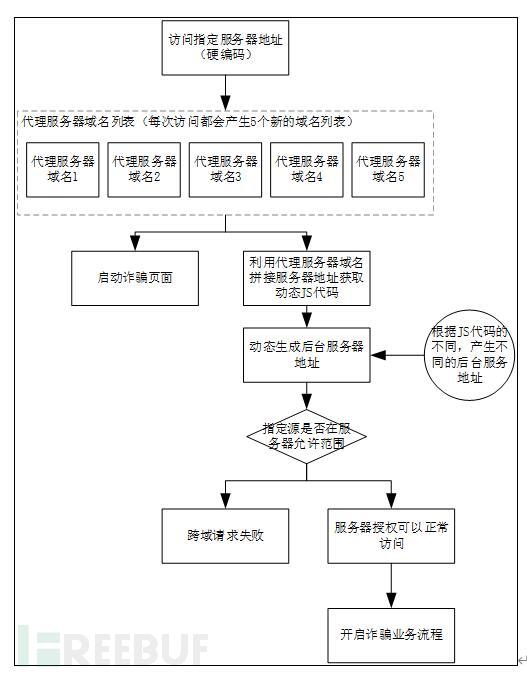

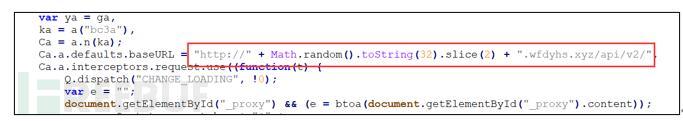

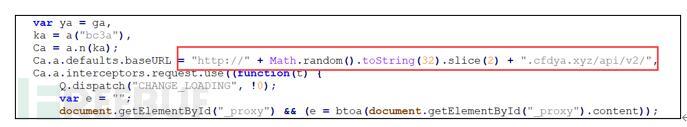

应用会访问指定服务器,然后从服务器返回5个新的域名列表作为服务器,然后随机取一个域名作为后续访问主域名,利用代理服务器域名拼接后访问真实服务器,如图3-13所示。

图3-13 关键代码

应用网络流程原理图如图3-14所示。

图3-14 应用网络流程原理图

步骤1:访问服务器地址,返回代理服务器列表,并随机取一个,作为新的代理地址,便于后续的访问。

服务器地址:

http://api.wfrhyu.xyz/api/config/proxy_servers?key=33157c41b75ccf0ee7f2ff520f47cfbd3fa3c540

返回新的代理服务器域名列表:

proxy_servers=http://329996016.frgy.xyz,http://1036942069.gfchf.xyz,http://311633204.herki.xyz,http://562520781.ksdxi.xyz,http://1323304164.xfwyi.xyz

【注意:每次访问服务器地址,返回的代理服务器域名都是不同的,防止被封】

例如,代理服务器取值为1093702718.gfchf.xyz。

新地址: http://1093702718.gfchf.xyz/?_proxy=http://idayq.tyhrf.xyz

步骤2:从服务器中动态获取JS代码,代码内容有服务器控制,可以任意替换内容,主要是替换后台服务器域名,然后利用JS代码生成新的后台地址,如图3-15所示。

获取JS服务器地址: http://1093702718.gfchf.xyz/js/app.f811b5ca.js

图3-15生成新的后台地址代码

【注意:后台是可以控制不同JS代码,以便动态更新后台域名,防止被封】

不同时间测试,获取到新的JS代码,算法一致,二级域名不同,如图3-16所示。

图3-16不同的后台地址代码

步骤3:利用HTTP OPTION预检请求的方式,让服务器判定上述生成的域名是否在指定源范围,进行后续的诈骗流程,通信数据包如图3-17所示。

图3-17通信交互数据包

3.2.4 对抗技术分析

(1)服务器地址随机变化,对抗封堵

首先是,应用硬编码的服务器地址多变,代码如图3-18,其他服务器域名列表如表2所示。

图3-18获取代理服务器域名URL

根据应用的代码架构,发现该类诈服务器地址是硬编码到代码中的,新变种只需替换该服务器地址即可,获取到34个不同服务器域名,给监管部门封堵域名提供难度。

表2 硬编码的服务器域名列表

序号 | 服务器域名 |

1 | api.adxtf.xyz |

2 | api.afeyf.xyz |

3 | api.cesyf.xyz |

4 | api.ctihu.xyz |

5 | api.gthkiyi.xyz |

6 | api.gytkc.xyz |

7 | api.hkcrf.xyz |

8 | api.htreh.xyz |

9 | api.hytgu.xyz |

10 | api.iersy.xyz |

11 | api.igfic.xyz |

12 | api.irfged.xyz |

13 | api.mprfe.xyz |

14 | api.pdsxa.xyz |

15 | api.psfdgf.xyz |

16 | api.sdrug.xyz |

17 | api.sdxtu.xyz |

18 | api.uhfis.xyz |

19 | api.uikdfr.xyz |

20 | api.wfrhyu.xyz |

21 | api.xfedg.xyz |

22 | appapi.afdr.xyz |

23 | appapi.mgtit.xyz |

24 | appapi.mkigfr.xyz |

25 | appapi.rhytu.xyz |

26 | appapi.seui.xyz |

27 | appapi.tfsuy.xyz |

28 | appapi.thyiu.xyz |

29 | appapi.tkiyf.xyz |

30 | appapi.tykiuf.xyz |

31 | appapi.xdewi.xyz |

32 | appapi.xdsut.xyz |

33 | appapi.xfdier.xyz |

34 | appapi.yukid.xyz |

(2) 代理服务器域名随机变化,对抗封堵

应用访问步骤1的服务器后,每次获取代理服务器域名5个,不同时间访问,域名服务器域名不同,然后随机取其中1个作为代理服务器域名,如图3-19所示。

图3-19代理服务器域名多变

(3) 后台服务器一级域名和二级域名随机变化,对抗封堵

后台服务器域名是通过步骤2获取到的代理服务器域名+/js/app.f811b5ca.js作为新的服务器地址,从服务器上获取到JS代码(JS代码服务器是可以任意替换),JS代码中可知,后台服务器的一级域名是根据不同的JS代码而变化;二级域名是根据JS代码生成一个11位由数字和子母组成的随机字符串,比如:ilqogusa4vo.wfdyhs.xyz、5ngrh2akh5.wfdyhs.xyz等,如图3-20所示。

图3-20后台服务器一级和二级域名多变

(4) HTTP OPTIONS 预检请求

检测服务器所支持的请求方法:OPTIONS 方法用于获取目的资源所支持的通信选项。客户端可以对特定的 URL使用OPTIONS方法。

CORS中的预检请求:CORS(Cross-Origin Rescource Sharing):跨域资源共享,是W3C推荐使用的一种跨域的访问验证的机制,让服务器能声明允许的访问来源,HTTP头决定浏览器是否让前端JavaScript代码获取跨域请求的响应,这种机制让Web应用服务器能支持跨站访问控制,使跨站数据传输更加安全,减轻跨域HTTP请求的风险。

跨域预检请求流程如图3-21所示:

Access-Control-Request-Method字段:告知服务器实际请求所使用的 HTTP 方法。

Access-Control-Request-Headers字段:告知服务器实际请求携带的自定义首部字段。

该应用实际通信过程交互数据包如图3-22所示,预检请求通过后,就可以真实访问,如图3-23所示。

图3-22跨域预检请求

图3-22跨域预检后真实访问

4.同家族关联分析

同家族指的是这类应用具有代码相似性,特征相似性,即包名、签名、通联地址、开发者、邮箱、手机号等内容相同,具有同一家企业或者同一类开发者生成,它们之间具有一定的关联性,是一个非常重要的特性,能够为监管部门处置提供一定的参考依据。

利用恒安嘉新APP全景态势分析平台中的涉诈家族关联功能分析,目前发现556个代码相似应用,其中,566个不同包名,21个不同通联地址,24个不同仿冒应用名称,556个不同签名,涉诈家族关联分析如图4-1所示。

图4-1 涉诈家族关联分析

4.1 应用名称分析

从仿冒应用名称的角度分析,仿冒名称为精简的应用最多,多达383个,其次是仿冒纯净版,数量为71个,第三是ABC,数量为55个,还有工行E贷、净化板、简易、纯享版等,常用的仿冒应用名称TOP10分布情况如图4-2所示。

图4-2 常用的仿冒应用名称TOP10分布情况

4.2 应用包名分析

从应用的包名来看,这类应用包名是随机生成的,并没有任何规律,同家族关联分析发现566个不同包名并涉及566个样本,说明新变种应用是更换包名的,下面是部分应用包名列表情况,如表3所示。

表3 部分应用包名列表情况

序号 | 包名 |

1 | cn.awfpltjeuv.nzcrnyunmbb.opoohkfg.rkvtegqkzdrrqwon |

2 | cn.axkrtn.egjyjprslp.edyvacgv.jvuetmtelenkyyfyndl |

3 | cn.dnojaufqmc.hkepnhg.evceex.awlgnum |

4 | com.bhcjyidz.suhteplt.fkhet.kjxvtkrotppwwrljudyvmbovxrzkmtzeiutrwbhp |

5 | com.blmftg.mzyjdek.wyvzdvkxv.ktnkulgvrpoofyqhqgkgxtwlnuvlbwgnngmlocoxmtx |

6 | com.ruhzfos.uttffungi.gcmi.jnlmmeetlonxhoccsjqj |

7 | im.fcqwlp.oikrgissih.gblngapwh.arceujdlgcyr |

8 | im.arkzynb.ynthpoobous.zsgdem.ibsusz |

9 | im.atcnqmu.lxnzgqp.hlcr.zfugmjswsjovtrsdultfmylkrdqnwrmrsjtws |

10 | info.aamywoer.cvikove.zpfbfawk.vrlfnqdklby |

11 | info.aioxftu.ssspgyrgt.dmluopltv.ycqhokwjcsxzmceupmglalzrwhypcjq |

12 | info.gncsimr.fvsnspgyeh.iiau.qkzcvbnfh |

13 | net.cennuwilzmh.cktlftgsxyfojvdkj.atlxwr.kknkiwahkhynuin |

14 | net.cvplroo.nxzihyovifj.mbat.pxduwekw |

15 | net.bfuscvjqv.wuclwrewgf.dikaut.nxggjxybuxprsfdsmuppawxz |

16 | tv.gdzathb.ogpghdwedgs.tqbvma.ykqjrkthclfdxlgky |

17 | tv.alkmisyajr.ajxwewxassa.oqrvho.iioxlmjuurmhxmkjkioqdoigim |

18 | tv.almumw.geyjtuuiaa.blkzwbrpm.lcmupks |

19 | us.holvtqkh.bkvhypv.wzikocje.ijatpzeiworxbeqlod |

20 | us.huoilxg.ibntymnuenb.pzld.mmqnzobpkqlylpsazplszs |

4.3 通联地址分析

从3.2.4章节,可知应用采用多种对抗技术,使用代理服务,利用远程服务器动态提供JS脚本的形式,以及利用随机代码不断生成一级域名、二级域名不断变化的服务器地址,导致服务器地址每次访问都会不一样,下面是监测到部分服务器列表情况,如表4所示。

表4 部分通联服务器列表情况

序号 | 服务器域名 |

1 | api.wfrhyu.xyz |

2 | idayq.tyhrf.xyz |

3 | 1093702718.gfchf.xyz |

4 | 7gbaup1obfg.wfdyhs.xyz |

5 | 10987204.ksdxi.xyz |

6 | 7s1p1408s0g.wfdyhs.xyz |

7 | 364981832.herki.xyz |

8 | 3r3l7i72p9.wfdyhs.xyz |

9 | 900217787.gfchf.xyz |

10 | ebi1rfa34fo.wfdyhs.xyz |

11 | 145996587.ksdxi.xyz |

12 | c0gu8ct67u.wfdyhs.xyz |

13 | vuy1df.chatnow.mstatik.com |

14 | edge-api.meiqia.com |

15 | static.meiqia.com |

16 | new-api.meiqia.com |

17 | camorope-client-a.meiqia.com |

4.4 应用签名分析

从应用的签名来看,这类应用签名也是随机生成的,并没有任何规律,同家族关联分析发现566个不同签名并涉及566个样本,说明新变种应用是更换签名的,该应用的签名时间是2022-06-06 13:14:44,而到6月9日应用服务器失效,之间间隔时间是3天,说明这类应用会频繁更换签名,下面是部分应用签名列表情况,如表5所示。

表5 部分应用签名列表情况

序号 | 证书开发者 |

1 | CN=e8200691b3b831d,OU=4486,O=336082d507,L=3453b76fffec,ST=cd2088a64798525dc2450f59,C=90ae3b8 |

2 | CN=841d06c7f50286e,OU=2398,O=487236718c,L=53a2da3e933f,ST=956fa08ee1083044c51d0be2,C=fc17834 |

3 | CN=409716c8e65029c,OU=9844,O=00a7c0a3c9,L=c9ef1464e209,ST=41477fa065692bbac3a5563a,C=db41d4b |

4 | CN=f39fb9dd41a178c,OU=e02a,O=4f0b9222e2,L=af0655264809,ST=f7be904f50e5c96d2e8f1d31,C=07ab00f |

5 | CN=907869f212867b51275a4291048d58a2 md,OU=3e08a0c18461ef10c781990009311e7a md,O=9ad2eb39ecc07519579a32054d30e4a8 md,L=3e08a0c |

6 | CN=3fc6532da881cf8,OU=1f56,O=efb392e757,L=a62407b43106,ST=4e881f9a5215b22727e6bdb0,C=9d71757 |

7 | CN=f92d5eaad0a4a07,OU=f5ea,O=c03bf90367,L=895bbfd5df60,ST=015276df53febd7adeb46b92,C=c2050bd |

8 | CN=c6f76e85289ab9c,OU=552d,O=4b0080c2d6,L=e419ec6a0bdf,ST=1a9b72f84633a3834ecc480a,C=db7ac51 |

9 | CN=9da862dce94a3c8057e7341cde711a19 md,OU=5e28b315b52cd89f4e9c9409b4c0e7b1 md,O=affe83323cffe1a89eb27edc01c16e43 md,L=5e28b31 |

10 | CN=08d5a8576a72b62,OU=8e89,O=2f06f64dd9,L=7755a5f9aabb,ST=df90d84624b8a1410027bd51,C=06f208e |

11 | CN=044c1bbebaa9526,OU=78d7,O=7a09a142a2,L=4ef2ab9c3206,ST=20aa49f1897b454ed4a5106a,C=89e1067 |

12 | CN=22a3c6e8c062eb66f7807e7b0dd09ff3 md,OU=5a60414868dfc54885010aa713a21d89 md,O=d4525435e8b20d9c9bf4c3faeb5caebf md,L=5a60414 |

13 | CN=afe5b3e5ec474eb,OU=d63a,O=64d613c160,L=e29c2d22f23e,ST=0169b1120406f92a80cb54c5,C=661f131 |

14 | CN=5f7d014a2db59f4,OU=5fb9,O=7196674adc,L=0b4fccfb5f39,ST=b34c9587cb9bd03c90094d92,C=c90a4de |

15 | CN=965fb3458037af1,OU=bdd2,O=a9ca5bbf08,L=d637f3ba2f12,ST=39d64d8ee8ed909229c6b176,C=32e51fb |

16 | CN=70010e37dd4a503,OU=9755,O=a66e53581c,L=5e8c4aea327e,ST=c690fbfc28de06cdd9725740,C=4f3a44b |

17 | CN=e9576c63137e023,OU=3d7c,O=7559f2f761,L=75e38f84bc8c,ST=3125bc23fbee3ef74abb5455,C=0565b64 |

18 | CN=6459ef9e1116f96,OU=2c5b,O=b777e3182b,L=675f359946eb,ST=1f7c5e9f591edef3ec57c0e8,C=8f03307 |

19 | CN=db23d20c6dbd182,OU=ba3a,O=04dedba9b6,L=99922b94b1c2,ST=a4d4b00936f00edefd4f9cd0,C=35a87ac |

20 | CN=b9ce670220002b3,OU=0c18,O=ea244d2d80,L=9fe6ef24e813,ST=e31cd84534b82dee4a42f0f,C=c2b2ca1 |

4.5 安装图标分析

从仿冒应用图标的角度分析,发现该类应用经常伪装成美团、京东、花呗、民生银行、农业银行、工商银行等安装图标,迷惑用户以为是正规银行或者应用贷款服务,危害极大,也是国家专项整治的贷款类诈骗应用,常用的伪装正规应用图标情况,如图4-3所示。

图4-3 常用的伪装正规应用图标情况

5. 溯源分析

根据上文分析可知,服务器api.wfrhyu.xyz是后续获取随机代理服务器的关键,分析过程中发现api.wfrhyu.xyz已经失效,应该是被封堵处置了或者是失效了,但是一级域名wfrhyu.xyz还是存活的,也就是攻击者可以更换新的子域名,重新开始诈骗,经过溯源分析发现域名wfrhyu.xyz的子域名多达2999个,对应的IP地址有4个,IP地址的归属地都是新加坡 亚马逊云,表6是部分子域名列表情况。

表6 部分wfrhyu.xyz子域名列表

域名 | IP | IP归属地 |

lele.wfdyhs.xyz | 54.179.74.114 | 新加坡 亚马逊云 |

m.wfdyhs.xyz | 18.142.241.71 | 新加坡 亚马逊云 |

webmail.wfdyhs.xyz | 54.179.74.114 | 新加坡 亚马逊云 |

pop3.wfdyhs.xyz | 54.179.74.114 | 新加坡 亚马逊云 |

www.wfdyhs.xyz | 54.179.74.114 | 新加坡 亚马逊云 |

localhost.wfdyhs.xyz | 54.179.74.114 | 新加坡 亚马逊云 |

admin.wfdyhs.xyz | 18.142.241.71 | 新加坡 亚马逊云 |

imap.wfdyhs.xyz | 18.142.241.71 | 新加坡 亚马逊云 |

autodiscover.wfdyhs.xyz | 54.179.74.114 | 新加坡 亚马逊云 |

pop.wfdyhs.xyz | 54.179.74.114 | 新加坡 亚马逊云 |

pda.wfdyhs.xyz | 18.142.241.71 | 新加坡 亚马逊云 |

t.wfdyhs.xyz | 18.142.220.91 | 新加坡 亚马逊云 |

service.wfdyhs.xyz | 18.142.220.91 | 新加坡 亚马逊云 |

login.wfdyhs.xyz | 18.142.241.71 | 新加坡 亚马逊云 |

sms.wfdyhs.xyz | 54.179.74.114 | 新加坡 亚马逊云 |

i.wfdyhs.xyz | 3.0.162.80 | 新加坡 亚马逊云 |

legacy.wfdyhs.xyz | 54.179.74.114 | 新加坡 亚马逊云 |

sites.wfdyhs.xyz | 3.0.162.80 | 新加坡 亚马逊云 |

archive.wfdyhs.xyz | 18.142.241.71 | 新加坡 亚马逊云 |

ns5.wfdyhs.xyz | 18.142.241.71 | 新加坡 亚马逊云 |

6. 处置建议

从监管处置的角度来看,一般情况下是封堵应用的下载链接和通联地址,甚至后台地址,但是由于该类应用采用了部分技术对抗手段,仅仅封堵下载链接或者是上传用户信息的服务器地址,并不能完全阻断,必须封堵其服务器地址的源头,增加开发成本,才能尽可能的达到处置效果。

从3.2.4章节,可知应用使用了代理服务器,同时通联地址存在服务器地址随机变化、代理服务器域名随机变化、后台服务器一级域名和二级域名随机变化等特征,但是,从拦截的应用通信的数据包来看,代理服务器,后台服务器域名等都是通过硬编码到代码中的初次访问服务器的链接开始的,如:

“http://api.wfrhyu.xyz/api/config/proxy_servers?key=33157c41b75ccf0ee7f2ff520f47cfbd3fa3c540”,域名wfrhyu.xyz是根服务器域名地址,其后续都是利用代码随机生成服务器地址,因此处置必须封堵域名wfrhyu.xyz以及域名对应的IP地址,也就是找到应用访问服务器的根域名,这样才能让变种应用彻底更换域名,增加投入成本,到达封堵处置的效果。

(1)处置前端域名链接

api.adxtf.xyz

api.afeyf.xyz

api.cesyf.xyz

api.ctihu.xyz

api.gthkiyi.xyz

api.gytkc.xyz

api.hkcrf.xyz

api.htreh.xyz

api.hytgu.xyz

api.iersy.xyz

api.igfic.xyz

api.irfged.xyz

api.mprfe.xyz

api.pdsxa.xyz

api.psfdgf.xyz

api.sdrug.xyz

api.sdxtu.xyz

api.uhfis.xyz

api.uikdfr.xyz

api.wfrhyu.xyz

api.xfedg.xyz

appapi.afdr.xyz

appapi.mgtit.xyz

appapi.mkigfr.xyz

appapi.rhytu.xyz

appapi.seui.xyz

appapi.tfsuy.xyz

appapi.thyiu.xyz

appapi.tkiyf.xyz

appapi.tykiuf.xyz

appapi.xdewi.xyz

appapi.xdsut.xyz

appapi.xfdier.xyz

appapi.yukid.xyz

(2)处置后台域名链接

wfdyhs.xyz

cfdya.xyz

(3)处置IP地址

3.0.162.80

18.142.220.91

54.179.74.114

18.142.241.71

7. 总结

综上所述,该应用伪装成正规应用的安装图标,诱骗用户下载,伪造贷款服务,实际上是窃取用户的证件信息(真实姓名、证件号、证件正面照片、证件反面照片、手持证件照片)、银行卡信息(预留手机号、开户银行、银行卡号)、手写签名等信息,同时采用多种对抗技术,防止域名服务器被封堵,该应用提供虚假贷款,给用户的个人信息造成严重的安全风险,甚至会给用户带来一定经济损失的风险。

恒安嘉新暗影移动安全实验室在此提醒广大用户,不轻易相信陌生人,不贪图小便宜,不轻易点击陌生人发送的链接,不轻易下载不安全应用,不安装非正规途径来源的APP。

安全从自身做起,建议用户在下载软件时,到正规的应用商店进行下载正版软件,避免从论坛等下载软件,可以有效的减少该类病毒的侵害;

很多用户受骗正是因为钓鱼短信的发件人显示为10086、95588等正常号码而放松安全警惕导致中招,运营商需要加强对诈骗的监控打击力度;

各大银行、各支付平台需要加强对各自支付转账渠道的监管,完善对用户资金转移等敏感操作的风控机制,防止被不法分子利用窃取用户网银财产;

警惕各种借贷软件的套路,不要轻易使用借贷类App。