自2024年年中首次出现以来,名为"Hellcat"(地狱猫)的复杂勒索软件已成为网络安全领域的重大威胁。该恶意软件迅速进化其攻击能力,专门针对政府部门、教育机构和能源基础设施等关键领域。

该组织不仅对数据进行加密,还运用心理战术武器化手段,利用此前未知的漏洞来最大化对受害者业务的影响,从而提高赎金支付金额。

该勒索软件采用RaaS(Ransomware-as-a-Service,勒索软件即服务)模式运营,允许附属机构部署恶意软件,同时与开发者分享利润。

这种商业模式加速了地狱猫在全球各行业的扩散,其攻击手段也日趋复杂。

该组织采用双重勒索策略,在加密前先窃取敏感数据,并威胁如果赎金要求得不到满足将公开这些数据。

博通(Broadcom)研究人员发现地狱猫具备高级漏洞利用能力,能够成功利用零日漏洞(包括最近发现的Atlassian Jira漏洞)在目标环境中建立初始立足点。

分析显示,地狱猫通过多阶段攻击方式展现出绕过传统安全控制的卓越能力,采用反射式代码加载技术直接在内存中执行恶意代码,有效规避基于文件的安全解决方案检测。

地狱猫已对多个行业的实体造成严重影响,成为全球组织的重大威胁。

安全专家观察到针对关键基础设施的攻击日益精准的令人担忧趋势,表明该组织的战术正变得更加精细,目标选择更具战略性。

感染链与持久化机制

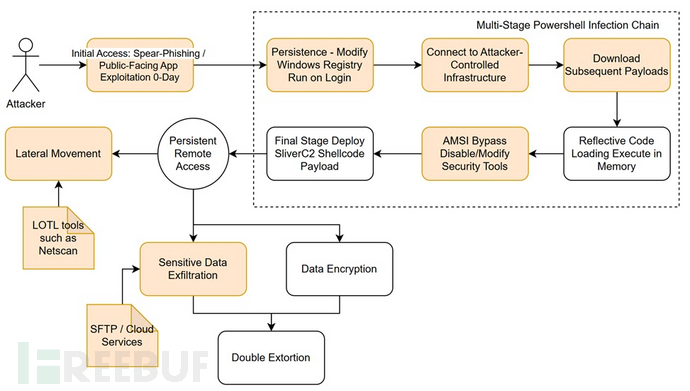

地狱猫的攻击链始于通过鱼叉式钓鱼邮件(包含恶意附件)或利用面向公众的应用程序(通常借助零日漏洞)获取初始访问权限。

感染链(来源:博通)

感染链(来源:博通)

成功入侵后,攻击者会部署复杂的多阶段PowerShell感染链,通过修改Windows注册表运行键值建立持久性,确保恶意脚本在用户登录时自动执行。

该PowerShell脚本随后连接到攻击者控制的基础设施下载后续有效载荷,同时采用AMSI(反恶意软件扫描接口)绕过技术禁用或修改安全工具。

最后阶段通过shellcode有效载荷部署SliverC2(一种命令控制框架),获取对受感染环境的持久远程访问权限。

为进行横向移动,地狱猫利用Netcat和Netscan等"就地取材"二进制文件,使其与合法网络活动融为一体,大大增加了检测难度。

参考来源:

Hellcat Ransomware Updated It’s Arsenal to Attack Government, Education, and Energy Sectors

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)