本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文主要描述车联网联盟(CCC)对使用智能钥匙作为钥匙的相关标准化活动的范围。市场上很多公司推出智能钥匙的丰富性和相似性是车联网进行基础技术标准化的动力。

CCC最初重点是在汽车行业中使用数字钥匙,但是该技术不限于任何特定行业,并且可以用于其他应用程序,例如酒店,房地产,车队管理,汽车共享等。

使用智能钥匙作为汽车钥匙的指导原则是消费者的便利性和易用性。至少在初始阶段,数字钥匙并不是要完全替代传统的汽车钥匙,而是为消费者提供增强和便利的功能。

CCC中的数字密钥标准化工作旨在基于现有的标准技术,例如GlobalPlatform,GSMA和NFC。CCC标准应能够支持将来的标准并可用。CCC打算根据需要与其他标准化组织进行协调和协作,以基于现有的既定标准创建精益解决方案。

CCC已经确定了许多核心用例,重点关注车辆的出入(上锁/解锁),发动机启动以及将密钥提供给智能钥匙。

一、用例分析

1. 解锁/上锁/发动机启动用例

为了促进数字钥匙与其物理钥匙的无缝使用,预计智能钥匙当前支持的所有功能都将以数字化方式实现。

当带有数字钥匙的智能钥匙近距离进/出时,解锁/上锁车辆:此用例也称为无钥匙进入。当驾驶员靠近/离开汽车时,该系统将解锁/上锁车门,而无需用户与智能钥匙进行任何交互。从用户的角度来看,驾驶员被车辆“识别”。需要为此用例定义“近距离”的定义和准确性,以及许多本地化和安全方面。

通过将智能钥匙放置在传感器附近来进行解锁/上锁:在这种使用情况下,用户将智能钥匙放置在车辆的传感器附近以解锁/上锁车门,而无需与智能钥匙本身的UI进行交互。

通过用户与智能钥匙的交互来解锁/上锁:用户打开智能钥匙的应用程序或功能并解锁/上锁汽车。

发动机启动:确定智能钥匙在车辆中的位置,使用户只需按下START /STOP按钮即可启动引擎,而无需用户与智能钥匙进行任何交互。如果无法在车辆内部进行定位,则用户可以在车辆内部的特定位置点击智能钥匙以启动发动机。

附加身份验证:在智能钥匙上使用数字密钥之前,可能需要一些附加的用户身份验证机制。这可以采用输入简单密码直至生物识别机制(例如指纹或虹膜扫描)的形式。

2. 钥匙配置用例

无缝密钥配置用例对于数字密钥的整体用户体验很重要。以下是调配和密钥管理用例:

将密钥提供给智能钥匙:可以使用后端或对等机制,将数字密钥提供给满足技术和安全要求的任何可用的设备。

撤销钥匙:车主可以随时撤销数字密钥。

汽车共享机构和车队的钥匙管理:汽车共享和租赁汽车机构在租赁期间向客户的智能钥匙提供数字钥匙。该机制与汽车或智能钥匙的品牌无关,因此出租公司是客户的唯一联系点。

出售汽车:出售汽车时,最新的所有者可以撤消在先前所有者提供的所有数字密钥

3. 密钥共享用例

用户习惯于将其钥匙共享或借给家人或朋友以及修理商店或代客。数字钥匙用户体验应无缝地启用和支持类似的用法。

近距离共享:可以通过近距离连接为与数字密钥所有者邻近的用户授予临时访问权限。

远程共享:可以通过远程通信连接为距离数字密钥所有者比较远的用户授予临时访问权限。

由于钥匙共享的用法通常是短期交易,因此,可用预期,钥匙可以受到其用法属性的约束,如以下部分所述:

4. 钥匙属性

数字钥匙可以具有与钥匙相关联的属性或权利和限制。这些属性可启用各种新用法和功能。例如,当使用数字钥匙访问汽车时,用户可以限制有效时间或最大速度。这些限制的使用情况是代客泊车钥匙的使用。

其他属性可能只允许打开汽车的后备箱,而不能打开汽车本身,例如,用于送货到货车的用例。供应商始终可以使用自己的自定义属性扩展标准属性,并启用其他用例。

另外,钥匙还可以存储与车辆有关的个人设置或用户的偏好,以用于更加定制化的用户体验。

二、高层架构和相关标准

这些可能包括后视镜设置或座椅定位,但也可能更复杂,例如娱乐主机设置,空调控制设置甚至驾驶模式设置。

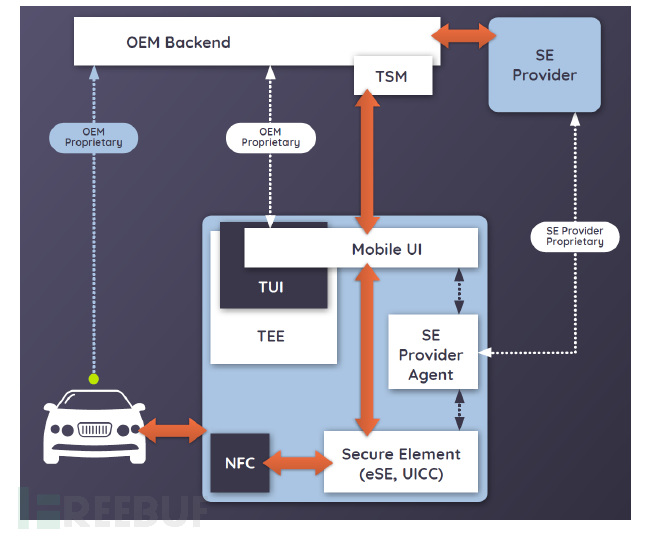

下图提供了一个高级架构,突出了CCC的工作重点,包括要标准化的接口。

以下是高层架构中实体描述:

TSM(Trusted service management受信任的服务管理器):通过允许访问智能钥匙中的(嵌入式)安全元素,使服务提供商(OEM)能够远程分发和管理其非接触式应用程序。

手机应用:OEM / TSM与智能钥匙之间的接口。这也称为OEM应用程序。

SE(安全元素):智能钥匙上的安全存储。它可以采用嵌入式安全元素或UICC安全元素的形式。

SE提供商:提供SE访问TSM的SE的所有者。

SE Provider代理:SE Provider的SE访问接口。SE提供者可以通过专有接口/功能来访问它。

TUI:受信任的用户界面,它通常是TEE的一部分。

TEE:可信执行环境,主机应用程序处理器上的安全应用程序环境。预期CCC标准化活动将尽可能地复用和参考现有的行业采用标准,以确保高度的互操作性和实用性。实现数字密钥标准的候选标准仅是提供最高安全级别的技术,如下所述:GlobalPlatform:在安全芯片技术上实现对多个嵌入式应用程序的安全且可互操作的部署和管理。

NFC:实现电子设备之间的简单安全的双向交互,使消费者可以进行非接触式交易,访问数字内容并通过一次触摸即可连接电子设备

三、智能钥匙信息安全要求

拥有数字密钥的消费类设备必须实现保护数字密钥以及防止未经授权使用数字密钥的机制。密钥保护以防止未经授权而复制,修改和删除现有密钥;未经授权创建和提供新的;拒绝服务,例如干扰OEM应用或车辆与智能钥匙之间的连接。数字密钥的未经授权的使用包括未经授权的用户的使用或在允许的使用范围之外的授权用户的使用。安全机制将需要处理以下威胁:

l 软件攻击者获得root用户访问权限,并在设备上安装恶意应用程序并重置设备。

l 物理攻击者读取并修改了永久存储在设备上的所有数据

l 通信攻击者控制设备与车辆之间的所有通信,或中继通信以假装接近。

与数字钥匙相关的消息是在持有数字钥匙与车辆之间,另一台设备(对等钥匙共享)和远程后端(钥匙配置)之间交换。安全体系结构必须使这些消息的接收者能够验证消息的可信度。与拥有数字钥匙的设备进行的任何消息交换都必须满足以下目标:

l 可信度:设备应仅接受可信设备的消息,即攻击者不应创建虚假消息

l 完整性:设备应检测到攻击者已删除了全部或部分邮件。

l 更新:攻击者一定不能重播旧消息。

l 绑定:数字密钥应与当前用户安全绑定,即攻击者不得伪装成先前的用户。

l 独立性:消息交换不应泄露有关相同或另一个数字密钥的非必需属性的信息。

对于持有和管理数字密钥的设备,我们假设基于硬件的受信任执行环境可以支持安全执行任意制造商签名的代码,也可能仅限于预定义的功能。此外,我们假设设备具有操作系统(OS)安全框架,在该框架中可以限制对安全服务的访问。操作系统安全框架提供了运行时隔离和隔离存储。我们假设OS安全框架本身的完整性受到保护。

汽车数字钥匙是智能网联汽车世界中的新成员之一,许多汽车制造商和手机供应商都在开发该解决方案。市场上已经有一些专有的解决方案。但是,如果没有汽车制造商和手机供应商之间的协调,市场将变得支离破碎,消费者体验将受到影响。通过将汽车制造商和智能钥匙制造商召集在一起,为汽车行业开发可互操作的数字钥匙解决方案,CCC发挥了重要作用。

车联网联盟已经认识到数字钥匙技术的重要性,并于2016年6月批准了该项目。该项目利用了汽车制造商和手机供应商的专业知识,为开发整个数字钥匙生态系统做出了贡献,同时解决了可靠性和安全问题。

车联网联盟由以下公司的代表组成:通用汽车,大众,戴姆勒,RealVNC,HTC,PSA,本田,LG电子,现代,阿尔卑斯,丰田和三星。驾驶员对使用智能钥匙作为钥匙以允许他们上锁,解锁,启动发动机并共享汽车使用权的需求和态度的变化,推动了对数字钥匙技术的需求。有关数字钥匙项目的更多信息,请联系CCC。

关于车联网联盟(CCC)https://carconnectivity.org/

车联网联盟(CarConnectivity Consortium)致力于开展跨行业合作,为智能手机和车载连接性开发MirrorLink全球性标准和解决方案。MirrorLink也是车联网联盟的服务商标。

------END------

本文未经书面授权,严禁任何方式转载或演绎

经过紧张的筹备,我们的知识星球#限时免费#4月13日即将上线,敬请期待

编者简介:

主笔:杨文昌(ID:文昌007),国家智能网联汽车创新中心,专注汽车信息安全流程开发及咨询

主理人:李强(ID:Keellee),国家智能网联汽车创新中心,专注汽车安全情报及运营管理

往期部分文章:

标准介绍 l 车载网络设备信息安全技术要求汽车风险评估方法探讨

Hackers Can Clone Millions of Toyota,Hyundai, and Kia Keys

《网络与信息安全学报》最新论文:基于同态加密和区块链技术的车联网隐私保护方案

《网络与信息安全学报》最新论文:基于通信特征的 CAN 总线泛洪攻击检测方法

非常感谢您关注“汽车信息安全”相关动态,本站欢迎投稿并提供免费定制化行业资料搜集,反馈建议及合作添加管理员微信(后台回复关键词:资料获取)。

目前本站除了公众号之外,还有同名的FREEBUF专栏、知识星球、微博以及头条号,希望您在本站获得收获。

希望伴君一路同行,做汽车信息安全知识的践行与传播者