微软最新研究发现,2024年通过远程桌面协议(RDP)攻击域控制器(DC)的勒索软件攻击激增,平均每次攻击给企业造成936万美元损失。这些复杂攻击利用域控制器的关键作用,通过加密核心系统瘫痪企业运营。

现代勒索软件攻击需要两个关键要素:一是域管理员凭证等高权限账户用于跨系统认证,二是集中式网络访问以实现多设备同时感染。作为管理Active Directory(AD)认证和策略的核心组件,域控制器因其对账户的全局控制能力成为主要攻击目标。

域控制器攻击手法剖析

域控制器存储着包含所有AD账户密码哈希的NTDS.dit文件。攻击者使用Mimikatz等工具提取这些哈希值,通过哈希传递(pass-the-hash)攻击伪装成域管理员。他们还会创建或提权账户维持访问权限,获取凭证后即可在网络中横向移动。

域控制器的网络连接性使攻击者能使用BloodHound等工具绘制网络拓扑,并向大量终端部署勒索软件。微软数据显示,78%的人工操作勒索软件攻击会入侵域控制器,其中35%将其作为主要传播节点。

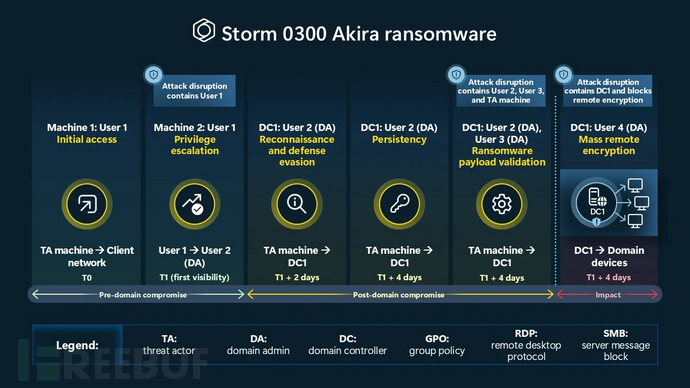

典型案例:Storm-0300攻击事件

微软追踪到Storm-0300组织针对某制造商的攻击。攻击者可能通过存在漏洞的VPN侵入网络,使用Mimikatz窃取凭证(被Microsoft Defender for Endpoint捕获并阻止初始账户User 1)。获取域管理员凭证(User 2)后,他们通过RDP连接域控制器DC1。

在DC1上,攻击者使用AD工具映射服务器,通过组策略更改禁用杀毒软件,并新增两个管理员账户(User 3和User 4)。虽然他们尝试在DC1上运行勒索软件,但Defender成功隔离了User 2、User 3及RDP连接设备。当攻击者切换至User 4尝试从DC1实施全网加密时,Defender再次阻断DC1和User 4,使受保护设备免遭攻击。

RDP服务(通常运行于TCP 3389端口)是常见薄弱环节。攻击者通过暴力破解、凭证窃取或BlueKeep(CVE-2019-0708)等漏洞入侵暴露的RDP端口。一旦得手,RDP界面可直接部署工具并访问域控制器,正如Storm-0300攻击所示。

关键防护措施

由于域控制器必须保持认证服务可用性,传统隔离措施往往影响业务连续性。Microsoft Defender for Endpoint的"高价值资产隔离"功能通过以下机制解决该难题:

- 基于角色的隔离:根据设备角色和关键性实施差异化策略,确保阻断恶意活动同时维持认证等核心功能

- 快速响应:3分钟内完成隔离,有效阻止横向移动和勒索软件部署

- 精细控制:智能区分恶意与正常行为,保障业务连续性

该方案在Storm-0300事件中成功隔离被入侵账户和DC1,且未影响受害者的AD环境运行。

参考来源:

Hackers Exploiting Domain Controller to Deploy Ransomware Using RDP

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)