网宿安全演武实验室

网宿安全演武实验室- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

在数字化浪潮的冲击下,网络安全问题日益成为全球关注的中心,尤其是勒索软件这一类的网络威胁。其中LockBit勒索软件家族的活动尤其引人注目。自2019年首次出现以来,LockBit在一起起勒索事件中持续迭代,至2022年已成为全球部署最多的勒索软件变种,并在2023年继续保持活跃状态。根据 Flashpoint 数据,2022 年 7 月至 2023 年 6 月期间,该勒索软件攻击占所有已知勒索软件攻击的 27.93%。

图1 勒索家族攻击事件统计

图1 勒索家族攻击事件统计

LockBit不仅攻击了各种规模的组织,还涉及关键基础设施部门,如金融服务、食品与农业、教育、能源、政府和紧急服务、医疗保健、制造业和交通等。

LockBit运营以勒索软件即服务(RaaS)模式进行,通过招募附属机构(affiliates)作为攻击者角色来进行勒索软件攻击。由于众多不相关联的附属机构参与其中,LockBit的攻击在所采用的策略、技术和程序上变化巨大,这给维护网络安全和防范勒索软件威胁的组织带来了显著的挑战。

图2 勒索软件即服务(RaaS)

图2 勒索软件即服务(RaaS)

本文旨在通过分析LockBit勒索软件的发展历程、技术特性,帮助大家提升对这一严重网络威胁的认识,并探讨可能的防御措施。通过理解LockBit及其代理的操作方式,我们可以更好地了解现代网络威胁的本质。

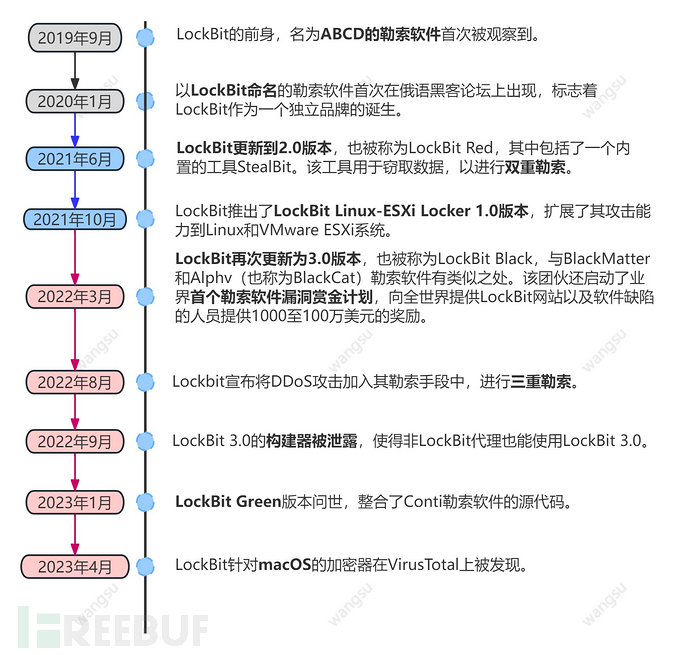

LockBit勒索软件的发展历程

- 起源与初期发展

2019年:LockBit以“ABCD”勒索软件的形式首次出现。这个初期版本主要通过网络渗透和电子邮件钓鱼攻击进行传播。

- 演进与创新

2020年的LockBit 2.0:这个版本标志着LockBit的一个重要演进,引入了自动化工具,显著提高了文件加密的速度。同时,提供了更简便的赎金支付和解密服务,增加了StealBit信息窃取工具。

- 技术升级与战略调整

2021年的LockBit 3.0:别名LockBit Black。这一版本不仅支持Windows和Linux系统,还引入了更高效的加密算法和更复杂的赎金支付系统。LockBit 3.0开始实施“双重勒索”策略,增加了攻击的威胁层次。

- 最新动态

LockBit Linux-ESXi Locker:扩展到Linux和VMware ESXi系统。

2023年的LockBit Green:融合Conti勒索软件元素,加强攻击力度。

图3 LockBit发展时间线

图3 LockBit发展时间线

随着LockBit勒索软件的不断演进,其技术日益成熟,受害者范围也在不断扩大。LockBit通过RaaS模式,使得技术能力有限的人,也能轻易地加入其网络犯罪活动,加剧其威胁程度。

接下来,我们将探讨LockBit近期的活动以及其技术细节,以便更深入地了解其攻击手法。

LockBit的技术细节与攻击方法

LockBit勒索软件,作为当下的先进网络威胁之一,其背后的黑产商业运营模式推动了其技术的高频更新和高度适应性。以下是LockBit关键技术特性和攻击策略的详细描述:

图4 LockBit攻击流程

图4 LockBit攻击流程

初始入侵

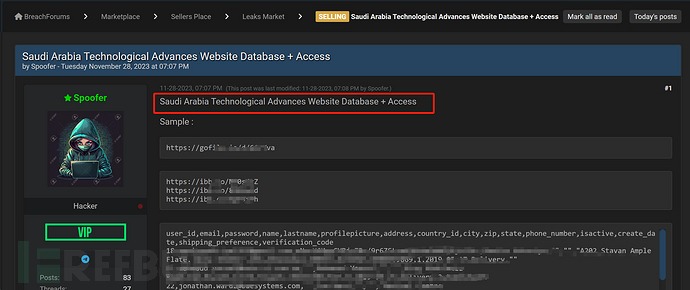

LockBit运营商在获取初始访问权限时采取了多样化的策略。他们可能通过对互联网服务的漏洞攻击,实施口令爆破或进行网络钓鱼以获得有效的登录凭证。此外,他们也可能发送定制化的钓鱼邮件,旨在侵入办公主机并获取其控制权。为了提高效率和成功率,LockBit攻击者常常选择与 “初始访问代理商”(Initial Access Brokers,简称IAB)合作。

所谓的IAB,是指那些专门从事获取并出售受害者网络初始访问权限的中间人。这些代理通过各种手段获得对受害者网络的访问权限,然后将这些权限卖给犯罪组织,如勒索软件团伙或其附属机构。初始访问权限的含义非常广泛,不仅包括RDP(远程桌面协议)、VPN、Webshell、SSH等可以直接进入目标网络的权限,还涵盖了未授权访问的资产、数据库资产、系统用户账户等。此外,一些可利用的企业系统和网络设备,如Citrix、Fortinet、ESXI和Pulse Secure的历史漏洞和权限,也是IAB交易的对象。这些攻击者可以将这些系统的权限在黑客论坛上出售,有时甚至可以将同一权限多次出售给不同的勒索软件组织。IAB与勒索软件供应商之间形成了一种供需关系,他们通过匿名的即时通讯(IM)工具进行沟通,并通过数字货币完成交易。利用黑客论坛,勒索软件运营商可以购买IAB提供的权限,直接植入勒索软件以达到勒索目的。

图5 地下论坛数据/权限售卖

近期的LockBit攻击事件多数是通过CVE-2023-4966(Citrix Bleed漏洞)进行的初始入侵:LockBit 3.0的附属机构通过这个漏洞绕过多因素认证(MFA),成功地劫持了在Citrix NetScaler网络应用程序交付控制器(ADC)和网关设备上的合法用户会话。攻击者通过发送特制的HTTP GET请求获取系统内存信息,其中包含NetScaler AAA会话Cookie。利用这个Cookie,攻击者在NetScaler设备中建立了一个经过认证的会话,无需用户名、密码或MFA令牌。

图6 Citrix/Netscaler Gateway资产分布

深入渗透

- 执行

Lockbit勒索软件使用的诱饵格式和大多数的钓鱼邮件一致。通常包含以下类型的文件:

Word文档:这些文档可能包含恶意宏。当用户打开这些文档并启用宏后,这些附件就会在计算机上安装恶意软件。

HTML附件:HTML附件是网络钓鱼攻击中最常见的附件之一,因为此类附件通常被认为比其他文件类型来说更没那么可疑。

可执行文件:这些文件可能以.vbs、.js、.exe、.ps1、.jar、.bat、.com或.scr扩展名结尾,因为它们都可以用于在计算机上执行命令。

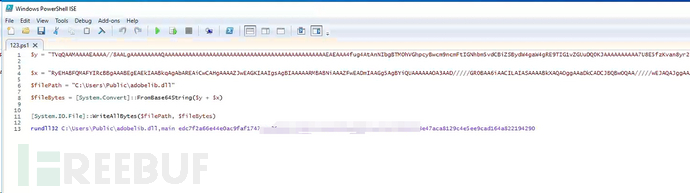

波音公司这次公布的被勒索初始样本就为ps1脚本。从执行PowerShell脚本(如123.ps1)开始,将两个base64字符串连接、转换并写入文件(adobelib.dll),随后使用rundll32调用该dll文件,调用时传入一个104位字符串参数进行解密执行。

图7 波音事件(123.ps1)

- 权限提升与横向移动

攻击者进一步在网络内部进行深入:

- 凭证访问(T1003): 可能利用如Mimikatz、ProxyShell等工具进行凭证访问和横向移动。

- 横向移动(T1021): 通过如PsExec或Cobalt Strike等工具在已控制的机器和网络中的其他机器上执行代码。

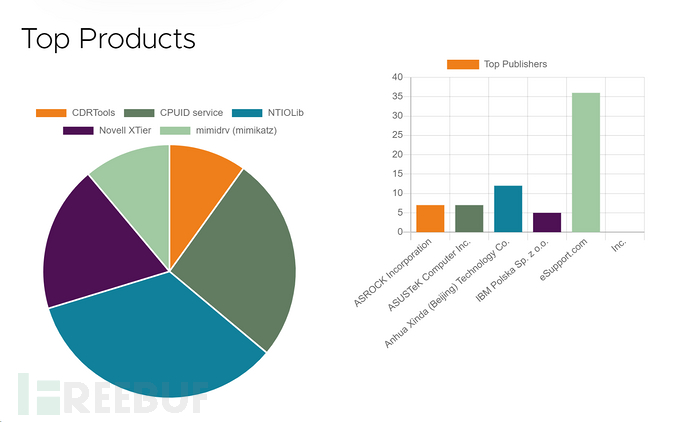

- 防御绕过(Defense Evasion)

LockBit使用BYOVD(Bring Your Own Vulnerable Driver)技术,特别是滥用了如GMER、PC Hunter和Process Hacker等合法驱动程序和工具。这些工具本身是为了系统诊断和安全分析而设计的,但在攻击者手中,它们被用作绕过安全防护措施的手段。

GMER、PC Hunter和Process Hacker是常用的Rootkit检测和系统监控工具,它们具有内核级访问权限,能够深入系统底层进行操作。LockBit攻击者通过以下方式利用这些工具:

- 禁用或绕过EDR和防病毒软件:攻击者使用这些工具的驱动程序来禁用或绕过运行在系统上的安全软件,使恶意活动难以被检测到。

- 修改系统内核结构:利用这些工具访问和修改内核数据结构,包括关闭强制驱动签名和PPL保护。

- 隐藏恶意活动的痕迹:使用这些工具隐藏恶意进程和文件,清理日志记录,以避免安全分析和取证。

在波音的案例中,LockBit攻击者使用了Process Hacker工具。Process Hacker是一种高级系统监控工具,能够提供系统资源、调试和内存查看等功能。

根据loldrivers项目统计,目前存在433个合法驱动(仅为统计数据)可被利用进行攻击活动。

图8 存在滥用风险的驱动

影响(Impact)

LockBit 3.0的最终目标包括数据破坏和勒索:

- 数据加密: 使用AES和RSA算法对数据进行加密。

- 数据渗出:通过StealBit或云存储工具上传文件以执行双重勒索。

波音公司由于未支付赎金,约40GB的资料被泄露。

图9 LockBit公开窃密数据

总结

LockBit勒索软件的专业化运营和不断进化的技术策略,是黑产世界持续进步的一个生动例证。这告诉我们,面对日益专业化和复杂化的网络威胁,仅靠传统的防御手段是不足够的。网络安全防御必须是一个动态的、持续发展的过程,需要我们不断地优化和升级安全策略、技术手段和管理流程。只有通过持续的学习、适应和创新,我们才能有效地应对这些日益狡猾的网络攻击,确保我们的网络环境保持坚固和安全。

防范与建议

针对LockBit勒索软件,企业和组织可以从风险管理的视角,采取一系列防范措施来提升安全防御能力。

风险盘点和脆弱性分析,实现风险发现和收敛

- 互联网资产暴露面发现:对域名、IP及关键字的综合查询及关联分析,进行互联网资产的发现、识别、监测、稽核等,发现和梳理互联网未知资产;

- 定期更新和打补丁:确保操作系统和软件(尤其是安全软件和常用应用程序)都保持更新,及时应用安全补丁。

- 漏洞扫描:通过漏洞扫描器对Web应用资产进行安全扫描,发现Web应用中存在的安全漏洞(OWASP TOP10、弱口令、CVE漏洞等);

- 渗透测试:通过人工的方式,模拟黑客使用的漏洞发现技术和攻击手段,对系统进行非破坏性漏洞挖掘,盘点系统潜在的安全隐患;

- 安全意识培训:提高员工的安全意识,教育他们识别和避免钓鱼攻击、可疑电子邮件和链接。

- 备份和恢复计划:定期备份关键数据,并确保备份存储在安全、隔离的位置。定期测试数据恢复流程。

多种防护手段保障资产安全,规避未知安全风险

- 暴露面收敛:实施暴露面收敛策略,使用零信任方案来进行安全的网络资源访问,以充分减少互联网侧暴露的攻击面;使用云安全防护对外隐藏源站IP,构建纵深防护体系。

- Web安全防护:通过部署WAAP(Web Application And API Protection)产品,保护Web应用程序和API保护免受各种网络攻击,例如SQL注入、跨站脚本攻击、跨站请求伪造、API接口滥用等。

- 网络权限控制:通过合理划分网络安全域,做好重要网络区域的内外部隔离,限制攻击者利用横向移动手法在内部网络中扩散威胁。若条件允许可进一步执行网络微分段,实施更细粒度的网络权限管控。

- 入侵检测和响应计划:部署网络和端点检测响应(NDR/EDR)工具,监控网络和系统活动,快速响应可疑或异常行为。

- 身份验证和访问管理:实施增强的身份验证机制,如多因素认证,确保只有经过验证的用户和设备才能访问经过授权的网络资源;实施最小权限原则,只授予员工完成工作所必需的访问权限。

体系化安全运营,实现全链路风险管理

- 持续监控和行为分析:实施实时监控,使用行为分析技术来识别访问用户及设备的异常行为和潜在威胁。

- 动态对抗:引入威胁情报、大数据和AI技术,实现攻击事件的自动发现、对抗策略的自动下发,持续优化安全策略,动态提升整体安全能力。

采用风险管理、WAAP和零信任思想,可以有效提高防御LockBit勒索软件和其它高级持续性威胁(APT)的能力。与此同时,组织不仅要关注技术层面的防御,还需兼顾人员和流程,形成有效运营的安全体系。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)