陌度

陌度- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

有一位大佬说selks很香,作为一个实践操作玩家来说,莫过于直接实战一波,看看效果如何。

小结:可以作为SIEM系统内NIDS补充,可以参考它的日志解析方式,其他指标可以使用grafana进行展示。

介绍

SELKS由Stamus Networks开发,是一个基于Suricata的IDS / IPS / NSM(网络安全监控)生态系统,具有自己的图形规则管理器和基本的威胁搜寻功能。

其中组成部分:

S-Suricata IDPS- 网络入侵检测工具

E-Elasticsearch- 存储日志的工具

L-Logstash- 收集转发日志的工具

K-Kibana- 展示数据的图表工具

S-Scirius- 专用于Suricata规则集管理的Web界面

EveBox- 基于Web的警报和事件管理工具,用于处理Suricata网络威胁检测引擎生成的事件。

看到他的组成部分,可以明确知道着系统主要面向是网络入侵检测的方向。

使用情况

SELKS有开源版和商业版,我们这边只讲开源版。开源版有GitHub地址和官网地址。开源版提供了ISO镜像启动,其中包括桌面版和无桌面版,我来用一下桌面版,简单点。

官方推荐资源要在双核6G以上,因为ES和suricata多线程很占资源,并且操作系统是debian。

使用vmware加载镜像之后,会显示下图的内容。

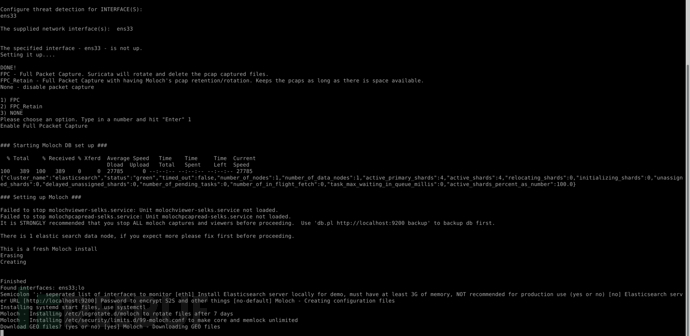

点击first time setup,是叫你选择监控流量的网卡(ens33),并且使用监控的模式,我选了FPC模式

用法和登录凭据(OS / ssh和Web管理用户)

用户: selks-user 密码: selks-user (输入的密码Live mode为live) 默认root密码是StamusNetworks

在浏览器输入https://selks/rules,就会跳到WEB页面,并且账号和密码输入selks-user

畅读付费文章

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

SIEM的落地实战

SIEM的落地实战

WAF

WAF

WEB安全学习

WEB安全学习

安全运营

安全运营

本文由

本文由