智慧城市的建设推动着我国生产模式的变革,随着经济数字化、政府数字化的建设,数据和网络已经成为我国政府和企业不可或缺的一部分。合资企业、跨境贸易、多厂商全球合作的模式变迁,不断增加了关键数字和物理资产被攻击的风险,同时全球合作需要满足不同国家当地安全监管的要求,这些复杂因素都指向同一个结果:企业单位所面临的内部威胁正在急剧增加。

内部威胁网络安全事件层出不穷,但仍旧很难引起企业的重视。企业往往会想当然地认为攻击者都来自于外部,但事实上,超过一半的安全攻击都是由内部员工造成的,或是由心怀不轨者恶意为之,或是由员工的粗心错误操作导致。由受信员工产生的内部威胁极有可能导致重大经济损失,并伴随公信力下降。

企业主要的安全防御措施(例如防火墙、访问控制、智能物联监控设备等)通常是为不受信的外部攻击者而设,这使得受信员工或承包商有机可乘。同时,内部员工了解企业的防御手段,因而能够在从事恶意活动时轻松绕过。为了应对这种投机取巧的行为并切实解决内部威胁,应当做好环境感知、高级行为异常检测和基于时序分析的调查取证。

斯诺登网络安全事件作为全球典型内部威胁代表,促使许多单位和企业自省,是否也会发生此类事件。凡是有价值信息皆为诱惑,都可能遭受内部威胁入侵,虽然企业敏感数据被盗或损坏可能不会像斯诺登事件一样引起严重的国家安全危害,但仍然会对企业造成重大损害。

什么是内部威胁?

内部威胁是指具备企业资产合法访问权的用户利用该权限对企业造成危害的行为。造成内部威胁的并不一定是企业在职员工,也可能是具有系统或数据访问权限的离职员工、承包商或合作伙伴。

内部威胁不同于由凭证泄露引起的攻击,后者是由外部攻击者使用被盗取的有效账户凭证冒充合法用户访问网络。内部威胁通常是用户采取的主观行动,并且可能知道自己正在违反规定,甚至违反法律。

内部威胁可能来自于:

心怀不满的员工——共享敏感信息以获取个人利益或报复。

恶意员工——故意滥用网络、系统或数据的访问权限以造成损害。

失陷员工——无意间将系统暴露给攻击者或恶意软件(例如单击带有恶意软件的电子邮件,使攻击者能够窃取访问凭证)。

第三方(承包商、合作伙伴和客户)——受信访问敏感数据并表现和上述类型相同的威胁。

多数情况下,这些用户可能具有不合理的访问权限。例如,在很多企业单位中,员工转岗或职责变更时,并不会撤销其原有的系统访问权限,使用户的权限有增无减。随着时间推移,这些用户会累积大量的权限。这一现象导致,老员工可以更容易地越权访问系统。此外,不完整的离职交接流程及权限回收,也会使得前员工仍然可以远程访问敏感的应用程序或服务器。简而言之,潜在的恶意内部人员群体往往比大多数CISO想象的要大得多,也难以识别。

内部恶意人员暴露的敏感数据迅速增长,大有燎原之势。其中不乏财务报告数据(提前获知,从而进行公司股票的非法交易),客户数据(对竞争对手有价值),产品或技术文档(同样对竞争对手有价值),员工数据等等。这些原本存储于不同系统的数据(如备份、基线、开发/测试,报告等数据),正在被人整合利用从事非法活动。例如:

销售经理在加入竞争对手之前拷贝当前的客户和销售渠道。

工程师决定成立一家与雇主竞争的初创公司,并在离开之前拷贝产品计划和设计文档。

IT经理在报告日期之前查看季度收益数据,目的是非法买卖其公司的股票。

一位科学家复制了数千份设计和技术文档,出售给国外(2012年,陶氏化学的一位科学家因这样做而被判处五年徒刑)。

情报机构的承包商下载了大量内部程序数据,以泄露给媒体。

……

内部威胁的动机

攻击背后总是由多种因素驱动,具体动机可分为以下四种。

经济利益

经济利益是造成多数内部违规行为的主要因素,获取的可能是微利(例如,门卫在电商平台上出售笔记本电脑赚取快钱),也可能是暴利(例如,较低级别员工在暗网上出售个人身份信息)。

商业利益

知识产权可用于增进企业产品、消除竞争优势或帮助行为不端者进行业务交易,因此知识产权通常是以商业利益为动机的攻击者的主要目标。此类威胁不仅会提升窃取知识产权一方的竞争力,还会给受害一方带来生产力损失和声誉损害。

员工报复

出于对工作不满、受到不公平待遇、与同事发生冲突、被视为潜在裁员对象等原因,员工可能出现负面情绪,并做出极端的报复行为。

种族信仰

政治、宗教和社会信仰也可能是内部威胁的强烈动机。

内部威胁对CISO企业安全管理的危害?

内部员工持有组织数据资产的合法访问权限,且通常知道企业敏感数据的存放位置,因此,对于安全团队而言,检测内部威胁并非易事,区分用户的正常活动和潜在的恶意活动极具挑战。

Ponemon研究所2020年发布的《内部威胁成本全球报告》显示内部威胁的成本和频率在过去两年内都急剧增加。内部威胁事件的平均成本为1145万美元,较2018年的876万美元增长了近31%,威胁事件数量为4716起,较2018年的3200起增长了47%。

内部威胁的成本通常和企业规模呈正相关。员工总数在25001和75000之间的大型企业在过去一年里平均花费1792万美元解决与内部威胁相关的事件。

内部威胁增长最快的行业分别是零售业(两年增长38.2%)和金融服务业(两年增长20.3%)。损失最严重的三个行业分别是金融服务业(1450万美元)、服务业(1231万美元)以及IT行业(1230万美元)。

处理内部威胁事件的平均周期为77天,这其中只有13%的事件能够在30天之内得到控制。

4716起事件中,2962起事件是由内部员工或承包商的疏忽过失操作导致的,1105起事件是由攻击团队或恶意的内部员工发起的,649起事件是由账号失陷引起的,其中191起事件涉及特权用户的凭证窃取。

以上数据显示,企业的内部威胁仍是挥之不去且十分棘手的网络安全威胁。

UEBA技术应对高级内部威胁

大部分公司主要通过购买具备签名认证和规则分析的安全设备检测和防御外部威胁,企业在为来自外部网络空间攻击团伙(例如国家犯罪集团和流氓国家)的威胁做好应对措施的同时,也需更加深刻的意识到内部威胁的暗流涌动,一些戴着员工证貌似忠良的人群中,不乏害群之马,他们往往是一群披着内部员工、合作伙伴以及供应商的合法外衣而从事非法活动的攻击者或内鬼。

传统安全防护系统,诸如FW、SIME、IDS、IPS、漏扫、沙盒等,主要采用预设规则方式监测外部威胁,内置已知攻击特征库、漏洞库等方式实现对恶意流量的拦截、安全攻击的阻断。以规则检测为主的方案,解决了大部分的外部威胁,但无法捕获内部恶意人员的违规行为。传统防御手段不会检测这些具备访问企业数据库、服务器、应用程序/代码以及敏感信息权限(确切的说具备合法的数字ID)的内部员工行为。众所周知,斯诺登正是利用了美国国家安全局的这种防护机制,从而获取了大量的敏感数据。

一个成熟的UEBA解决方案应当具备一定的预测能力,可以辅助识别内部人员的恶意行为,如暴力破解、可疑的密码重置、账户共享以及异常设备或异地登录等。这其中包括内部员工的异常行为检测,网络骇客、文件爬虫和路径识别能力,以及应当具备检测内部恶意人员试图访问企业核心业务(如知识产权、敏感信息、客户数据等)的能力。

UEBA解决方案应当具备对敏感的个人身份信息/个人合规信息访问或异常/频繁数据下载等行为的检测能力,以及具备针对企业打印机、邮件系统、云存储或USB设备渗透而导致的数据泄露行为的识别能力。

同时,为了方便企业管理员使用,检测模型可根据企业的风控级别、信息系统重要性、员工类型等进行检测特征权重和风险评分调整。

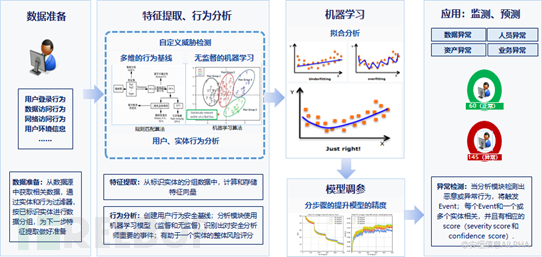

一个UEBA解决方案的价值不仅在于具备基于用户和实体已知威胁检测,还应具备检测未知威胁的能力,同时应当具备前沿的数据处理和机器学习的分析技术,旨在为客户解决绕过传统检测和防护系统的威胁。UEBA技术利用机器学习算法自学习和插件式扩展学习能力,使用非监督、半监督和监督式学习等方式不断优化各类模型,同时可利用深度学习和自然语言处理等高级技术实现情感学习,以检测内部威胁。

分析引擎可为企业内部每个身份(用户和实体)构建动态基线,通过基线偏差分析,以实现对内部异常行为的检测和预测。异常检测模型同时可结合威胁情报、外部系统生成告警的上下文信息,对每个身份提供整体的风险评分,辅助事件的进一步调查。

UEBA可使用机器学习实现账号变更、行为变更以及异常操作的快速检测,并在安全漏洞可能发生之前主动预警,帮助企业止损,同时为企业降低在诉讼中浪费的时间和金钱,降低公关危机。

UEBA技术关键:收集多源异构数据

在常见的内部威胁违规场景中,用户通常采用明显异常或企业明令禁止的方式访问系统。回想起来,这些违规行为是显而易见的,但却屡屡得手,以陶氏化学的科学家为例,他访问安全文件服务器的次数比其他人高10倍。因为企业内部异常行为的线索存在于不同的信息系统中,且较难组合分析,导致无法及时侦测。

UEBA能够收集多源异构数据,进行关联分析,及时检测异常行为。具体数据源包括:

访问日志:VPN、域控制器和Wifi接入点日志,可为风险活动检测提供强有力的线索。

认证系统:活动目录、LDAP(统一身份认证)及其他服务数据,提供有关位置、角色等高价值信息。

DLP扫描:提供利用网络泄露核心数据的相关检测信息。

终端接入:提供有关用户文件活动的有效上下文以及系统配置信息。

网络接入:NetFlow,作为SIEM和终端检测数据的强力有补充。

数据库行为数据:数据库日志和数据库防火墙日志数据,提供对敏感数据访问的高价值线索。

应用程序行为数据:访问日志、应用运行日志。

云平台行为数据:鉴于大多数企业已实现部分业务上云,可从云服务或CASB解决方案中获取相关用户行为数据。

U盘接入数据:本地文件副本(通常是U盘或USB外接存储),可提供大量有效数据,特别是与DLP文件扫描数据结合使用等场景。

打印服务器:打印服务器日志数据,恶意内部人员可能会打印出表格,以绕过网络监测。

门禁或其他智能物联网设备:出入办公楼、机房等场所的门禁记录。

UEBA技术关键:选取正确的关键特征

区分恶意活动和日常工作极具挑战性,例如,具有较高访问权限的用户日常正常工作需访问敏感数据,难以区分这些行为是否具备恶意性。

高权限用户从事恶意活动时,通常会删除或篡改活动日志,从而伪装成其他用户,来掩盖自己的痕迹。内部审计的另外一个痛点是被审计到的用户往往声称自己是无意的或人为错误。

| 企业部分内部恶意行为特征枚举 | |

|---|---|

| 数据异常 | 大量下载数据到外接设备 |

| 已确定离职员工的异常数据下载 | |

| 访问与用户职责无关的机密数据 | |

| 正常业务需求完结后,仍持续访问敏感数据 | |

| 行为异常 | 经常在非工作时间访问业务系统 |

| 试图绕过安全控制 | |

| 私接服务器或使用未知资产 | |

| 通过电子邮件将敏感信息发送到私人邮箱 |

UEBA技术关键:选取合适的自适应机器学习模型算法

行为基线:为每个用户和系统创建正常的活动基线,并通过基线构建模型用于判断是否存在异常行为或潜在的风险。

群体画像分析:将具有相同或相似行为和访问模式的用户构建群体画像,并具备组内对比分析能力。

特权账号分析:在建模分析时中应当考虑特权账号的存在,如管理员通常具有较高的访问权限,并且可以访问大量敏感数据,这部分账号应该单独分析。

共享帐户分析:共享账号是UEBA分析中需要重点关注的场景,鉴于共享账号的特殊性,难以识别真正的风险活动用户,甚至企业不知道这些账户有多少人在使用。UEBA解决方案应当可识别共享账号,并通过技术手段,识别使用这些账户的具体的人,并构建特定的风险评分模型用于检测这些共享账号的活动。

锁定账号分析:账号锁定的原因包括良性和恶意的,对于内部威胁分析而言,应当具备识别首次尝试登录帐户的用户以及可能涉及的相关角色或关联账号。良好的UEBA解决方案可以识别账户锁定相关的异常活动,从而提示企业安全运营分析人员重点关注企业内部潜在的恶意人员。

立良策,谋善治。企业和单位可以通过与专业的UEBA解决方案提供商合作,不断加强网络安全建设的顶层设计,合理规划和部署各类安全产品,在内部威胁可能发生之前主动预警,助力企业和单位有效规避内部威胁,帮助满足安全合规要求,同时提高企业生产力和单位公信力。

*本文作者:AiLPHA@安恒信息,转载请注明来自FreeBuf.COM