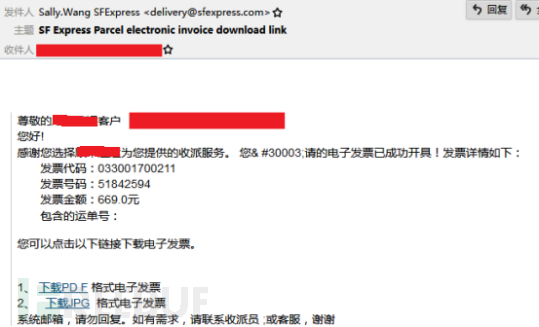

在一个风和日丽的早晨,员工小B正在为即将参加的新加坡RSA会议作准备,他与RSA会方联系,需要邮寄邀请函已办理签证,约定好使用SF到付,下午小B收到对方通知邀请函已寄出,第二天就能到,小B想着,这办事效率真够高的。没一会,小B的邮箱突然收到了一封标题为“SF Express Parcel electronic invoice download link”发件人为Sally.Wang SFExpress <delivery@sfexpress.com>的邮件,打开一看:

小B第一反应是那个到付的SF件,不过奇怪的是好像自己并没有申请过发票呀,难道对方帮忙提前申请了么,可一般不都是收到邮件付款后索取发票么。而且,这个邮件也不重,不需要这么多邮费吧。可这邮件收到的时间和内容实在太巧了,难道自己的邮箱被监控了。。。越想越生疑,谨慎的小B没敢点击任何链接,主动联系了公司安全团队。

同时,员工小A也收到了一模一样的SF邮件,看到邮件小A的第一反应是SF挺时髦么,还拽起了洋文。看完邮件,小A歪着脑袋想了想最近确实有通过SF收发因公快递,但是这个发票金额怎么会是669元这么贵,只不过快递了个文件而已,也就二十几块,怎么就669了呢,这里一定有问题。想查查单号,发现邮件里并没提供单号,提供的是所谓发票代码,这里是个疑点。

邮件提供两个超链接,下载PDF和下载JPG,查看url如下:

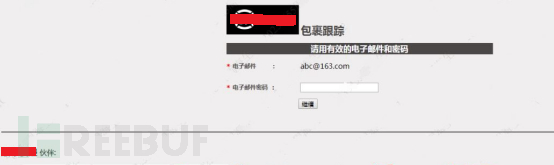

这个域名hypernovaa.com也不是SF的啊。打开url,界面如下:

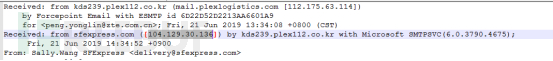

网页的logo是SF快递,但是域名是hypernovaa,跟SF快递不相关。所谓SF的网页居然要输入其他邮箱的密码。SF快递的合作伙伴居然是各大邮箱。然后小A找到此封邮件的eml文件:

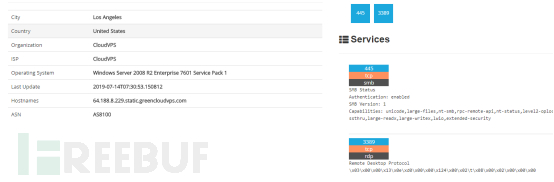

104.129.30.136是国外云服务商的一台vps,是一台开了3389和445端口的windows服务器,不像是合规的SF业务服务器。

同时,sfexpress.com这个域名,虽然跟SF的域名很像,但是跟SF官方联系后确认并非SF的合法域名。因此,小A断定此邮件是一封借用SF快递名义精心构造的钓鱼邮件,意在盗取邮件账户密码。

对于一个有数万员工的公司,每天上百万封邮件,不会每个人都像小A同学这么细心。怎样筛选出真正的钓鱼邮件呢?从这封钓鱼邮件可以看出,这种以盗取账户密码为目的钓鱼邮件,在构造钓鱼url的时候,会包含这样的参数:email=xxx@xxx.xxx。

再看看其他钓鱼邮件吧。

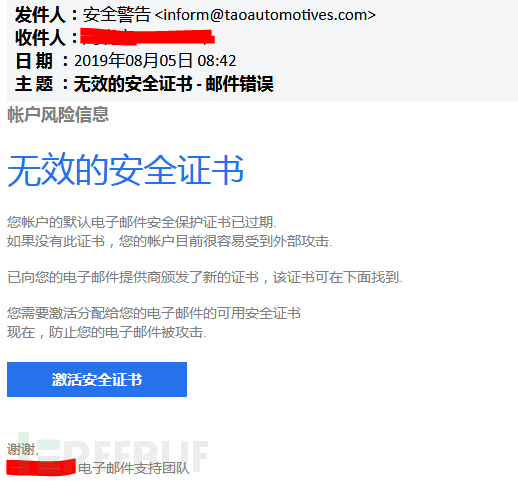

下面是8月5日被我们抓到的另一封钓鱼邮件,内容是所谓的无效安全证书,诱导用户点击下载安全证书。

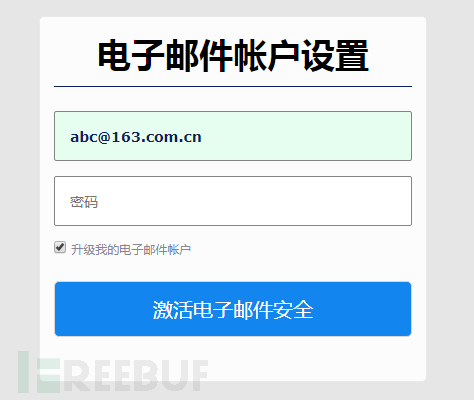

点击以后,url是这样的:

https://protect-mail.github.io/action/?email=abc@163.com.cn&?x87465

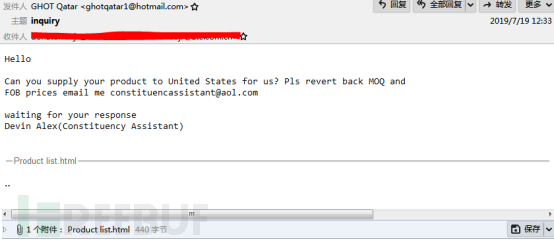

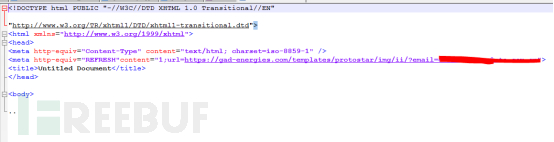

再看一个7月19号抓到的钓鱼邮件,这封钓鱼邮件稍有不同,它的钓鱼url不是写在正文里的,而是放在附件里。

然后附件里是一个钓鱼url:

https://gad-energies.com/templates/protostar/img/ii/?email=abc@163.com

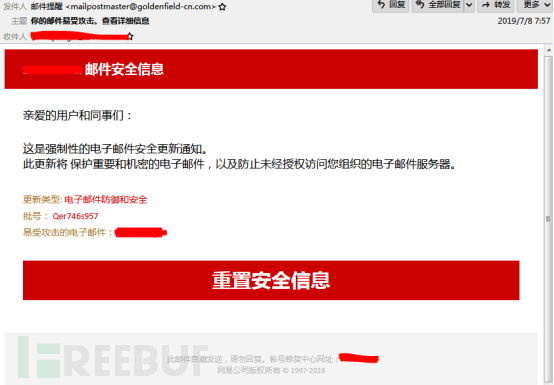

再来一个7月8日抓到的钓鱼邮件:

链接是这样的:https://cnmobile-general.github.io/secure/?email=abc@ddd.com

可以看出来,钓鱼邮件构造钓鱼url的时候还是有一些共性的,即参数里带有邮件收件人。当然,也有不带收件人邮箱的,需要自己输入,但比例很小。

因此,我们在自研的高级邮件防御系统上增加了一项功能,除了对邮件附件进行沙箱分析外,还对邮件正文进行扫描,根据中兴通讯域名按以上特征设置匹配规则,查找有目的的钓鱼邮件。

中兴通讯一天的邮件量超过百万封,观察发现,80%以上的邮件,也就是每天100万封以上的都是垃圾邮件和恶意邮件。这些邮件会被邮件安全网关过滤,剩下的几十万封邮件里经过白名单过滤后会有大概几千封带有url,几千封带有url的邮件中大概有几百封符合我们的匹配规则,这几百封里去掉明显的误报和重复的,剩下需要分析的不会超过50个,而且随着白名单的丰富会越来越少。通过这种方式,我们每个月能捕获到三、四起被邮件网关漏过的钓鱼事件,并通过网络日志追踪点击了链接的员工,提醒员工及时更换密码,同时进一步完善邮件网关的过滤规则,阻止后继的投递行为。

这个方法是我们基于实践总结出的经验,实现简单且有一定效果。钓鱼邮件是最常用的一种网络攻击手段,经过层层设防后,仍然不免有漏网之鱼,因此通过一些小技巧增加一层防范手段也是很有意义的。当然,技术手段并不能百分百防止钓鱼邮件,提高员工安全意识仍是重中之重,那再提供一些如何识别钓鱼邮件小Tips:

1. 首先区分内外网邮件,重点关注外网邮件,明显不合理的内容或者无关邮件直接忽略。

2. 核实发件人/域名的拼写是否正确,是否是自己业务相关人员。

3. 核实邮件内的url是否拼写正确,跟自己预期的业务相关url是否有拼写差异。

4. 邮件的附件和链接不要轻易打开,特别是需要输入敏感信息的链接。如果发现异常,请立即断网,联系专业安全人员进行排查处置,确认是钓鱼邮件后要及时更改所有相关密码。

实际上仅仅发布一些提醒和建议是不够的,毕竟“有人在的地方就有漏洞”。中兴通讯为了测试和提高员工的安全意识,进行了两次钓鱼邮件内部演练。经过内部人设计的钓鱼邮件果然杀伤力巨大,第二次演练虽然中招率明显下降,但仍然达到了近7%。相信再经过几次演练,全员安全意识会明显提高。

*本文作者:ZInsight团队,转载须注明来自FreeBuf.COM