本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

摘要

花了近两个月时间研究CARTA,感觉这是一项值得我们深入思考和尝试的理论,同时也很佩服能够提出这种创新思维的人们。

引言

能够推动人类和社会进步的永远是创新,无论理论还是技术,无论哪个行业。随着信息及网络安全技术的快速发展,酝酿出来当前安全势态日趋严峻的网络生态环境。在这种高级威胁的环境中支持数字业务转型需要对安全的所有方面采用创新的方法。安全和风险管理者可以使用CARTA战略方法来拥抱数字业务的机遇以及应对管理的风险。

CARTA(Continuous Adaptive Risk and Trust Assessment):持续自适应风险与信任评估。强调对风险和信任的评估分析,这个分析的过程就是一个权衡的过程,告别传统安全门式允许/阻断的处置方式,旨在通过动态智能分析来评估用户行为,放弃追求完美的安全,不能要求零风险,不要求100%信任,寻求一种0和1之间的风险与信任的平衡。说起来反而回到了我们千年前老祖宗所创的《易经》理念,所谓“一阴一阳之谓道”。

一、CARTA简介

CARTA是Gartner在2018年十大安全技术趋势中首次提出,在2019年再次被列入十大安全项目,也是Gartner主推的一种应对当前及未来安全趋势先进战略方法。对于这样一种思维超前的创新技术,往往最初不会被大众接受。但是,从以往Gartner成熟度曲线推荐技术和项目的结果来看,准确度和方向预测还是比较符合市场走向的。

2007年比利时的独立IT咨询师Patrick Debois首次提出了敏捷开发和运维的概念,2010年The Agile Admin Blog第一次发表“What is DevOps”,并于2016年登顶Gartner成熟度曲线。1989年,美国普渡大学的Gene Spafford首次提出了网络欺骗的核心思想。2016年6月,欺骗技术被列为Gartner十大信息安全技术之一,也就是我们最近所说的主动式欺骗防御技术。尽管概念由来已久,但针对欺骗技术的研究和应用却在近几年才兴起。不要把不能马上落地的东西就当做是无用功,每一个创新思维或者超前技术都需要时间来酝酿,最终形成产品和案例,而后输出成果,创造价值。CARTA也将经过这样一个过程,最终为市场提供最佳实践和业务案例。Gartner预测到2020年,应用CARTA战略的企业将由现在的5%提升到20%.

二、CARTA战略方法理念

CARTA战略是一个庞大的体系,其包括大数据、AI、机器学习、自动化、行为分析、威胁检测、安全防护、安全评估等方面,集主流技术与一体打造出一个自适应自判断安全防护平台。

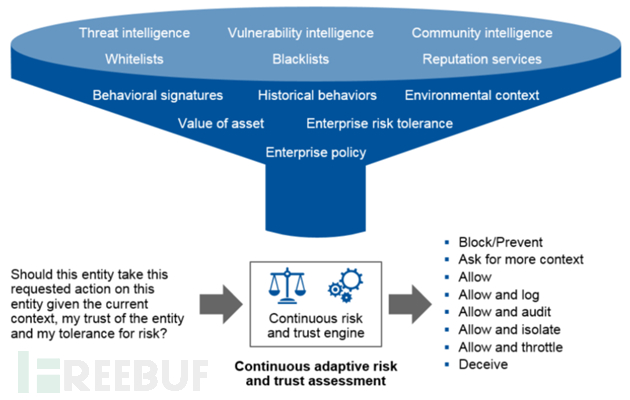

图1 持续自适应风险/信任评估 (来源:Gartner May 2017)

传统安全是基于规则匹配的,应对方式也很简单,或者允许,或者拒绝,称为安全门式的防护策略。这种方式已经不适用与当前的安全环境,尤其是大型云平台。同样,也很难支持当前的企业安全需求,对于0day、APT、钓鱼邮件等威胁毫无办法,基于这种情况,CARTA战略应运而生。

风险,是指判定网络中安全风险,包括判定攻击、漏洞、违规、异常等等。持续自适应风险评估是从防护的角度看问题,力图识别出坏人(攻击、漏洞、威胁等)。

信任,是指判定身份,进行访问控制。持续自适应信任评估是从访问控制的角度看问题,力图识别出好人(授权、认证、访问)。

自适应,是指我们在判定风险(包括攻击)的时候,不能仅仅依靠阻止措施,我们还要对网络进行细致地监测与响应,这其实就是ASA自适应安全架构的范畴。另一方面,在我们进行身份与访问控制的时候,也不能仅仅依靠简单的凭据,还需要根据访问的相互联系和访问行为进行综合研判,动态赋权、变更权限。

持续,是指这个风险和信任的研判过程是持续不断,反复多次进行的。

CARTA 强调对风险和信任的评估分析,这个分析的过程就是一个权衡的过程。

CARTA 引擎能够利用各种情境数据,对一个访问行为,一个业务应用调用,一个网络活动进行持续地评估,动态地决定是阻断这次会话,还是允许这次会话,抑或更多是采取介乎允许和拒绝中间的行动(进一步判定、允许但只读、允许但审计等)。

CARTA的核心思想,这里用一个例子来说明一下。对于网络访问的主体(人、账户、设备或IP等),从进入网络开始便会被赋予两个数值,风险值=0.5,信任值=0.5(一下简称R/T值)。如果该主体仅是访问一些公开信息,做一些常规操作,那么他的R/T值保持不变;如果他尝试越权访问某信息,被告知没有权限不能访问,他的R/T值不变,但若是多次反复尝试越权访问,这时R/T值可能会变化(R=0.65,T=0.35),这时该主体将被系统列为需要优先监控的主体,对其部分权限进行限制,待一定事件后或者此后没有出现其他危险操作后,R/T值会恢复初始状态(R=0.5,T=0.5)。对于主体突然进行大范围端口扫描或尝试输入注入类预计,那么瞬间其R/T值将变为R=0.9,T=0.1,同时剥夺该主体所有权限,并重点监控。

这种基于动态的、自动化的、自适应的安全网络能够适应技术发展趋势,对于当前比较头痛的0day攻击、APT攻击、DDoS攻击效果明显,再配合欺骗防御式蜜网,可以让黑客无从下手,真正起到主动式防御效果,同时节省大量人力和时间,不用再去查看各类日志,对于安全事件启动应急响应预案等工作,这是传统安全无法提供的能力。

三、CARTA理论的实践可能性

先抛开要集成各种高大上的技术和数据深度分析这些难点,因为历史证明,技术难点被突破大多是时间问题,真正重要的是理论是否符合市场需求和导向,能否为社会带来价值。

安全与风险战略的核心目标是构建一个信任的和弹性的IT环境,使得企业能够顺利地、充分地参与到数字经济中去。

在数字时代的业务安全目标,除了传统的 CIA(保密、完整、可用),还包括 PSR(隐私、安全、可靠),这也是因为大物移云的影响所造成的,体现了现实与虚拟的融合。要达成上述愿景与目标,需要构建以下四种能力:程序、原则、情境、智能。同时,还要构建一个自适应的、情境感知的安全架构(包括技术、流程和服务),以及一套行之有效的治理结构和流程。

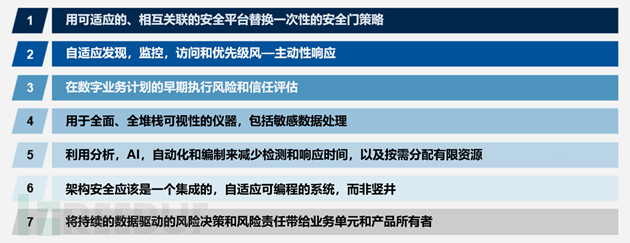

Gartner在落地方面给出了七点建议,因为版权问题不允许引用或公开过多原文,所以这里只翻译一下七条建议,至于扩展的内容,各位可以自行体会。

图2 CARTA实施的7点建议 (来源:Gartner April 2018)

对于其中的个别词汇,因为官方没有特殊解释,所以翻译和理解上会有些偏差。比如竖井,应该是类似大型仓库,将各种事物(供应商、控制台、威胁事件)静态对方在一起,相互之间无明确的关联信息,需要处理的时候再分发给对应的功能模块或部门。

企业可能面临的挑战将会有:

1. 完美的攻击预防、认证和无懈可击的应用程序是无法实现的,在追求完美的过程中,安全基础设施和流程变得繁琐并受到各种约束,因此降低组织创新的速度

2. 数字业务转型正在全速推进,无论是否具备信息安全团队、风险人员、流程、准备就绪的基础设施

3. 数字风险和信任是流动的,而不是二元的(即0/1)和固定的,需要被发现和持续评估,提醒安全和业务领导关注意外或过度风险的领域

4. 安全基础设施和决策必须是相互关联的,并且能够适应不同级别的风险、机会和信任级别,以及数字业务领导者的风险容忍度

数字业务的机会和风险从根本上是交织在一起的——零风险,零机会。未来十年,安全和风险管理专业人员的关键能力将是不断发现、评估和适应不断变化的风险和信任水平。我们需要安全基础设施和安全决策成为连续的和自适应的——支持实时决策,以数字业务的速度平衡风险、信任和机遇。

采用CARTA战略方法将需要对人员、流程和安全基础设施进行重大更改。安全和风险管理者可以使用CARTA战略方法作为他们的地图--面向信息安全的未来。这是也实施CARTA战略的一个难点所在。

战略应始于数字业务计划的早期,并贯穿整个周期

优先的命令集中在运行中的操作安全和风险保护。然而,风险的持续发现和评估必须扩展到新数字业务功能的创建,例如:

应用、服务和产品开发

it驱动的系统采购

IT和业务单元引导新的XaaS(万物即服务概念,包括SaaS、PaaS、IaaS等)消费

下载新的应用程序和服务,以便在本地安装

选择并部署新的操作技术(OT)和物联网(IoT)设备

通过应用程序编程接口打开内部系统和数据

数码商业伙伴关系的成立

数字业务交付渠道的联合采购或外包

在所有这些领域中,信息安全都面临着与我们在前几节中描述的相同的问题——过度依赖一次性密集的门控评估,这种评估在执行的那一刻就非常麻烦、过时,最终导致业务放缓。

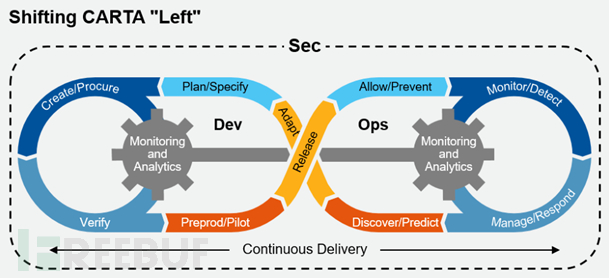

我们必须停止在生产运行时将新业务功能的创建和这些功能的保护作为单独的安全和风险问题来处理。随着新服务/功能的请求、创建、投入运行、修改和最终下线(如图2),这些功能的风险和信任评估应该是连续的、相互交织的。

图3 将CARTA“左”移到DevSecOps(开发)和Procurement(采购) (来源:Gartner April 2018)

在所有这些示例中,我们需要将CARTA的功能添加到“左移”,并使风险和信任评估尽可能接近新数字业务功能。这些风险和信任评估需要适应用户的环境——他们的工具和流程,而非背道而驰。例如,DevSecOps将安全测试自动透明地集成到开发人员的持续集成/持续部署(CI/CD)管道中。安全性应该努力提供指南,而不是用户新增功能时使用的门槛。指导信息或高级策略可能包括职责分离、活动的审计和日志记录、后台扫描审计和加密。CARTA风险/信任评估应该是主动的(在生产之前,图2的左侧)和被动的(在生产中,图2的右侧)。

如果对DevSecOps有了解,那么对于这里也很容易理解,就是敏捷化的自适应风险和信任评估。同SDL流程一样,从需求阶段到下线阶段,战略将集成在整个生命周期中。

安全和风险管理者无法确定我们是否会预先参与所有新的数字业务功能的创建工作。必须不断监视新业务功能的创建和使用,而我们目前还没有意识到这一点。因此,发现和基线化成为关键的持续评估功能。

四、将CARTA融入到IT治理中

我们的风险治理和符合性流程受到与我们之前讨论过的一次性宏观安全门控评估相同的限制。我们使用严格而冗长的控制和符合性检查列表来评估我们的安全程序的有效性。我们需要联合一个CARTA战略方法来进行风险管理,远离静态的检查列表,使数据驱动的风险可见性和评估成为一个持续的过程。这种思维模式是在Gartner称为集成风险管理。

新技术正在出现,以解决其中一些风险可见性差距,如集成风险管理平台(参见“集成风险管理解决方案的市场指南”)和通过控制差距分析的数字风险管理(参见“风险管理的炒作周期,2017”)。领先的IT风险管理平台正在不断发展,为混合云工作负载提供风险可视性,并与ERP、CRM、配置管理数据库(configuration managementdatabase, CMDB)和SOAR平台集成,包括场内和场外。这些平台中的大部分都严重依赖分析、机器学习和可视化来确定和突出风险领域的优先级,并就如何纠正这些风险提供建议。

采用所有者问责制原则是将CARTA引入风险管理的关键。保护企业的信息资源及其业务流程和结果的最终责任在于信息资源的业务所有者。资源所有者必须有权做出数据驱动的、基于风险的决策,以履行其职责。期望安全团队代表业务在可接受的信任和风险级别上做出这些决定,将妨碍采用CARTA战略方法。

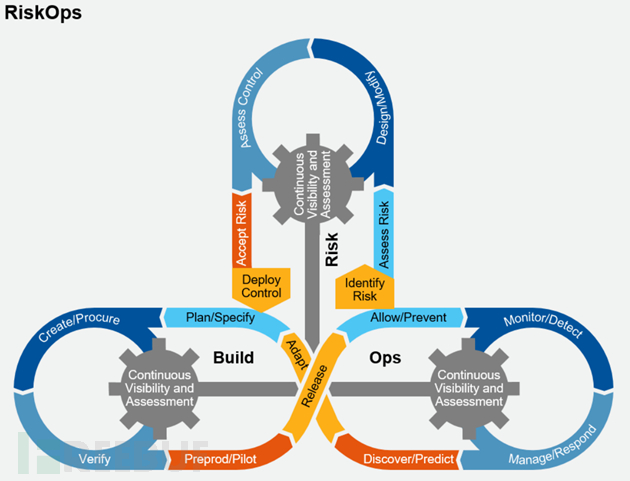

本着DevOps的精神(它拆除了开发和操作之间的壁垒,如图4所示),我们需要将这种协作方法应用于风险管理。我们必须接受“RiskOps”或“Risk<Build>Ops”的思想,目标是拆除业务领导者与基于操作风险的可见性和影响之间的壁垒(见图4)。

图4 CARTA-卓越风险管理:RiskOps (来源:Gartner April 2018)

在业务单元和产品所有者的手中提供风险可视性和向数据驱动的风险决策的转变,完成了我们对CARTA战略方法的愿景。安全和风险管理必须成为一组相互交织、持续和适应的过程。与业务部门一起工作,我们定义可接受的信任和风险级别,并将其转化为安全策略的指导信息。

当制定安全决策时,应不断地对其评估,以确保风险/信任在业务所认为不合适的风险级别中得到平衡。在运行时,我们不断地检查所观察到的和我们所期望的,将持续监视、持续评估和持续改进的概念引入到安全保护和风险管理中。如果在运行时检测到过多的风险,这种可见性可以首先通过SOC显示出来,如果需要,最终可以显示给业务所有者。风险无法避免;它应被持续性地监测,评估,与信任平衡,沟通并适应到可接受的水平。这是CARTA战略方针的体现。

五、结语

最后,以安全基础工作为结尾,企业在实施这些比较前沿的项目之前,要先确认自身的基础安全做得是否到位,其中包括:

1) 已经有了较为先进的 EPP(Endpoint ProtectionPlatform,端点保护平台),具备诸如无文件恶意代码检测、内存注入保护和机器学习的功能;

2) 已经做好了基本的 Windows 账户管理工作;

3) 已经有了 IAM;(Identity and AccessManagement),即“身份识别与访问管理”,具有单点登录、强大的认证管理、基于策略的集中式授权和审计、动态授权、企业可管理性等功能。)

4) 有了常规化的补丁管理;

5) 已经有了标准化的服务器/云工作负载安全代理平台;

6) 具备较为强健的反垃圾邮件能力;

7) 部署了某种形式的 SIEM 或者日志管理解决方案,具有基本的检测/响应能力;

8) 建立了备份/恢复机制;

9) 有基本的安全意识培训;

10)具备基本的互联网出口边界安全防护能力,包括 URL 过滤能力。

参考文献

[1] Sam Olyaei, Peter Firstbrook, Brian Reed,Prateek Bhajanka, Neil MacDonald, Top 10 Security Projects for 2019[R].Gartner,2019.

[2] Kasey Panetta,Gartner Top 7 Security and Risk Trends for 2019 [R].Gartner, 2019

[3] Neil MacDonald, Seven Imperatives to Adopt aCARTA Strategic Approach[R].Gartner, 2018.

[4] Neil MacDonald, Seven Imperatives to Adopt aCARTA Strategic Approach[R].Gartner, 2018.

[5] 叶蓬, Gartner: 2018年十大安全项目详解[Z].51CTO, 2018.

[6] Neil MacDonald, Felix Gaehtgens, Seven Imperatives to Adopt a CARTAStrategic

Approach[R].Gartner, 2017.

[7] Neil MacDonald, 10 Best Practices for Successful CASBProjects[R].Gartner, 2017.

*本文作者:宇宸默安,本文属 FreeBuf 原创奖励计划,未经许可禁止转载。