安全妹儿jing

安全妹儿jing- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

作为公司信息安全咨询岗上的小师妹儿,我对自己以后的安全路非常焦灼,到底该往哪个方向去发展?

上了快半年的班,每天都会浏览相关的专业文档,还要学习NIST的出版物,对等保、ISO 27001这些标准都要了解,这不,最近有空就在研究信安标委出的国家网络安全相关标准了。看了一下这些标准清单,现在正式发布的国家网络安全标准粗略看了一下,共有268项,再搜索出一些自己感兴趣的标准来看,突然发现,信息安全标准化这条路貌似还不错,为了鞭励自己,决定有时间就把自己看过的安全标准提炼出来分享给大家。并希望各位能够指点一二。

今天想和大家交流的是《GB/T 31509 信息安全技术 信息安全风险评估实施指南》。

该标准主要用来指导风险评估项目的组织、实施、验收等工作。并且规定了信息安全风险评估实施的过程和方法。

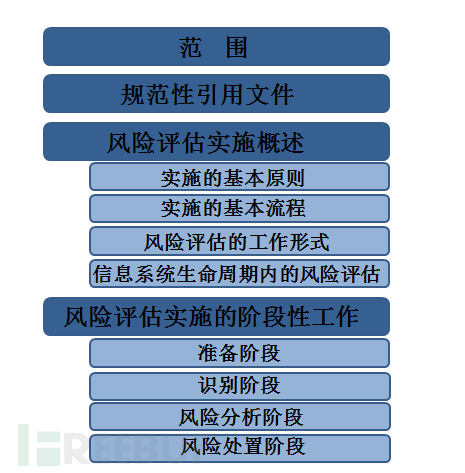

一、该标准的框架结构如下

二、风险评估的基本原则

(一)、标准性原则

意思是要按照本标准中规定的评估流程来实施风险评估。

(二)、关键业务原则

意思是要把被评估方的关键业务作为评估核心,围绕这个核心的相关网络与系统作为评估重点。

(三)、可控性原则

a)服务可控性(就是要提前和客户沟通好评估服务的流程)

b)人员与信息可控性(就是说参与风险评估项目的所有人都要签个保密协议)

c)过程可控性(这点呢就是要求要成立一个实施团队,项目组长负责制)

d)工具可控性(把实施过程中要使用的评估工具告诉客户,提前通气儿)

(四)、最小影响原则

在实施风险评估时一定要最大限度的减小评估工作带来的影响。

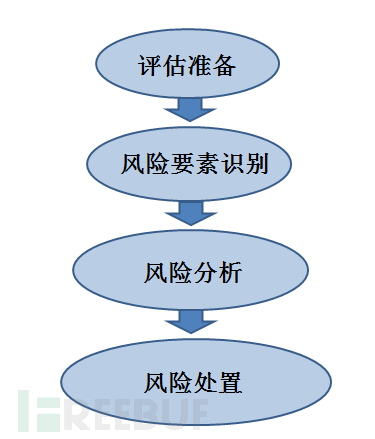

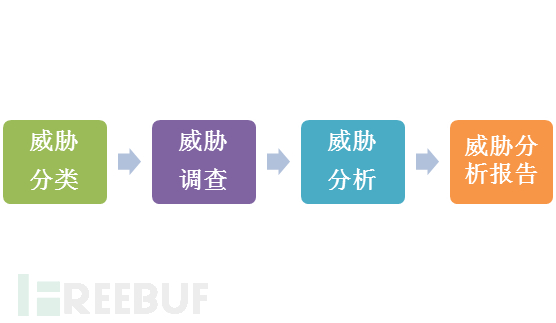

三、风险评估的流程

1. 评估准备阶段:对评估实施有效性的保证,是评估工作的开始。

2. 风险要素识别阶段:对评估活动中的各类关键要素资产、威胁、脆弱性、安全措施进行识别与赋值。

3. 风险分析阶段:对识别阶段中获得的各类信息进行关联分析,并计算风险值。

4. 风险处置建议:针对评估出的风险,提出相应的处置建议,以及按照处置建议实施安全加固后进行残余风险处置等内容。

四、风险评估的工作形式

两种形式:自评估与检查评估。自评估就是组织自身对信息系统进行的风险评估,也可以委托第三方服务机构来实施;检查评估是信息系统上级管理部门或国家有关职能部门依法开展的风险评估,一般来说,这种形式的评估采用的是抽样评估,同样也可以委托第三方服务机构来实施(在选择第三方单位时,应审查评估单位、评估人员的资质和资格)。

五、信息系统生命周期内的风险评估

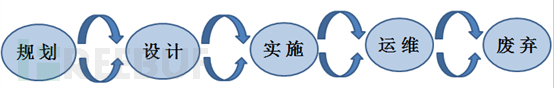

信息系统生命周期一般包括以下五个阶段:

根据各个阶段的评估对象以及安全需求的不同,风险评估的目的也各不相同。

1. 规划阶段:识别系统的业务战略,支撑系统安全需求及安全战略。

2. 设计阶段:评估安全设计方案是否满足信息系统安全功能的需求。

3. 实施阶段:对系统开发、实施过程进行风险识别,对建成后的系统安全功能进行验证。

4. 运维阶段:了解和控制系统运行过程中的安全风险。

5. 废弃阶段:分析废弃资产对组织的影响。

六、风险评估的实施

在第三节我们已经讲过了风险评估的基本流程,这里主要是风险评估的具体实施。

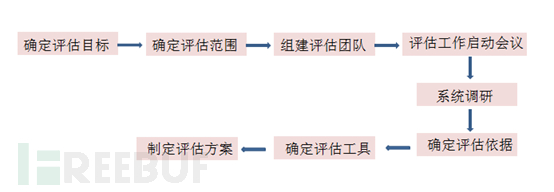

(一)准备阶段

1.工作内容

这是评估工作的开始,分八步来完成准备工作

这几步都很好理解,其中需要注意的有以下几点

第一、确定评估范围时,需合理定义评估对象和评估范围边界,一般划分原则为:

a) 业务系统的业务逻辑边界;

b) 网络及设备载体边界;

c) 物理环境边界;

d) 组织管理权限边界;

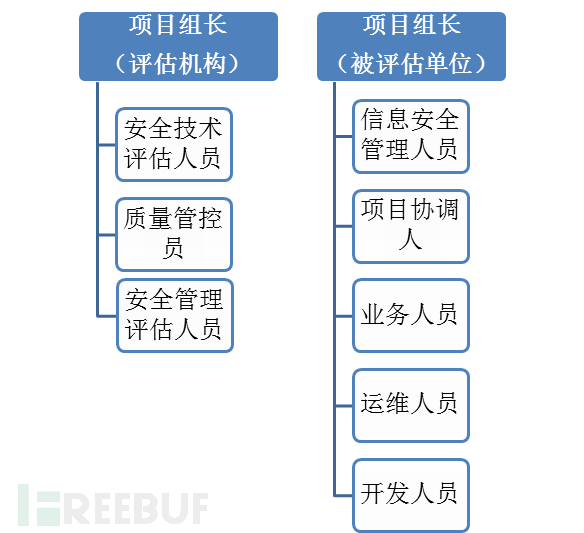

第二、风险评估团队由被评估单位、评估机构共同组建风险评估小组,由被评估单位领导、相关部门负责人,以及评估机构相关人员成立风险评估领导小组;聘请相关专业的技术专家和技术骨干组成专家组。风险评估小组应完成评估前的表格、文档、检测工具等各项准备工作;进行风险评估技术培训和保密教育;制定风险评估过程管理相关规定;编制应急预案等,同时双方应签署保密协议,适情签署个人保密协议。

第三、信息系统调研的内容包括:

a) 信息系统安全保护等级;

b) 主要的业务功能和要求;

c) 网络结构与网络环境,包括内部连接和外部连接;

d) 系统边界,包括业务逻辑边界、网络及设备载体边界、物理环境边界、组织管理权限边界等;

e) 主要的硬件、软件;

f) 数据和信息;

g) 系统和数据的敏感性;

h) 支持和使用系统的人员;

i) 信息安全管理组织建设和人员配备情况;

j) 信息安全管理制度;

k) 法律法规及服务合同;

第四、评估依据包括:

a) 适用的法律、法规;

b) 现有国际标准、国家标准、行业标准;

c) 行业主管机关的业务系统的要求和制度;

d) 与信息系统安全保护等级相应的基本要求;

e) 被评估组织的安全要求;

f) 系统自身的实时性或性能要求等。

第五、合理选择相应的评估工具,遵循如下原则:

a) 对于系统脆弱性评估工具,应具备全面的已知系统脆弱性核查与检测能力;

b) 评估工具的检测规则库应具备更新功能,能够及时更新;

c) 评估工具使用的检测策略和检测方式不应对信息系统造成不正常影响;

d) 可采用多种评估工具对同一测试对象进行检测,如果出现检测结果不一致的情况,应进一步采用必要的人工检测和关联分析,并给出与实际情况最为相符的结果判定;

第六、风险评估方案的内容应包括:

a) 风险评估工作框架:包括评估目标、评估范围、评估依据等;

b) 评估团队组织:包括评估小组成员、组织结构、角色、责任;如有必要还应包括风险评估领导小组和专家组组建介绍等;

c) 评估工作计划:包括各阶段工作内容、工作形式、工作成果等;

d) 风险规避:包括保密协议、评估工作环境要求、评估方法、工具选择、应急预案等;

e) 时间进度安排:评估工作实施的时间进度安排;

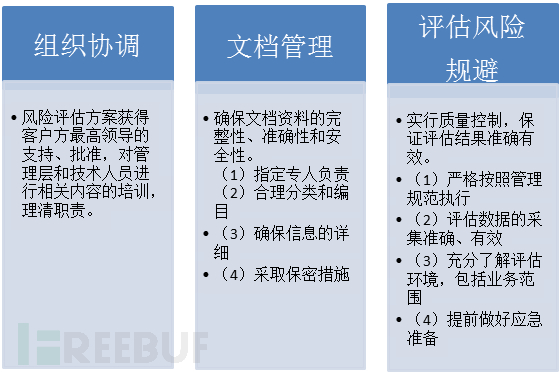

2.工作保障

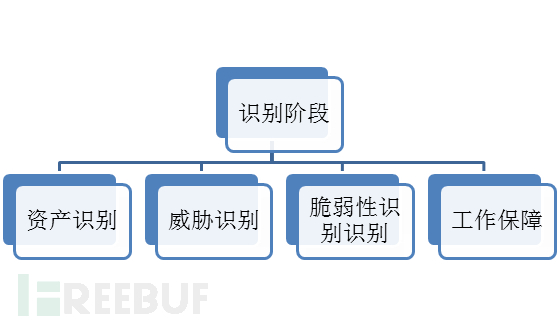

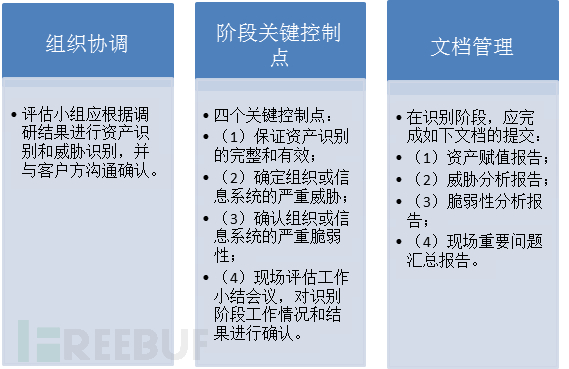

(二)识别阶段

(二)识别阶段

这个阶段差不多是整个风险评估工作中很重要的一个阶段了,首先还是先画一个结构图来了解一下。

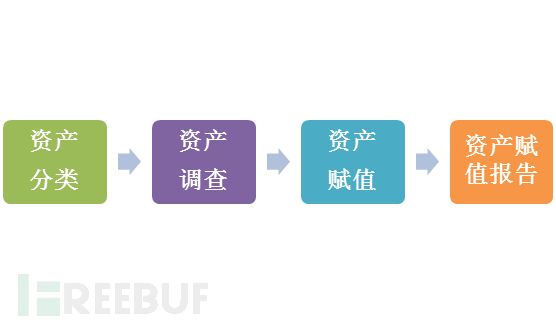

1.资产识别

风险的重要因素是以资产为中心,威胁、脆弱性以及风险都是针对资产而客观存在的。

一般识别流程如下:

(1)资产分类:一般来说,我们把资产分为硬件、软件、数据、服务、人员以及其他6大类。

(2)资产调查:识别组织和信息系统中资产(包括资产属性)的重要途径。一般情况下,可通过查阅信息系统需求说明书、可行性研究报告、设计方案、实施方案、安装手册、用户使用手册、测试报告、运行报告、安全策略文件、安全管理制度文件、操作流程文件、制度落实的记录文件、资产清单、网络拓扑图以及访谈相关人员等,识别组织和信息系统的资产。

(3)资产赋值:依据资产保密性、完整性和可用性等安全属性为资产赋值。一般来说,根据以下几个因素综合来为资产资产赋值:

a) 资产所承载信息系统的重要性;

b) 资产所承载信息系统的安全等级;

c) 资产对所承载信息安全正常运行的重要程度;

d) 资产保密性、完整性、可用性等安全属性对信息系统,以及相关业务的重要程度。

(4)资产赋值报告:根据资产赋值情况,形成资产列表和资产赋值报告。

2.威胁识别

威胁是指可能导致危害系统或组织的不希望事故的潜在起因。在信息安全领域,不存在绝对的安全。

威胁的一般识别流程如下:

(1)威胁分类:威胁分为软硬件故障、物理环境影响、无作为或操作失误、管理不到位、恶意代码、越权或滥用、网络攻击、物理攻击、泄密、篡改、抵赖11类。如果根据威胁产生的起因、表现和后果不同,威胁又可分为有害程序、网络攻击、信息破坏、信息内容攻击、设备设施故障、灾害性破坏、其他威胁7类。

(2)威胁调查:调查工作包括威胁源动机及其能力、威胁途径、威胁可能性及其影响;威胁调查的方法是多样化的,根据组织和信息系统自身的特点,发生的历史安全事件记录(数据),面临威胁分析等方法进行调查。

(3)威胁分析:基于前面的威胁调查作出分析。同样也可对威胁的可能性进行赋值,威胁赋值分为很高、高、中等、低、很低5个级别,级别越高表示威胁发生的可能性越高。

(4)威胁分析报告:报告内容包括威胁名称、威胁类型、威胁源攻击能力、攻击动机、威胁发生概率、影响程度、威胁发生的可能性、威胁赋值以及严重威胁说明等。

3.脆弱性识别

脆弱性可从技术和管理两个方面进行识别。

技术方面,可从物理环境、网络、主机系统、应用系统、数据等方面识别资产的脆弱性;管理方面,可从技术管理脆弱性和组织管理脆弱性两方面识别资产的脆弱性,技术管理脆弱性与具体技术活动相关,组织管理脆弱性与管理环境相关。

脆弱性识别所采用的方法主要有:文档查阅、问卷调查、人工核查、工具检测、渗透性测试等。

(1)安全技术脆弱性核查

| 物理环境安全 | (1)安全措施:机房选址、建筑物的物理访问控制、防盗窃和防破坏、防雷击、防火、防水和防潮、防静电、温湿度控制、电力供应、电磁防护等。 (2)核查方法:现场查看、询问物理环境现状,验证安全措施的有效性。 |

|---|---|

| 网络安全 | (1)安全措施:网络拓扑图,vlan划分,网络访问控制,网络设备防护,安全审计,边界完整性检查,入侵防范,恶意代码防范等。 (2)核查方法:查看网络拓扑图、网络安全设备的安全策略、配置等相关文档,询问相关人员,查看网络设备的硬件配置情况,手工或自动查看或检测网络设备的软件安装和配置情况,查看和验证身份鉴别、访问控制、安全审计等安全功能,检查分析网络和安全设备日志记录,利用工具探测网络拓扑结构,扫描网络安全设备存在的漏洞,探测网络非法接入或外联情况,测试网络流量、网络设备负荷承载能力以及网络带宽,手工或自动查看和检测安全措施的使用情况并验证其有效性等。 |

| 主机系统安全 | (1)安全措施:身份鉴别、访问控制、安全审计、剩余信息保护、入侵防范、恶意代码防范、资源控制等。 (2)核查方法:手工或自动查看或检测主机硬件设备的配置情况以及软件系统的安装配置情况,查看软件系统的自启动和运行情况,查看和验证身份鉴别、访问控制、安全审计等安全功能,查看并分析主机系统运行产生的历史数据(如鉴别信息、上网痕迹),检查并分析软件系统日志记录,利用工具扫描主机系统存在的漏洞,测试主机系统的性能,手工或自动查看或检测安全措施的使用情况并验证其有效性等。 |

| 应用系统安全 | (1)安全措施:身份鉴别、访问控制、安全审计、剩余信息保护、通信完整性、通信保密性、抗抵赖、软件容错、资源控制等。 (2)核查方法:查阅应用系统的需求、设计、测试、运行报告等相关文档,检查应用系统在架构设计方面的安全性(包括应用系统各功能模块的容错保障、各功能模块在交互过程中的安全机制、以及多个应用系统之间数据交互接口的安全机制等),审查应用系统源代码,手工或自动查看或检测应用系统的安装配置情况,查看和验证身份鉴别、访问控制、安全审计等安全功能,查看并分析主机系统运行产生的历史数据(如用户登录、操作记录),检查并分析应该系统日志记录,利用扫描工具检测应用系统存在的漏洞,测试应用系统的性能,手工或自动查看或检测安全措施的使用情况并验证其有效性等。 |

| 数据安全 | (1)安全措施:数据完整性保护措施、数据保密性保护措施、备份和恢复等。 (2)核查方法:通信协议分析、数据破解、数据完整性校验等。 |

(2)安全管理脆弱性核查

安全管理核查主要通过查阅文档、抽样调查和询问等方法,并核查信息安全规章制度的合理性、完整性、适用性等。

| 安全管理组织 | 核查方法:查看安全管理机构设置、职能部门设置、岗位设置、人员配置等相关文件,以及安全管理组织相关活动记录等文件。 |

|---|---|

| 安全管理策略 | 核查方法:查看是否存在明确的安全管理策略文件,并就安全策略有关内容询问相关人员,分析策略的有效性,识别安全管理策略存在的脆弱性。 |

| 安全管理制度 | 核查方法:审查相关制度文件完备情况,查看制度落实的记录,就制度有关内容询问相关人员,了解制度的执行情况,综合识别安全管理制度存在的脆弱性。 |

| 人员安全管理 | 核查方法:查阅相关制度文件以及相关记录,或要求相关人员现场执行某些任务,或以外来人员身份访问等方式进行人员安全管理脆弱性的识别。 |

| 系统运维管理 | 核查方法:审阅系统运维的相关制度文件、操作手册、运维记录等,现场查看运维情况,访谈运维人员,让运维人员演示相关操作等方式进行系统运维管理脆弱性的识别。 |

4.工作保障

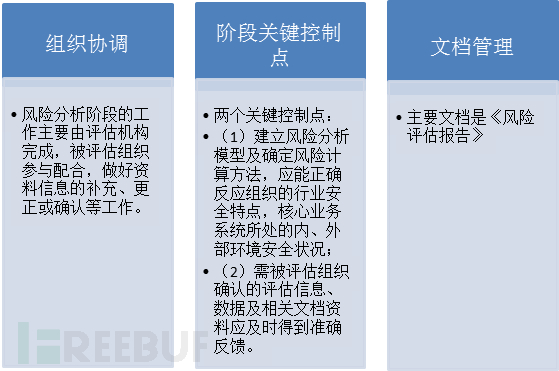

(三)风险分析阶段

(三)风险分析阶段

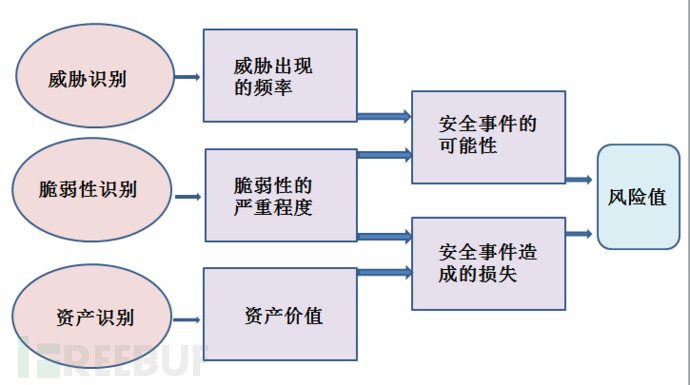

1.信息安全风险分析原理:

2.风险值的计算方法

风险计算方法一般分为定性计算方法和定量计算方法两大类。

(1)定性计算方法:将风险的各要素资产、威胁、脆弱性等的相关属性进行量化(或等级化)赋值,然后选用具体的计算方法(如相乘法或矩阵法)进行风险计算;

(2)定量计算方法:通过将资产价值和风险等量化为财务价值的方式来进行计算的一种方法。由于定量计算法需要等量化财务价值,在实际操作中往往难以实现,所以一般不采用该计算方法。

3.风险分析与评价

通过对风险的等级划分,来确定总体的风险状况。

4.风险评估报告

报告内容包括:风险对组织、业务及系统的影响范围、影响程度;依据的法规和证据;风险评价结论。

5.工作保障

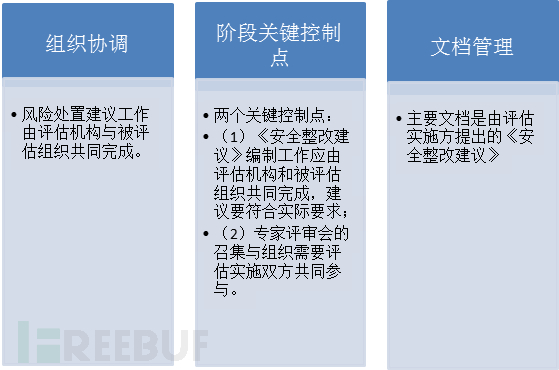

(四)风险处置建议

(四)风险处置建议

这个阶段是围绕风险评估报告来进行的风险处置,还是有5点内容。

1.处置原则

将风险控制在可接受范围内,具体处置时,可依据等级保护相关要求实施的安全风险加固工作,应满足等级保护相应等级的安全技术和管理要求;对于因不能够满足该等级安全要求产生的风险则不能够适用适度接受风险的原则。

2.安全整改建议

风险处置方式一般包括接受、消减、转移、规避等,安全整改属于风险消减方法。整改建议根据安全等级有所不同:

a)对于非常严重、需立即降低且加固措施易于实施的安全风险,建议被评估组织立即采取安全整改措施。

b)对于非常严重、需立即降低,但加固措施不便于实施的安全风险,建议被评估组织立即制定安全整改实施方案,尽快实施安全整改;整改前应对相关安全隐患进行严密监控,并作好应急预案。

c)对于比较严重、需降低且加固措施不易于实施的安全风险,建议被评估组织制定限期实施的整改方案;整改前应对相关安全隐患进行监控。

3.组织评审会

评估项目结束时召开评审会,参与人员一般包括:被评估组织、评估机构及专家等。

评估项目验收文档如下:

| 工作阶段 | 输出文档 | 文档内容 |

|---|---|---|

| 准备阶段 | 《系统调研报告》 | 对被评估系统的调查了解情况,涉及网络结构、系统情况、业务应用等内容。 |

| 《风险评估方案》 | 根据调研情况及评估目的,确定评估的目标、范围、对象、工作计划、主要技术路线、应急预案等。 | |

| 识别阶段 | 《资产价值分析报告》 | 资产调查情况,分析资产价值,以及重要资产说明。 |

| 《威胁分析报告》 | 威胁调查情况,明确存在的威胁及其发生的可能性,以及严重威胁说明。 | |

| 《安全技术脆弱性分析报告》 | 物力、网络、主机、应用、数据等方面的脆弱性说明。 | |

| 《安全管理脆弱性分析报告》 | 安全组织、安全策略、安全制度、人员安全、系统运维等方面的脆弱性说明。 | |

| 《已有安全措施分析报告》 | 分析组织或信息系统已部署安全措施的有效性,包括技术和管理两方面的安全管控说明 | |

| 风险分析 | 《风险评估报告》 | 对资产、威胁、脆弱性等评估数据进行关联计算、分析评价等,应说明风险分析模型、分析计算方法。 |

| 风险处置 | 《安全整改建议》 | 对评估中发现的安全问题给予有针对性的风险处置建议 |

4.残余风险处置

残余风险处置是对仍然存在的安全风险进行识别、控制和管理的活动。

5.工作保障

首次撰写整理,请见谅,大家有什么意见欢迎为我指正,感激不尽!

*本文作者:XXX幸XXX,转载请注明来自FreeBuf.COM

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

网安法规解读

网安法规解读

范文

范文