AI小蜜蜂

AI小蜜蜂- 关注

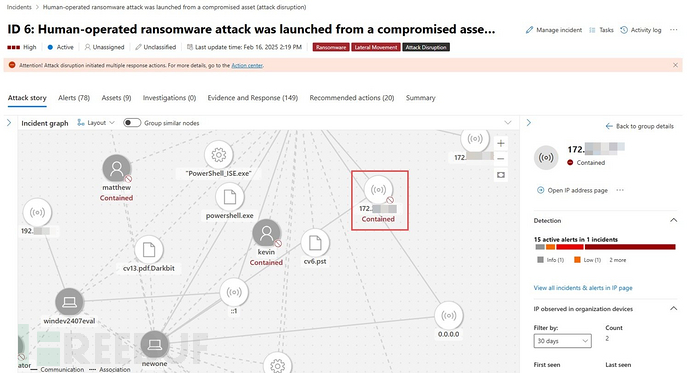

微软正在测试 Defender for Endpoint(端点防护)的一项新功能,该功能将通过阻断与未受管端点之间的网络流量,阻止攻击者在网络中的横向移动。

自动隔离未受管设备

微软本周透露,该功能通过隔离尚未被发现或未接入 Defender for Endpoint 的设备的 IP 地址来实现防护效果。微软表示,这项新特性将通过阻断与被隔离 IP 地址设备的进出通信,防止威胁行为者扩散到其他未被入侵的设备。

微软解释道:"对未发现设备或未接入 Defender for Endpoint 的设备关联 IP 地址的隔离是通过自动攻击阻断功能实现的。当 Defender for Endpoint 检测到某个 IP 地址与未发现设备或未接入设备相关联时,'隔离 IP'策略会自动阻断该恶意 IP 地址。"

精细化端口控制

"通过自动攻击阻断功能,Defender for Endpoint 会标记恶意设备,识别设备角色以应用匹配策略,自动隔离关键资产。这种精细化隔离仅阻断特定端口和通信方向。"

通过IP隔离阻断攻击(微软)

通过IP隔离阻断攻击(微软)

支持平台与管理选项

这项新功能将适用于运行 Windows 10、Windows 2012 R2、Windows 2016 和 Windows Server 2019+ 且已接入 Defender for Endpoint 的设备。

管理员可以随时在"操作中心"选择"隔离 IP"操作,然后在弹出菜单中选择"撤销",恢复被隔离 IP 地址的网络连接。

持续扩展的隔离能力

自 2022 年 6 月起,Defender for Endpoint 已能够隔离被入侵和未受管的 Windows 设备,阻断与这些设备的所有通信,防止攻击者通过受害者网络扩散。

微软还开始测试在已接入的 Linux 设备上支持 Defender for Endpoint 的设备隔离功能,该功能于 2023 年 10 月在 macOS 和 Linux 平台上正式推出。

同月,微软透露 Defender for Endpoint 还能隔离被入侵的用户账户,通过自动攻击阻断功能阻止手动操作勒索软件攻击中的横向移动。

参考来源:

Microsoft Defender will isolate undiscovered endpoints to block attacks

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)