亿格云科技Lab

亿格云科技Lab- 关注

随着人工智能技术的迅猛发展,DeepSeek AI作为国内领先的AI研究与应用机构,正吸引着越来越多的关注。然而,这种关注度也带来了意想不到的安全隐患——网络犯罪分子利用DeepSeek AI的知名度和公信力,创建仿冒域名、应用程序和通信渠道,实施精心设计的网络钓鱼和恶意软件攻击。

这些“AI伪装者”通过模仿DeepSeek AI的官方品牌形象、产品界面和通信风格,构建了一个难以辨别的数字陷阱网络。他们的目标往往是企业用户、AI研究人员以及对新兴AI技术感兴趣的个人,通过伪装成DeepSeek的官方渠道,诱导受害者下载恶意软件、泄露敏感信息或进行不安全的操作。

程序伪装者

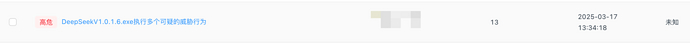

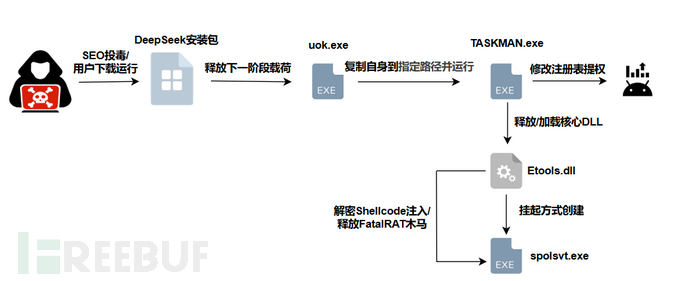

近日,亿格云安全团队在威胁狩猎时发现一个可疑的高危告警,指向一个名称带有DeepSeek的可疑程序。经分析,该程序为木马程序,将自身伪装成DeepSeek本地部署工具,诱导用户执行。

样本分析

一旦安装包被执行,它会伪装成DeepSeek的本地部署工具。

其界面如下所示:

除了显示正常的安装界面外,还会在后台会释放恶意文件。

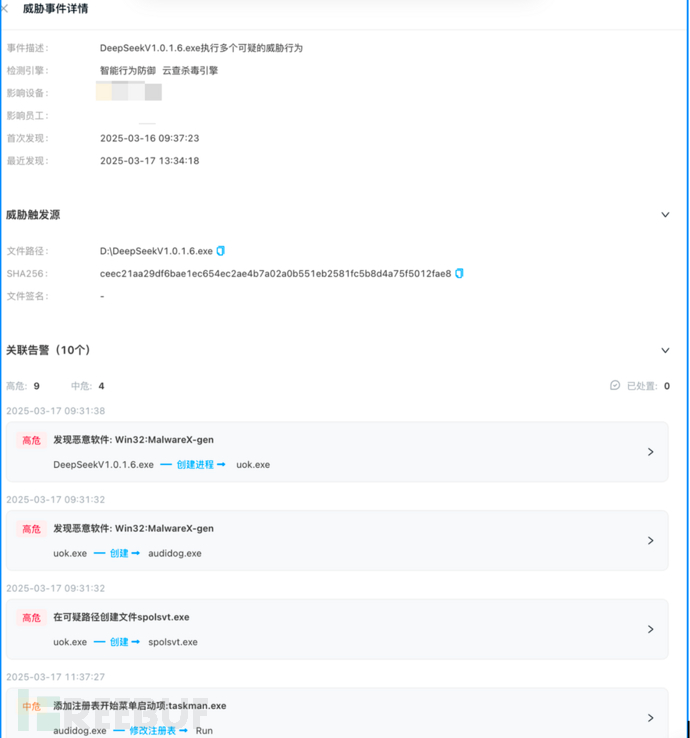

整个攻击流程大致如下图所示:

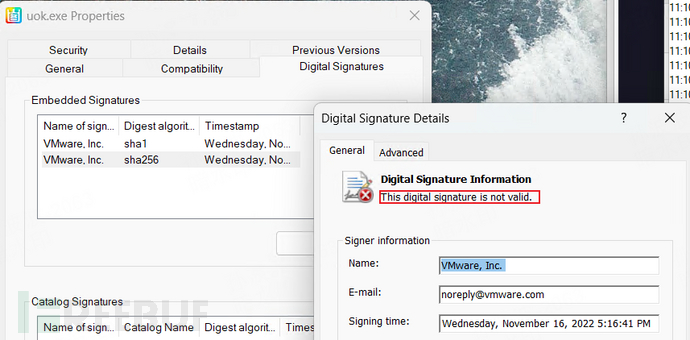

安装包会释放并运行另一个名为 uok.exe 的可执行文件,该文件的数字签名包含无效的证书链,

安装包会释放并运行另一个名为 uok.exe 的可执行文件,该文件的数字签名包含无效的证书链,

uok.exe释放的另外两个文件,其数字签名同样包含无效的证书链,

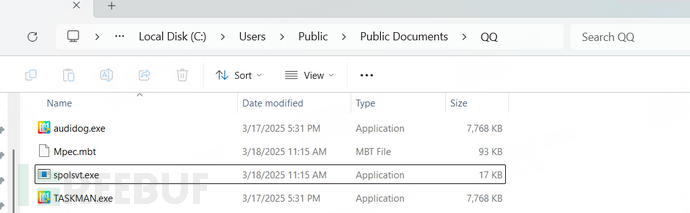

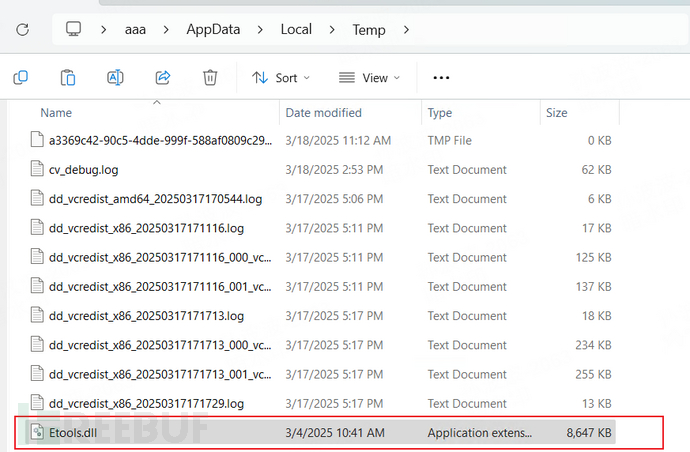

uok.exe释放出的多个文件均在~\public\documents\qq目录下。

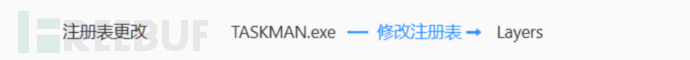

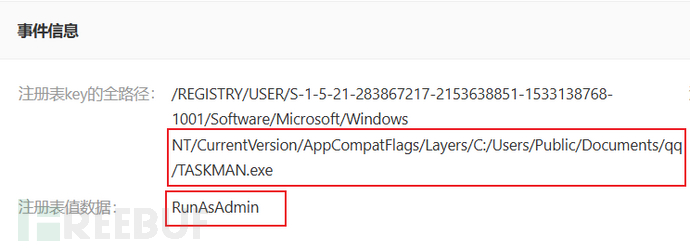

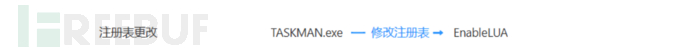

后续释放的可执行文件在运行时,首先会修改AppCompatFlags\Layers注册表键,使其默认以管理员身份运行。

然后尝试关闭系统的UAC设置,

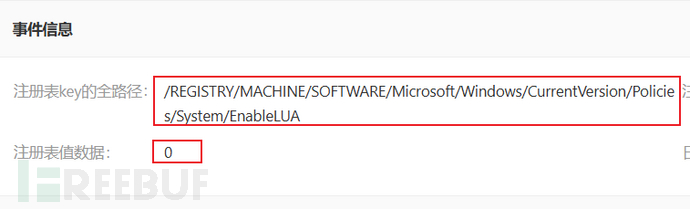

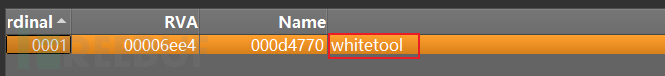

最后释放ETools.dll并运行导出函数whitetool。

我们通过DIE工具查看该文件的信息,可看到:

该样本使用了 VMProtect 软件进行加固,但仅入口函数被混淆,其他函数仍可正常分析。文件的时间戳显示它生成于3月4日,截至目前,此文件尚未被 VirusTotal 等公开样本库收录。

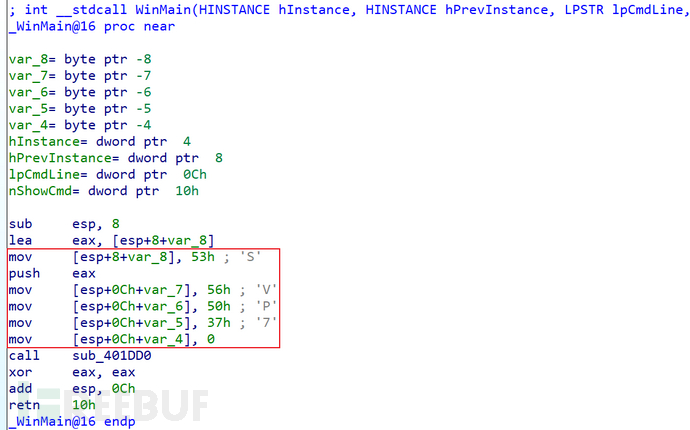

实际上本地运行样本的时候会遇到一些问题,该PE文件有一个导出函数, 导出函数实际带一个类似于密钥的参数。

该样本通过一个被混淆的算法函数加密,然后判断是否与指定字符串相等,若不匹配,进程退出。由于目前无法得知正确的密钥,因此选择直接Patch汇编代码,绕过exit函数。然而,后续样本仍未表现出恶意行为,推测可能存在其他校验机制,接下来我们将尝试静态分析。

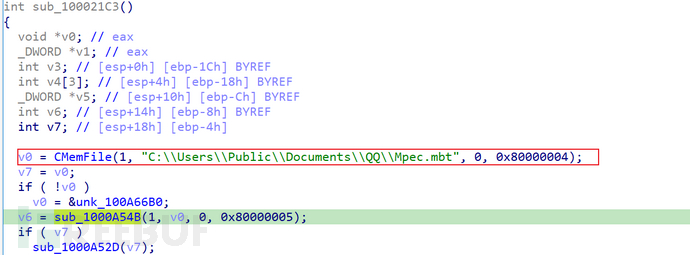

根据文件部分包含的字符串分析,结合释放目录列表下的条件和木马的常见行为特征,猜测释放的Mpec.mbt是加密的Shellcode。

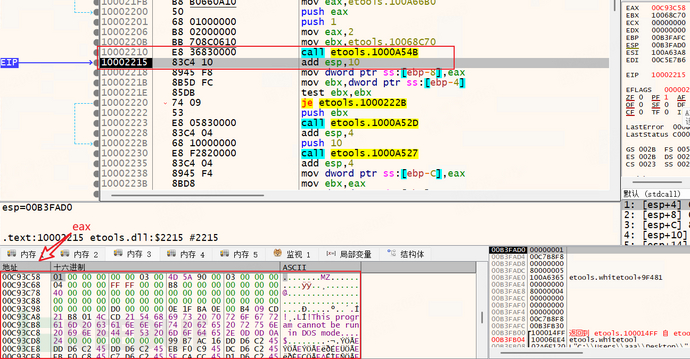

在调试器内定位核心代码后,通过调试器查看该函数的返回值,发现是一个PE文件。

利用调试器命令savedata "shellcode.bin", 0xC93C60, 00800000 Dump出PE文件尝试再次分析:

根据公开的分析报告和已知家族样本特征,通过SVP7即可确定为FatalRAT远控木马。

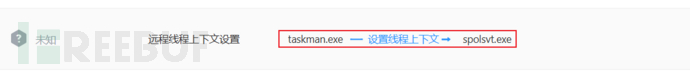

实际攻击中,这个木马会利用进程注入技术注入到spolsvt.exe。

后续运行Dump的PE文件,可以观察到其存在和威胁域名通信的连接请求。该域名关联到曾伪造多款常用办公软件的木马,包括向日葵、OpenVPN GUI等,被判定为威胁域名。

域名伪装者

上述的这类钓鱼攻击通常会使用一些与官方域名相似性较高的域名来迷惑用户,诱骗用户下载恶意的木马程序,例如"deapseek","dieepseek","deoseep" 等等。页面上的风格也和DeepSeek官网或同类AI工具保持较高的相似度。

针对此类威胁域名,亿格云枢EDR结合威胁情报以及钓鱼域名检测引擎,能精准的捕获这类威胁域名。

总结

在当前AI技术广泛应用的背景下,这类针对性攻击不仅威胁个人和企业的数据安全,还可能导致知识产权泄露、商业机密被窃取,甚至引发更广泛的网络安全事件。

亿格云枢EDR融合了内存检测、行为检测和威胁情报等多种先进安全技术,显著提升了企业对钓鱼网络威胁的防范能力,同时,丰富的终端行为日志可帮助企业建立全面的办公终端威胁感知、威胁狩猎和事件溯源体系,有效应对潜在的安全威胁。

IOC

ceec21aa29df6bae1ec654ec2ae4b7a02a0b551eb2581fc5b8d4a75f5012fae8

2f65b5ab077648a4b4779269c07a8746cedfa71c284af6f874d8ca09f13df21c

6d4ac2b7e1a374fe3a775db9b8dda61faa2e3af3c1f883148f62e4a2a2fb898d

zhong.wccabc[.]com

app.dieepseeka[.]top

app.deapseek[.]top

web.depseek[.]top

depseek[.]shop

app.deepelseek[.]top

参考https://blog.csdn.net/my_xxh/article/details/43671819

https://github.com/Adminisme/ByPassUACTools

https://www.ctfiot.com/127577.html

https://ti.dbappsecurity.com.cn/info/2256

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)