面包and牛奶

面包and牛奶- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0X00 前言

这次深入的研究聚焦于Xeno RAT的扩散;一款精心设计的恶意软件,拥有先进的功能,且在GitHub上免费轻松获取。研究探索了威胁行为者为逃避检测而采用的一系列规避策略,并阐明了制作强韧恶意软件载荷的过程。

在网络威胁以前所未有的速度演变的时代,理解和对抗像Xeno RAT这样复杂的恶意软件至关重要。本文提供了Xeno RAT的简明概述;一种强大的C#编写的恶意软件,拥有先进的能力。深入探讨了它的传播、规避技术和强韧载荷生成过程,旨在揭示当代网络威胁的动态性质,强调需要提高安全措施和用户意识,以对抗这类恶意实体保护安全。

0X01 Xeno RAT特征

Xeno RAT拥有复杂功能和高级恶意软件的特性

恶意软件的开发者选择将其作为开源项目维护,并通过GitHub使其可访问

一名威胁行为者自定义了其设置,并通过Discord CDN传播它

以快捷方式文件的形式作为主要载体,伪装成WhatsApp截图,充当下载器

下载器从Discord CDN下载zip存档,提取并执行下一阶段的有效载荷

采用多步骤过程生成恶意软件的最终有效载荷

在执行最后阶段之前,查找调试器、监测和分析工具

利用反调试技术并遵循隐秘操作过程。恶意软件将自身添加为计划任务以便持久存在

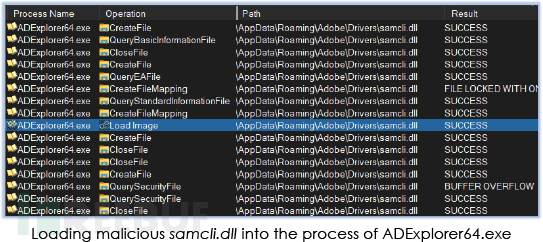

利用Windows中的DLL搜索顺序功能将恶意DLL加载到可信的可执行进程中

将恶意代码(进程注入)注入合法的Windows进程中

对受损系统进行持续监控

文件/代码中采用广泛的混淆技术有效地规避检测

使用混淆的网络流量接收指令和更新

定期与C2通信,更新状态并接收指令

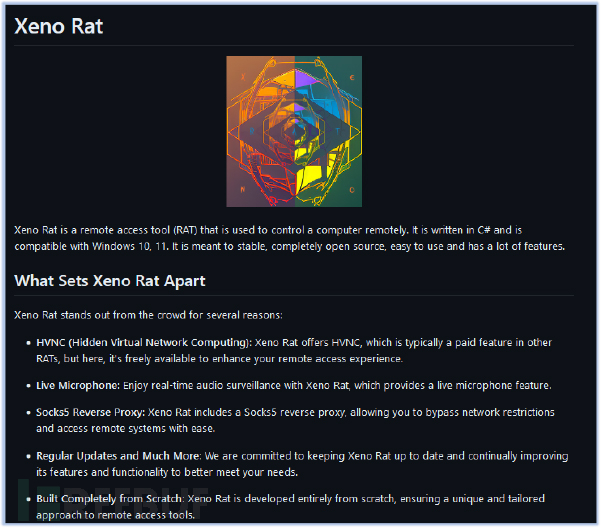

0X03 Xeno RAT简介

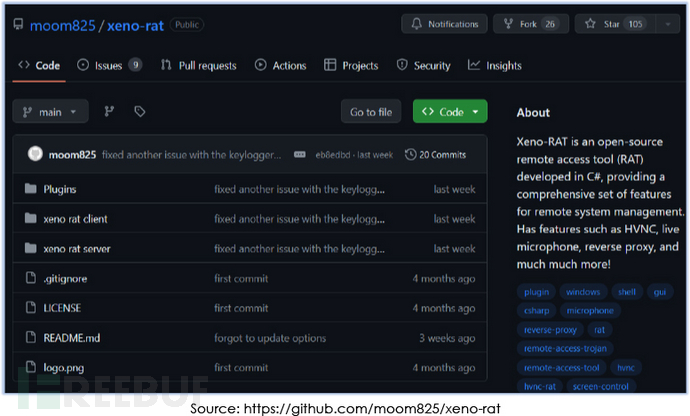

Xeno RAT的开发者选择将代码开源,并在GitHub上免费提供,如下所述:

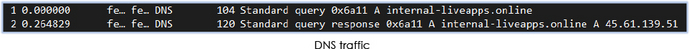

Xeno RAT服务器包括一个构建器模块,该模块能够创建恶意软件的定制版本。一名威胁行为者利用这一能力开发并通过Discord CDN分发了他们自己版本的恶意软件。他们采用了一个作为下载器的快捷方式文件,负责获取并执行后续的有效载荷。分析识别出与威胁行为者有关并解析到IP地址45[.]61[.]139[.]51的域名internal-liveapps[.]online。域名和IP地址的检测率较低。

未发现与该域名/IP地址有关的已知威胁行为者联系。

从外部威胁格局的角度来看,像Xeno RAT这样具有高级功能并且正在积极开发以增强其功能的免费可用恶意软件的存在,凸显了一个令人关注的趋势。Cyfirma的研究团队强调了威胁行为者不断发展的策略,他们利用开源恶意软件来制作定制化作品,以侵害其目标。原始恶意软件二进制文件的开发者展示了适应性,采用多种技术来混淆恶意样本,目的是保持长时间未被检测。这强调了持续警惕的必要性以及实施高级检测措施的必要性,以有效对抗这些动态威胁。

0X04 Xeno RAT分析

| Analysis | 文件分析 |

|---|---|

| 文件名 | Screenshot_2024-01-30_w-69-06-18264122612_DCIM.png.lnk |

| 文件大小 | 3.21 KB (3,293 bytes) |

| 标签 | Not signed |

| MD5 | 13b1d354ac2649b309b0d9229def8091 |

| SHA-256 | 848020d2e8bacd35c71b78e1a81c669c9dc63c78dd3db5a97200fc87aeb44c3c |

| 修改日期 | 17-10-2022 |

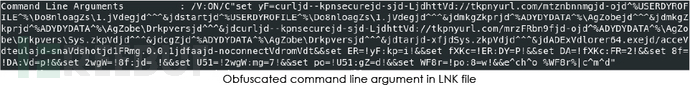

主要的恶意软件样本以快捷方式文件(.lnk)的形式交付,描述标签为WhatsApp_2023-12-12_12-59-06-18264122612_DCIM.png:

该文件充当下载器,利用Windows命令行外壳(shell)从位于Discord CDN URL的zip存档中检索、提取并执行有效载荷。文件的目标字段包含了混淆后的命令行参数:

0X05 行为与代码分析

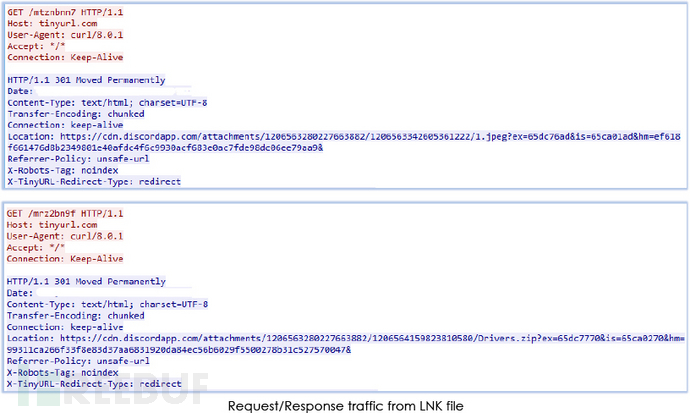

第一阶段执行:反混淆的命令显示从两个缩短的URL下载,这两个URL都指向Discord CDN URL。命令中的第一个URL下载一个非恶意的图片,而有效载荷则从第二个URL检索。

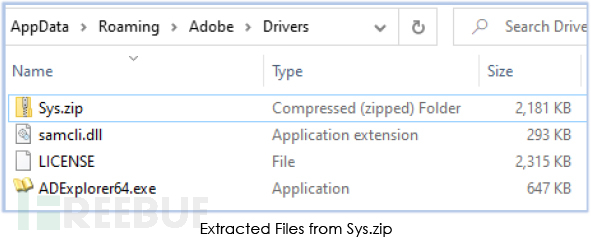

如反混淆参数中所示,zip存档被下载并解压到C:\Users\user\AppData\Roaming\Adobe\Drivers目录中。

| Analysis | 文件分析 |

|---|---|

| 文件名 | Sys.zip |

| 文件大小 | 2.13 MB (2232447 bytes) |

| 标签 | Not signed |

| MD5 | 6f9e84087cabbb9aaa7d8aba43a84dcf |

| SHA-256 | 4d0d8c2696588ff74fe7d9f8c2097fddd665308fccf16ffea23b9741a261b1c0 |

| 修改日期 | 17-02-2024 |

该zip存档包含三个文件,两个可移植可执行文件(exe和DLL)以及一个名为LICENSE的未知文件:

Windows可执行文件"ADExplorer64.exe"是Windows Sysinternals提供的Active Directory Explorer,用作高级的Active Directory(AD)查看器和编辑器:

文件名:ADExplorer64.exe

MD5:2661f8272ada236cf3aeb9ce9323626c

SHA-256:e451287843b3927c6046eaabd3e22b929bc1f445eec23a73b1398b115d02e4fb

签名:已签名文件(有效签名)文件版本:1.52

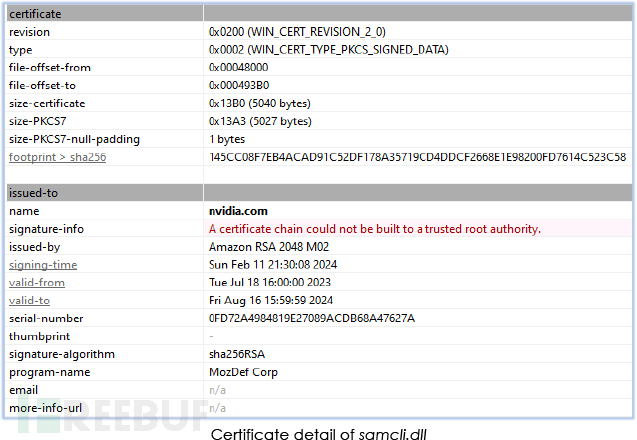

DLL文件"samcli.dll"是恶意有效载荷。它模仿了真正的DLL文件Security Accounts Manager Client DLL的名称,这个文件通常位于Microsoft Windows系统的C:\Windows\System32目录中:

| Analysis | 文件分析 |

|---|---|

| 文件名 | Samcli.dll |

| 文件大小 | 292.92 KB (299952 bytes) |

| 标签 | Signed |

| MD5 | 7704241dd8770b11b50b1448647197a5 |

| SHA-256 | 1762536a663879d5fb8a94c1d145331e1d001fb27f787d79691f9f8208fc68f2 |

| 修改日期 | 12-02-2024 |

虽然该文件已签名,但签名中的证书无法验证:

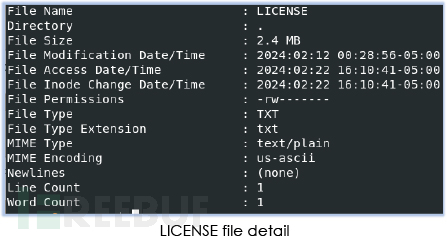

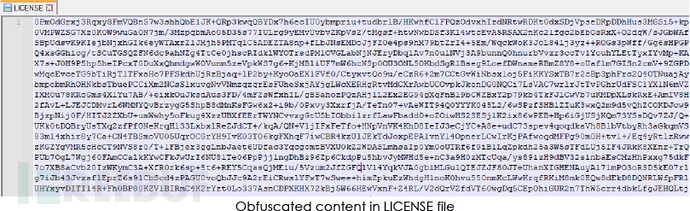

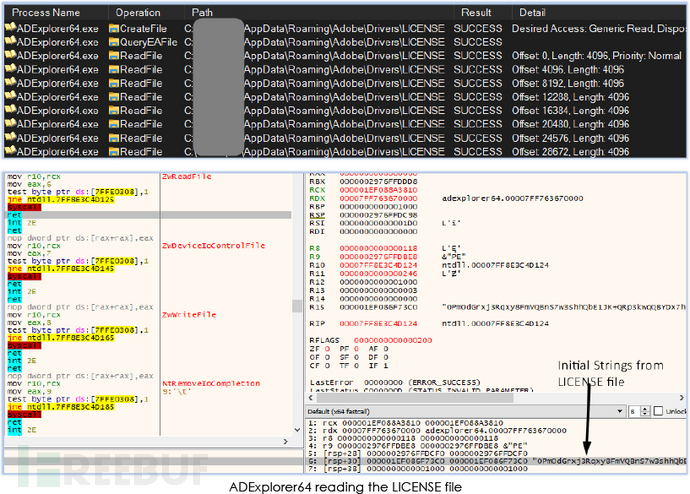

LICENSE 文件包含具有读/写权限的模糊文本:

| Analysis | 文件分析 |

|---|---|

| 文件名 | LICENSE |

| 文件大小 | 2.26 MB (2370164 bytes) |

| 标签 | No |

| MD5 | 0aa5930aa736636fd95907328d47ea45 |

| SHA-256 | 96b091ce5d06afd11ee5ad911566645dbe32bfe1da2269a3d3ef8d3fa0014689 |

| 修改日期 | 12-02-2024 |

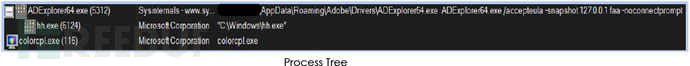

第二阶段执行:在执行的第二阶段,.lnk文件中的命令启动了Active Directory Explorer(ADExplorer64.exe),没有任何提示(命令:ADExplorer64.exe /accepteula /snapshot 127.0.0.1 faa -noconnection)。ADExplorer64.exe依赖于通常位于Windows\System32目录中的samcli.dll来实现其功能。在这种情况下,威胁行为者利用了Windows操作系统的DLL搜索顺序功能,通过在当前工作目录中放置同名的恶意DLL文件,从而被执行。因此,恶意的samcli.exe被加载到了ADExplorer64.exe的进程中。

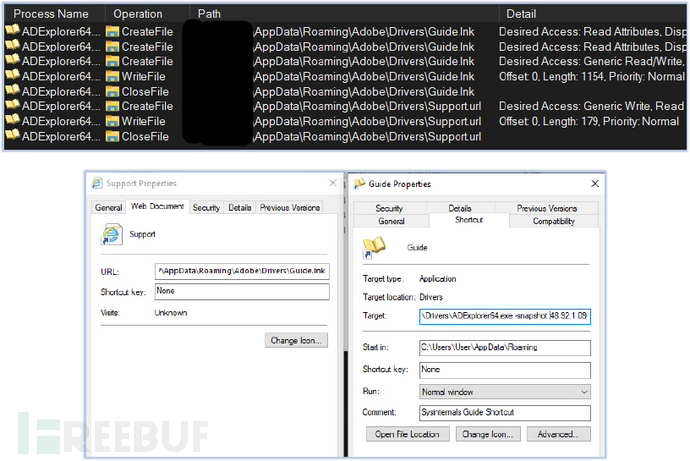

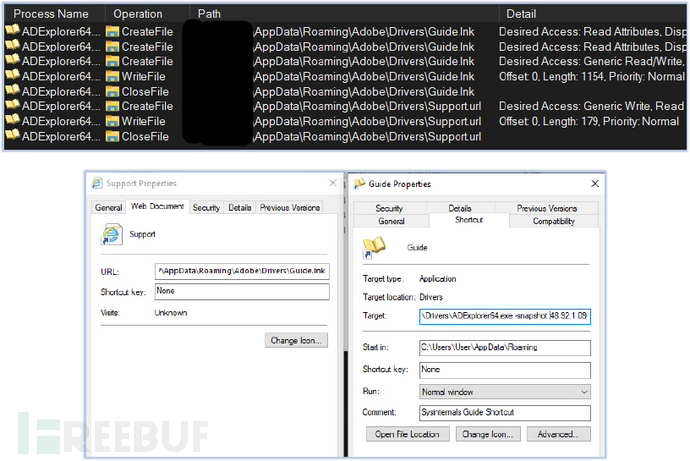

在后续操作中,ADExplorer64.exe还读取了混淆后的文件LICENSE:

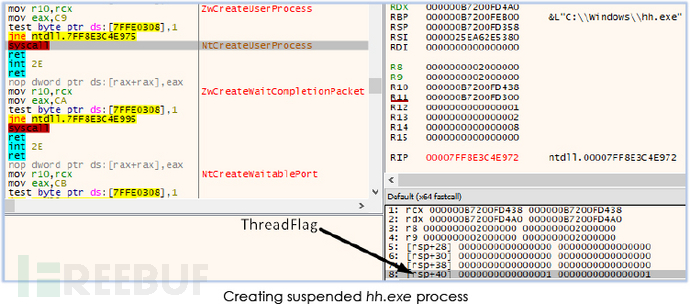

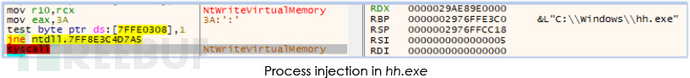

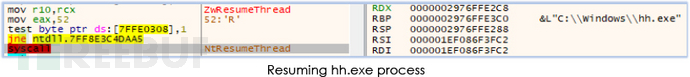

此外,ADExplorer64 创建一个名为“hh.exe”的挂起进程,写入其内存(进程注入),然后恢复线程:

ADExplorer64.exe 修改(解码为其自身功能)从 LICENSE 文件中读取的内容并将其注入到 hh.exe 的进程内存中:

ADExplorer64.exe还在当前工作目录中创建了两个快捷方式文件:

Support.url文件指向Giude.lnk文件,该文件运行初始阶段执行ADExplorer64.exe的命令,如上面的屏幕截图所示。

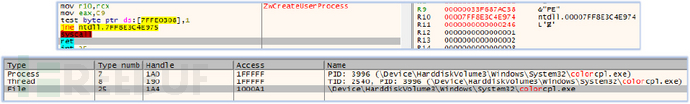

第三阶段执行:在第三阶段执行期间,hh.exe进程生成一个挂起的colorcpl.exe进程,并随后写入其内存(进程注入):

hh.exe 进程终止,colorcpl.exe 进程在explorer.exe(父进程)下恢复:

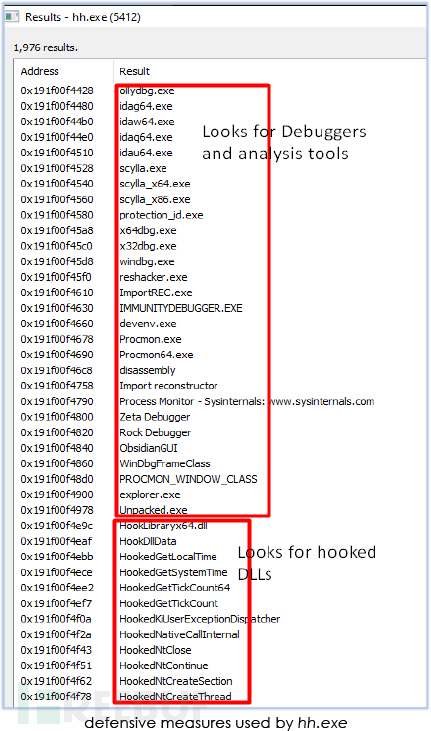

注入的进程hh.exe采用防御措施来逃避分析:

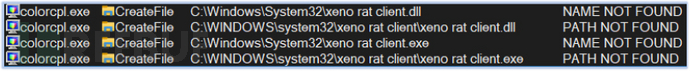

最后阶段执行:在最后阶段,开始执行 colorcpl.exe。它会执行检查以确定受害计算机上是否安装了 Xeno RAT:

确认不存在 Xeno RAT(在未受感染的主机上)后,进程开始与域“internal-liveapps[.]online”通信,该域解析为 IP 地址:45[.]61[.]139[.]51 :

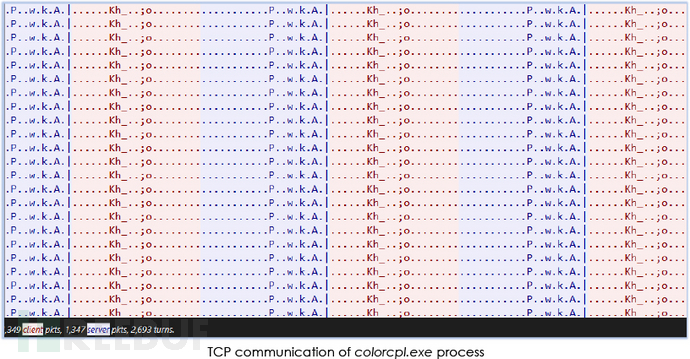

它通过网络连续发送和接收混淆内容,表现出类似于远程访问木马 (RAT) 活动的模式:

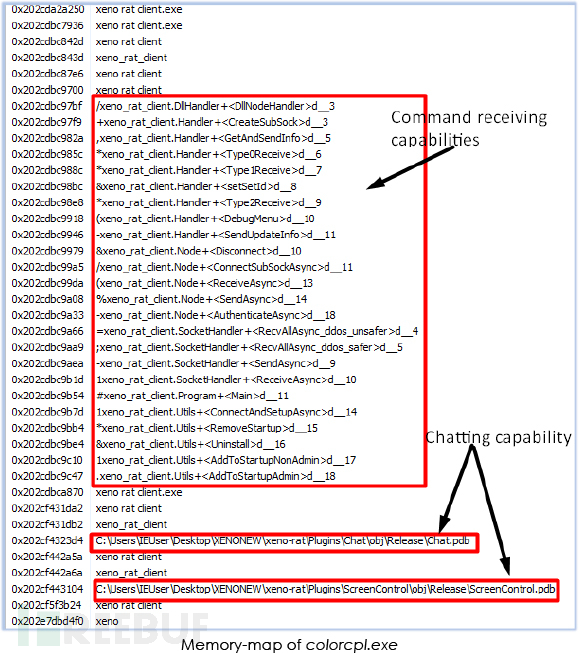

colorcpl.exe 进程的映射内存揭示了其功能,包括通过 SOCKS 代理与命令和控制 (C2) 服务器进行通信、接收命令、传输更新、在启动时添加和删除,以及自行卸载:

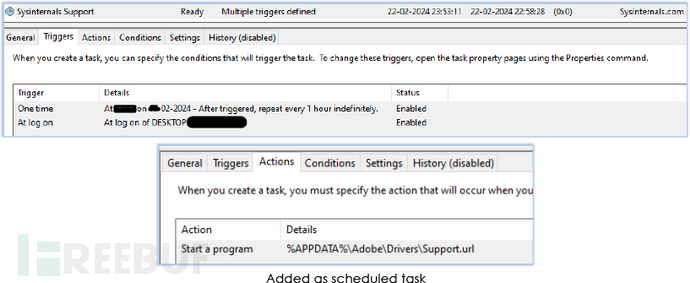

Xeno RAT 还将自身添加到计划任务中以实现持久化:

0X06 Xeno RAT运行特征总结

对Xeno RAT的检查产生了宝贵的见解并揭示了其操作特征。根据此分析和提取的数据,以下几点概述了该远程访问木马的功能:

监视受害者的活动

运作隐蔽

使用防御措施来逃避分析

使用隐藏虚拟网络计算来访问受感染的系统

使用scoks5代理连接C2服务器

使用计划任务进行持久化

利用进程注入来定位合法的 Windows 进程(hh.exe 和 colorcpl.exe)

在代码和网络流量中使用混淆

接收并执行来自C2的命令

采用反调试措施并主动规避检测机制

定期向 C2 发送状态更新

它可以在系统启动中添加和删除

它可以从受感染的系统中自行卸载

0X07 Xeno RAT总结

总结来说,Xeno RAT 是一种动态演变的恶意软件,拥有用C#编码的高级功能。它可以在GitHub上免费获取,那里的威胁行为者利用它通过各种策略渗透目标,例如分发免费内容和钓鱼邮件。此外,开发者承诺持续更新以增强其功能。

为了降低与Xeno RAT恶意软件相关的风险,用户在打开不可信来源的文件或点击不熟悉的链接时应保持谨慎,尤其是那些提供可疑软件或内容的链接。此外,部署强大的网络安全措施,包括使用知名的防病毒软件、确保软件定期更新,并保持对社会工程策略的警觉,可以显著提高对此类威胁的保护。对于平台提供商和用户来说,保持警觉,检测和报告可疑活动至关重要。网络安全专业人员和平台管理员之间的合作对于迅速识别和解决此类威胁至关重要,从而营造一个更安全的在线环境。教育和意识提升活动也对装备个人识别和避免此类恶意软件的知识至关重要,最终促进一个更有弹性和安全的在线生态系统。

| S/N | Indicators | Type | Context |

|---|---|---|---|

| 1 | 13b1d354ac2649b309b0d9229def8091 | File | Screenshot_2024-01-30_w-69-06-18264122612_DCIM.png.lnk |

| 2 | 848020d2e8bacd35c71b78e1a81c669c9dc63c78dd3db5a97200fc87aeb44c3c | File | Screenshot_2024-01-30_w-69-06-18264122612_DCIM.png.lnk |

| 3 | 6f9e84087cabbb9aaa7d8aba43a84dcf | File | Sys.zip |

| 4 | 4d0d8c2696588ff74fe7d9f8c2097fddd665308fccf16ffea23b9741a261b1c0 | File | Sys.zip |

| 5 | 7704241dd8770b11b50b1448647197a5 | File | Samcli.dll |

| 6 | 1762536a663879d5fb8a94c1d145331e1d001fb27f787d79691f9f8208fc68f2 | File | Samcli.dll |

| 7 | 0aa5930aa736636fd95907328d47ea45 | File | LICENSE |

| 8 | 96b091ce5d06afd11ee5ad911566645dbe32bfe1da2269a3d3ef8d3fa0014689 | File | LICENSE |

| 9 | 45[.]61[.]139[.]51 | IP address | C2 |

| 10 | internal-liveapps[.]online |

0X08 Xeno RAT的防御

实施威胁情报以主动对抗与Xeno RAT恶意软件相关的威胁

为了保护终端,使用强大的终端安全解决方案进行实时监控和威胁检测,例如反恶意软件安全套装和基于主机的入侵预防系统

持续监控网络活动与NIDS/NIPS并使用Web应用防火墙过滤/阻止可疑活动,可以提供全面的保护以防止因加密有效载荷而受到妥协

配置防火墙以阻止通往已知恶意IP地址和与Xeno RAT命令和控制服务器相关的域的出站通信

实现基于行为的监控,以检测不寻常的活动模式,例如试图进行未经授权的网络连接的可疑进程

采用应用程序白名单,只允许批准的应用程序在终端上运行,防止未经授权或恶意可执行文件的执行

定期对环境进行漏洞评估和渗透测试,通过查找安全漏洞并随后进行修复处理,以加强安全

建议使用安全基准来创建基线安全程序和组织安全策略

制定全面的事件响应计划,概述在恶意软件感染情况下采取的步骤,包括隔离受影响的系统和通知相关利益相关者

安全意识和培训计划有助于防范安全事件,例如社会工程攻击

原文地址:https://www.cyfirma.com/research/xeno-rat-a-new-remote-access-trojan-with-advance-capabilities/

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)