brida和frida练习hook逆向技术【上】

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

这是zangcc大佬用于brida和frida练习hook逆向技术的安卓apk项目,针对encrypted_password字段值练习apk解密技术。

再次感谢大佬!!!

前置信息:

1、用于练习的APP为zangcc测试包.apk,项目地址:https://github.com/zangcc/Encrypted_demo_App

2、文章分上下两篇,上篇为Apk解包、修改、打包、签名,下篇为APP加解密技术学习

3、apktool项目地址:https://github.com/iBotPeaches/Apktool

APK解包

将apktool和zangcc测试包.apk放在同一目录,使用apktool进行解包

java -jar apktool\_2.9.3.jar d zangcc测试包.apk -o zangcc

APK修改

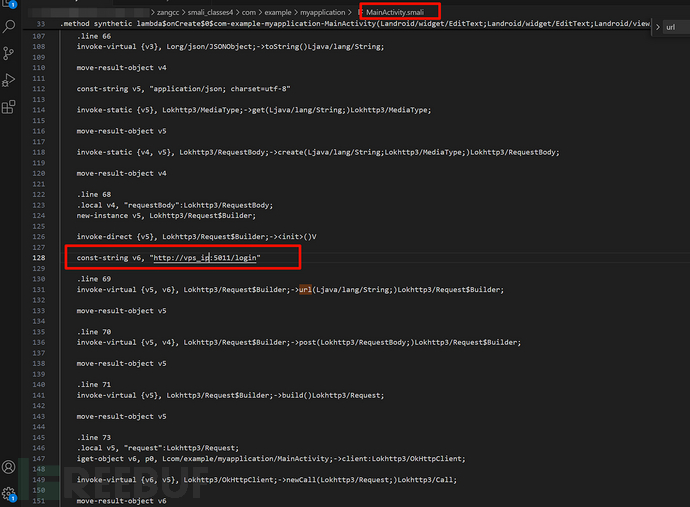

vps_ip位置在\smali_classes4\com\example\myapplication,修改为运行server.py的vps_ip

APK打包

使用apktool进行打包

java -jar apktool_2.9.3.jar b zangcc

APK签名

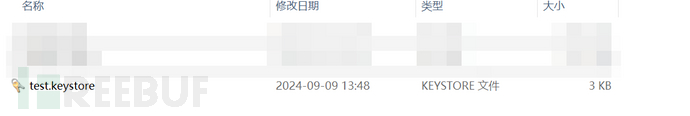

进入jdk/bin目录下,使用keytool生成证书

keytool -genkey -alias test.keystore -keyalg RSA -validity 20000 -keystore test.keystore

填写信息

查看当前bin目录,生成文件:test.keystore

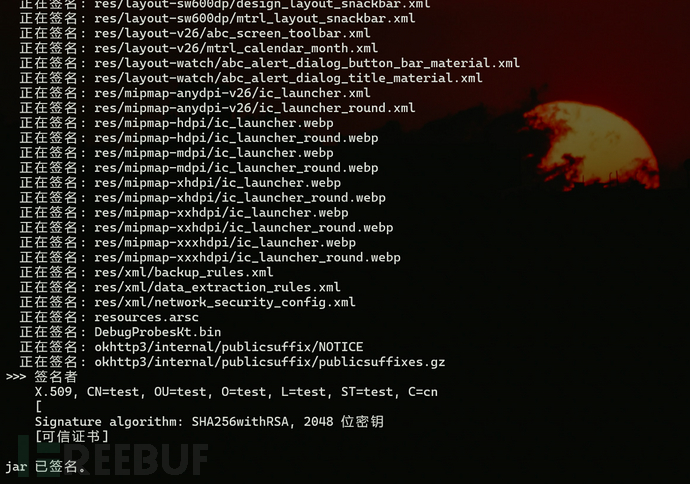

把要签名的zangcc APK 放到这个bin目录,输入命令

jarsigner -verbose -keystore test.keystore -signedjar zangcc1.apk zangcc.apk test.keystore

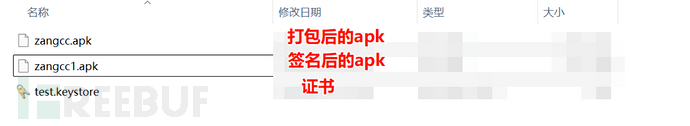

在bin目录可以看到生成了zangcc1.apk

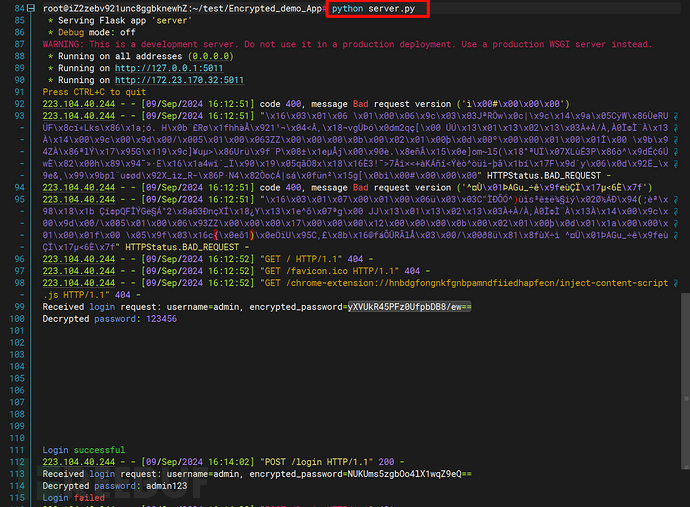

VPS启动服务

vps运行server.py,启动服务

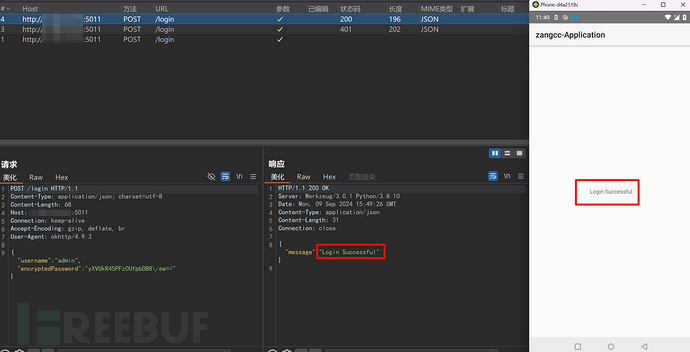

使用burp抓zangcc APP登录数据包

encryptedPassword字段解密请看下篇,感谢!

声明

所有内容的初衷只是分享本人的学习收获,对于因读者不当使用或修改本文内容的任何损失,作者不承担任何直接或间接的连带责任。

文章内容如有不妥,烦请大家联系修改,谢谢大佬们批评指正。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐